Файл: 1. Задание Текстовый редактор Автобиография Сергей Александрович Бурунов.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.11.2023

Просмотров: 466

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

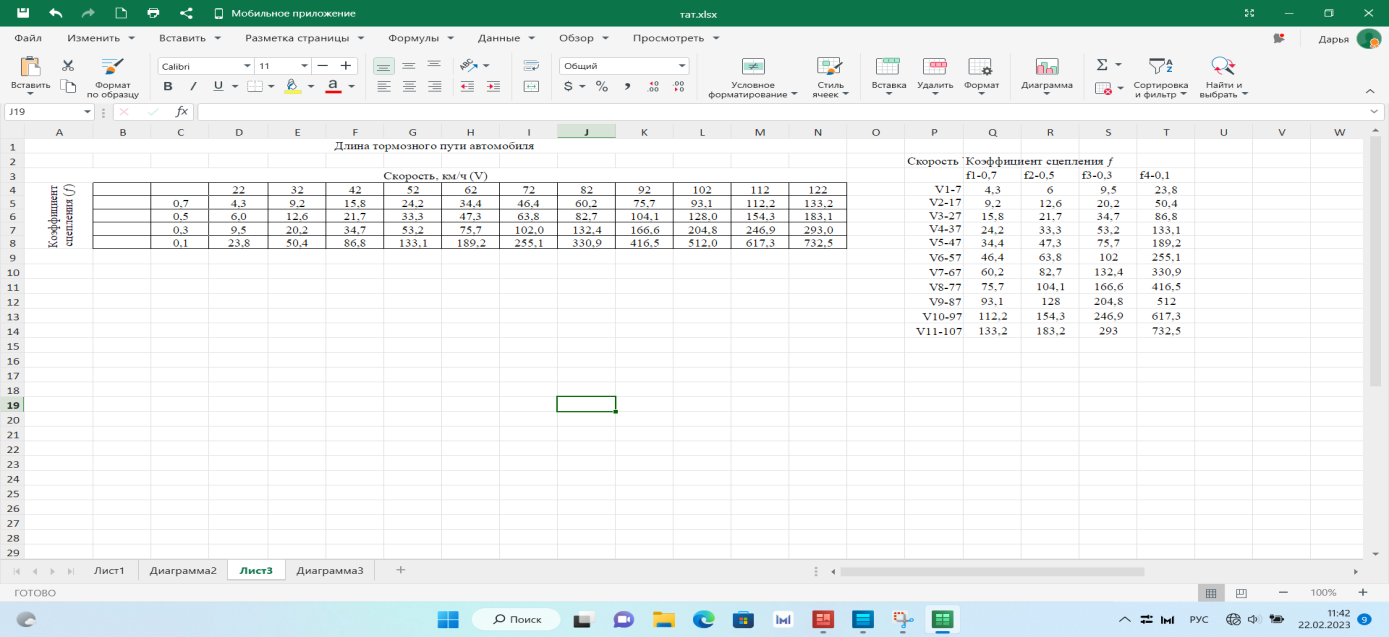

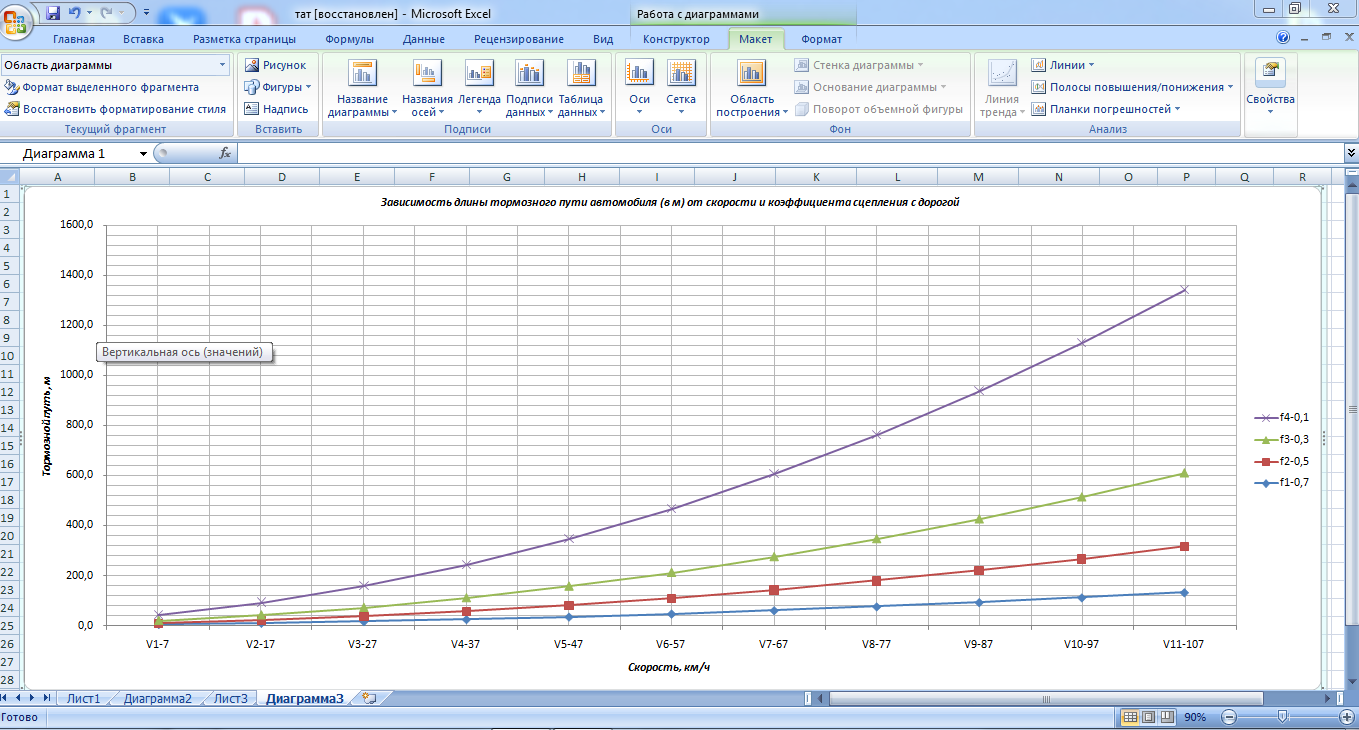

3. Задание «Табличный процессор».

Задача №1. Рассчитать длину тормозного пути автомобиля

Таблица 1. Вариант 16

Скорость автомобиля (V)

| Коэффициент сцепления (f) | | 22 | 32 | 42 | 52 | 62 | 72 | 82 | 92 | 102 | 112 | 122 |

| 0,7 | | | | | | | | | | | | |

| 0,5 | | | | | | | | | | | | |

| 0,3 | | | | | | | | | | | | |

| 0,1 | | | | | | | | | | | |

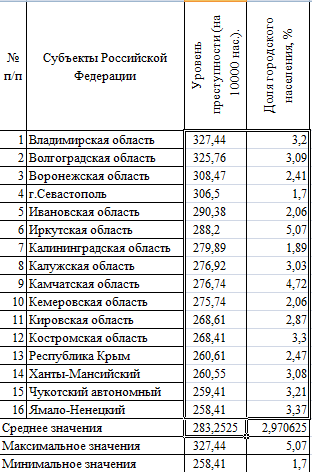

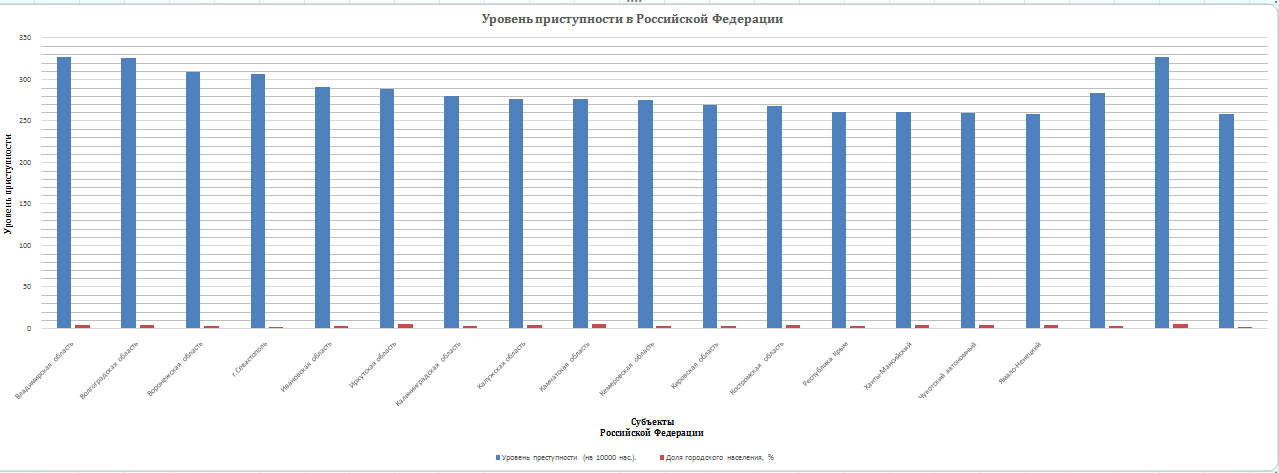

Задача №2. Рассчитать статистические показатели, характеризующие уровень преступности в субъектах Российской Федерации

Таблица 2. Вариант № 16

| № п/п | Субъекты Российской Федерации | Уровень преступности (на 10000 нас.) | Доля городского населения, |

| 1 | Владимирская область | 327,44 | 3,2 |

| 2 | Волгоградская область | 325,76 | 3,09 |

| 3 | Воронежская область | 308,47 | 2,41 |

| 4 | г.Севастополь | 306,5 | 1,7 |

| 5 | Ивановская область | 290,38 | 2,06 |

| 6 | Иркутская область | 288,2 | 5,07 |

| 7 | Калининградская область | 279,89 | 1,89 |

| 8 | Калужская область | 276,92 | 3,03 |

| 9 | Камчатский край | 276,74 | 4,72 |

| 10 | Кемеровская область | 275,74 | 2,06 |

| 11 | Кировская область | 268,61 | 2,87 |

| 12 | Костромская область | 268,41 | 3,3 |

| 13 | Республика Крым | 260,61 | 2,47 |

| 14 | Ханты-Мансийский автономный округ | 260,55 | 3,08 |

| 15 | Чукотский автономный округ | 259,41 | 3,21 |

| 16 | Ямало-Ненецкий автономный округ | 258,51 | 3,37 |

4. Задание на выполнение работы по теоретических вопросов

4. Задание на выполнение работы по теоретических вопросов Доклад на тему: «Основные угрозы безопасности информации. Общая характеристика технических средств несанкционированного получения информации и технологий их применения.»

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик информационных систем (далее - ИС). Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер. Поэтому среди угроз безопасности информации следует выделять как один из видов угрозы случайные, или непреднамеренные. Их источником могут быть выход из строя аппаратных средств, неправильные действия работников ИС или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы тоже следует держать во внимании, так как ущерб от них может быть значительным. Однако в данной главе наибольшее внимание уделяется угрозам умышленным, которые, в отличие от случайных, преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды.

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером). В своих противоправных действиях,

направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными затратами на ее получение. С помощью различного рода уловок и множества приемов и средств подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов. Многочисленные публикации последних лет показывают, что злоупотребления информацией, циркулирующей в ИС или передаваемой по каналам связи, совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию. Сегодня можно утверждать, что рождается новая современная технология -- технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ.

Основные угрозы безопасности информации.

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

-утечка конфиденциальной информации;

-компрометация информации;

-несанкционированное использование информационных ресурсов;

-ошибочное использование информационных ресурсов;

-несанкционированный обмен информацией между абонентами;

-отказ от информации;

-нарушение информационного обслуживания;

-незаконное использование привилегий.

Также следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей организации и их сотрудников. В настоящее время борьба с информационными инфекциями представляет значительные трудности, так как помимо невнимательности руководителей существует и постоянно разрабатывается огромное множество вредоносных программ, цель которых - порча БД и ПО компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

Вредоносные программы классифицируются следующим образом:

-логические бомбы;

-троянский конь;

-компьютерный вирус;

-червь;

-захватчик паролей.

Приведенная классификация наиболее опасных вредоносных программ безопасности ИС не охватывает всех возможных угроз этого типа. И так как существует огромное количество угроз, было бы целесообразнее остановить свое внимание на одном из самых распространенных видов вредоносных программ, как компьютерный вирус.

Архитектура системы обработки данных (СОД) и технология ее функционирования позволяет злоумышленнику находить или специально создавать лазейки для скрытого доступа к информации, причем многообразие и разнообразие даже известных фактов злоумышленных действий дает достаточные основания предполагать, что таких лазеек существует или может быть создано много. Несанкционированный доступ к информации, находящейся в СОД бывает:

Косвенным - без физического доступа к элементам СОД и

Прямым - с физическим доступом к элементам СОД.

В настоящее время существуют следующие пути несанкционированного получения информации (каналы утечки информации):

-применение подслушивающих устройств;

-дистанционное фотографирование;

-перехват электромагнитных излучений;

-хищение носителей информации и производственных отходов;

-считывание данных в массивах других пользователей;

-копирование носителей информации;

-несанкционированное использование терминалов;

-маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

-использование программных ловушек;

-получение защищаемых данных с помощью серии разрешенных запросов;

-использование недостатков языков программирования и операционных систем;

-преднамеренное включение в библиотеки программ специальных блоков типа «троянских коней»;

-незаконное подключение к аппаратуре или линиям связи вычислительной системы;

-злоумышленный вывод из строя механизмов защиты.

Общая характеристика технических средств несанкционированного получения информации и технологий их применения

Акустическая разведка осуществляется перехватом производственных шумов объекта и перехватом речевой информации. В акустической разведке используются:

-пассивные методы перехвата;

-активные методы перехвата;

-контактные методы перехвата.

По способу применения технические средства съема акустической информации можно классифицировать следующим образом.

Средства, устанавливаемые заходовыми (т.е. требующими тайного физического проникновения на объект) методами:

-радиозакладки;

-закладки с передачей акустической информации в инфракрасном диапазоне;

-закладки с передачей информации по сети 220 В;

-закладки с передачей акустической информации по телефонной линии;

-диктофоны;

-проводные микрофоны;

-«телефонное ухо».

Средства, устанавливаемые беззаходовыми методами:

-аппаратура, использующая микрофонный эффект;

-высокочастотное навязывание;

-стетоскопы;

-лазерные стетоскопы;

-направленные микрофоны.

В общем случае АС состоят из следующих основных структурно-функциональных элементов:

-рабочих станций - отдельных ЭВМ или удаленных терминалов сети, на которых реализуются автоматизированные рабочие места пользователей (абонентов, операторов);

-серверов или Host машин (служб файлов, печати, баз данных и т.п.) не выделенных (или выделенных, то есть не совмещенных с рабочими станциями) высокопроизводительных ЭВМ, предназначенных для реализации функций хранения, печати данных, обслуживания рабочих станций сети и т.п. действий;

-межсетевых мостов - элементов, обеспечивающих соединение нескольких сетей передачи данных, либо нескольких сегментов одной и той же сети, имеющих различные протоколы взаимодействия;

-каналов связи.

Рабочие станции являются наиболее доступными компонентами сетей и именно с них могут быть предприняты наиболее многочисленные попытки совершения несанкционированных действий. С рабочих станций осуществляется управление процессами обработки информации, запуск программ, ввод и корректировка данных, на дисках рабочих станций могут размещаться важные данные и программы обработки. На видеомониторы и печатающие устройства рабочих станций выводится информация при работе пользователей (операторов), выполняющих различные функции и имеющих разные полномочия по доступу к данным и другим ресурсам системы.

В особой защите нуждаются такие привлекательные для злоумышленников элементы сетей как серверы (Host - машины) и мосты. Первые - как концентраторы больших объемов информации, вторые - как элементы, в которых осуществляется преобразование данных при согласовании протоколов обмена в различных участках сети.

Благоприятным для повышения безопасности серверов и мостов обстоятельством является наличие возможностей по их надежной защите физическими средствами и организационными мерами в силу их выделяемости, позволяющей сократить до минимума число лиц из персонала сети, имеющих непосредственный доступ к ним. Использоваться могут все возможности и средства, от стандартных и применения высококлассных программ для преодоления системы защиты.