Файл: Общие сведения о шифровании данных Типы алгоритмов шифрования.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 63

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Рис.1.2.1.1

1.2.2. Преимущества криптографии с симметричными ключами: высокая производительность

Высокая устойчивость. При прочих равных условиях устойчивость криптографического алгоритма определяется длиной ключа. При длине ключа 256 бит необходимо произвести 10 переборов для его определения.

Недостатки криптографии с симметричными ключами. Проблема распределения ключей. Так как для шифрования и расшифровки используется один и тот же ключ, нужны очень надежные механизмы для их распределения (передачи).

Масштабируемость. Так как и отправитель, и получатель используют единый ключ, количество необходимых ключей возрастает в геометрической прогрессии в зависимости от числа участников коммуникации. Для обмена сообщениями между 10 пользователями необходимо иметь 45 ключей, а для 1000 пользователей – уже 499 500. Ограниченное использование. Криптография с секретным ключом используется для шифрования данных и ограничения доступа к ним, с ее помощью невозможно обеспечить такие свойства информации, как аутентичность и неотрекаемость'.

1.2.2. Асимметричное шифрование

Асимметричные алгоритмы шифрования (криптография с открытыми ключами) получателя, а получатель – своим личным закрытым ключом. В асимметричной схеме передачи зашифрованных сообщений оба ключа являются производными от единого порождающего мастер-ключа. Когда два ключа сформированы на основе одного, они зависимы в математическом смысле, однако в силу вычислительной сложности ни один из них не может быть вычислен на основании другого. После того, как сформированы оба ключа (и открытый, и личный, закрытый), мастер-ключ уничтожается, и таким образом пресекается любая попытка восстановить в дальнейшем значение производных от него ключей. Асимметричная схема идеально сочетается с использованием общедоступных сетей передачи сообщений (например, интернет). Любой абонент сети может совершенно свободно переслать открытый ключ своему партнеру поочередно, а последний, в роли отправителя сообщения, будет использовать этот ключ при шифровании посылаемого сообщения (рис. 2). Это сообщение поможет расшифру зашифрованные сообщения. Недостатком асимметричной схемы являются большие затраты времени на шифрование и расшифровку, что не позволяет их использование для оперативного обмена пространственными сообщениями в режиме диалога. Реализация методов асимметричного шифрования требует больших затрат процессорного времени. Поэтому в чистом виде криптография с открытыми ключами в мировой практике обычно не применяется. Рис. 2. асимметричная схема шифрования невозможно сравнивать, что лучше, симметричные или асимметричные алгоритмы шифрования. Отмечено, что симметричные криптографические алгоритмы имеют меньшую длину ключа и работают быстрее. Криптография с секретным и криптография с открытыми ключами предназначены для решения совершенно разных проблем. Симметричные алгоритмы хорошо подходят для шифрования данных, асимметричные реализуются в большинстве сетевых криптографических протоколов. Наиболее широкое распространение получили методы, сочетающие преимущества обеих схем. Принцип работы комбинированных схем заключается в том, что для очередного сеанса обмена сообщениями генерируется симметричный (сеансовый) ключ. Затем этот ключ зашифрована и пересылается с помощью асимметричной схемы. После завершения текущего сеанса переговоров симметричный ключ уничтожается. 1.2. 3шифры замены и перестановки было доказано, что в криптографии существуют только два основных типа преобразований – замены и перестановки, все остальные являются лишь комбинацией этих двух типов. В перестановочных шифрах символы открытого текста не меняются сами по себе, но меняют свое местоположение. В шифры замены один символ открытого текста замещается символом зашифрованного текста. Подавляющее большинство современных алгоритмов принадлежат этой группе. В классической криптографии различают четыре типа шифров замены. Шифры простой замены. Один символ открытого текста заменяется символом зашифрованного текста. Шифры сложной замены. Один символ открытого текста заменяется одним или несколькими символами зашифрованного. Например: «А» может быть заменена на «С» или на «РО4Е». Шифры блочной замены. Один блок символов открытого текста заменяется блоком закрытого текста. Например: "АВС «может быть заменен на» СРТ «или на»КАР". Полиалфавитные шифры замены. Для каждого символа используется тот или иной алфавит в зависимости от ключа, который связан с самим символом или с его порядком. Симметричные алгоритмы в зависимости от размера блока преобразуемой информации разделены на два больших класса – блочные и поточные (рис. 3). В блочных открытый текст разбивается на блоки соответствующей длины (например, размер блоков в DES равен 64 битам) и результат кодирования (шифрования) фактически зависит от всех исходных байтов этого блока. В текущих алгоритмах каждый символ открытого текста зашифровывается (и расшифровывается) независимо от других. Преобразование каждого символа открытого текста изменяется от одного символа к другому, в то время как для блочных алгоритмов в рамках шифрования блока используется одно и то же криптографическое преобразование. Схема потокового шифрования применяется в тех случаях, когда передача информации начинается и заканчивается в произвольные моменты времени и может случайно перерываться .

Рис.1.2.2.1 Основные типы криптографических алгоритмов устойчивость текущих алгоритмов шифрования зависит от того, насколько выработанная в качестве секретного ключа последовательность символов будет обладать свойством появления равновероятности очередного символа. Основная проблема в обеспечении безопасности при использовании текущих алгоритмов шифрования заключается в том, что произведенную последовательность недопустимо использовать более одного раза. Для правильной расшифровки следует подчиняться требованию синхронности выполнения операций шифраторы на приемной и предающей сторонах. Существует два метода обеспечения синхронизации работы шифраторов.

Самосинхронизируются шифраторы, в которых очередной символ зависит от определенного количества уже образованных символов. Основной недостаток этого типа шифраторов заключается в росте ошибок при расшифровании, если произошла ошибка в ходе передачи.

Синхронные шифраторы, осуществляют синхронизацию своей работы только при вхождении в связь; дальнейшая работа на приемной и передающей сторонах осуществляется синхронно. Основным недостатком этого типа является необходимость заново устанавливать связь между шифраторами при их рассинхронизации, хотя они и не имеют свойство разрастания ошибок.

Потоковые алгоритмы обладают высокой скоростью шифрования, однако при программном использовании возникают определенные трудности, что сужает область их практического применения, хотя структура текущих алгоритмов шифрования предполагает эффективную аппаратную реализацию

Шифры перестановки

Шифры перестановки, или транспозиции, изменяют только порядок следования символов или другие элементы исходного текста. Классическим примером такого шифра является система, использующая карточку с отверстиями – гратиКардано, которая при наложении на лист бумаги оставляет открытыми лишь те его часть. Призашифрованные буквы сообщения вписываются в эти отверстия. При расшифровке сообщение вписывается в диаграмму нужных размеров, затем накладывается решетка, после чего открыты обнаруживаются лишь буквы открытого текста.

> Решетки можно использовать двумя разными способами. В первом случае зашифрованный текст состоит из букв исходного сообщения.

Решетка изготавливается таким образом, чтобы при ее последовательном использовании в разных положениях каждая клетка лежащего под ней листа бумаги оказалась занятой. Примером такой решетки является поворотная решетка, показанная на рис. 1. если такую решетку последовательно поворачивать на 90° после заполнения всех открытых при данном положении клеток, то, при возвращении играть в исходное положение все клетки окажутся заполненными. Числа, которые в клетках, облегчают изготовление решетки. В каждом из концентрических элементов должна быть вырезана только одна клетка из тех, которые все имеют одинаковое число. Второй, стеганографический метод использования решетки позволяет скрыть факт передачи секретного сообщения. И здесь заполняется только пятую часть листа бумаги, лежащей под решеткой, после чего буквы или слова исходного текста объединяются ложным текстом.

Шифры замены

Повлиял в развитии криптографии оказали которые в середине ХХ века работы американского математика Клода Шеннона. В этих работах были заложены основы теории информации, и даже разработали математический аппарат для исследований во многих областях науки, что с информацией. Более того, принято считать, что теория информации, как наука родилась в 1948 году после публикации работы до. Шеннона "математическая теория связи" (см. Приложение).

В своей работе «Теория связи в секретных системах» Клод Шеннон обобщил накопленный перед ним опыт разработки шифров. Оказалось, что в очень сложных шифрах в качестве типовых компонентов можно назвать такие простые шифры как шифры замены, шифры перестановки или его сочетание.

> Заменяющий Шифр-самый простой и популярный шифр. Типичными примерами являются шифр Цезаря, "> цифирная Азбука "Петра о великом и» танцующие человечки" А. Конан Дойла. Как очевидно из самого названия, шифр замены осуществляет преобразование замены букв или других «частей» открытого текста в аналогичные «части» шифрованного текста. Легко дать математическое описание шифра замены. Пусть X и Y – два алфавита (открытого и шифрованного текстов соответственно), которые из одинакового числа символов. Пусть также g: X - > Y-взаимнооднозначное отображение Х в Y. Затем шифр замены действует следующим образом: открытый текст x1x2... хп преобразуется в зашифрованный текст > g (x1) >g (x2)... g (хп).

> Шифр перестановки, из названия, осуществляет преобразование перестановки букв в открытом тексте. Типичным примером шифра перестановки является шифр «>Сцитала». Обычно открытый текст разбивается на отрезки равной длины и в отрезок шифруется независимо. Пусть, например, длина отрезков равна п и-взаимнооднозначное отображение множества {1, 2,..., п} в себе. Тогда шифр перестановки действует так: отрезок открытого текста x1... хп превращается в отрезок шифрованного текста

1.3. Анализ существующих приложений для шифрования данных

Программы для шифрования, обеспечивающие безопасность и конфиденциальность важных данных. Приложения для шифрования файлов, папок, дисков и сообщений с использованием алгоритмов AES-256, Serpent, Blowfish, Twofish и т.д. альтернативы TrueCrypt

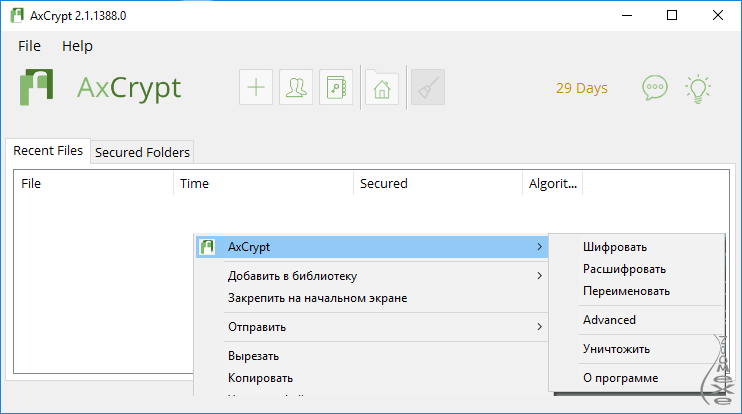

AxCrypt

Рис.1.3.1

AxCrypt-бесплатная версия инструмента, предназначенного для шифрования папок или файлов. Данный продукт настолько неприхотлив при использовании, что вам не придется даже настраивать его для правильной работы. Программа интегрируется в контекстное меню Проводника Windows и все команды на шифрование или наоборот расшифровку нужно производить из контекстного меню. К преимуществам программы можно отнести, то, что AxCrypt потребляет минимальное количество оперативной памяти и использует для своей работы незначительный объем ресурсов. Несмотря на простое управление, AxCrypt обеспечивает достаточно мощную защиту при шифровании, используя надежные алгоритмы.

Ключевые особенности приложения AxCrypt:

Редактирование и просмотр двойным щелчком мышки

Авто-перешифровка после редактирования

Не требует настройки перед использованием.

Открытый исходный код

Поддержка интерфейса командной строки для программирования и выполнения сценариев.

Поддержка практически всех версий Windows

Использование 128-битного ключа шифрования AES

Возможность сгенерировать ключ-файл

Миниатюрный размер

Не имеет никаких опций в интерфейсе

Начиная с версии Windows NT / 2K/ XP, поддерживает работу с файлами более 4 гб

После шифрования сохраняет исходное имя файла

При шифровании не оставляет ключи в файле подкачки

Использование стандартных алгоритмов шифрования

Использование уникальных ключей шифрования при перешифровке и каждом новом файле

Возможность создания самораспаковывается, когда не нужна сама программа.

Использование группового шифрования папок и поддиректорий

Не имеет встроенного вредоносного ПО

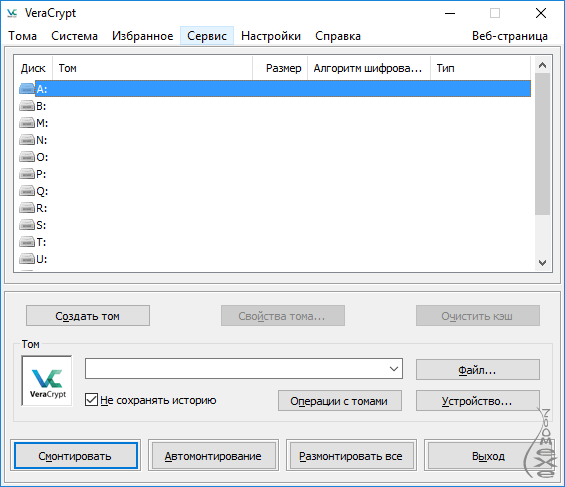

VeraCrypt

Рис.1.3.2 VeraCrypt-бесплатно распространяемый продукт, предназначенный для шифрования в режиме реального времени томов в операционной системе Windows. Это могут быть как диски целиком, и разделы на жестких дисках компьютера, так и подключенные переносные устройства. Процесс шифрования происходит» на лету", то есть автоматически и не требуют команд сохранения.

Таким образом, прочитать данные находящиеся на зашифрованном диске будет невозможно без применения либо файла-ключа, либо без пароля, установленного пользователем. Программа будет шифровать всю файловую систему. Под защитой будут находиться не только файлы, но и имена файлов и директорий, метаданные и свободное пространство, как собственно даже и содержимое.

Авторы утверждают, что пользователю для шифрования не потребуется сверх естественных знаний и умений, а также большие дополнительные ресурсы компьютера. Не смотря на использование при шифровании «на лету» оперативной памяти, всю память этот процесс занимать не будет, так как разработчики используют для этого специальную технологию. Примерно это выглядит как последовательная загрузка частей файла для дешифрования или шифрования, поэтому данные могут быть добавлены простыми операциями добавления или даже перетаскивания.

Авторы VeraCrypt хотят обратить внимание, что такой способ не угрожает безопасности, поскольку данные, загруженные об оперативной памяти после перезагрузки будет потеряно, а информация, расшифрованная, никогда не использует сохранение на диске. В случае неправильного выключения питания или другого программного сбоя, в любом случае, для прочтения данных нужно будет выводить пароль.

Надо отметить, что эти программы имеет множество возможностей и дополнительных инструментов. Так, можно добавить скрытую OS или создать диск восстановления, пользователь может выбирать алгоритмы шифрования, изменять многие настройки и многое другое. Также приложение может быть установлено в систему и использоваться как портативный по. Среди нескольких десятков языков, которые могут быть включены в интерфейсе приложения, есть и русский язык.

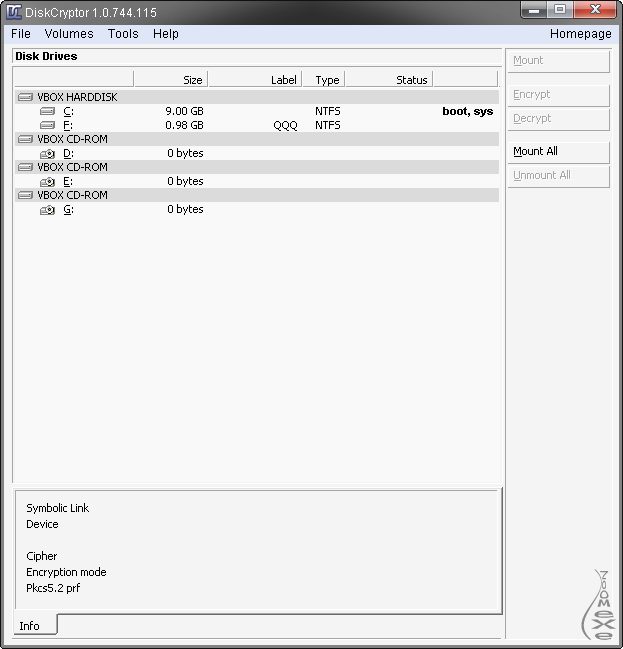

DiskCryptor

Рис.1.3.3 DiskCryptor-это единственная бесплатная программа, которая позволяет шифровать разделы дисков, в том числе и системный раздел. Основным признаком свободно распространяемого программного обеспечения считается открытый исходный код. Аналог этого приложения с открытым исходным кодом-TrueCrypt, но его нельзя назвать бесплатным программным обеспечением из-за лицензий, ограничивающих свободу действий разработчиков по изменению кода.