Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 01.12.2023

Просмотров: 40

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 2 | ||||

| «ГРУППОВЫЕЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ(А)

| СТУДЕНТ(КА) ГР. | ИСТ-114 | | | | Медведева С.Г. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

ЦЕЛЬ - изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя для информационных систем типа ИСПДн-О.

Используемое программное обеспечение: операционная система Windows XP.

Требования к системам 4-го уровня защищенности ИСПДн:

Для обеспечения 4-го уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

-

организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения; -

обеспечение сохранности носителей персональных данных; -

утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей; -

использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

ОСНОВНЫЕ СВЕДЕНИЯ

Как системным администраторам в предприятиях, так и домашним пользователям рано или поздно приходится настраивать компьютеры, а также конфигурацию пользовательских учетных записей. В домашних условиях вы можете просто применить к своему компьютеру и необходимым учетным записям твики реестра, при помощи которых большинство настроек будут применены после перезагрузки компьютера или настраивать его вручную, что может занять очень много времени. Но как же быть, если вы работаете администратором в крупной компании, где нужно настроить десятки, а может и сотни компьютеров? Причем, в вашей организации, скорее всего, существует несколько отделов, у каждого из которых должны быть индивидуальные настройки. Например, компьютеры, расположенные в конференц-залах, предназначенные для проведения презентаций должны быть оснащены обоями рабочего стола с корпоративным логотипом. Или сотрудники отдела маркетинга не должны иметь права на запуск оснастки служб системы или редактора системного реестра. Большинство настроек локального компьютера, а также компьютеров, которые входят в состав доменной сети, настраиваются при помощи групповых политик.

Групповые политики - это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

Групповые политики являются компонентом операционной системы Windows и основываются на тысячах отдельных параметров политик, иначе говоря, политик, определяющих определённую конфигурацию для своего применения.

3.1 Настройки опций и политик безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для «Конфигураций компьютера»

Политики и опции «Конфигураций компьютера» предназначены для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Для обеспечения безопасности компьютера необходимо настроить дочерний узел «Конфигурация Windows», а для динамичного управления операционной системы необходимо настроить дочерний узел «Административные шаблоны».

В соответствии с нормативными документом ФСТЭК: «МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ В ГОСУДАРСТВЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМАХ»:

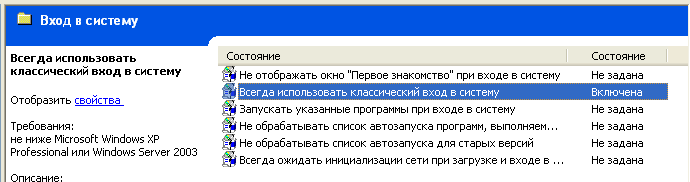

1. Установлено правило на постоянное использование классического входа в систему.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация компьютера» → «Административные шаблоны» → «Система» → «Вход в систему»

Вывод: с помощью этой настройки будет использоваться классический вход в систему, а не упрощенный, что положительно сказажется на безопасности.

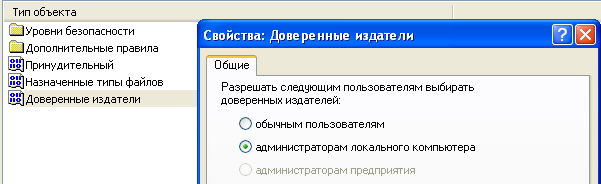

2. Установлено правило, что доверенных издателей может выбирать только администратор.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → «Политики ограниченного использования программ»

Вывод: Политика доверенных издателей используется для того, чтобы не дать пользователям добавить на свои системы новых доверенных издателей. Настройки политики определяют, кто может принимать решение о том, каким издателям доверять. Для обеспечения максимальной безопасности назначать доверенных издателей разрешается только администраторам.

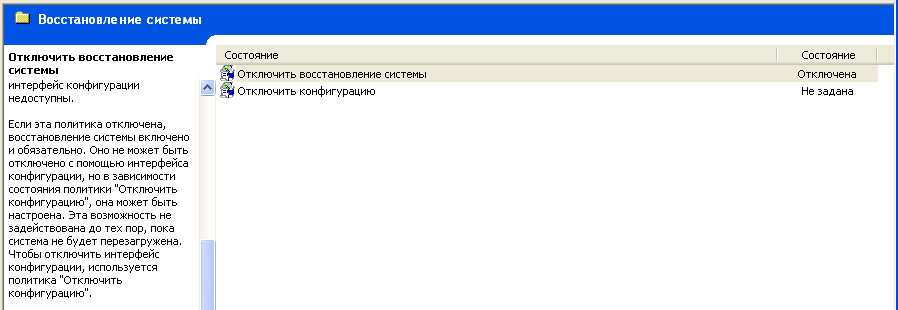

3. Установлено правило, включающее восстановление системы.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация компьютера» → «Административные шаблоны» → «Система» → «Восстановление системы»

Вывод: Данная функциональность позволяет «откатить» операционную систему к стабильным параметрам работы, что позволит не потерять важные данные при технических неполадках.

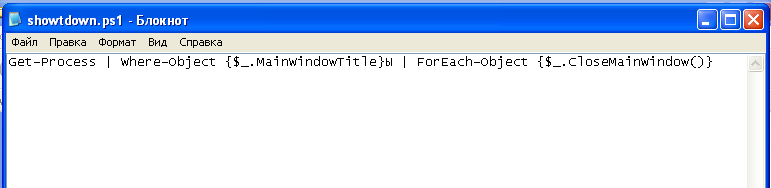

4. Установлено создание сценария завершения работы.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация компьютера» → «Конфигурация Windows» → «Сценарии» → «Завершение работы»

Вывод: Данный скрипт будет закрывать все запущенные приложения, что поможет предотвратить несанкционированный доступ к данным и ресурсам, которые могут быть сохранены в памяти или кэше приложения.

3.2 Настройки опций и политик безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для «Конфигураций пользователя»

Политики и опции «Конфигураций пользователя» предназначены для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему.

Для обеспечения безопасности учетной записи необходимо настроить дочерний узел «Конфигурация Windows», а для динамичного управления операционной системы необходимо настроить дочерний узел «Административные шаблоны».

В соответствии с нормативными документом ФСТЭК: «МЕРЫ ЗАЩИТЫ ИНФОРМАЦИИ В ГОСУДАРСТВЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМАХ»:

-

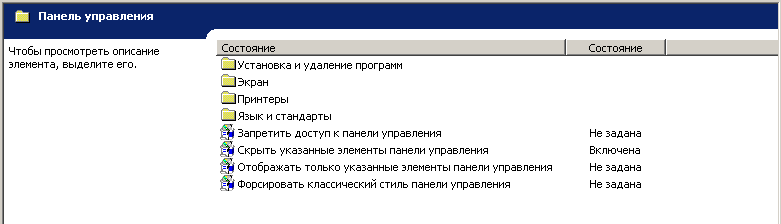

Установлен запрет доступа к панели управления.

Для этого нужно открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация пользователя» → «Административные шаблоны» → «Панель управления» → «Скрыть указанные элементы панели управления»

Вывод: с помощью этой настройки мы можем ограничить пользователя в действиях с панелью управления, что понижает вероятность несанкционированного доступа.

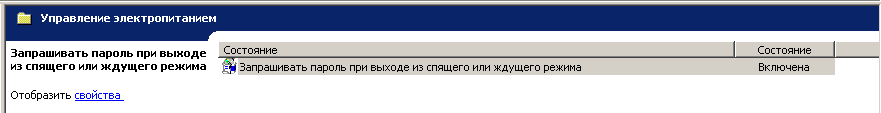

2. Установлено запрашивание пароля при выходе из спящего режима

Для этого нужно открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация пользователя» → «Административные шаблоны» → «Система» → «Управление электропитанием»

Вывод: с помощью этой настройки исключается возможность использования посторонним лицом учетной записи пользователя, когда того нет на месте.

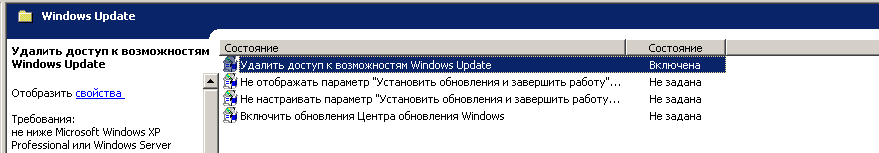

3. Удаление доступа к Windows Update.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация пользователя» → «Административные шаблоны» → «Компоненты Windows» → «Windows Update»

Вывод: ограничивает доступ пользователя к возможностям Windows Update, что помогает предотвратить несанкционированное изменение системы без ведома пользователя.

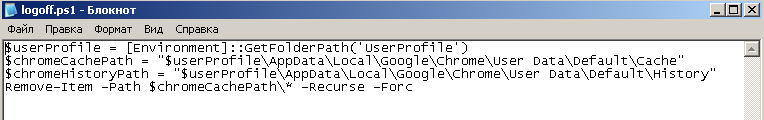

5. Создание сценария выхода из системы.

Для этого необходимо открыть «Редактор локальной групповой политики», перейдя по адресу: «Конфигурация пользователя» → «Конфигурация Windows» → «Сценарии» → «Выход из системы»

Вывод: после запуска этого скрипта будут удалены все файлы из кэша браузера и очищена история браузера Google Chrome, что что поможет предотвратить несанкционированный доступ.

ВЫВОД

изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя для информационных систем типа ИСПДн-О

В результате проделанной лабораторной работы был изучен редактор локальной групповой политики и получен навык настройки групповых политик безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя для информационных систем типа ИСПДн-О.

Настройка была произведена согласно требования ФСТЕК информационной безопасности ИСПДн-О 4 класса защищенности.

В ходе лабораторной работы было настроено следующее: установлено правило на постоянное использование классического входа в систему, установлено правило, что доверенных издателей может выбирать только администратор, установлено правило, включающее восстановление системы в конфигурации компьютера, а так же установлено правило, запрета доступа к панели управления, установлено правило, запрашивание пароля при выходе из спящего режима, установлено правило, удаление доступа к Windows Update в конфигурации пользователя.

Так же были написаны два сценария на языке PowerShell:

-

Сценарий для выхода из система (logoff.ps1) -

Сценарий для завершения работы (shoutdown.ps1)