Файл: Отчет по лабораторной работе 3 по дисциплине Информационная безопасность.docx

Добавлен: 02.12.2023

Просмотров: 78

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство науки и высшего образования РФ

ФГАОУ ВПО

Национальный исследовательский технологический университет «МИСИС»

Институт Информационных технологий и компьютерных наук (ИТКН)

Кафедра Инфокоммуникационных технологий (ИКТ)

Отчет по лабораторной работе №3

по дисциплине «Информационная безопасность»

на тему «Блочные составные шифры. Сеть Фейстеля»

Выполнил:

студент группы БИСТ-20-1

Кузнецов Е.С.

Проверил:

Бахаров Л.Е.

Москва, 2022

Цель работы: ознакомиться с блочными составными шифрами, освоить криптографические преобразования подстановки и перестановки. Изучить и реализовать шифрование информации при помощи сети Фейстеля.

Ход работы

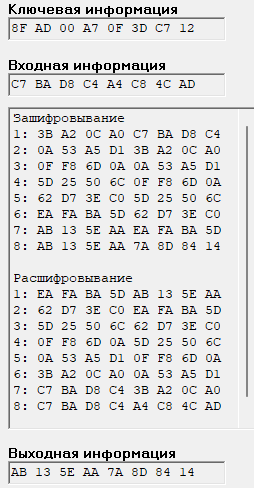

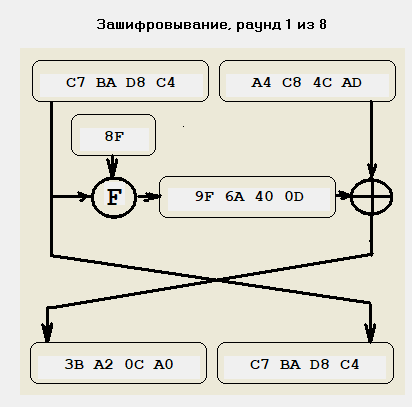

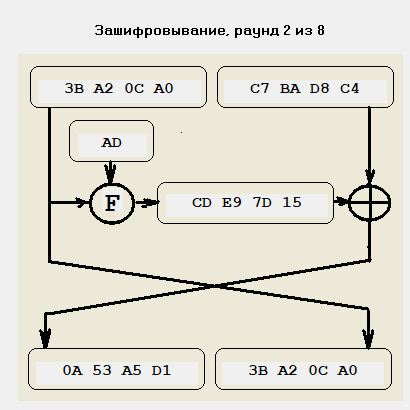

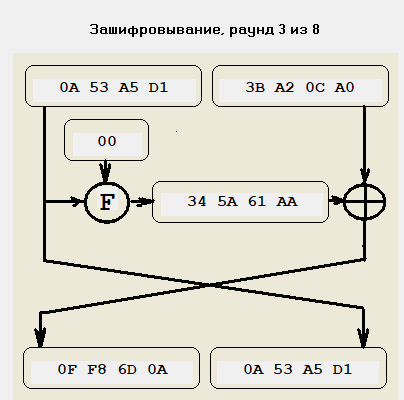

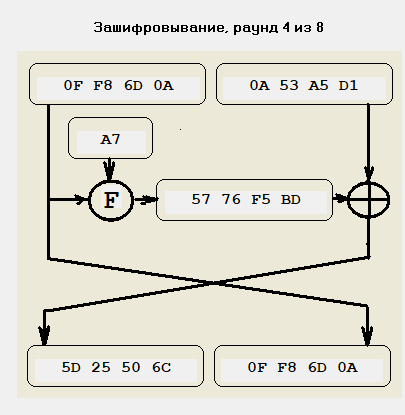

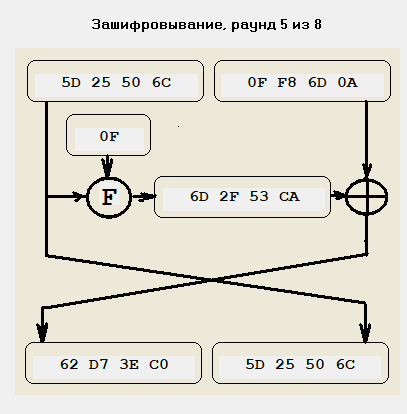

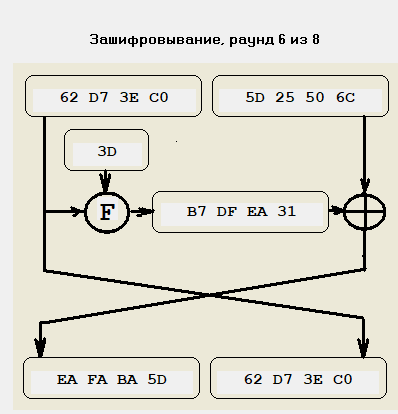

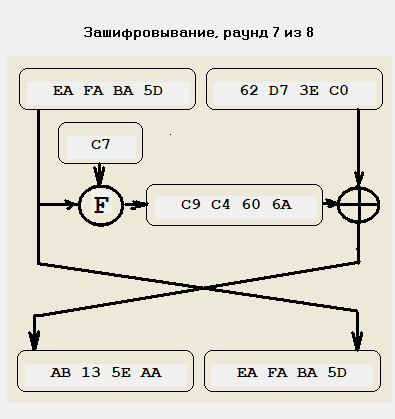

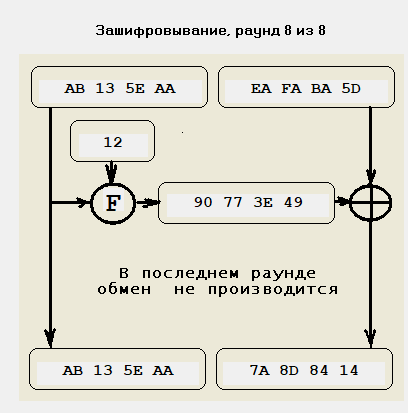

На рисунках ниже изображены поля с ключевой, входной и выходной информацией и ходом зашифровывания и расшифровывания, а также изображения, иллюстрирующие каждый этап шифрования.

Рис. 1 - Поля с информацией

Рис. 2-9 – 1–8 раунды Зашифровывания

Проверка первого раунда процесса шифрования

Проведем процесс шифрования первого раунда вручную и сравним результат с тем, который демонстрирует программа.

Первый блок (X1): C7 BA D8 C4

Второй блок (X2): A4 C8 4C AD = 10100100 11001000 01001100 10101101

Результат преобразования первого блока (F(X1)): 9F 6A 40 0D = 10011111 01101010 01000000 00001101

X2 XOR F(X1):

10100100 11001000 01001100 10101101

10011111 01101010 01000000 00001101

00111011 10100010 00001100 10100000

00111011 10100010 00001100 10100000 = 3B A2 0C A0 – совпадает с результатом первого цикла шифрования с помощью программы

Вывод: в данной лабораторной работе я ознакомился с блочными составными шифрами на примере сети Фейстеля, изучил шифрование информации с использованием сети Фейстеля, а также провел вручную один раунд преобразований.

Ответ на контрольный вопрос

Каким образом можно вычислять подключи?

Подключи, или раундовые ключи, получаются из ключа всей системы с помощью алгоритма выработки раундовых ключей (при этом размер ключа системы существенно меньше суммарного размера всех раундовых ключей). В данной лабораторной работе при шифровании с помощью программы общий ключ разбивался на подключи по два байта, и все они использовались по очереди на каждом этапе шифрования.