Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 04.12.2023

Просмотров: 33

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ

РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 1 | ||||

| «ЛОКАЛЬНЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛА

| СТУДЕНТ ГР. | ИСТ-114 | | | | Богачев А.С |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

Цель – изучить и научиться настраивать локальные политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows XP.

Тип ИС закрытого контура: 1А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС.

Требования к защищенности автоматизированной системы:

1. Подсистема управления доступом

1.1. Идентификация, проверка подлинности и контроль доступа субъектов:

в систему;

к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ;

к программам;

к томам, каталогам, файлам, записям, полям записей.

1.2. Управление потоками информации

2. Подсистема регистрации и учета

2.1. Регистрация и учет:

входа/выхода субъектов доступа в/из системы (узла сети)

выдачи печатных (графических) выходных документов;

запуска/завершения программ и процессов (заданий, задач);

доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей;

изменения полномочий субъектов доступа;

создаваемых защищаемых объектов доступа.

2.2. Учет носителей информации.

2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей.

2.4. Сигнализация попыток нарушения защиты.

3. Криптографическая подсистема

4. Подсистема обеспечения целостности

4.1. Обеспечение целостности программных средств и обрабатываемой информации.

4.2. Физическая охрана средств вычислительной техники и носителей информации.

4.3. Наличие администратора (службы защиты) информации в АС.

4.4. Периодическое тестирование СЗИ НСД.

4.5. Наличие средств восстановления СЗИ НСД.

4.6. Использование сертифицированных средств защиты.

2. Основные сведения

Локальная политика безопасности АРМ – это набор параметров безопасности операционной системы Windows и системы защиты информации от НСД, которые обеспечивают безопасность АРМ в соответствии с требованиями политики информационной безопасности автоматизированной системы предприятия. Для настройки локальной политики безопасности на автономном АРМ используется оснастка «Локальная политика безопасности». Если АРМ входит в состав домена, изменение политик, привязанных к домену Active Directory, можно настраивать при помощи оснастки «Редактор управления групповыми политиками».

2.1. Управление встроенными учетными записями

Встроенными учетными записями являются учетные записи гостя и администратора. Для того, чтобы переименовать гостевую учетную запись, выполним следующие действия:

-

Откроем «Переименование учетной записи гостя», перейдя по адресу: «Локальные параметры безопасности» - «Локальные политики» - «Параметры безопасности»

-

Откроем параметр «Учетные записи: Переименование учетной записи гостя» Переименуем на «Гостевая запись»;

3) Перезагрузим компьютер;

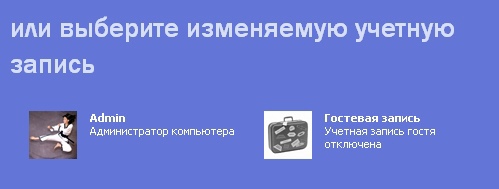

Чтобы проверить, применилась ли политика безопасности, открываем в панели управления компонент «Учетные записи пользователей» и переходим по ссылке «Управление другой учетной записью». В открывшемся окне мы увидим все учетные записи, созданные на нашем локальном компьютере, в том числе переименованную учетную запись гостя.

Переименованная учетная запись

Переименование встроенной учетной записи гостя является хорошей практикой, так как изменение названия имени пользователя создаст большую вариативность для того, чтобы взломать учетную запись.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, в АС должна осуществляться идентификация, проверка подлинности и контроль доступа субъектов в систему и к её ресурсам, поэтому данная настройка учётной записи будет актуальна и полезна.

2.2. Управление политиками паролей

-

Откроем оснастку «Локальные политики безопасности» - «Политики учетных записей» - «Политики паролей».

Максимальные срок действия пароля.

Данная политика указывает период времени, в течение которого пользователь может использовать свой пароль до его последующего изменения. По окончанию установленного срока пользователь обязан изменить свой пароль, так как без изменения пароля войти в систему ему не удастся. Значение должно быть такое, чтобы оно было не слишком большим, чтобы у взломщиков было недостаточное количество времени, чтобы подобрать пароль, но и не слишком маленьким, чтобы не создавать чрезмерную нагрузку на специалистов.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, в АС должна осуществляться идентификация, проверка подлинности и контроль доступа субъектов в систему - данная настройка позволит усложнить НСД в систему, ограничив время на подбор установленного пароля. 42 дня – оптимальный срок действия пароля для соответствия требованиям уровня защиты.

Минимальная длина пароля.

Данная политика указывает минимальное количество знаков, которое должно содержаться в пароле. Длина пароля в 8 знаков гарантирует, что для одного пароля существует не менее 218 340 105 584 896 различных возможных вариантов. Этот параметр делает грубую силовую атаку сложной, но все же не невозможной.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, в АС должна осуществляться идентификация, проверка подлинности и контроль доступа субъектов в систему - данная настройка политики позволит избежать НСД в систему по вине пользователя, который мог бы установить слишком короткий пароль.

Минимальные срок действия пароля.

Данная политика позволяет установить минимальный срок действия пароля для того, чтобы пользователь не мог периодически менять пароль, тем самым подвергая себя возможности его забыть.

В соответствии с требованиями ФСТЭК к уровню защиты 1А, в АС должна осуществляться идентификация, проверка подлинности и контроль доступа субъектов в систему - данная настройка политики позволяет избежать использования старых паролей, которые не должны быть использованы, 31 день в качестве параметра подходит под требование.

Пароль должен отвечать требованиям сложности.

Данная политика является одной из самых важных политик паролей. Она отвечает за то, должен ли пароль соответствовать требованиям сложности при создании или изменении пароля. В связи с этими требованиями, пароли должны:

-

содержать буквы верхнего и нижнего регистра одновременно; -

содержать цифры от 0 до 9; -

содержать символы, которые отличаются от букв и цифр (например, !, @, #, $, *); -

Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

Требовать неповторимости паролей.

Указывается количество предыдущих паролей пользователя, с которыми будет сравниваться новый пароль.

Данная политика позволяет администраторам повысить уровень безопасности, предотвращая постоянное использование старых паролей, тем самым обезопасив себя в случае утечки пароля в открытый доступ.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, в АС должна осуществляться идентификация, проверка подлинности и контроль доступа субъектов в систему – данная настройка политики позволит усложнить НСД. Настройка «5 паролей для хранения» позволит избежать использования старого пароля.

Хранить пароли, используя обратимое шифрование.

Данная политика нужна, если встанет необходимость поддержки приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Используя эту политику, уровень безопасности паролей и всего домена значительно понижается, так как данная функция аналогична хранению пароля в открытом виде.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, к АС есть требование к шифрованию конфиденциальной информации. Поэтому данную политику мы включим.

2.3. Политика блокировки учетной записи

-

Откроем оснастку «Локальные политики безопасности» - «Политики учетных записей» - «Политика блокировки учетных записей».

Время до сброса счетчиков блокировки.

Active Directory и групповые политики позволяют автоматически разблокировать учетную запись, количество попыток входа в которую превышает установленное вами пороговое значение.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, к АС есть требования по проверке доступа и контролю доступа субъектов в систему, а также к регистрации и учёту входа/выхода субъектов доступа в/из системы, поэтому следует установить в качестве параметра «30 минут».

Пороговое значение блокировки.

Данная политика определяет количество неудачных попыток входа в систему, приводящее к блокировке учётной записи пользователя. Она позволяет существенно замедлить процесс подбора пароля, а в случае блокировке учётной записи – оповестить об этом системного администратора.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, к АС есть высокие требования по проверке доступа и контролю доступа субъектов в систему, поэтому оптимальным параметром будет «3 ошибки входа в систему».

Продолжительность блокировки учетной записи.

Данный параметр устанавливает время, в течение которого учетная запись будет заблокирована до ее автоматической разблокировки.

В соответствии с требованиями ФСТЭК к уровню защиты 1В, к АС есть требования по проверке доступа и контролю доступа субъектов в систему, а также к регистрации и учёту входа/выхода субъектов доступа в/из системы, установим блокировку учётной записи на значение параметра в «30 минут».