Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 18

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 1 | ||||

| «ЛОКАЛЬНЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ(А)

| СТУДЕНТ ГР. | ИСТ-114 | | | | Гавриков Д.И. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

2.7. Требования к АС второй группы

Обозначения:

" - " - нет требований к данному классу;

" + " - есть требования к данному классу.

| Подсистемы и требования | Классы | |

| 2Б | 2А | |

| 1. Подсистема управления доступом | | |

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | | |

| в систему | + | + |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | - | + |

| к программам | - | + |

| к томам, каталогам, файлам, записям, полям записей | - | + |

| 1.2. Управление потоками информации | - | + |

| 2. Подсистема регистрации и учета | | |

| 2.1. Регистрация и учет: | | |

| входа (выхода) субъектов доступа в (из) систему (узел сети) | + | + |

| выдачи печатных (графических) выходных документов | - | + |

| запуска (завершения) программ и процессов (заданий, задач) | - | + |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи | - | + |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей | - | + |

| изменения полномочий субъектов доступа | - | - |

| создаваемых защищаемых объектов доступа | - | + |

| 2.2. Учет носителей информации | + | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | - | + |

| 2.4. Сигнализация попыток нарушения защиты | - | - |

| 3. Криптографическая подсистема | | |

| 3.1. Шифрование конфиденциальной информации | - | + |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | - | - |

| 3.3. Использование аттестованных (сертифицированных) криптографических средств | - | + |

| 4. Подсистема обеспечения целостности | | |

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + |

| 4.3. Наличие администратора (службы) защиты информации в АС | - | + |

| 4.4. Периодическое тестирование СЗИ НСД | + | + |

| 4.5. Наличие средств восстановления СЗИ НСД | + | + |

| 4.6. Использование сертифицированных средств защиты | - | + |

Подсистема управления доступом:

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.

Подсистема регистрации и учета:

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются:

- дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- результат попытки входа: успешная или неуспешная (при НСД);

- должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку).

Подсистема обеспечения целостности:

должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды.

При этом:

- целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

- целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ во время обработки и (или) хранения защищаемой информации;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

Цель – изучить и научиться настраивать локальные политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows XP.

2. Основные сведения

Управление встроенными учетными записями

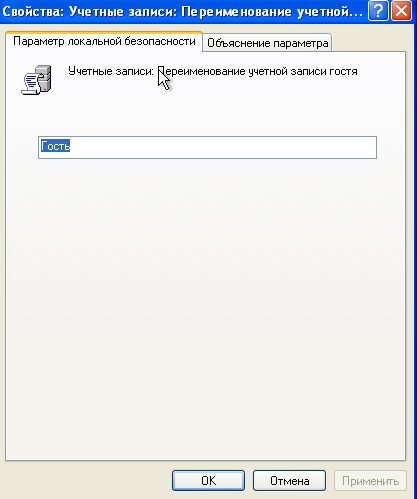

Встроенными учетными записями являются учетные записи гостя и администратора. В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

-

Откройте оснастку «Локальные политики безопасности»; -

Перейдите в узел «Локальные политики», а затем «Параметры безопасности»;

-

Откройте параметр «Учетные записи: Переименование учетной записи гостя» дважды щелкнув на нем или нажав на клавишу Enter; -

В текстовом поле введите Гостевая запись и нажмите на кнопку «ОК»; -

Перезагрузите компьютер.

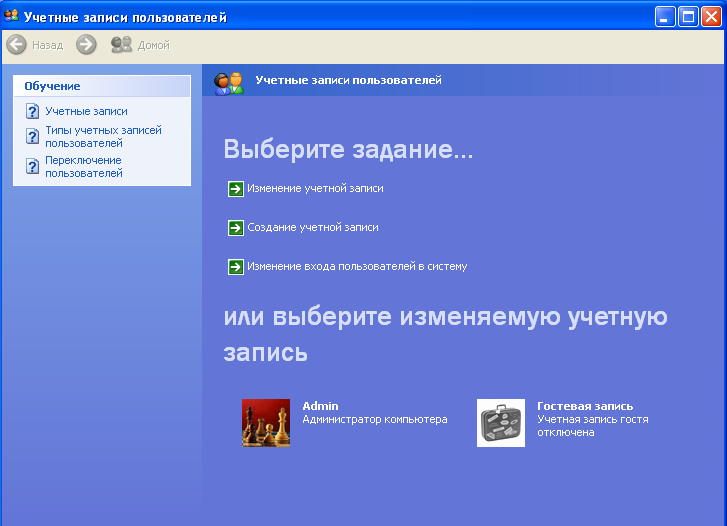

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью». В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя.

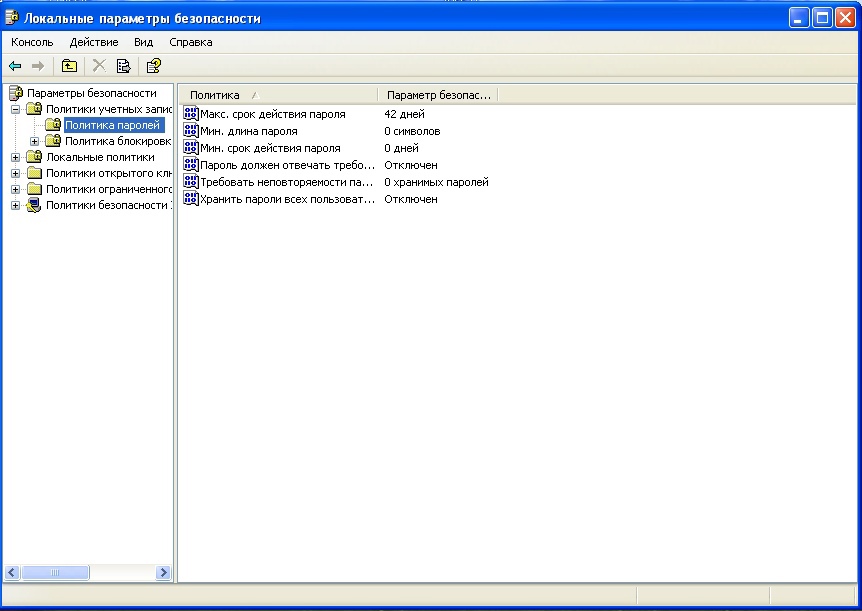

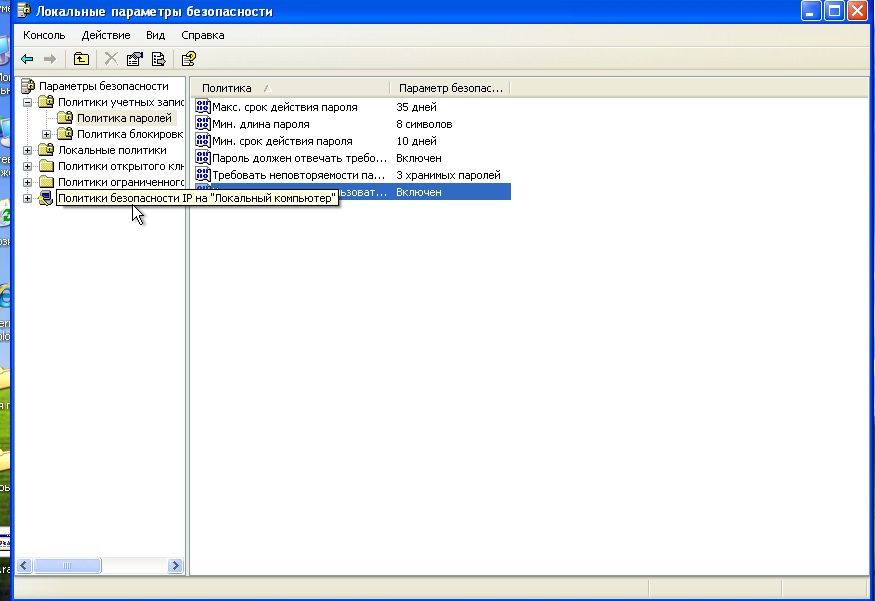

Управление политиками паролей

-

Откройте оснастку «Локальные политики безопасности»; -

Перейдите в узел «Политики учетных записей» и откройте параметр «Политики паролей».

После настройки:

Вывод по настройке политики безопасности: Применив все политики, пользователям действительно придется создавать безопасные пароли. Вы можете использовать до шести политик безопасности, при помощи которых можно указать наиболее важные параметры безопасности, применяемые для управления паролями учетных записей. Настоятельно рекомендуется не игнорировать данные политики. Даже если вы уговорите пользователей использовать сложные пароли, не факт, что они действительно будут это делать. Если вы правильно настроите все шесть политик безопасности, расположенных в этом узле, безопасность паролей пользователей вашей организации значительно повысится. пароли, в отличие от тех, которые они считают «сложными».

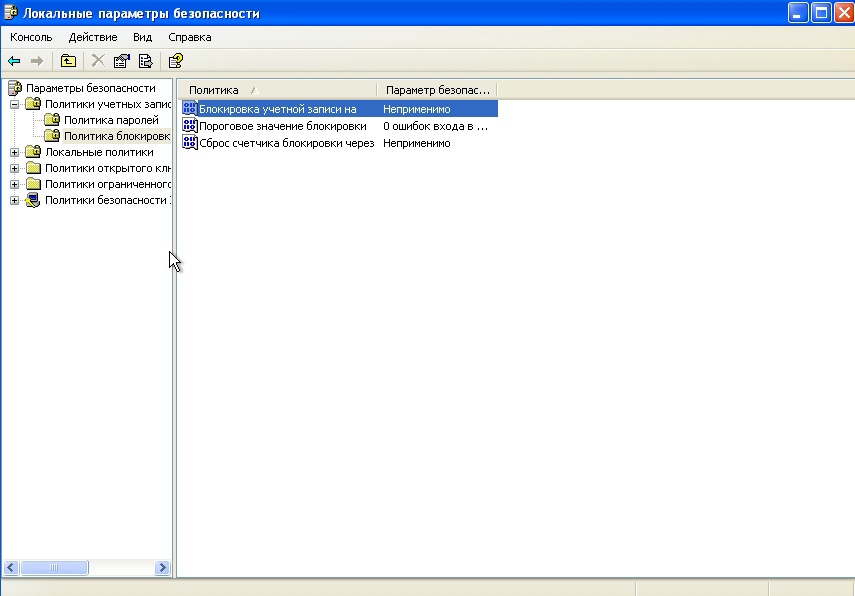

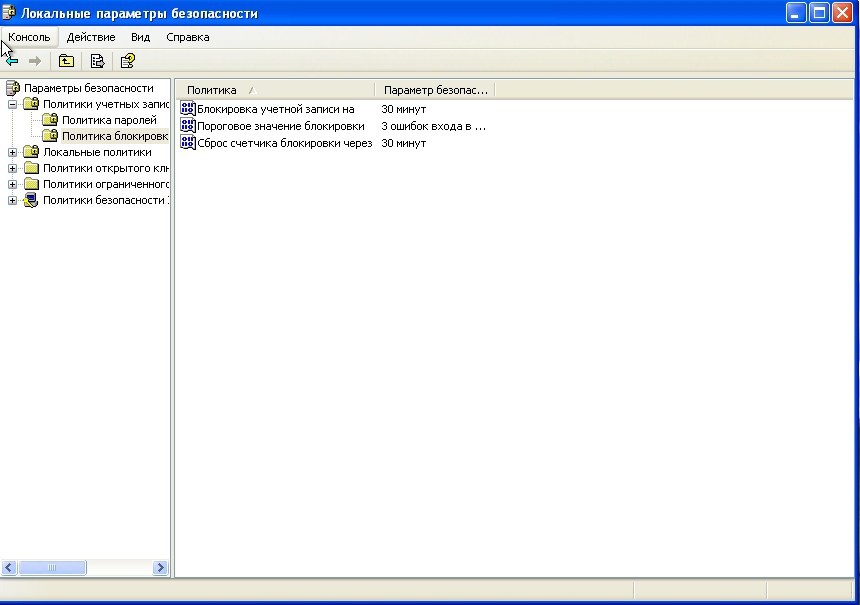

Политика блокировки учетной записи

-

Откройте оснастку «Локальные политики безопасности»; -

Перейдите в узел «Политики учетных записей» и откройте параметр «Политика блокировки учетных записей».

После настройки:

Вывод по настройке политики безопасности: Даже после создания сложного пароля и правильной настройки политик безопасности, учетные записи ваших пользователей все еще могут быть подвергнуты атакам недоброжелателей. Например, если вы установили минимальный срок действия пароля в 20 дней, у хакера достаточно времени для подбора пароля к учетной записи. Узнать имя учетной записи не является проблемой для хакеров, так как, зачастую имена учетных записей пользователей совпадает с именем адреса почтового ящика. А если будет известно имя, то для подбора пароля понадобится какие-то две-три недели.

Политики безопасности Windows могут противостоять таким действиям, используя набор политик узла «Политика блокировки учетной записи». При помощи данного набора политик, у вас есть возможность ограничения количества некорректных попыток входа пользователя в систему. Разумеется, для ваших пользователей это может быть проблемой, так как не у всех получится ввести пароль за указанное количество попыток, но зато безопасность учетных записей перейдет на «новый уровень». Для этого узла доступны только три политики:

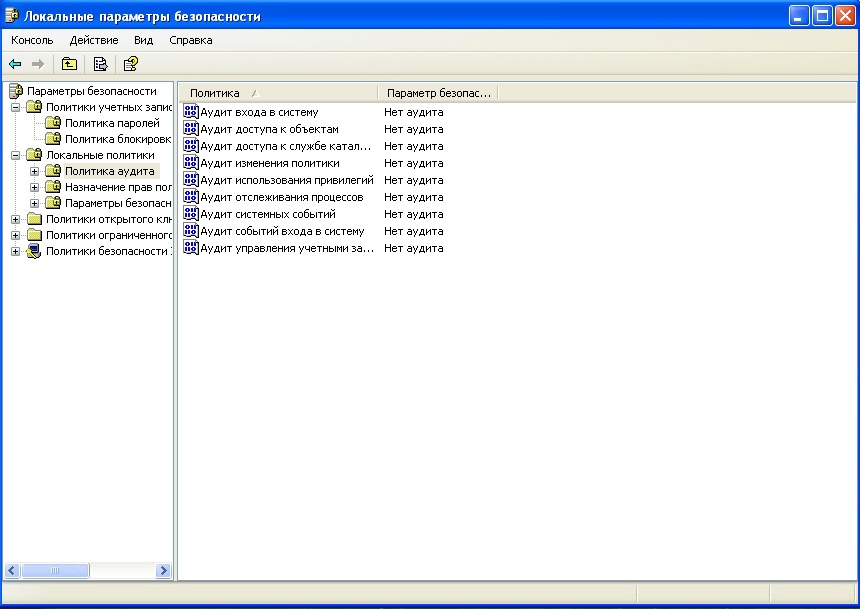

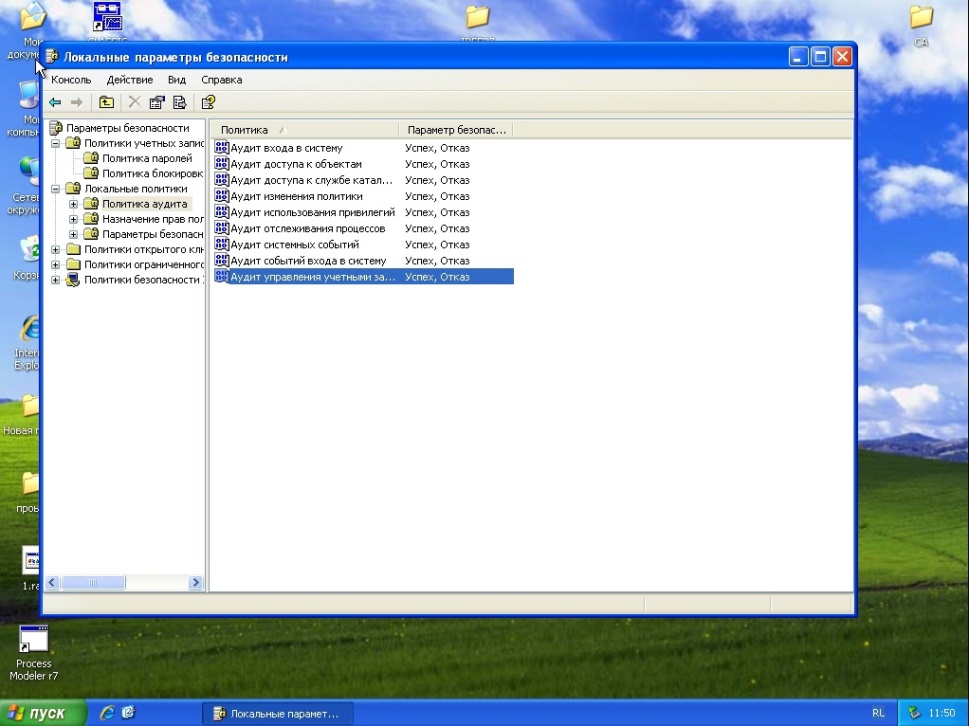

Политика аудита

-

Откройте оснастку «Локальные политики безопасности»; -

Перейдите в узел «Локальные политики» и откройте параметр «Политика аудита».

После настройки:

Вывод по настройке политики безопасности: После того как политики безопасности учетных записей у вас правильно настроены, злоумышленникам будет намного сложнее получить доступ к пользовательским учетным записям. Но не стоит забывать о том, что на этом ваша работа по обеспечению безопасности сетевой инфраструктуры не заканчивается. Все попытки вторжения и неудачную аутентификацию ваших пользователей необходимо фиксировать для того чтобы знать, нужно ли предпринимать дополнительные меры по обеспечению безопасности. Проверка такой информации с целью определения активности на предприятии называется аудитом.

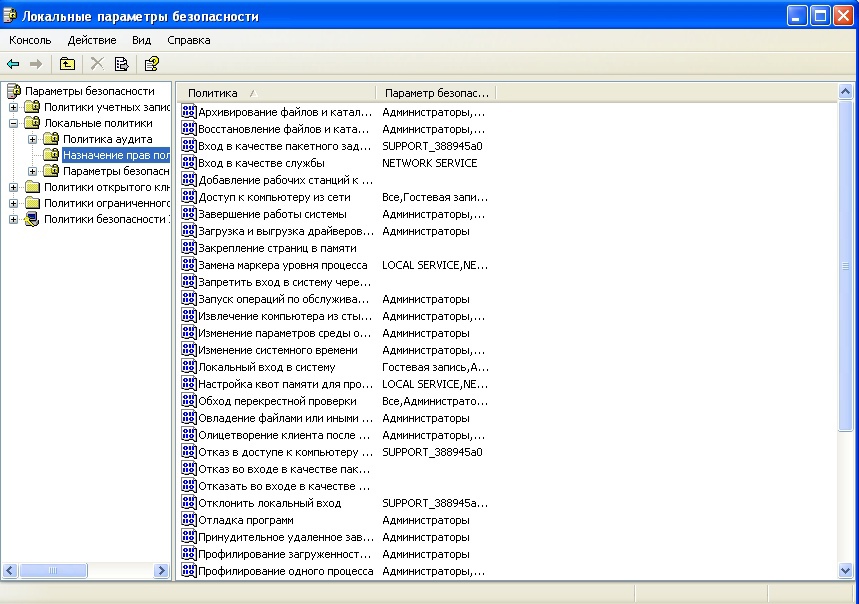

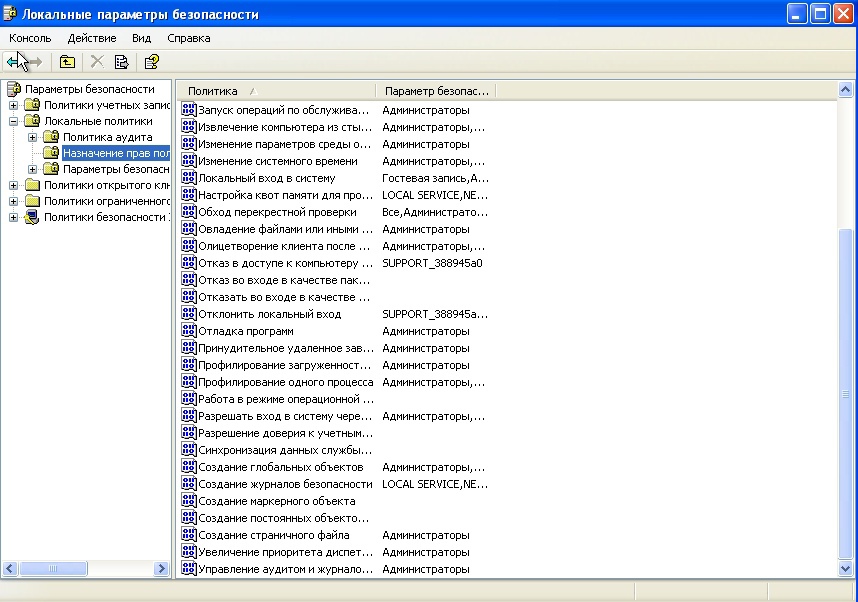

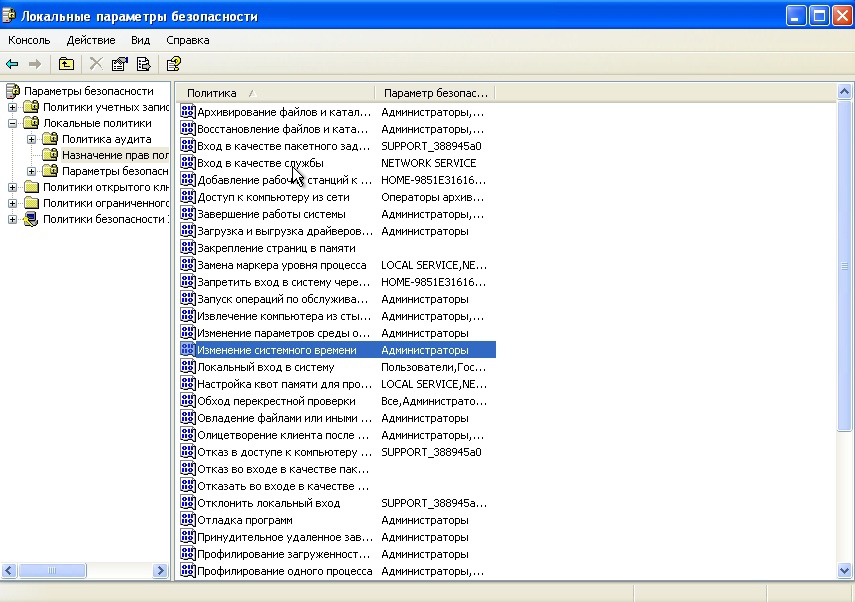

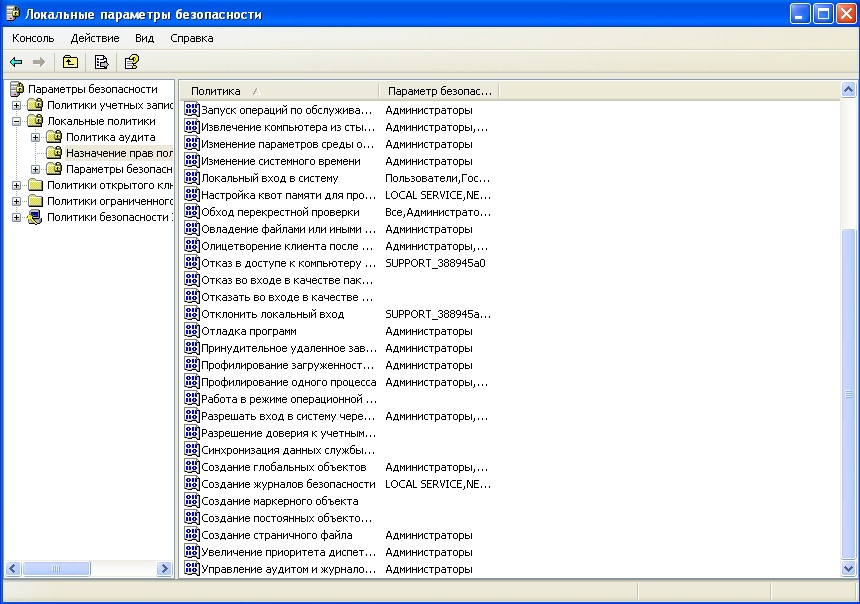

Политика назначения прав пользователей.

-

Откройте оснастку «Локальные политики безопасности»; -

Перейдите в узел «Локальные политики» и откройте параметр «Назначение прав пользователя».

После настройки:

Вывод по настройке политики безопасности: Стоит учесть, что пользователи обычно не владеют достаточной базой знаний по обеспечению безопасности и даже у обычного пользователя может быть достаточно привилегий для нанесения ущерба своей системе и даже компьютерам в интрасети. Избежать подобных проблем помогают локальные политики безопасности назначения прав пользователя. При помощи политик назначения прав пользователя вы можете сами определить, для каких пользователей или групп пользователей будут предоставлены различные права и привилегии.

Журналы событий Windows.

Приложение «Просмотр событий» можно открыть следующими способами:

-

Нажмите на кнопку «Пуск» для открытия меню, откройте «Панель управления», из списка компонентов панели управления выберите «Администрирование» и из списка административных компонентов стоит выбрать «Просмотр событий»; -

Воспользоваться комбинацией клавиш WIN+R для открытия диалога «Выполнить» (или запустить диалог из меню кнопки «Пуск»). В диалоговом окне «Выполнить», в поле «Открыть» введите eventvwr.msc и нажмите на кнопку «ОК»; -

Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Просмотр событий» и нажмите на кнопку «Добавить». Затем нажмите на кнопку «Готово», а после этого - кнопку «ОК»;