Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 82

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ПРАКТИЧЕСКАЯ РАБОТА №1 | ||||

| «ОЦЕНКА РИСКА ИНФОРМАЦИОННОЙ СИСТЕМЫ НА ОСНОВЕ МОДЕЛИ УГРОЗ И УЯЗВИМОСТЕЙ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ

| СТУДЕНТ ГР. | ИСТ-112 | | | | Дерендяев К.С. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

-

Цель работы

Рассчитать риск информационной безопасности корпоративной информационной системы (ИС) на основе модели угроз и уязвимостей. Оценить эффективность предложенных контрмер.

-

Краткие теоретические сведения-

Описание объекта защиты

-

Современные ИС строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации. В «закрытом» контуре, который может иметь различные классы защищенности, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре - открытая информация. При этом сертифицированными средствами однонаправленной передачи информации (межсетевыми экранами (МЭ)) обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый». Типовая схема организации взаимодействия контуров ИС приведена на рис.1. Вешнее взаимодействие «закрытых» контуров корпоративной ИС с осуществляется с применением сертифицированных средств криптографической защиты информации (СКЗИ) по арендованным каналам связи. Вешнее взаимодействие «открытых» контуров между собой и с другими ИС осуществляется с применением сертифицированных МЭ. Для этого могут быть использованы публичные сети общего пользования, в том числе Интернет, LTE и др. с организацией виртуальных частных сетей (Virtual Private Network, VPN).

В общем случае корпоративная ИС на технологии «клиент-сервер» включает в себя следующие функциональные компоненты:

-

сервера СУБД и файл-сервера, осуществляющие обработку и хранение информации; -

автоматизированные рабочие места (АРМ) - оконечное абонентское оборудование ИС; -

корпоративная мультисервисная сеть связи на основе IP-QoS технологий, включающая в себя ЛВС центрального офиса организации и ее филиалов, «закрытую» WAN-компоненту, обеспечивающую связь территориально удаленных «закрытых» контуров ЛВС ИС организации. Связь территориально удаленных «открытых» контуров ЛВС ИС организации осуществляется по сетям общего пользования (Интернет, мобильные сети). Компоненты корпоративной сети включают в себя оборудование ЛВС, оборудование структурированной кабельной системы ЛВС, сетевое оборудование (концентраторы, коммутаторы, маршрутизаторы, мультиплексоры, межсетевые экраны и т. д.), внешние арендованные каналы связи, а также системы и средства защиты информации.

-

Анализ рисков в ИС

Анализ рисков — это то, с чего должно начинаться построение политики информационной безопасности (ИБ) ИС. Он включает в себя мероприятия по обследованию безопасности ИС, целью которых является определение того, какие активы ИС и от каких угроз надо защищать, а также, в какой степени те или иные активы нуждаются в защите. В процессе анализа рисков проводятся следующие работы:

– идентификация и определение ценности всех активов в рамках выбранной области деятельности;

– идентификация угроз и уязвимостей для идентифицированных активов;

– оценка рисков для возможных случаев успешной реализации угроз информационной безопасности в отношении идентифицированных активов;

– выбор критериев принятия рисков;

– подготовка плана обработки рисков.

-

Структурная схема «закрытого» и «открытого» контура ИС, с указанием защищаемых ресурсов.

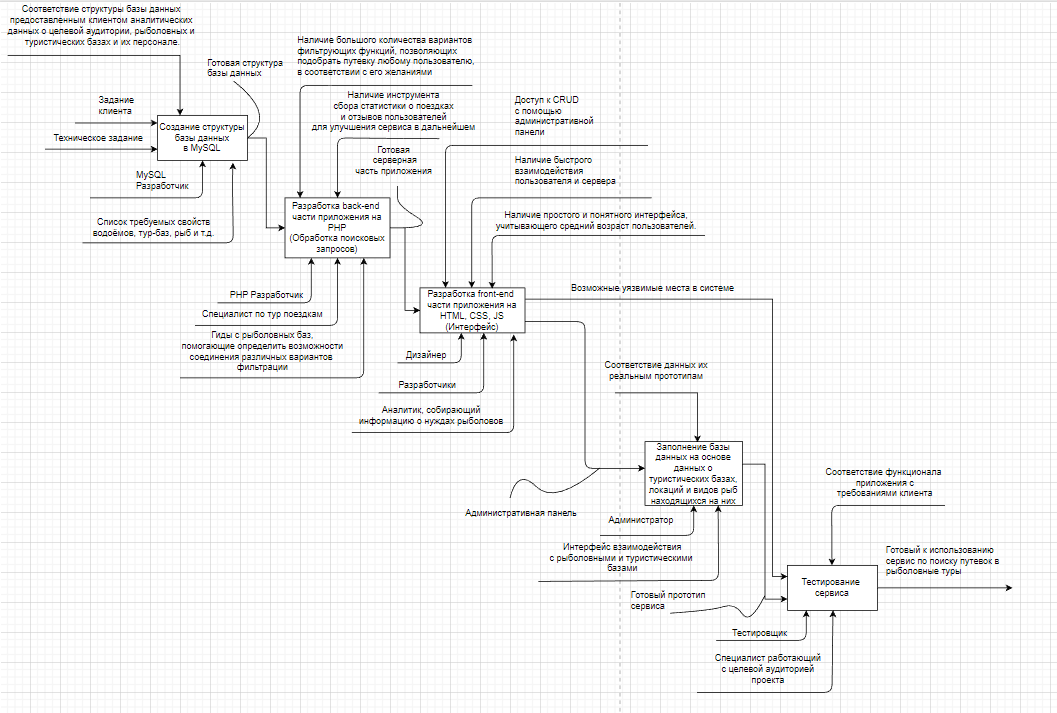

Информационная система поиска путевок в рыболовные туры по России.

Открытый контур

Закрытый контур

Рис. 1. Структура ИС «Система поиска билетов в рыболовные туры»

Защищаемые ресурсы:

–аппаратные ресурсы «закрытого» (сервер БД, СКЗИ, однонаправленный МЭ, оборудование ЛВС, АРМ пользователей) контура и «открытого» контура (сервер БД, Proxy-сервер, внешний МЭ, оборудование ЛВС, АРМ пользователей);

–информационные ресурсы «закрытого» и «открытого» контура (БД);

–программные ресурсы «закрытого» и «открытого» контура (ОС, СУБД, прикладное ПО);

–людские ресурсы;

–имидж организации.

-

Последовательность выполнения работы-

Идентифицировать активы, которые определяют функциональность ИС и существенны с точки зрения обеспечения безопасности и определить их ценность

-

–аппаратные ресурсы «закрытого» (сервер БД, СКЗИ, однонаправленный МЭ, оборудование ЛВС, АРМ пользователей) контура и «открытого» контура (сервер БД, Proxy-сервер, внешний МЭ, оборудование ЛВС, АРМ пользователей);

–информационные ресурсы «закрытого» и «открытого» контура (БД);

–программные ресурсы «закрытого» и «открытого» контура (ОС, СУБД, прикладное ПО);

–людские ресурсы;

-

Выполнение работы.

-

Модель угроз и уязвимостей аппаратных ресурсов ИС

Уровень приемлемого риска принимаем равным 10% от предполагаемого ущерба по ресурсу.

Модель угроз и уязвимостей приведена в табл.4.1:

Таблица 4. 1

| Ресурс | Угрозы | Уязвимости |

| 1. Веб-сервер открытого контура (критичность ресурса 50y.e) | 1. Атаки на протоколы передачи данных, такие как TCP/IP или HTTP, которые могут привести к их нарушению или перехвату | 1. Недостаточная авторизация и аутентификация - уязвимость, которая возникает, когда сервер не требует достаточной авторизации и аутентификации пользователей, что может привести к несанкционированному доступу к конфиденциальным данным. |

| 2. Серверные атаки - взлом сервера, угроза заражения вирусами, DDoS-атаки, SQL-инъекции, кросс-сайт-скриптинг (XSS) и многие другие. | ||

| 2.База данных открытого контура (критичность ресурса 30y.e) | 1. Несанкционированный доступ к критической информации о системе | 1. SQL-инъекции |

| 2. Уязвимости аутентификации | ||

| 3. Сервер приложения закрытого контура (критичность ресурса 25 y.e) | 1. Атака на приложение, направленная на получение несанкционированного доступа к данным или функциям приложения | 1. Уязвимости в приложении: Некорректная обработка пользовательского ввода, отсутствие валидации данных и т.д. |

| 2. Уязвимости в операционной системе: Недостаточно обновленная операционная система, отсутствие фаервола или антивирусного ПО. | ||

| 4. Сервер безопасности закрытого контура (критичность ресурса 15 y.e) | 1. Атака на систему аутентификации и авторизации путем перехвата и подделки учетных данных пользователей | 1. Уязвимости в механизме хранения паролей |

| 2. Уязвимости в процедуре аутентификации | ||

| 5. База данных закрытого контура (критичность ресурса 20 y.e) | 1. Несанкционированный доступ к базе данных | 1. Недостаточная аутентификация и авторизация: слабые пароли, отсутствие ограничений на доступ пользователей. |

| 2. SQL-инъекции | ||

| 6.СКЗИ закрытого контура (критичность ресурса 25y.e) | 1.Угроза анализа криптографических алгоритмов и их реализации | 1. Использование слабых криптографических алгоритмов |

| 2.Наличие ошибок в программном коде криптографических средств | ||

| 7. Однонаправленный МЭ (критичность ресурса 15y.e) | 1.Отказ в обслуживании | 1.Отсутствие резервный межсетевой экран |

| 2.Низкая пропускная способность шлюза | ||

| 8. Оборудование ЛВС открытого контура (критичность ресурса 20 y.e) | 1. Перехват передаваемых сообщений | 1.Неправильная конфигурация средств криптографических средств защиты информации |

| 2.Использование алгоритмов шифрования с недостаточной длиной ключа | ||

| 9. Оборудование ЛВС закрытого контура (критичность ресурса 10y.e) | 1. Прослушивание привилегированного трафика | 1. Отсутствие криптографической защиты, применяемой к пакетам данных |

| 2. Отсутствие контроля доступа к защищенному каналу |

-

Расчет вероятности и критичности для одной базовой угрозы для аппаратных ресурсов приведен в табл.5.2.

Таблица 4.2

| Угроза/Уязвимость | Вероятность реализации угрозы через данную уязвимость в течение года (%), P(V) | Критичность реализации угрозы через уязвимость (%), ER |

| Веб-сервер открытого контура | ||

| Угроза1/Уязвимость 1 | 95 | 70 |

| Угроза1/Уязвимость 2 | 75 | 50 |

| База данных открытого контура | ||

| Угроза1/Уязвимость 1 | 50 | 50 |

| Угроза1/Уязвимость 2 | 80 | 70 |

| Сервер приложения закрытого контура | ||

| Угроза1/Уязвимость 1 | 30 | 20 |

| Угроза1/Уязвимость 2 | 90 | 70 |

| Сервер безопасности закрытого контура | ||

| Угроза1/Уязвимость 1 | 70 | 70 |

| Угроза1/Уязвимость 2 | 90 | 50 |

| База данных закрытого контура | ||

| Угроза1/Уязвимость 1 | 20 | 40 |

| Угроза1/Уязвимость 2 | 60 | 40 |

| СКЗИ закрытого контура | ||

| Угроза1/Уязвимость 1 | 35 | 15 |

| Угроза1/Уязвимость 2 | 85 | 75 |

| Однонаправленный МЭ | ||

| Угроза1/Уязвимость 1 | 70 | 50 |

| Угроза1/Уязвимость 2 | 80 | 40 |

| Оборудование ЛВС открытого контура | ||

| Угроза1/Уязвимость 1 | 25 | 70 |

| Угроза1/Уязвимость 2 | 50 | 40 |

| Оборудование ЛВС закрытого контура | ||

| Угроза1/Уязвимость 1 | 25 | 50 |

| Угроза1/Уязвимость 2 | 55 | 35 |