ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.12.2023

Просмотров: 106

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1. Технология DNS

DNS (Domain Name System – глобальная система доменных имён) – это

система, позволяющая клиенту получить информацию, связанную с

запрашиваемым доменным именем. Доменное имя – идентификатор ресурса сети Интернет, который выражен в удобочитаемом виде. Вся информация в сети Интернет передаётся по IP-адресам ресурсов, выраженным в числовом виде. Самый распространённый запрос, обслуживаемый DNS, является получение IP-адреса ресурса по его доменному имени. Помимо этого, DNS – глобальная распределённая база данных, хранящая сотни миллионов имён и связанных с ними ресурсов.

2. Типы DNS серверов

2.1. Авторитативные.

Это оборудование, отвечающее за определенную зону. В свою очередь они разделяются на:

– Первичные серверы. Еще его называют Мастер, а в терминологии это BIND. Такое оборудование уже может вносить изменения в указанную зону. Зачастую для каждой зоны предусмотрен свой отдельный первичный сервер. Но в случае с крупными продуктами, их может быть несколько. Как пример, Microsoft DNS, при интеграции с Active Directory. В этому случае репликация изменений выполняется при помощи Active Directory, а не сервера. Как результат – обеспечивается равноправность серверов и актуальность передаваемой информации.

– Вторичный сервер. Он же Slave. Такое аппаратное устройство не может вносить изменения в выбранные зоны. Обо всех изменениях, которые были внесены в рабочие области, слейв будет узнавать от первичного сервера. Количество таких устройств может быть каким угодно – нет никаких ограничений. В рабочем процессе пользователь не видит разницы между первичным и вторичным сервером. Заметить ее можно будет только в процессе изменения настроек или конфигураций выбранного хоста.

2.2. Кэширующие.

Используются для обслуживания запросов клиентов. В их обязанности входит получение рекурсивного запроса, выполняет его. При этом он связывается с авторитативными серверами через нерекурсивные запросы или же напрямую передает входящий запрос DNS-серверу, который стоит в цепочке выше него.

2.3 Перенаправляющие.

Это внутренние серверы, не выполняющие запросы. Они только получают их и в неизменном виде передают вышестоящему серверу. Применяются те же самые рекурсивные запросы. На практике его используют с целью снижения нагрузки на кэширующие аппаратные устройства.

2.4 Корневые.

Одна из разновидностей авторитативных серверов. Только отвечают они исключительно за корневую зону. На сегодня существует 13 корневых публичных ДНС серверов во всем мире. И доменные имена каждого из них находятся в области root-servers.net. И называются они просто: a.root-servers.net, …, d.root-servers.net, …, l.root-servers.net и пр. Локальные же корневые серверы – это скорее исключение. Да, их можно настроить, но только при определенных конфигурациях локальной сети.

2.5 Регистрирующий.

В обязанности такого аппаратного устройства входит прием динамических обновлений, поступающих от пользователей. Зачастую работают совместно с протоколом динамической настройки хоста (DHCP), позволяющим сетевым устройствам автоматически получать IP-адрес. Возвращаясь к примеру ДНС-сервера Microsoft можно сказать, что в случае работы на контроллере домена он еще будет выполнять и функции регистрирующего аппаратного оборудования. То есть будет принимать от ПК домена информацию об IP-адресах компьютеров, обрабатывать ее и вносить соответствующие корректировки в данные хоста домена.

3. Определение адресов различных сайтов, почтового и FTP серверов

Для определения адреса сайта можно воспользоваться командой dig или командой nslookup. Пример: dig ya.ru / nslookup ya.ru/

Для того чтобы узнать адрес почтового сервера можно использовать либо dig, либо nslookup. Обе команды работают примерно одинаково. Для определения почтового сервера используем команду:

nslookup –type=mx basealt.ru

где: mx – mail exchange (почтовый обмен) – это запись на сервере имен (DNS), которая указывает на сервер почты для данного домена.

-type — тип информации, которую хотим получить.

Для определения почтового сервера через dig, используем команду:

dig mx.basealt.ru

Чтобы узнать адрес FTP сервера, используем следующие команды:

dig ftp.basealt.ru или nslookup.basealt.ru

4. Протокол SSH. Назначение.

SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов). SSH допускает выбор различных алгоритмов шифрования.

SSH позволяет безопасно передавать в незащищённой среде практически любой другой сетевой протокол. Таким образом, можно не только удалённо работать на компьютере через командную оболочку, но и передавать по шифрованному каналу звуковой поток или видео. Также SSH может использовать сжатие

передаваемых данных для последующего их шифрования,

5. Процесс подключения к удаленному компьютеру

Изначально для выполнения соединения по протоколу SSH потребуется создать SSH-ключ. Для его создания воспользуемся следующей командой:

«ssh-keygen»

Без указания специальный параметров-ключей будет создан ключ для шифрования по алгоритму rsa.

После создания ключа, скопируем его на удалённую машину соседа, чтобы, в дальнейшем, подключаться по этому ключу без ввода пароля. Для этого используем следующую команду:

ssh-copy-id user@ipaddr

Выше в команде user – пользователь, под которым мы будем находиться на удалённой машине, ipaddr – ip адрес машины соседа. Для примера примем, что имя пользователя – user1, а ip адрес – 10.10.2.2. Таким образом команда пример следующий вид:

ssh-copy-id user@10.10.2.2

При вводе команды копирования SSH-ключа на удалённую машину потребуется ввести пароль от того пользователя, который был указан в команде.

Для подключения используем команду:

ssh user@10.10.2.2

Для запуска удалённого графического приложения на компьютере соседа, необходимо подключиться к нему с помощью следующей команды:

ssh –YC user@ipaddr

6. Шифрования соединения. Алгоритм определения

Шифрование – обратимое преобразование информации с целью сокрытия её содержания для защиты от несанкционированного доступа к ней.

Дешифрование – процесс восстановления зашифрованной информации в её первоначальный вид.

Ассиметричное шифрование (шифрование с открытым ключом) – алгоритм шифрования в котором, в отличие от симметричного применяется два вида ключей: открытые и закрытые. Обладает худшей крипто стойкостью по сравнению с симметричным шифрованием, однако не требует защищенного канала связи для передачи ключа. Наиболее популярным алгоритмом ассиметричного шифрования является алгоритм RSA.

Публичный ключ (открытый ключ) – ключ, генерирующийся по особому алгоритму каждым из абонентов и передающийся в незашифрованном виде по каналу связи. Иными словами, злоумышленник может перехватить этот ключ, и использовать его для взлома. Применяется для шифрования информации.

Приватный ключ (закрытый ключ) – ключ, генерирующийся по особому алгоритму каждым из абонентов и не передающийся по каналу связи (хранится у каждого абонента). Применяется для дешифрования информации.

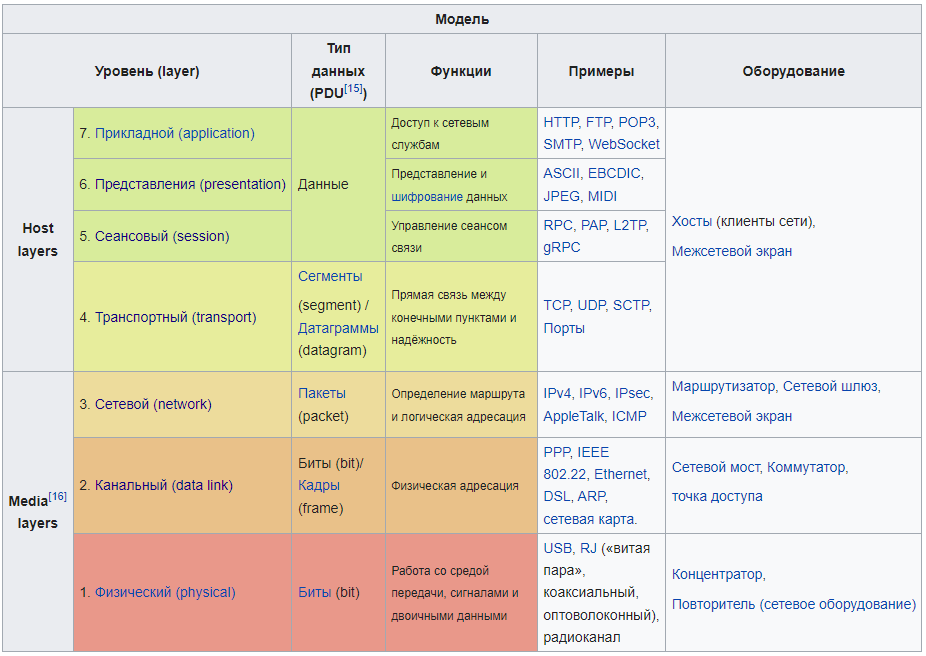

7. Модель OSI. Уровни модели OSI

Сетевая модель OSI (The Open Systems Interconnection model) — сетевая модель стека (магазина) сетевых протоколов OSI/ISO. Посредством данной модели различные сетевые устройства могут взаимодействовать друг с другом. Модель определяет различные уровни взаимодействия систем. Каждый уровень выполняет определённые функции при таком взаимодействии.

Сетевая модель OSI имеет семь уровней, иерархически расположенных от большего к меньшему. Cамым верхним является седьмой (прикладной), а самым нижним — первый (физический).

Сетевая модель OSI имеет семь уровней, иерархически расположенных от большего к меньшему. Cамым верхним является седьмой (прикладной), а самым нижним — первый (физический).8. Модель OSI. Физический уровень

Физический уровень — нижний уровень модели, который определяет метод передачи данных, представленных в двоичном виде, от одного устройства (компьютера) к другому. Осуществляют передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов.

На этом уровне также работают концентраторы, повторители сигнала и медиаконвертеры.

Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами. Физический уровень определяет такие виды сред передачи данных как оптоволокно, витая пара, коаксиальный кабель, спутниковый канал передач данных и т. п.

Протоколы физического уровня: IEEE 802.15 (Bluetooth), DSL, ISDN, SONET/SDH, 802.11 Wi-Fi, GSM Um radio interface, ITU и ITU-T,

9. Модель OSI. Канальный уровень

Канальный уровень предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля ошибок, которые могут возникнуть. Полученные с физического уровня данные, представленные в битах, он упаковывает в кадры, проверяет их на целостность и, если нужно, исправляет ошибки (либо формирует повторный запрос повреждённого кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием. Спецификация IEEE 802 разделяет этот уровень на два подуровня: MAC (занимают 48 бит в шестнадцатиричном формате) регулирует доступ к разделяемой физической среде, LLC (англ. logical link control) обеспечивает обслуживание сетевого уровня. На этом уровне работают коммутаторы, мосты и другие устройства. Эти устройства используют адресацию второго уровня (по номеру уровня в модели OSI).

Протоколы канального уровня: ARCnet, Econet, IEEE 802.3 (Ethernet), Ethernet Automatic Protection Switching (EAPS), Fiber Distributed Data Interface (FDDI), Frame Relay, High-Level Data Link Control (HDLC), IEEE 802.2 (предоставляет функции LLC для подуровня IEEE 802 MAC), IEEE 802.11 wireless LAN, LocalTalk, Multiprotocol Label Switching (MPLS), Point-to-Point Protocol (PPP).

10. Модель OSI. Сетевой уровень

Сетевой уровень модели предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и «заторов» в сети.

Протоколы сетевого уровня маршрутизируют данные от источника к получателю. Работающие на этом уровне устройства (маршрутизаторы) условно называют устройствами третьего уровня (по номеру уровня в модели OSI).

Протоколы сетевого уровня: IP/IPv4/IPv6 (Internet Protocol), IPX (Internetwork Packet Exchange, протокол межсетевого обмена), X.25 (частично этот протокол реализован на уровне 2), IPsec (Internet Protocol Security).

11. Модель OSI. Транспортный уровень

Транспортный уровень модели предназначен для обеспечения надёжной передачи данных от отправителя к получателю. При этом уровень надёжности может варьироваться в широких пределах. Существует множество классов протоколов транспортного уровня, начиная от протоколов, предоставляющих только основные транспортные функции (например, функции передачи данных без подтверждения приёма), и заканчивая протоколами, которые гарантируют доставку в пункт назначения нескольких пакетов данных в надлежащей последовательности, мультиплексируют несколько потоков данных, обеспечивают механизм управления потоками данных и гарантируют достоверность принятых данных. Например, UDP ограничивается контролем целостности данных в рамках одной датаграммы и не исключает возможности потери пакета целиком или дублирования пакетов, нарушение порядка получения пакетов данных; TCP обеспечивает надёжную непрерывную передачу данных, исключающую потерю данных или нарушение порядка их поступления или дублирования, может перераспределять данные, разбивая большие порции данных на фрагменты и наоборот, склеивая фрагменты в один пакет.

ротоколы транспортного уровня: TCP (Transmission Control Protocol), UDP (User Datagram Protocol), SCTP (Stream Control Transmission Protocol), SPX (Sequenced Packet Exchange), SST (Structured Stream Transport).

12. Модель OSI. Сеансовый уровень