Файл: Кафедра иксс отчет по лабораторной работе 3 по дисциплине Математические основы моделирования сетей связи Тема Протокол arp. Получение сетевых настроек по dhcp вариант 4 студент группы зс201.docx

Добавлен: 11.12.2023

Просмотров: 38

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет телекоммуникаций и информатики»

(СибГУТИ)

Кафедра ИКСС

Отчет

по лабораторной работе № 3

по дисциплине: «Математические основы моделирования сетей связи» Тема «Протокол ARP. Получение сетевых настроек по DHCP»вариант – 4

Выполнил: студент группы ЗС-201

Ганихин С.В.Проверил: КвитковаИ.Г.

Новосибирск, 2023 г.

Цель работы: Ознакомиться с механизмом работы протокола ARP.

Ход работы:

-

Изучение работы протокола ARP

Задание 1: Выбрать исходные данные для выполнения работы согласно своему варианту. Полученную согласно варианту сеть с маской /27 разбить на две подсети с маской /28 каждая.

Таблица 1 - Исходные данные

| № | Адрес сети/маска |

| 4 | 10.0.4.96/27 |

Разбиваем сеть 10.0.4.96/27 на две подсети. В этом случае 32 адреса исходной сети делим так: 1-я подсеть - 16, 2-я подсеть - 16.

а) расчет максимального количества хостов подсети 1: 16 – 2 = 14 адресов для хостов

-

– является адресом сети -

– 10.0.4.110 – диапазон адресов для хостов

-

– широковещательный-адрес Маска сети в виде префикса /28

Маска сети в десятичном

виде 255.255.255.240

б) расчет максимального количества хостов подсети 2: 16 – 2 = 14 адресов для хостов

-

– является адресом сети -

– 10.0.4.126 – диапазон адресов для хостов

10.0.4.127 – широковещательный-адрес Маска сети в виде префикса /28

Маска сети в десятичном виде 255.255.255.240

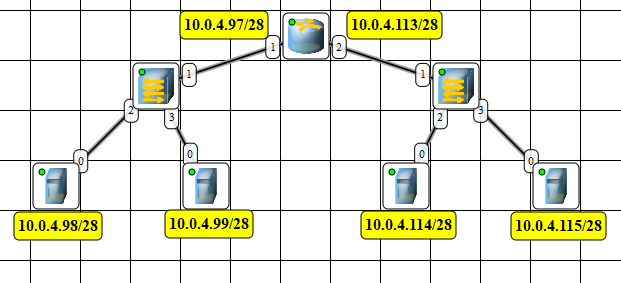

Рисунок 1 – Модель сети

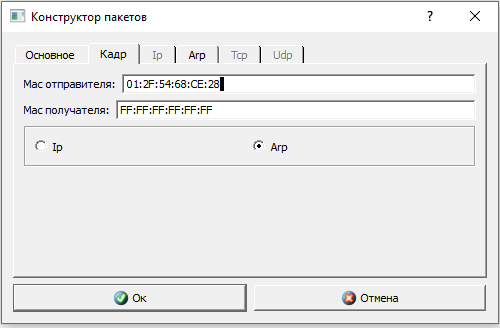

Рисунок 2 – ARP-запрос

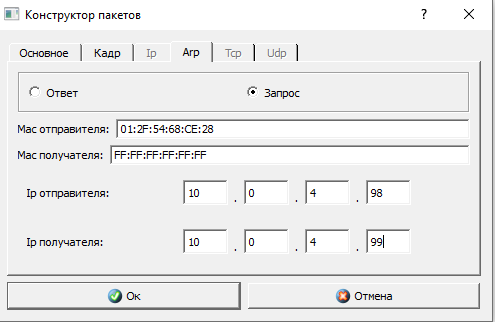

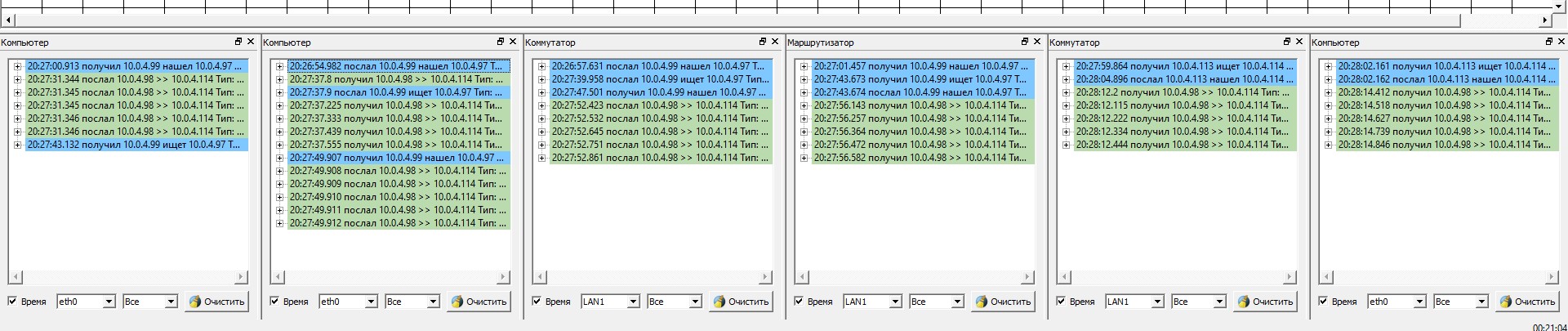

Рисунок 3 – Журналы передачи пакетов

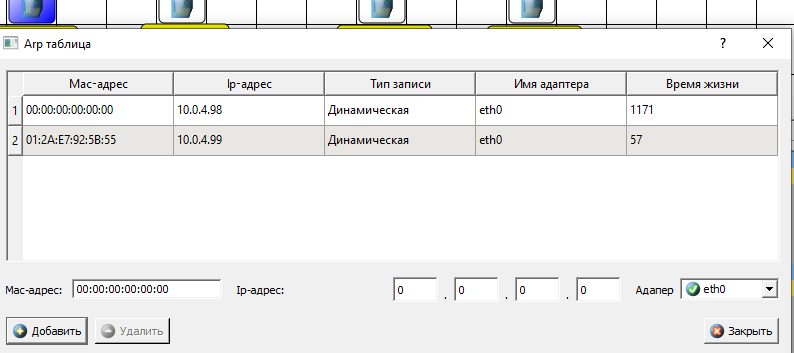

Рисунок 4 – ARP-таблица хоста

Вывод: в результате выполнения работы был рассмотрен принцип работы ARP-протокола:

-

Узел, которому нужно выполнить отображение IP-адреса на локальный адрес, формирует ARP-запрос, вкладывает его в кадр протокола канального уровня, указывая в нем известный IP-адрес, и рассылает запрос широковещательно. -

Все узлы локальной сети получают ARP-запрос и сравнивают указанный там IP-адрес с собственным. -

В случае их совпадения узел формирует ARP-ответ, в котором указывает свой IP-адрес и свой локальный адрес и отправляет его уже направленно, так как в ARP-запросе отправитель указывает свой локальный адрес.

Преобразование адресов выполняется путём поиска в таблице. Эта таблица, называемая ARP-таблицей,

хранится в памяти и содержит строки для каждого узла сети. В двух столбцах содержатся IP- и Ethernet-адреса. Если требуется преобразовать IP-адрес в Ethernet-адрес, то ищется запись с соответствующим IP-адресом.

Задание 2 (Реализация атаки ARP-spoofing):

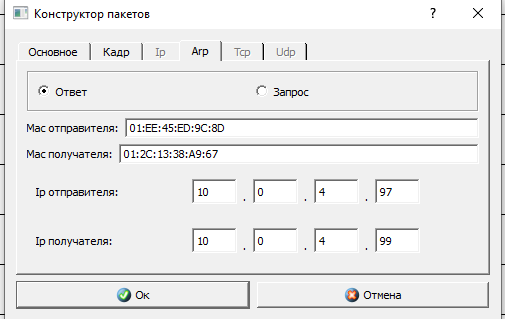

Рисунок 5 – Конструктор пакетов ARP-ответа ПК 2

Рисунок 6 – Перемещение пакетов от ПК 1 до ПК3

Вывод: в результате выполнения задания был изучен принцип работы ARP-spoofing — разновидность сетевой атаки типа MITM , применяемая

в сетях с использованием протокола ARP.

Атака основана на недостатках протокола ARP. При использовании в сети алгоритмов удалённого поиска существует возможность осуществления в такой сети типовой удалённой атаки «ложный объект распределённой вычислительной системы».

Анализ безопасности протокола ARP показывает, что, перехватив на атакующем узле внутри данного сегмента сети широковещательный ARP-запрос, можно послать ложный ARP-ответ, в котором объявить себя искомым узлом (например, маршрутизатором), и в дальнейшем активно контролировать сетевой трафик дезинформированного узла, воздействуя на него по схеме «ложный объект РВС».

-

Настройка автоматического получения сетевых настроек по протоколу DHCP

1. Выбрать исходные данные для выполнения работы согласно своему варианту.

Полученную согласно варианту сеть с маской /26 разбить на 8 подсетей с маской /29 каждая.

Таблица 2 - Исходные данные

| № | Адрес сети/маска |

| 4 | 10.0.4.192/26 |

Разбиваем сеть 10.0.4.192/26 на четыре подсети. В этом случае 64 адреса исходной сети делим так: 1-я подсеть - 16, 2-я подсеть – 16, 3-я подсеть - 16, 4-я подсеть - 16.

8 – 2 = 6 адресов для хостов Маска сети в виде префикса /29

Маска сети в десятичном виде 255.255.255.248

а) расчет максимального количества хостов подсети 1:

-

– является адресом сети -

– 10.0.4.198 – диапазон адресов для хостов

10.0.4.199 – широковещательный-адрес

б) расчет максимального количества хостов подсети 2: 10.0.4.200– является адресом сети

10.0.4.201 – 10.0.4.206 – диапазон адресов для хостов

10.0.4.207 – широковещательный-адрес

в) расчет максимального количества хостов подсети 3: 10.0.4.208– является адресом сети

10.0.4.209 – 10.0.4.214 – диапазон адресов для хостов

10.0.4.215 – широковещательный-адрес

г) расчет максимального количества хостов подсети 4: 10.0.4.216– является адресом сети

10.0.4.217 – 10.0.4.222 – диапазон адресов для хостов

10.0.4.223 – широковещательный-адрес

д) расчет максимального количества хостов подсети 4: 10.0.4.224– является адресом сети

10.0.4.225 – 10.0.4.230 – диапазон адресов для хостов

10.0.4.231 – широковещательный-адрес

е) расчет максимального количества хостов подсети 4: 10.0.4.232– является адресом сети

10.0.4.233 – 10.0.4.238 – диапазон

адресов для хостов

10.0.4.239 – широковещательный-адрес

ж) расчет максимального количества хостов подсети 4: 10.0.4.240– является адресом сети

10.0.4.241 – 10.0.4.246 – диапазон адресов для хостов

10.0.4.247 – широковещательный-адрес

з) расчет максимального количества хостов подсети 4: 10.0.4.248– является адресом сети

10.0.4.249 – 10.0.4.254 – диапазон адресов для хостов

10.0.4.255 – широковещательный-адрес

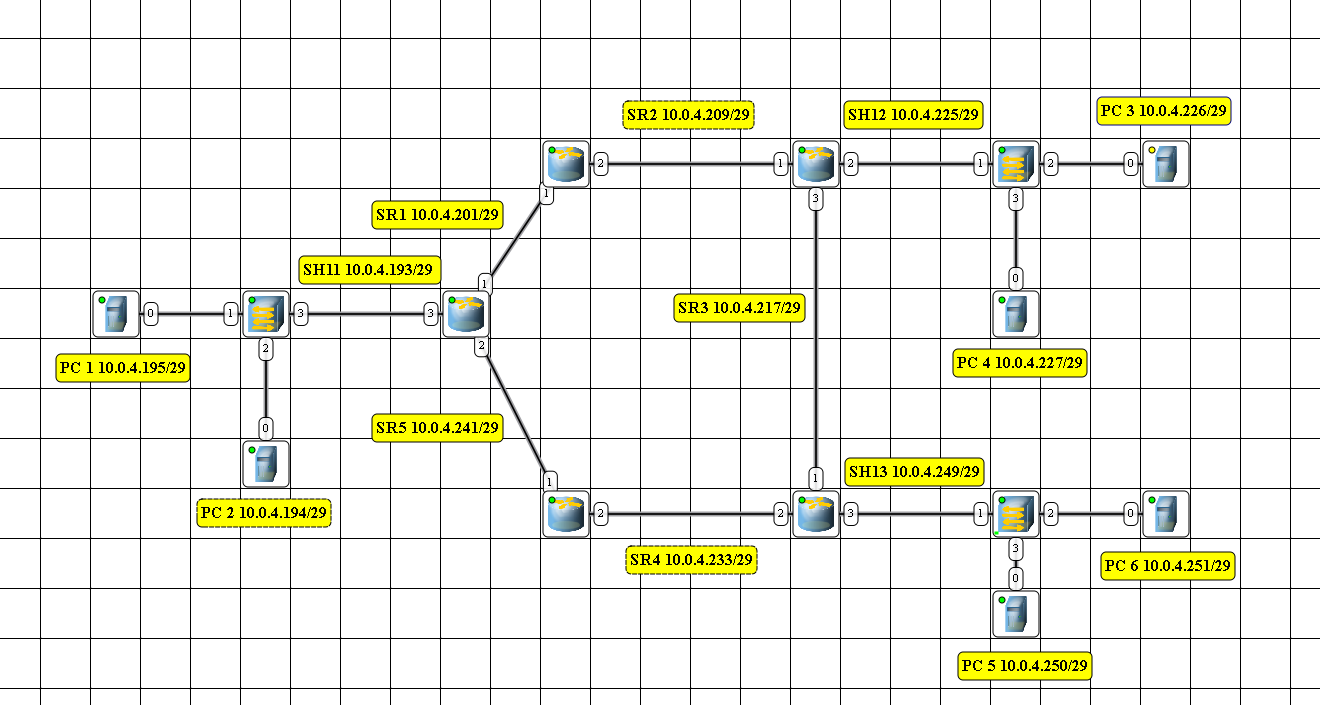

Рисунок 7 – Модель сети

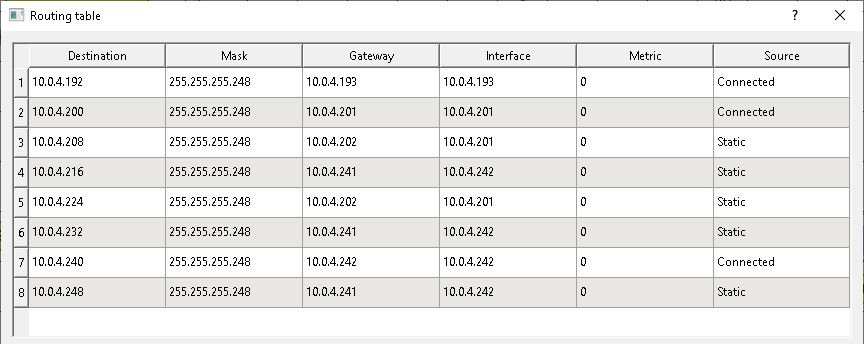

Рисунок 8 - Таблица маршрутизации роутера SR1

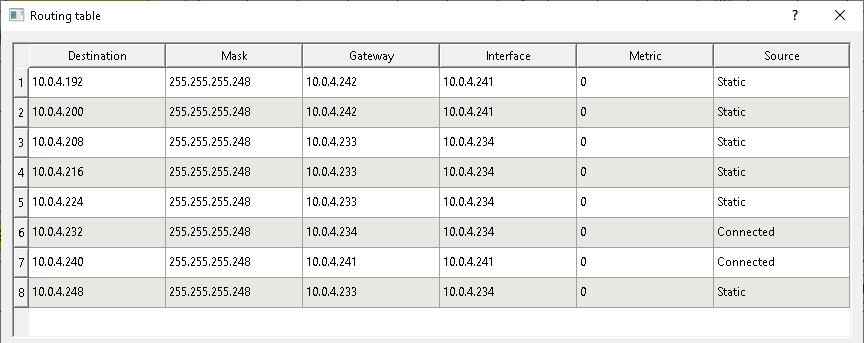

Рисунок 9 - Таблица маршрутизации роутера SR5

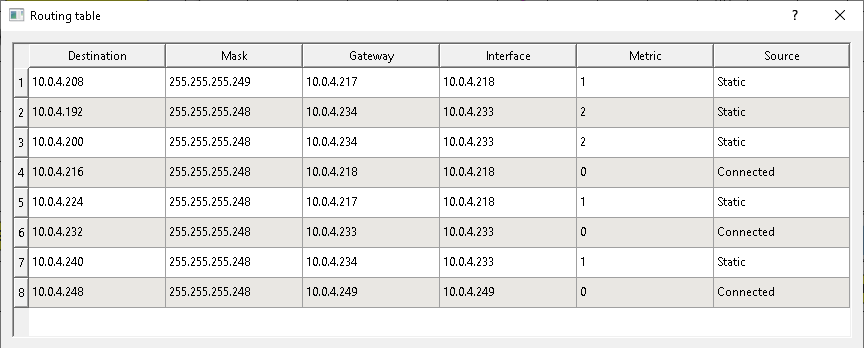

Рисунок 10 - Таблица маршрутизации роутера SR4

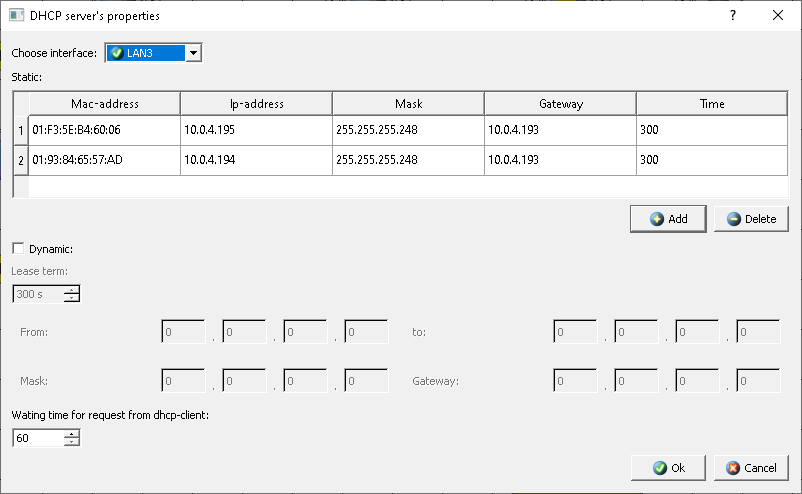

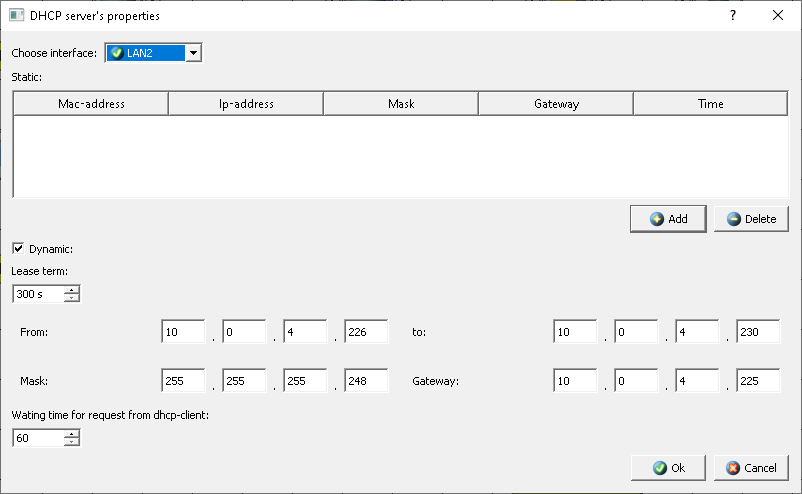

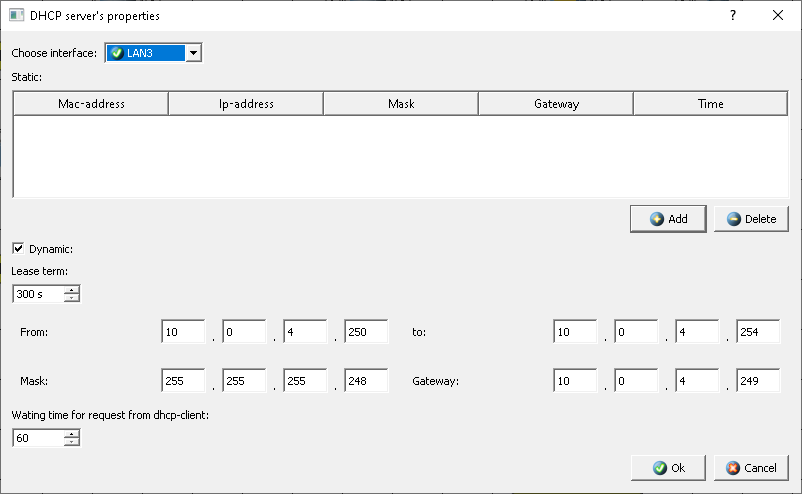

Рисунок 11 – Настройка DНСР-сервера SR1

Рисунок 12 – Настройка DНСР-сервера SR3

Рисунок 13 – Настройка DНСР-сервера SR4

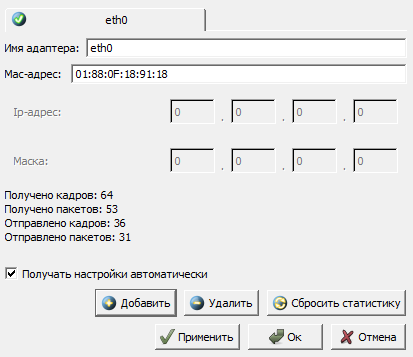

Рисунок 14 – Получение автоматически адреса и маски

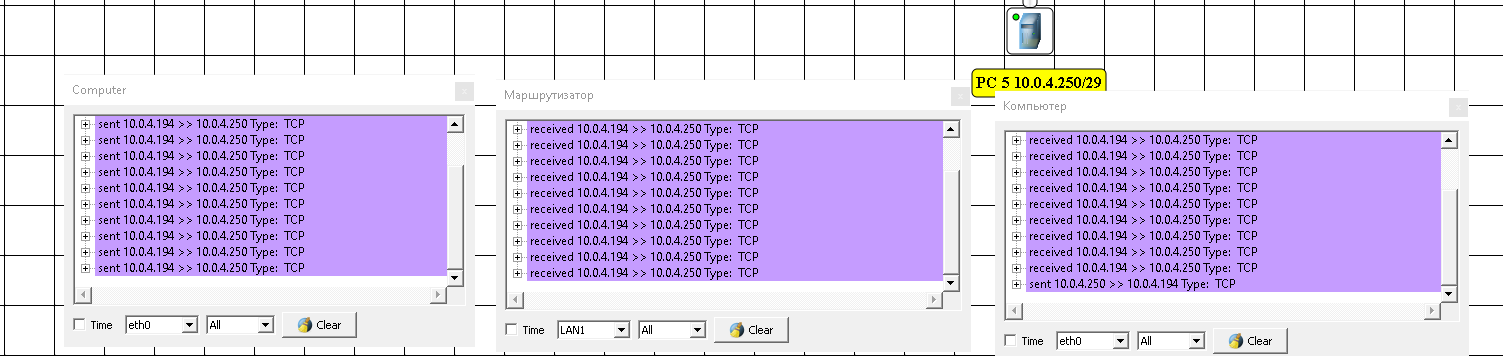

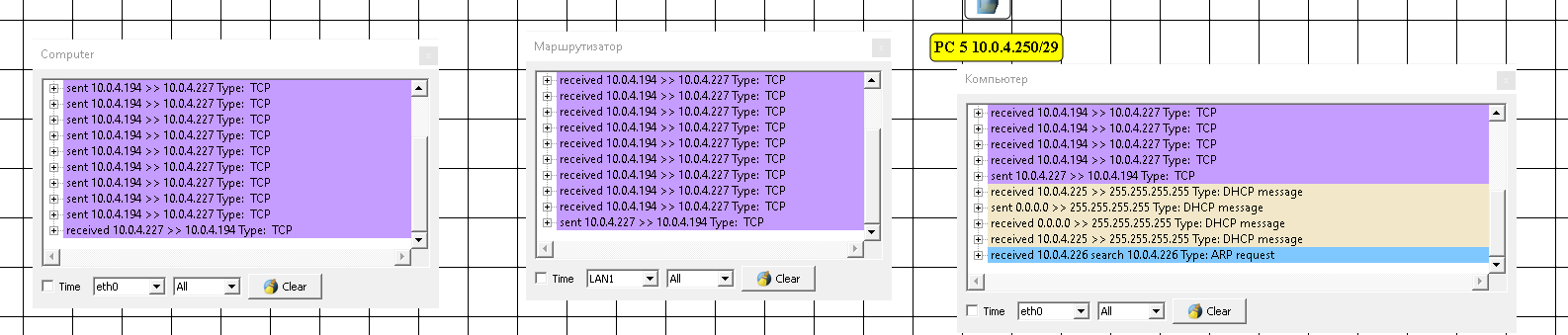

Рисунок 15 – Журналы передачи пакетов от РС 2 10.0.4.194 к РС 5 10.0.4.250

Рисунок 16 – Журналы передачи пакетов от