ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 41

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1. Найти в своей почте фишинговые письма(5 писем). Сделайте скриншоты. Дайте ваши

объяснения потенциальных угроз и действий злоумышленника.

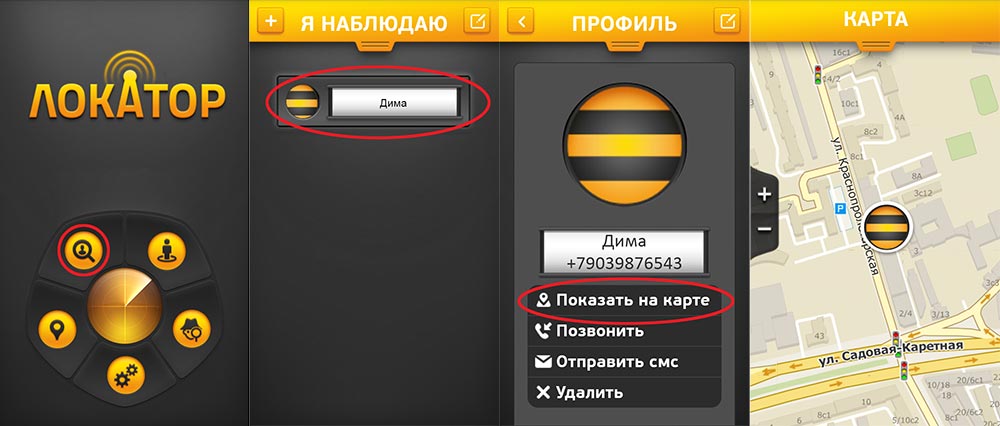

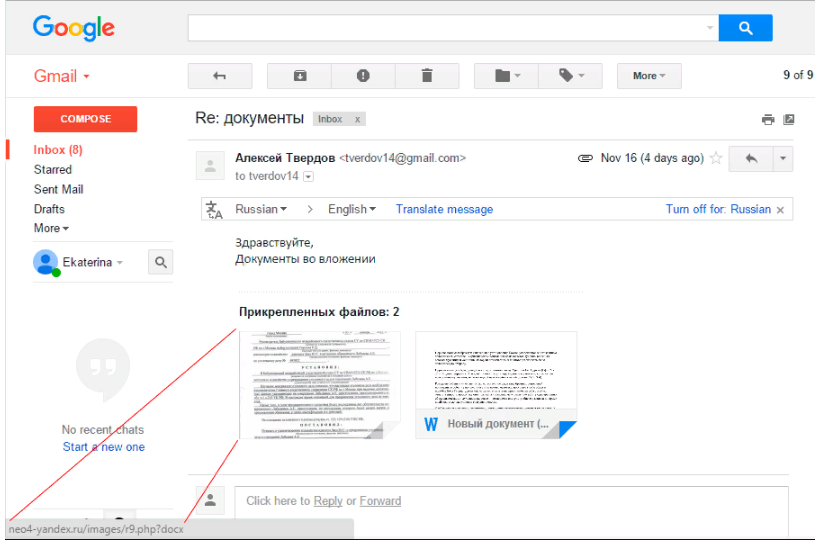

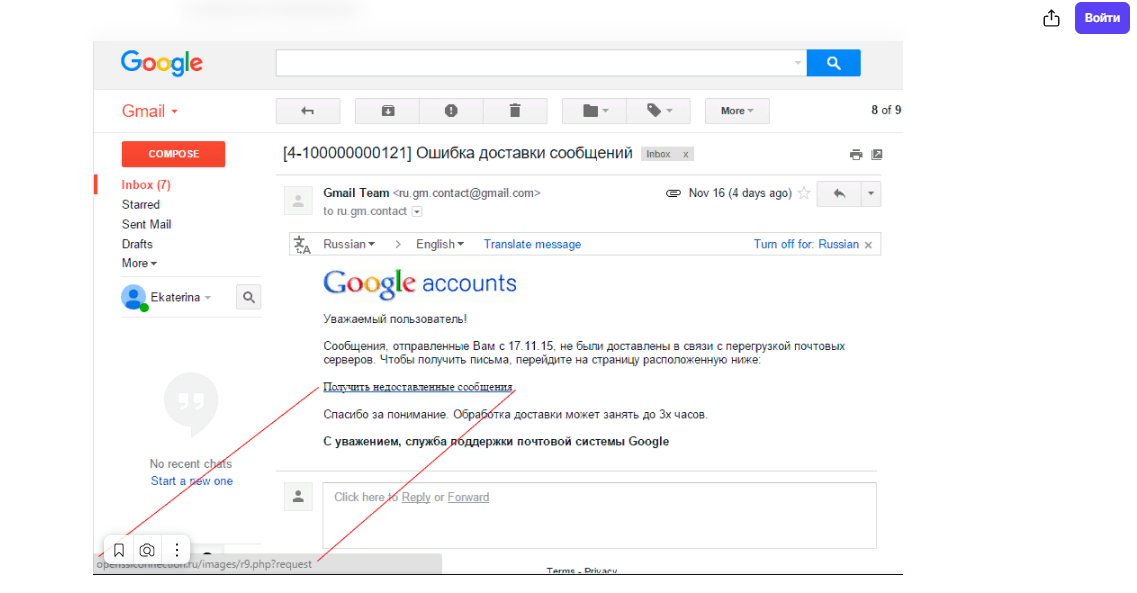

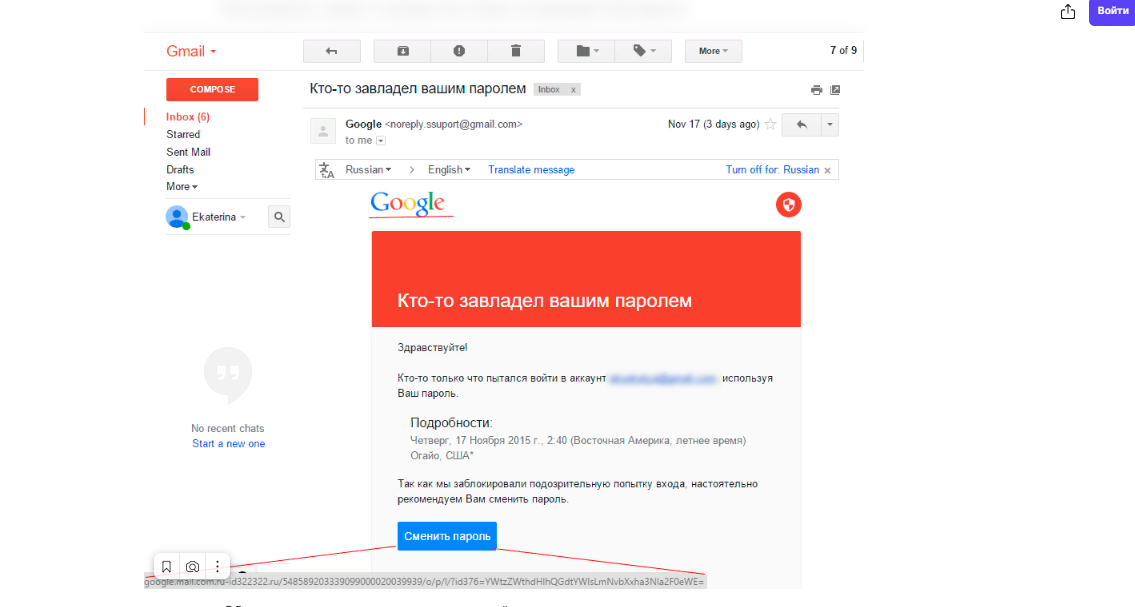

Письмо отправлено с gmail адреса и сообщает о неких документах. В деловой переписке, особенно при большом потоке писем легко кликнуть на документ, попав на фишинговую страницу:

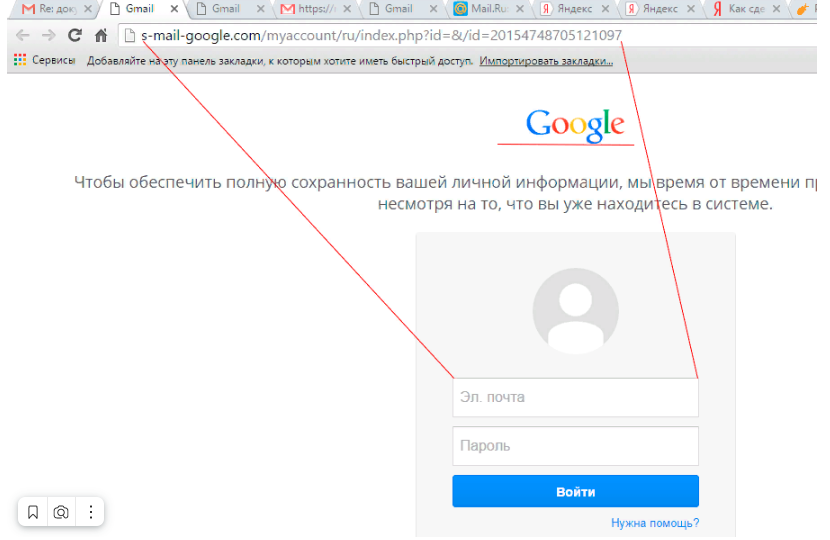

Учитывая, что адрес «документов» ведет на neo4-yandex.ru, тем не менее с этого домена происходит редирект на:

(в коде страницы установлен сниффер, который логгирует все заходы на страницу — s-mail-google.com/myaccount/ru/index.php?id=&/id=20154748705121097 )

Стоит обратить внимание на старый логотип Google на фишинговой странице. Форма была сделана с помощью инструмента Social-Engineer Toolkit , в нем этот логотип не обновлен. А может злоумышленники просто не обращают на это никакого внимания и не обновляют свои поделки.

2. Необходимо ценить свою основную рабочую систему с точки зрения обновлений ПО и ОС.

Какая версия ОС установлена? Как часто вы обновляете систему? Как часто вы обновляете браузер и другое ПО?

Ответ:

На ПК установлена ОС Windows 8.1, обновление системы, браузеров и установленного ПО производится раз в месяц.

3. Напишите какие действия вы выполняете для обеспечения информационной безопасности на вашем компьютере (смотреть рисунок - Топ-3 вещей, необходимых вам для безопасности в онлайне). Скорректируйте ваши действия с точки зрения защиты вашей системы.

Ответ:

- Использование надежных паролей

Пароли – одно из самых слабых мест в системе кибербезопасности. Пользователи часто создают пароли, которые легко запомнить а, следовательно, злоумышленникам не составит труда их подобрать. Кроме того, опасно использовать один и тот же пароль для нескольких сайтов, поскольку, получив учетные данные с одного сайта, злоумышленники могут получить доступ к другим сайтам, на которых используются эти же учетные данные.

Поддержание программного обеспечения и операционный системы в актуальном состоянии

Поддерживаю актуальное состояние используемой операционной системы и приложений.

Произвожу регулярное резервное копирование

Следует иметь резервные копии важной личной информации на внешних жестких дисках и регулярно создавать новые резервные копии. Программы-вымогатели – это тип вредоносных программ, блокирующих компьютер и не позволяющих получить доступ к важным файлам. Резервное копирование данных помогает минимизировать негативные последствия атак программ-вымогателей.

Произвожу удаление неиспользуемых учетных записей

У многих есть устаревшие неиспользуемые учетные записи. Их наличие может стать источником уязвимостей при использовании интернета. Старые учетные записи с большей вероятностью имеют более слабые пароли, а сайты, на которых они использовались, могут иметь ненадежную политику защиты данных. Кроме того, по данным в старых профилях социальных сетей киберпреступники могут собрать о вас различные данные, например, дату рождения и местонахождение, и составить базовое представление.

4. Найти 3 "серые"схемы мошенничества на форумах и каналах телеграмма(в качестве рекомендации следует описывать не самые очевидные отжившие свое схемы, а те на которых потенциально могли бы "попасться" вы или ваши знакомые).

Ответ:

Фейки

Их можно разделить на 2 большие группы. Представители первой выдают себя за реальные тематические каналы в «Телеграме». Второй — за реальные telegram-каналы известных компаний, брендов.

Схема обмана на деньги при помощи реальных тематических телеграм-каналов

Представим, что в мессенджере Telegram есть интересный канал, который называется «Первый». Он хорошо раскручен, там проводятся финансовые операции. Поэтому им сильно заинтересовались мошенники. Мошенники создают канал в Telegram и дают ему такое же имя: «Первый».

На первый взгляд, названия идентичные. Но это не так. В названии реального канала буква «e» русская. У мошенников — английская.

Такой обман в «Телеграме» называется «фишинг». Он помогает обманывать подписчиков интересных, популярных тематических каналов.

Телеграм-скам. Мошенники частенько выдают себя за администраторов. Они говорят, что ведут страницы периодических изданий, информационных или хорошо раскрученных каналов.

Криптообменник.

Чаще всего в «Телеграме» обманывают тех, кто хотят купить криптовалюту за реальные деньги или конвертировать ее в рубли, доллары, евро. Вообще такие операции проводятся через специальные обменники или криптовалютные биржи.

Благодаря этому мессенджер Telegram обрастает каналами, которые предлагают обмен валют через менял-частников. Чтобы люди не боялись, им сообщают: за ходом сделки якобы следит гарант. То есть человек, который несет финансовую ответственность за ее безопасность.

Суть заключается в следующем мошенники создают как минимум 2 аккаунта. По легенде, на одном идет обмен. А второй принадлежит гаранту сделки. Напомним: его задача — следить за тем, чтобы все остались довольны.

Жертве предлагают перечислить деньги на аккаунт, где будет производиться обмен. Как только она делает то, что от нее требуется, ловушка захлопывается. С ней прекращают выходить на связь.

Техподдержка

У многих онлайн-кошельков, криптобирж и платежных систем есть реальные telegram-каналы. Мошенники придумали, как на этом заработать. Они начали выдавать себя за их представителей.

Схема работает так: злоумышленники находят жертву и входят с ней в контакт от лица сотрудников онлайн-кошелька, криптобиржи или платежной системы. Они требуют сообщить пароль от аккаунта на криптобирже, в онлайн-кошельке, платежной системе или выманивают другую персональную информацию.

5. Написать краткий обзор на две страницы по актуальным системамслежения в стране вашего проживания (устройствам или ПО). Рекомендуется добавить скриншоты. примеры смотреть выше.

Ответ:

Мобильный телефон

Слежка по мобильному телефону наиболее распространена. Во-первых, устройство есть у всех; во-вторых, гаджет всегда находится со своим владельцем. Цеплять маячок на телефон для слежения за человеком совсем необязательно – можно сделать «маяк» из самого устройства.

Один из самых легальных и действенных способов отслеживать местонахождение человека – услуги от операторов сотовой связи. Для этого не нужно подключение к интернету. Качество обнаружения объекта лучше всего в пределах города, так как в населенных пунктах больше вышек мобильной связи. Для слежки за человеком таким способом нужно официальное согласие абонента – незаметно вести контроль не получится.

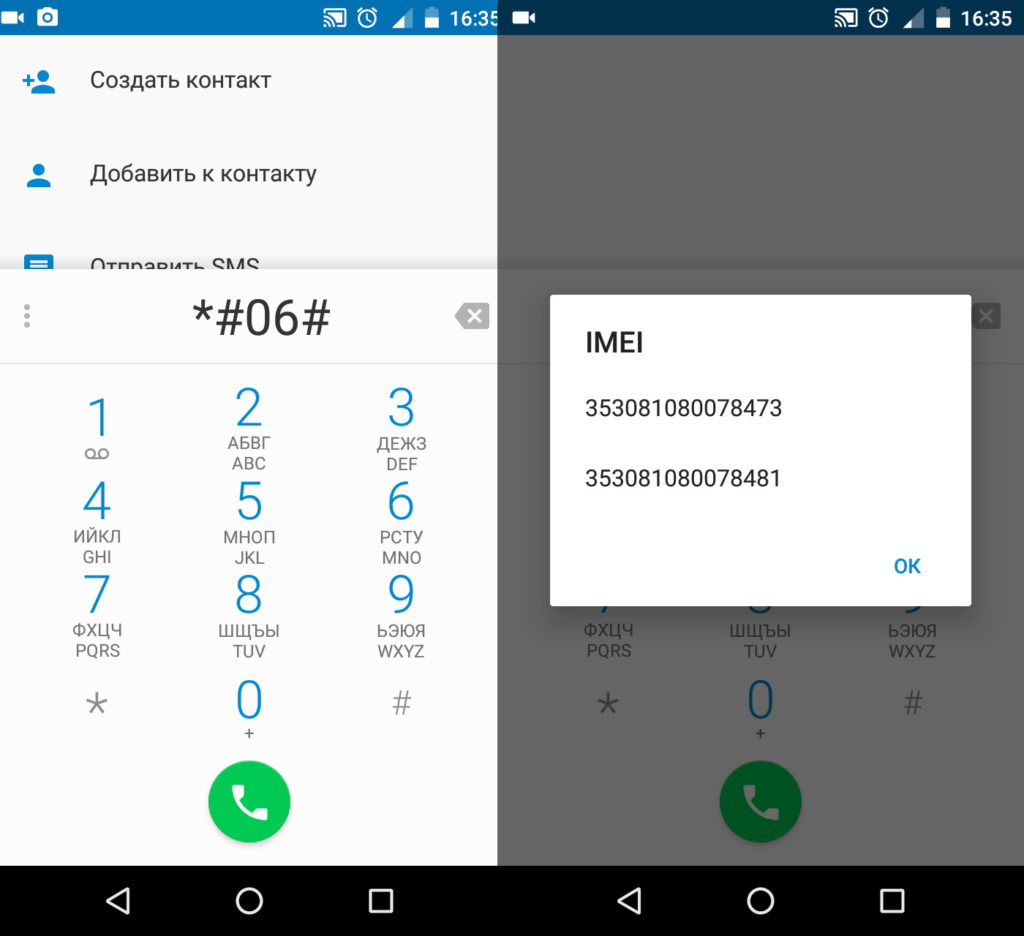

Еще один способ – отслеживание по IMEI-номеру. Код присваивается каждому мобильному гаджету при первом подключении к сети. Найти шифр можно на коробке прибора, под батареей устройства и в гарантийном талоне. В первую очередь, IMEI-номер предназначен для поиска потерянного или украденного аппарата. Тем не менее при помощи программ можно отследить перемещение устройства по коду.

Для системы «Android» это функция удаленного управления. Через сайт Google можно зайти в аккаунт, активированный на аппарате, и узнать его местонахождение. Этот способ сработает, если устройство подключено к сети.

На iphone есть авторская программа «Локатор». При потере телефона в приложении можно узнать, где он находится, даже если подключение к интернету отсутствует. «Локатор» обладает еще двумя удобными функциями: блокировка экрана и включение на потерянном девайсе звукового сигнала.

Смарт-часы

Почти все модели устройств используют аккаунт Гугл. Именно по нему можно определить положение часов: просто зайти в учетную запись и посмотреть, где находятся устройства. Также приборы синхронизируются с мобильным гаджетом по Bluetooth с помощью приложения, в котором можно проследить передвижение устройства.

GPS-маячок

Маячок для слежения за человеком – это маленькое устройство с долгим сроком автономной работы. Некоторые модели могут функционировать без подзарядки до двух лет. Внешне прибор выглядит как брелок. Аппарат может быть оборудован экстренной кнопкой с буквами «SOS» на ней.

Принцип работы устройства прост. Прибор подключается к смартфону или планшету через специальное приложение. После этого на виртуальной карте мобильного устройства будет отображаться перемещение маячка.

Трекер для отслеживания людей изначально был предназначен для наиболее беспомощных групп граждан, то есть детей и стариков.

Специальные приложения и программы

Большинство из них предназначены для мониторинга передвижения детей. Почти во всех есть бесплатные функции и платный контент. Насколько полезно приложение, можно понять по отзывам к нему. Скачать ПО предлагается из Play Market или AppStore, в зависимости от операционной системы. Самыми популярными считаются следующие приложения:

-

GeoZilla. Обеспечивает семейный мониторинг приборов. Система присылает уведомления в режиме реального времени, когда человек приходит на работу или домой. -

Где мои дети (Find My Kids). Позволяет определить допустимые для посещения ребенком зоны. Программа пришлет оповещение на телефон, если устройство окажется вне дозволенной территории. Приложение поддерживает функцию прослушки. -

Life 360. Играет роль семейной социальной сети, позволяет обмениваться сообщениями. -

Zoemob. Особенная функция – определение скорости передвижения объекта. -

Phoneradar. Помимо отслеживания всех мест, где побывал абонент, позволяет узнать историю звонков и переписки.

6. Написать краткий обзор актуальных алгоритмов шифрования и их надёжности, используемых на территории РФ в современном ПО

Цифровая подпись

ГОСТ 34.10-2018 описывает алгоритмы формирования и проверки электронной цифровой подписи с помощью операций в группе точек эллиптической кривой и функции хеширования. Длины секретного ключа 256 бит и 512 бит.

У пользователя есть сообщение, ключ подписи и ключ для проверки подписи. Ключ проверки подписи является открытым, для того, чтобы любой получатель смог расшифровать и убедиться в достоверности подписи. То есть если получателю удается расшифровать сообщение с помощью открытого ключа проверки подписи, принадлежащего определенному отправителю, то он может быть уверен, что сообщение подписывалось ключом подписи именно этого отправителя.

В алгоритмах формирования и проверки электронной цифровой подписи важным шагом является вычисление точки на эллиптической кривой, поэтому, прежде чем переходить к самим алгоритмам, приведем используемые понятия.

Хеш-функция

ГОСТ 34.11-2018 посвящен функции хеширования. В данном документе содержится описание алгоритма вычисления хеш-функции, известной из предыдущих версий стандарта, как Стрибог.

Стрибог принимает на вход сообщение произвольной длины, которое впоследствии разбивается на блоки размером 512 бит(с дополнением блоков при необходимости). После чего входные данные преобразуются в хеш-код фиксированной длинны 256 или 512 бит.

Подробное описание алгоритма вместе с разбором используемых в нем преобразований можно найти в статье @NeverWalkAloner.

Шифры

ГОСТ 34.12-2018 охватывает блочные шифры. Именно в этом ГОСТе описаны алгоритмы шифрования Кузнечик и Магма — алгоритмы блочного шифрования с длинами шифруемых блоков 128 бит и 64 бита соответсвенно и длиной ключа шифрования 256 бит у обоих.

Шифрование блока открытого теста Кузнечиком происходит в 10 раундов, для каждого раунда из исходного ключа шифрования генерируется пара раундовых ключей, в каждом раунде проходят стадии подстановки и перестановки (перестановка вызывает особый интерес для криптоанализа алгоритма).

Приведем упрощенную схему работы Кузнечика при зашифровании.