ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 53

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

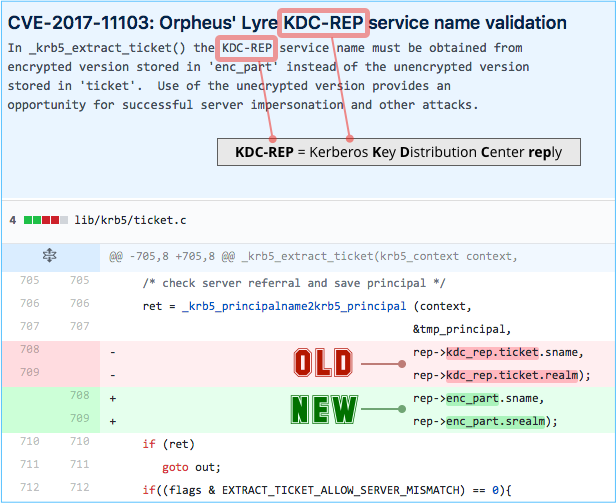

Рисунок 8. -Уязвимый код

В настоящее время корпорация Microsoft выпустила обновление безопасности закрывающее эту дыру безопасности под обозначением CVE-2017-8495. Версии с открытым исходным кодом в поддерживаемых и обновляемых*nix системах так же исправлены.

Вторая уязвимость лишь опосредованно касается протокола Kerberos. Она применима лишь в том случае, когда Kerberos для обеспечения аутентификации с устаревшими ОС, или в случае невозможности по какой-либо причине произвести аутентификацию посредством Kerberos, передает процесс аутентификации NTLM (NT Lan Manager). Эта уязвимость под кодом CVE-2017-8563 описывает на самом деле два варианта атаки. Обе варианта позволяют злоумышленнику похитить учетные аутентификации NTLM в момент аутентификации клиента при подключении к «расшаренной» сетевой папке и передать их на сервер.

В первом варианте, LDAP (Lightweight Directory Access Protocol, облегченный протокол доступа к папкам) позволяет злоумышленнику с привилегиями уровня SYSTEM использовать входящие NTLM-сессии и производить LDAP-операции, например, обновление доменных записей под привилегиями администратора.

Второй вариант касается защищенного административного режима при работе посредством удаленного доступа (RDP Restricted admin mode) в Windows системах. Данный «баг» позволяет скомпрометировать пользователя RDP- сессии, подключающегося к скомпрометированной системе. Уязвимость имеет место в связи с тем, что защищенный административный режим при использовании в сессии удаленного доступа позволяет передать процесс аутентификации в процессе установления соединения NTLM системе. Так как сценарии использования RDP ограничены пользователями с высокими привилегиями доступа, эти учетные данные находятся в «зоне риска» и могут «утечь» на сторонний сервер и использоваться в последствии для создания несанкционированных учетных данных атакуемого домена. Для избегания подобного рода опасностей рекомендуется добавлять подпись в SMB и LDAP пакетах при настройке Group policy (политиках групп), а также использовать анализатор трафика для мониторинга NTLM трафика на предмет аномалий.

Рассмотрев вышеописанную пару уязвимостей протокола, очевидно, что по большей части протокол Kerberos уязвим только при сценарии передачи процесса аутентификации «дырявому» NTLM.

Выводы:

В данной главе были рассмотрены основные концепции одной из реализаций протокола Нидхема-Шрёдера, предназначенной для использования в клиент-серверной организации информационной системы, в которой используется механизм аутентификации при помощи симметричных криптографических ключей шифрования с третьей стороной в качестве доверенного посредника. Протокол Kerberos 5 являет собой пример организации гибкой, удобной, масштабируемой, надежной и защищенной системой аутентификации и идентификации. Kerberos практически прозрачен для администраторов информационных систем. В отличии от многих других схем проверки подлинности, в Kerberos нет нужды

передавать пароли через сеть в явном виде, как и нет необходимости хранить пароль пользователя в памяти после первичной регистрации. В связи с быстрым и бурным развитием Интернет ресурсов, различного вида сервисов электронной коммерции, корпоративных локальных или региональных сетей, протокол Kerberos является на данном этапе одним из протоколов наиболее полно отвечающим требованиям безопасности и эффективности.