Добавлен: 12.12.2023

Просмотров: 88

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Классификация сканеров безопасности

С точки зрения расположения по отношению к объекту сканирования системы анализа защищенности можно разделить на 2 группы:

— локальные (host-based);

— дистанционные (network-based).

Сканеры «host-based» устанавливаются непосредственно на сканируемом узле, работают от имени учетной записи с максимальными привилегиями и выполняют проверки исключительно по косвенным признакам. Сканеры такого типа еще называют системными. Сканеры второго типа выполняют проверки дистанционно, т. е. по сети. Обычно такой сканер устанавливается на отдельный узел, одной из основной функции которого является периодическое сканирование. Такие сканеры называют сетевыми. Поскольку сетевые сканеры выполняют проверки по сети, то это существенно влияет на скорость сканирования и на достоверность результатов. Кроме того, между сканирующим и сканируемым узлами могут находиться устройства, осуществляющие фильтрацию трафика, что также сказывается на достоверности результатов.

Еще один вариант классификации сканеров — по их назначению: сканеры общего характера и специализированные сканеры.

Объясняется это следующим образом. Проверки, выполняемые сетевыми сканерами безопасности, направлены, прежде всего, на сетевые службы.

Конечно, при этом осуществляется поиск уязвимостей не только сетевых служб, но и операционных систем, а также некоторых приложений, установленных на сканируемом узле. Однако проверки, встроенные в сетевые сканеры, носят общий характер, а если и направлены в отношении приложений, то это наиболее распространенные приложения и наиболее известные уязвимости. Та же ситуация и со сканерами уровня узла. Их проверки, могут быть, чуть более направлены на операционную систему узла, где установлен агент, а так же могут быть направлены и на конкретные приложения, но предпочтение не отдается какому-то одному. Необходимость специализированных сканеров безопасности продиктована тем обстоятельством, что для детальной проверки используемого в корпоративной сети приложения возможностей обычных сетевых сканеров может не хватить. Здесь на помощь приходят специализированные сканеры, учитывающие специфику конкретного приложения и имеющие гораздо более полную информацию об уязвимостях.

Перед специалистами по информационной безопасности стоит множество задач, и один из комплексов проблем, обязательных для решения, — аудит информационной безопасности и контроль уровня защищенности серверов, рабочих станций и сетевых устройств. Каждый день становятся известными новые уязвимости или рекомендации вендоров по безопасной настройке приложений и операционных систем, и вручную отслеживать обновления баз общеизвестных векторов атак просто невозможно. Проблема часто усугубляется использованием в одной организации различных операционных систем и устройств разных производителей. Еще одна задача, которая периодически встает перед специалистами по информационной безопасности, — это аудит информационной системы на соответствие требованиям регуляторов и выполнение этих требований. Это отнимает много времени и сил у специалистов, так как аудит обычно выполняется вручную.

Далее рассмотрим виды уязвимости информационных систем.

Виды уязвимостей информационной системы

Согласно ГОСТ Р 56546-2015 Защита информации, уязвимости информационных систем [1], по типам недостатков ИС разделяются на:

-

Недостатки, связанные с неправильной настройкой параметров ПО. Неправильная настройка параметров ПО заключается в отсутствии необходимого параметра, присвоении параметру неправильных значений, наличии избыточного числа параметров или неопределенных параметров ПО. -

Недостатки, связанные с неполнотой проверки вводимых (входных) данных. Недостаточность проверки вводимых (входных) данных заключается в отсутствии проверки значений, избыточном количестве значений, неопределенности значений вводимых (входных) данных; -

Недостатки, связанные с возможностью прослеживания пути доступа к каталогам. Прослеживание пути доступа к каталогам заключается в отслеживании пути доступа к каталогу (по адресной строке/составному имени) и получении доступа к предыдущему/корневому месту хранения данных. -

Недостатки, связанные с возможностью перехода по ссылкам. Переход по ссылкам связан с возможностью внедрения нарушителем ссылки на сторонние ресурсы, которые могут содержать вредоносный код. Для файловых систем недостатками являются символьные ссылки и возможности прослеживания по ним нахождения ресурса, доступ к которому ограничен; -

Недостатки, связанные с возможностью внедрения команд ОС. Внедрение команд ОС заключается в возможности выполнения пользователем команд ОС (например, просмотра структуры каталогов, копирование, удаление файлов и другие команды). -

Недостатки, связанные с межсайтовым скриптингом (выполнением сценариев). Межсайтовый скриптинг обычно распространен в веб-приложениях и позволяет внедрять код в веб-страницы, которые могут просматривать нелегитимные пользователи. Примерами такого кода являются скрипты, выполняющиеся на стороне пользователя. -

Недостатки, связанные с внедрением интерпретируемых операторов языков программирования или разметки. Недостатки связаны с внедрением интерпретируемых операторов языков программирования (например, операции выбора, добавления, удаления и другие) или разметки в исходный код веб-приложения. -

Недостатки, связанные с внедрением произвольного кода. Недостатки связаны с внедрением произвольного кода и части кода, которые могут приводить к нарушению процесса выполнения операций. -

Недостатки, связанные с переполнением буфера памяти. Переполнение буфера возникает в случае, когда ПО осуществляет запись данных за пределами выделенного в памяти буфера. Переполнение буфера обычно возникает из-за неправильной работы с данными, полученными извне, и памятью, при отсутствии защиты со стороны среды программирования и ОС. В результате переполнения буфера могут быть испорчены данные, расположенные следом за буфером или перед ним. Переполнение буфера может вызывать аварийное завершение или зависание ПО. Отдельные виды переполнений буфера (например, переполнение в стековом кадре) позволяют нарушителю выполнить произвольный код от имени ПО и с правами учетной записи, от которой она выполняется. -

Недостатки, связанные с неконтролируемой форматной строкой. Форматная строка в языках C/C++ является специальным аргументом функции с динамически изменяемым числом параметров. Ее значение в момент вызова функции определяет фактическое количество и типы параметров функции. Ошибки форматной строки потенциально позволяют нарушителю динамически изменять путь исполнения программы, в ряде случаев - внедрять произвольный код. -

Недостатки, связанные с вычислениями. К недостаткам, связанным с вычислениями, относятся следующие: -

некорректный диапазон, когда ПО использует неверное максимальное или минимальное значение, которое отличается от верного на единицу в большую или меньшую сторону; -

ошибка числа со знаком, когда нарушитель может вводить данные, содержащие отрицательное целое число, которые программа преобразует в положительное нецелое число; -

ошибка усечения числа, когда часть числа отсекается (например, вследствие явного или неявного преобразования, или иных переходов между типами чисел); -

ошибка индикации порядка байтов в числах, когда в ПО смешивается порядок обработки битов (например, обратный и прямой порядок битов), что приводит к неверному числу в содержимом, имеющем критическое значение для безопасности. -

12. Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа. Утечка информации - преднамеренное или неумышленное разглашение информации ограниченного доступа (например, существуют утечки информации при генерировании ПО сообщения об ошибке, которое содержит сведения ограниченного доступа). Недостатки, приводящие к утечке/раскрытию информации ограниченного доступа, могут возникать вследствие наличия иных ошибок (например, ошибок, связанных с использованием скриптов). -

Недостатки, связанные с управлением полномочиями (учетными данными). К недостаткам, связанным с управлением полномочиями (учетными данными) относятся, например, нарушение политики разграничения доступа, отсутствие необходимых ролей пользователей, ошибки при удалении ненужных учетных данных и другие. -

Недостатки, связанные с управлением разрешениями, привилегиями и доступом. К недостаткам, связанным с управлением разрешениями, привилегиями и доступом, относятся, например, превышение привилегий и полномочий, необоснованное наличие суперпользователей в системе, нарушение политики разграничения доступа и другие. -

Недостатки, связанные с аутентификацией. К недостаткам, связанным с аутентификацией, относятся возможность обхода аутентификации, ошибки логики процесса аутентификации, отсутствие запрета множественных неудачных попыток аутентификации, отсутствие требования аутентификации для выполнения критичных функций. -

Недостатки, связанные с криптографическими преобразованиями (недостатки шифрования). К недостаткам, связанным с криптографическими преобразованиями, относятся ошибки хранения информации в незашифрованном виде, ошибки при управлении ключами, использование несертифицированных средств криптографической защиты информации. -

Недостатки, связанные с подменой межсайтовых запросов. Подмена межсайтового запроса заключается в том, что используемое ПО не осуществляет или не может осуществить проверку правильности формирования запроса. -

Недостатки, приводящие к "состоянию гонки". "Состояние гонки" - ошибка проектирования многопоточной системы или приложения, при которой функционирование системы или приложения зависит от порядка выполнения части кода. "Состояние гонки" является специфической ошибкой, проявляющейся в случайные моменты времени. -

Недостатки, связанные с управлением ресурсами. К недостаткам управления ресурсами относятся недостаточность мер освобождения выделенных участков памяти после использования, что приводит к сокращению свободных областей памяти, и отсутствие очистки ресурса и процессов от сведений ограниченного доступа перед повторным использованием и другие. -

Иные типы недостатков. -

Для исследуемого предприятия актуальными уязвимостями являются: -

недостатки, связанные с управлением полномочиями; -

недостатки, связанные с возможностью внедрения команд ОС; -

недостатки, связанные с управлением разрешениями, привилегиями и доступом; -

недостатки, связанные с внедрением произвольного кода. -

Данные уязвимости полностью перекрываются современными антивирусными решениями, которые мы рассмотри далее.

-

Характеристики предметной области предприятия

Характеристика предприятия и его деятельности

В рамках данной работы мы проведем исследование на примере компании “Рога и Копыта” (далее – компания), которая специализируется на:

-

разведении крупного рогатого скота; -

реализации крупного рогатого скота; -

поставки продукции на мясокомбинаты; -

поставки шкур обувным компаниям.

Компания ведёт дела с использованием CRM системы, хранит и передаёт документацию как внутри своей сети, так и перенаправляет контрагентам через систему ЭДО. Помимо этого, компания предоставляет отчетность в налоговую, используя электронно-цифровую подпись (далее – ЭЦП).

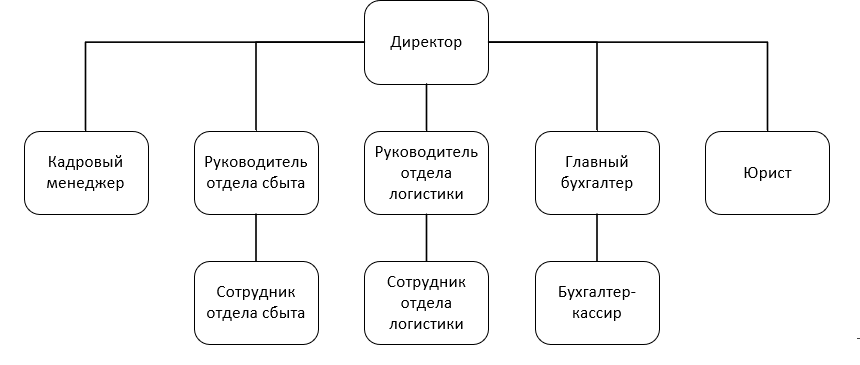

В компании работает больше 200 человек, однако в нас интересуют только та группа сотрудников, которая в своей работе использует рабочие станции и сеть интернет. В рамках данной работы, для описания данной группы, будем использовать термин “Административная группа”. Схема сотрудников административной группы представлена на рисунке 1.

Рисунок 1 – Схема сотрудника административной группы

Показатели, отображающие масштабы деятельности компании приведены в таблице 1

Таблица 1-Количественно-стоимостные оценки деятельности компании

| № п\п | Наименование характеристики (показателя) | Значение показателя на конец 2018 года |

| 1 | Валовая прибыль, руб. | 2938000 |

| 2 | Чистая прибыль, руб. | 2912000 |

| 3 | Рентабельность собственного капитала, % | 3,75 |

| 4 | Рентабельность активов, % | 2,25 |

| 5 | Коэффициент чистой прибыльности, % | 7,55 |

| 6 | Рентабельность продукции (продаж),% | 9,20 |

| 7 | Количество единиц средств вычислительной техники | 223 |

| 8 | Количество сотрудников (человек) | 227 |

1.3. Техническое оснащение предприятия

Со стороны технического оснащения – компания находится в одном здании, всё оборудование подключено напрямую, без использования VPN-тоннелей.

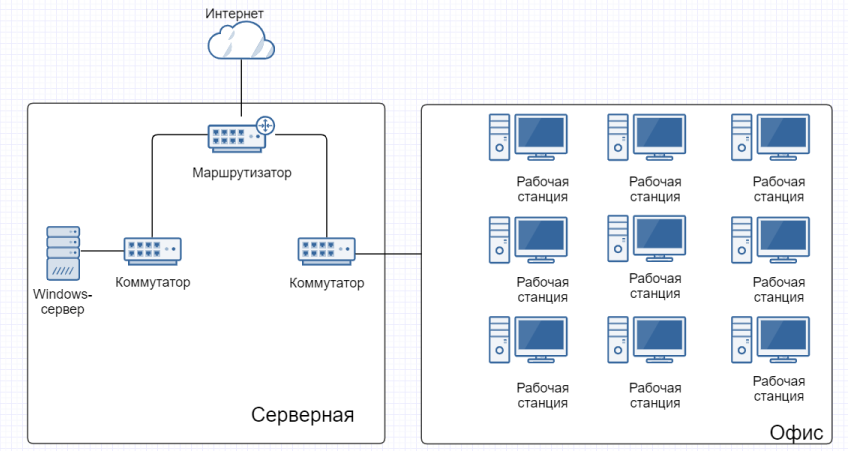

На рисунке 2 показана сетевая архитектура информационной системы ООО «Телеком»

Рисунок 2 – Сетевая архитектура информационной системы ООО «Телеком»

Сетевая архитектура, это сочетание топологии, метода доступа, стандартов, необходимых для создания работоспособной сети. В данном случае используется древовидная топология сети. Основным преимуществом такой сети является её устойчивость к сбоям, возникающим вследствие неполадок на отдельных рабочих станциях или из-за повреждения сетевого кабеля.

В качестве рабочих станций используются персональные компьютеры ACER Veriton ES2730G. В качестве программного обеспечения рабочих станций используется ОС Windows 10 в редакции Профессиональная, пакет Microsoft Office 2019, браузер для доступа к облачной CRM. Бухгалтера используют в своей деятельность сервисы СКБ Контур для покрытия всех потребностей предприятия. Для доступа в сервисы используется браузер, по выбору конечного пользователя.

Для распределения прав доступа используется выделенный сервер SNR-SR160 с ОС Windows Server 2012r2, с настроенным Active Directory и Samba-сервером (в качестве файлового хранилища).

Помимо этого, у компании разработан веб-сайт (каталог товаров, интегрированный с облачной CRM), располагающийся на облачном сервере с ОС Ubuntu 19.04.

В качестве маршрутизатора используется MIKROTIK RB2011ILS-IN.

В качестве коммутаторов используется Cisco SF110-24 24 x RJ45.

1.4. Анализ программных средств защиты информации

В рамках данной работы наиболее целесообразно использование программных средств защиты информации, так как они обеспечивают достаточную защиту для предприятия такого уровня. Также, неотъемлемой частью комплекса мер является применение организационных средств защиты информации, таких как периодическое проведение ознакомления сотрудников с действующей политикой информационной безопасности предприятия.

В основу построения системы антивирусной защиты должны быть положены следующие принципы:

-

Принцип реализации единой технической политики при обосновании выбора антивирусных продуктов для различных сегментов локальной сети. -

Принцип полноты охвата системой антивирусной защиты всех устройств в локальной сети организации. -

Принцип непрерывности контроля локальной сети предприятия, для своевременного обнаружения компьютерной инфекции. -

Принцип централизованного управления антивирусной защитой. -

Принцип ограничения доступа к устройствам по принципу белого листа.