Файл: Методические указания по проведению лабораторно практических занятий по оп. 01. Основы теории информации для специальности 09. 02. 02 Компьютерные сети.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 664

Скачиваний: 6

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

mas[65,1]:='г'; mas[65,2]:='У';

mas[66,1]:='ш'; mas[66,2]:='Ц';

mas[67,1]:='щ'; mas[67,2]:='Й';

mas[68,1]:='з'; mas[68,2]:='1';

mas[69,1]:='х'; mas[69,2]:='2';

mas[70,1]:='ъ'; mas[70,2]:='3';

mas[71,1]:='ф'; mas[71,2]:='4';

mas[72,1]:='ы'; mas[72,2]:='5';

mas[73,1]:='в'; mas[73,2]:='6';

mas[74,1]:='а'; mas[74,2]:='7';

mas[75,1]:='п'; mas[75,2]:='8';

mas[76,1]:='р'; mas[76,2]:='9';

mas[77,1]:='о'; mas[77,2]:='0';

mas[78,1]:='л'; mas[78,2]:='-';

mas[79,1]:='д'; mas[79,2]:='=';

mas[80,1]:='ж'; mas[80,2]:='!';

mas[81,1]:='э'; mas[81,2]:='"';

mas[82,1]:='\'; mas[82,2]:='№';

mas[83,1]:='я'; mas[83,2]:=';';

mas[84,1]:='ч'; mas[84,2]:='%';

mas[85,1]:='с'; mas[85,2]:=':';

mas[86,1]:='м'; mas[86,2]:='?';

mas[87,1]:='и'; mas[87,2]:='*';

mas[88,1]:='т'; mas[88,2]:='(';

mas[89,1]:='ь'; mas[89,2]:=')';

mas[90,1]:='б'; mas[90,2]:='_';

mas[91,1]:='ю'; mas[91,2]:='+';

mas[92,1]:='.'; mas[92,2]:=',';

mas[93,1]:=','; mas[93,2]:='ё';

mas[94,1]:='ё'; mas[94,2]:=']';

mas[95,1]:=' '; mas[95,2]:='|';

result1.Clear();

for i:=0 to text1.Lines.Count-1 do

begin

str2:='';

str1:= Text1.Lines[i];

for j:=1 to length(text1.Lines[i]) do

for q:=1 to 95 do

if str1[j]=mas[q,1] then

begin

str2:=str2 + mas[q,2];

break;

end;

Result1.Lines.Add(str2);

end;

end;

2.2.2 Метод перестановки

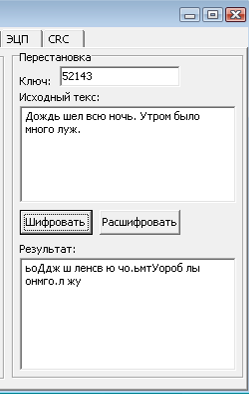

При шифровании простой перестановкой ключевое слово с неповторяющимися символами или цифровой ключ. Число колонок в таблице задаётся количеством символов в ключе, а число строк может быть фиксировано или может задаваться длиной сообщения. Шифруемый текст записывается последовательными строками под символами ключа. Для заполнения пустых клеток (если объём текста меньше ёмкости таблицы) можно использовать любые символы. Затем текст выписывается колонками в той последовательности, в которой располагаются в алфавите буквы ключа или в порядке следования цифр, если ключ цифровой.

Рисунок 2.2 Экранная форма - Шифрование метом перестановки

Листинг алгоритма шифрования методом перестановки:

procedure TMain.Button1Click(Sender: TObject);

var

k: array [1..20] of integer;

str1, str2 : string;

i, j, kol, x, q: integer;

begin

kol:= length(Kluch2.Text);

for i := 1 to kol do

k[i] := StrToInt(Copy(Kluch2.Text, i, 1));

Result2.Clear();

for i := 0 to Text2.Lines.Count - 1 do

begin

str2:='';

str1 := Text2.Lines[i];

x:=length(str1) mod kol;

if x>0 then

for j:=1 to kol-x do

str1:=str1+' ';

for j:=1 to (length(str1) div kol) do

for q:=1 to kol do

str2 := str2+ copy(str1,k[q]+(kol*(j-1)),1);

Result2.Lines.Add(str2);

end;

end;

2.3 Шифрование с открытым ключом

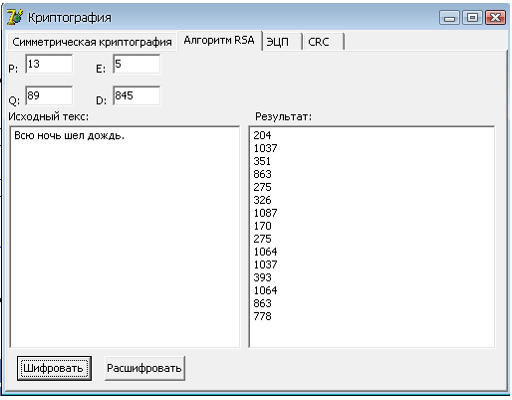

Алгоритм RSA - (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом.

RSA стал первым алгоритмом такого типа, пригодным и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений.

Рисунок 2.3. Экранная форма – шифрование алгоритмом RSA

2.4 Постановка и верификация ЭЦП

Электро́нная цифровая подпись (ЭП) — реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЭП и проверить принадлежность подписи владельцу сертификата ключа ЭП. Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЭП.

-

Список литературы, необходимой для подготовки к проведению и защите лабораторных работ -

Основная:

-

О.С. Литвинская, Н.И. ЧернышевОсновы теории передачи информацииМ., 2010 -

Г.И. ХохловОсновы теории информацииМ., 2008

Дополнительная

-

Биргоф Г., Барти Т.,Современная прикладная алгебраМ., 1976 -

Блейхер Р.Теория и практика кодов, контролирующих ошибкиМ.,1986 -

Форматы данныхБорн Г.М.,1995

Интернет-источники:

1. http://www.pandia.ru/

2. http://www.twirpx.com/

3. http://www.infsec.ru/

4. http://www.booksshare.net/