Файл: Курсовой проект по мдк 03. 02 Безопасность компьютерных сетей специальность 09. 02. 06 Компьютерные сети.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 114

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Система мониторинга – это совокупность технических средств, осуществляющих постоянное наблюдение и сбор информации в локальной вычислительной сети на основе анализа статистических данных с целью выявления неисправных или некорректно работающих узлов и оповещения ответственных лиц. Функционал современных систем мониторинга позволяет отслеживать состояние таких сервисов, как например:

-

Доступность хоста. Путем периодической отправки запросов ICMP Echo-Request на адрес сетевого устройства -

Доступность веб-сервера. Путем отправки HTTP запроса на получение страницы -

Доступность почтовых сервисов. Путем периодической отправки диагностических SMTP сообщений. Кроме того, можно производить замер времени отклика данных сервисов. Периодические проверки такого рода позволяют быстро определить на каком уровне возникла проблема и незамедлительно приступить к её устранению.

Перед непосредственным внедрением системы мониторинга необходимо провести обследование ЛВС, результатом которого должен стать перечень наблюдаемого оборудования, параметров и утвержденный алгоритм эскалации событий мониторинга. На основе анализа сетевой инфраструктуры заказчика формируются первые решения, определяющие архитектуру будущей системы мониторинга.

ГЛАВА 2. УПРАВЛЕНИЕ БЕЗОПАСНОЙ СЕТЬЮ

2.1. Описание ЛВС

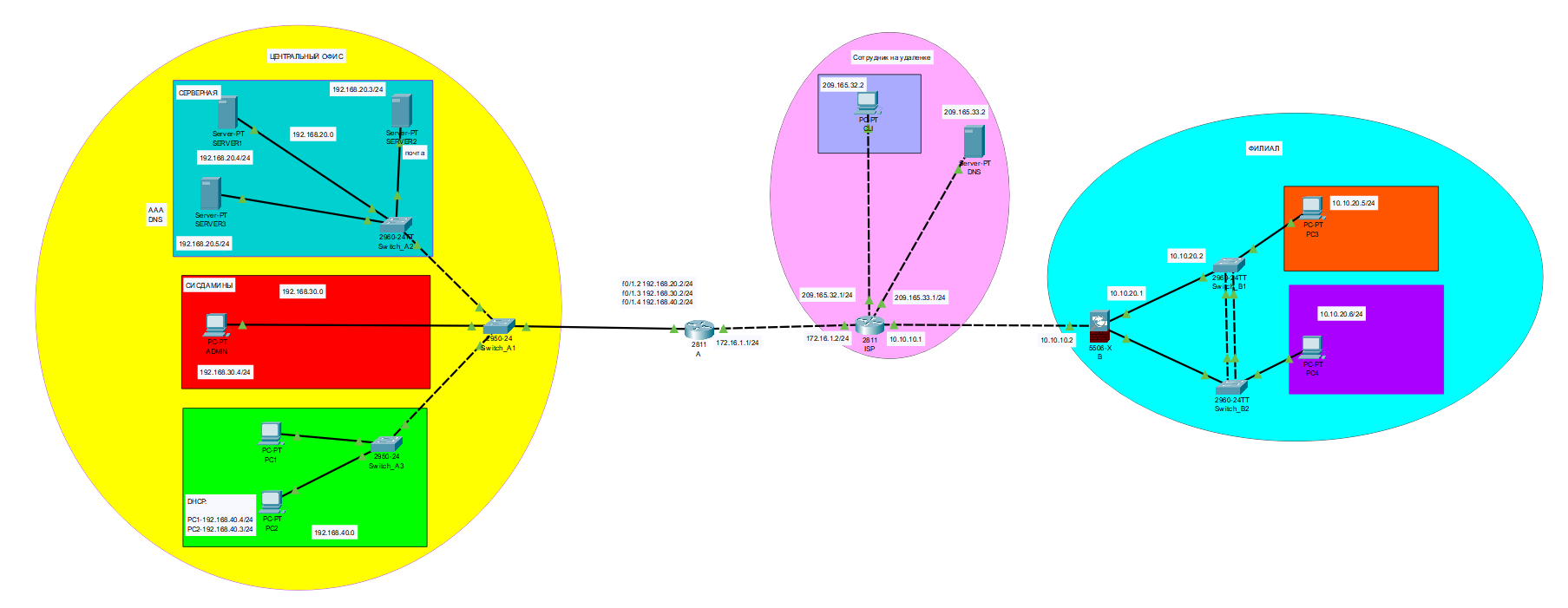

Сеть, построенная в данной курсовой работе, имеет две сегмента, которые находятся в отдалении друг от друга на 5 км. Сеть состоит из двух сегментов.

П

ервый сегмент, это центральный офис, в котором располагается основное серверное оборудования, отдел IT, рабочие места сотрудников. Второй же сегмент, это филиал. В нем есть сотрудник с удаленным доступом и рабочие места. Схематичное представление сети представлено на рисунке 1.

ервый сегмент, это центральный офис, в котором располагается основное серверное оборудования, отдел IT, рабочие места сотрудников. Второй же сегмент, это филиал. В нем есть сотрудник с удаленным доступом и рабочие места. Схематичное представление сети представлено на рисунке 1.Рисунок 1. Топология сети

Исходя из схемы, становится понятна структура самой сети и её концепция.

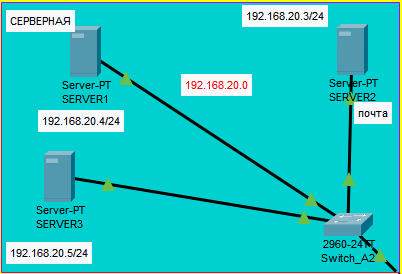

В сети присутствуют три основных сервера, который находятся в центральном офисе. Сервера выполняют функцию Mail-сервера, Web-сервера и DNS-сервера.

IP адресация разделена на три сегмента, в сети центрального офиса, где находятся сервера работает VLAN 20 с подсетью 192.168.20.0 /24. В комнате где сидят системные администраторы VLAN 30 с подсетью 192.168.30.0 /24. Там, где находятся рабочие места сотрудников VLAN 40 c подсетью 192.168.40.0/24.

Также в сети организован NAT, что позволяет дополнительно осуществить защиту сети. Помимо NAT информация между сегментами сети, передается по организованному VPN каналу, который шифрует передаваемый трафик, исходя из этого получается защищённое соединение между сегментами сети.

2.2. Первичное конфигурирование

И так мы имеем сетевое оборудование, на котором строится основное взаимодействие между сегментами, да и в принципе сетевое оборудование обеспечивает передачу данных между устройствами сети.

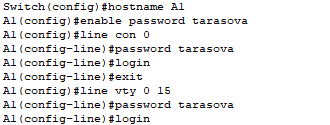

Первым делом я настрою коммутатор Switch_A1, который отвечает за коммутацию оборудования в центральном офисе. На первом этапе конфигурирования выполним первоначальную настройку (указание паролей, имени, отключение поиска доменных имён, зашифровываем пароли), настройки представлены на рисунке 2.

Рисунок 2. Первоначальная настройка коммутатора Switch_A1

Аналогичную настройку делаю на Switch_A2 и Switch_A3.

Далее для работы подсети требуется задать IP адреса, в данном случае мне требуется создать VLAN с номером 30 и с именем Admin, и присвоить ему IP-адрес 192.168.30.1 /24, настройка представлена на рисунке 3.

Рисунок 3. Создание VLAN 30 на Switch_A1

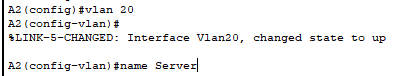

Так же создаю VLAN с номером 20 и с именем Sever на Switch_A2 с IP-адресом 192.168.20.1/24 (рисунок 4).

Рисунок 3. Создание VLAN 20 на Switch_A2

Аналогично создаю VLAN с номером 40 и с именем Rabotniki на Switch_A3 с IP-адресом 192.168.40.1/24 (рисунок 5).

Рисунок 5. Создание VLAN 40 на Switch_A3

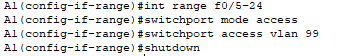

На Switch_A1 все неиспользуемые порты добавляю в отдельный VLAN 99 и отключаю их (рисунок 6).

Рисунок 6. Неиспользуемые порты в VLAN 99

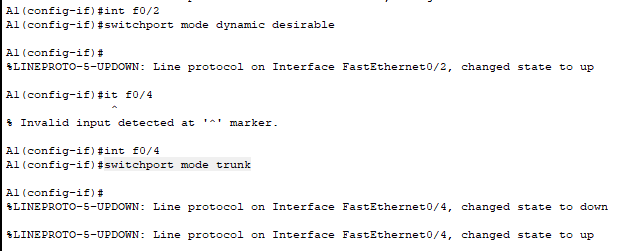

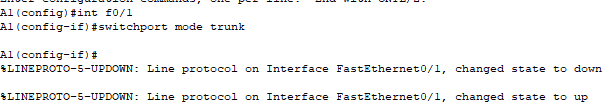

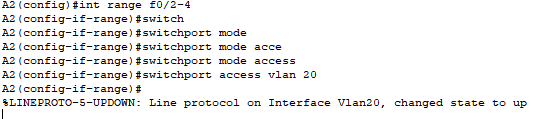

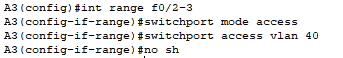

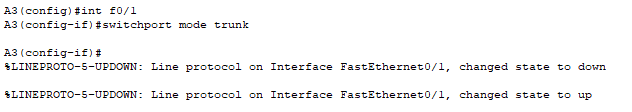

Далее для грамотной работы портов требуется настройка trunk и access, которая позволит коммутаторам знать, с каким устройством они физически работают на интерфейсе, настройка access и trunk представлена на рисунках 7, 8 и 9.

Рисунок 7. Настройка access и trunk на Switch_A1

Рисунок 8. Настройка access и trunk на Switch_A2

Рисунок 9. Настройка access и trunk на Switch_A3

Рисунок 9. Настройка access и trunk на Switch_A3Cерверам присваиваю статические IP-aдреса, наглядно можно увидеть на рисунке 10.

Рисунок 10. IP-адреса в серверной

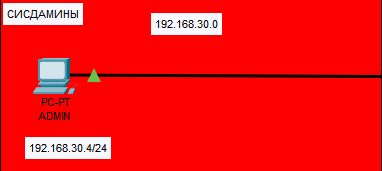

ПК-ADMIN также присваивается статический IP-адрес, наблюдать можно на рисунке 11.

Рисунок 11. IP-aдрес у ПК-ADMIN

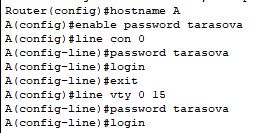

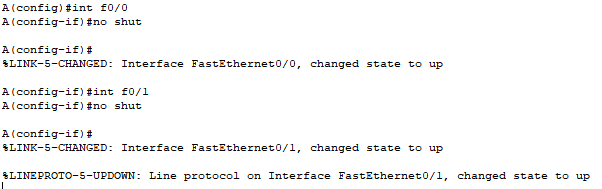

Чтобы присвоить IP-адреса компьютерам сотрудников, надо настроить маршрутизатор, так как на нем будет прописывать DHCP. Далее выполню первичное конфигурирование маршрутизатора, оно идентично конфигурированию коммутатора, но отличается тем, что нужно включить порты, так как они выключены по умолчанию, рисунок 12.

Рисунок 12. Первичное конфигурирование маршрутизатора А

Рисунок 13. Включение портов.

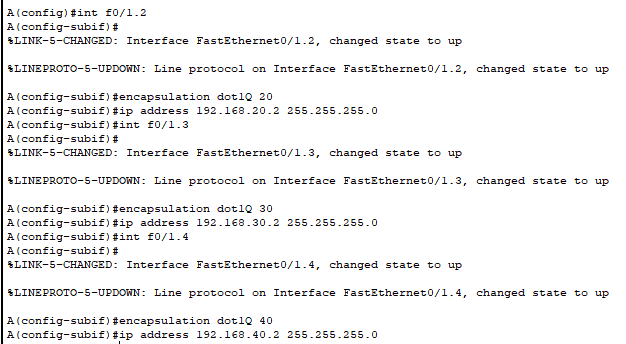

Далее создаю sub-интерфейс, который обращён в сторону нашей подсети, после создание sub-интерфейса требуется включить инкапсуляцию (для работы с тегированными пакетами, которые будут приходить от конкретного VLAN), после чего задать IP-адрес, настройка sub-интерфейса представлена на рисунке 13.

Рисунок 13. Настройка sub-интерфейсов

Также требуется настроить порт F0/0, который обращён в сторону другой сети, но в отличии от порта обращённого в сторону коммутатора, создавать sub-интерфейс не требуется, настройка представлена на рисунке 14.

Рисунок 14. Настройка f0/0

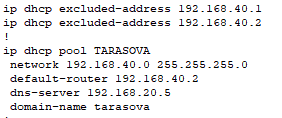

Теперь настрою DHCP, чтобы компьютеры из подсети 192.168.40.0/24 могли получить свои IP-адреса настройка представлена на рисунке 15.

Рисунок 15. Настройка DHCP

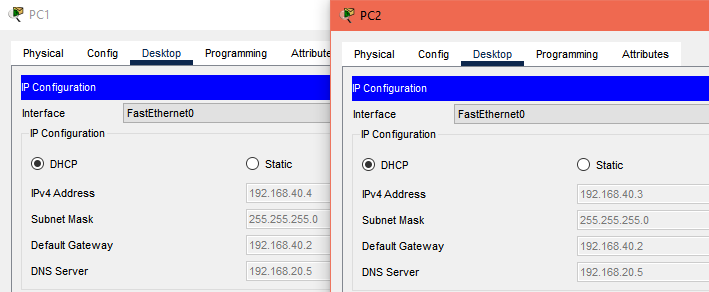

Рисунок 16. Теперь ПК получили свои адреса

2.3. VTP протокол

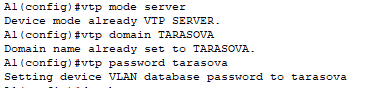

Наcтраиваю коммутатор Switch_A1 как сервер VTP в домене TARASOVA c паролем tarasova (рисунок 17).

Рисунок 17. Настройка Switch_A1 как сервер VTP

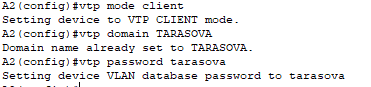

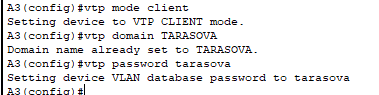

Чтобы коммутаторы Switch_A2 и Switch_A3 принимали объявления от VTP, они должны принадлежать к одному домену VTP. Настрою коммутаторы Switch_A2 и Switch_A3 в качестве клиента VTP с доменным именем TARASOVA на VTP и c паролем tarasova (Рисунок 18).

Рисунок 18. Настройка Switch_A2 и Switch_A3 в качестве клиента VTP

2.4. AAA протокол

Создаю локальную учетную запись пользователя с паролем, зашифрованным по алгоритму хеширования MD5 на маршрутизаторе A:

A (config)#username admin privilege 13 secret tarasova

Настраиваю линию консоли на использование локально определенных имен пользователей и паролей:

A (config)# line con 0

A (config-line)# login local

Настраиваю линию vty на использование ранее локально определенных учетных записей и паролей:

A (config)# line vty 0 4

A (config-line)# login local

Включаю сервисы AAA и разворачиваю их с помощью локальной базы данных.

A (config)# aaa new model

A (config)# aaa authentication login default group radius local

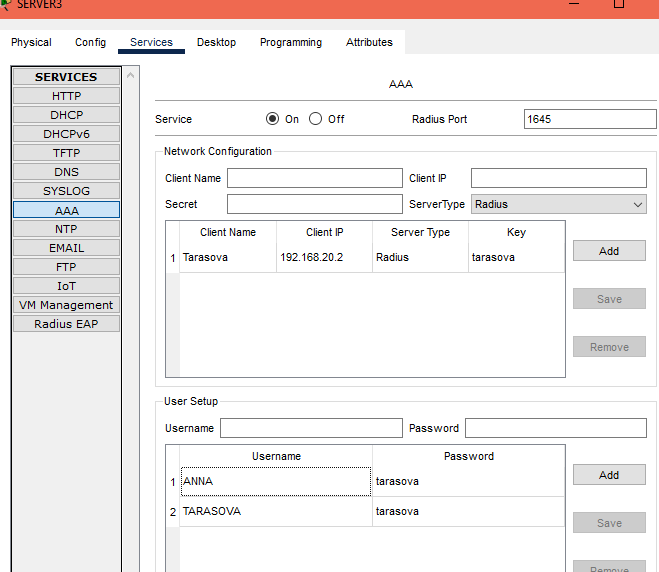

На сервере SERVER3 создаю двух пользователей и присваиваю им пароли (Рисунок 19).

Рисунок 19. Два пользователя с паролями.

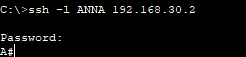

Проверяю учетную запись путем входа в рамках SSH (Рисунок 19).

Рисунок 19. Работает!

Выполню настройки службы регистрации событий и их отправки на сервер регистрации событий филиала (IP-адрес 192.168.20.4) по протоколу SYSLOG:

A(config)#service timestamps log datetime msec

A(config)#service timestamps debug datetime msec

A(config)#logging 192.168.20.4

A(config)#logging trap debugging

A(config)#logging buffered 512000

Выполню настройки протокола SNMP для доступа к маршрутизатору с сервера мониторинга:

A(config)#snmp-server community tarasova ro

A(config)#snmp-server community tarasova1 rw

Выполню настройки протокола NTP для синхронизации времени с сервером точного времени (IP-адрес 192.168.20.5):

A(config)#ntp authenticate

A(config)#ntp authentication-key 1 md5 tarasova

A(config)#ntp trusted-key 1

A(config)#ntp server 192.168.20.5 key 1

2.5. Почта

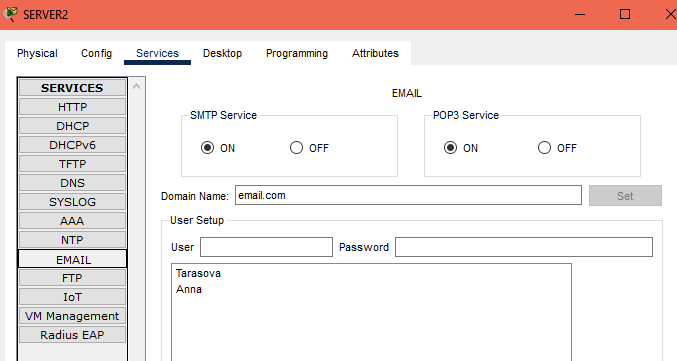

SERVER2 - Mail-сервер. Настраиваю домен, создаю двух пользователей с паролем tarasova (Рисунок 20).

Рисунок 20. Создала двух пользователей на почтовом сервере.

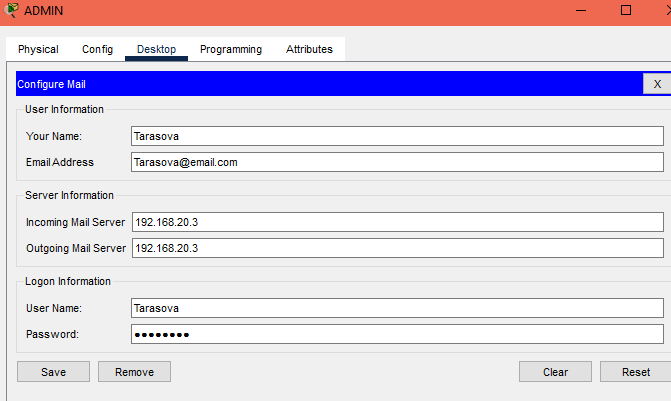

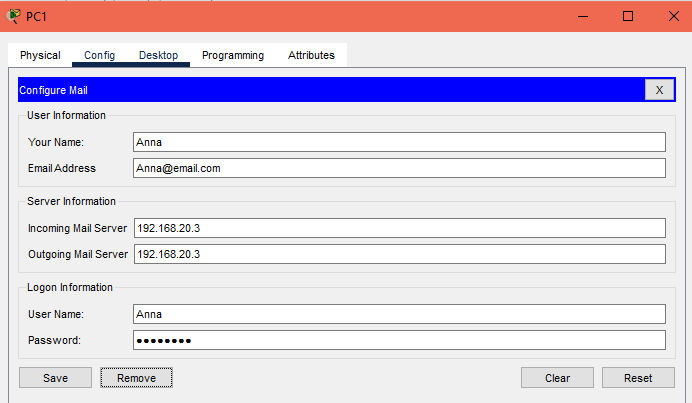

На ПК-ADMIN и ПК1 настраиваю конфигурацию почты (Рисунок 21).

Рисунок 21. Настраиваю конфигурацию почты.

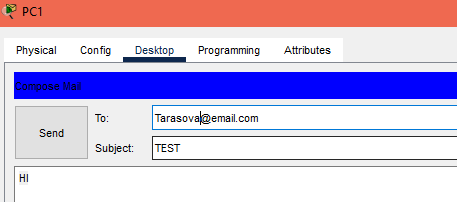

С ПК1 отправляю на ПК-ADMIN тестовое письмо (Рисунок 22).

Рисунок 22. Письмо «Hi»

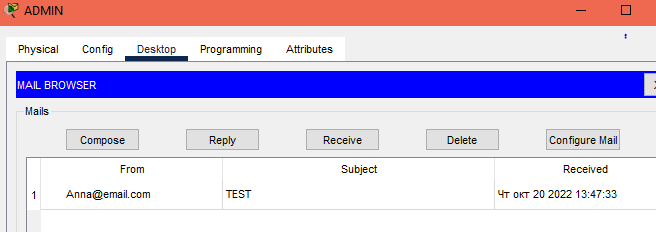

Получила письмо на ПК-ADMIN (Рисунок 23).

Рисунок 23. Получила!

2.6. ASA

Настраиваю интерфейсы – g1/1 будет внешним, а g1/2 внутренним:

ciscoasa(config-if)# int g1/1

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# security-level 10

ciscoasa(config-if)# ip address 10.10.10.2 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# int g1/2

ciscoasa(config-if)# nameif intside

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# ip address 10.10.20.1 255.255.255.0

ciscoasa(config-if)# no shut

Прописываю статический маршрут по умолчанию:

ciscoasa(config)# route outside 0.0.0.0 0.0.0.0 10.10.10.1

Настраиваю инспектирование трафика:

ciscoasa(config)# class-map inspection_default

ciscoasa(config)# match default-inspection-traffic

ciscoasa(config)#exit

ciscoasa(config)# policy-map global_policyy

ciscoasa(config)# class inspection_default

ciscoasa(config)# inspection icmp

ciscoasa(config)# exit

ciscoasa(config)# service-policy global_policyy global

Настраиваю NAT:

ciscoasa(config-network-object)# object network TARASOVA

ciscoasa(config-network-object)# subnet 10.10.10.20 255.255.255.0

ciscoasa(config-network-object)#nat (inside, outside) dynamic interface

2.7. VPN

Для того, чтобы настроить сам VPN, необходимо сначало настроить NAT. Для этого я произведу несколько настроек.

Пропишу маршрут по умолчанию:

A(config)# ip route 0.0.0.0 0.0.0.0 172.16.1.2

Настрою интерфейсы - f0/0 будет внешним, а f0/1 внутренним:

A(config)# int f0/0

A(config-if)# ip nat outside