Файл: Курсовой проект по мдк 03. 02 Безопасность компьютерных сетей специальность 09. 02. 06 Компьютерные сети.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 115

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

A(config-if)# int f0/1

A(config-if)#ip nat inside

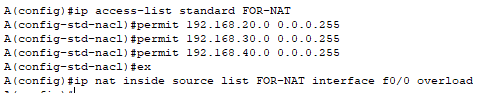

Создам ACL-список с названием FOR-NAT и разрешу сети в центральном офисе (Рисунок 24):

Рисунок 24. Создала ACL-список

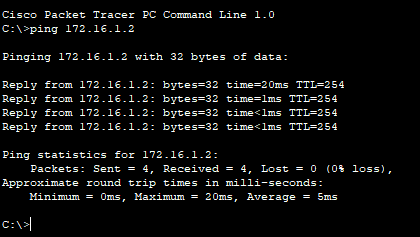

Проверю ping c PC-ADMIN до ISP (Рисунок 25), но для этого пропишу маршрут по умолчанию на ISР:

ISP (config)# ip route 0.0.0.0 0.0.0.0 172.16.1.1

Рисунок 25. Работает!

Тоже самое делаю на ASA, но так как NAT там уже настроен, то надо прописать только маршрут по умолчанию.

ciscoasa(config)# route outside 0.0.0.0 0.0.0.0 10.10.10.1

И настрою ACL-cписок, который будет разрешать все сети для ping. На ASA ACL-списки прописываются иначе, на интерфейс я могу повесить только расширенный ACL-список FOR-NAT.

ciscoasa(config)# access-list FOR-NAT extended permit icmp any any

ciscoasa(config)# access-group FOR-NAT out interface outside

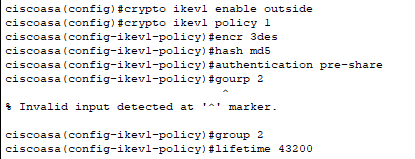

Теперь настраиваю сам VPN.

Настройка первой фазы:

A(config)# crypto isakmp policy 1

A(config-isakmp)# encr 3des

A(config-isakmp)# hash md5

A(config-isakmp)# authentication pre-share

A(config-isakmp)# group 2

Настройка ключа аутентификации и пира:

A(config-isakmp)# crypto isakmp key tarasova address 10.10.10.2

Настройка второй фазы. Создаю и настраиваю политику криптографической защиты каналов передачи данных:

A(config)# crypto ipsec transform-set TS esp-3des esp-md5-hmac

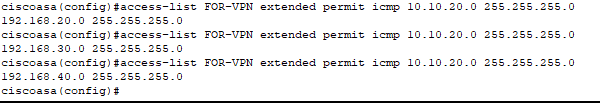

Определяю защищаемые информационные потоки через механизм ACL:

A(config)# ip access-list extended FOR-VPN

A(config-ext-nacl)# permit ip 192.168.20.0 0.0.0.225 10.10.10.20.0 0.0.0.255

A(config-ext-nacl)# permit ip 192.168.30.0 0.0.0.225 10.10.10.20.0 0.0.0.255

A(config-ext-nacl)# permit ip 192.168.40.0 0.0.0.225 10.10.10.20.0 0.0.0.255

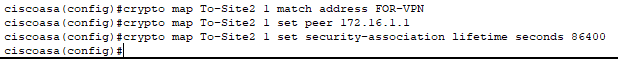

Настраиваю криптографическую карту шифрования информационных потоков на канале передачи данных между маршрутизаторами и инициализировать ее на внешнем интерфейсе:

A(config-ext-nacl)# crypto man CMAP 10 ipsic-isakmp

A (config-crypto-map)# set peer 10.10.10.2

A (config-crypto-map)# set transform-set TS

A (config-crypto-map)# match address FOR-VPN

Привязываю к интерфейсу:

A (config-crypto-map)# interface f0/0

A (config-crypto-map)# crypto map CMAP

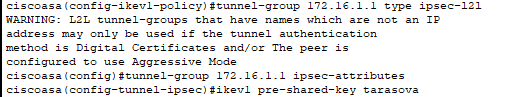

На ASA будет почти аналогичная настройка (Рисунок 26).

Рисунок 26. Настройка ASA.

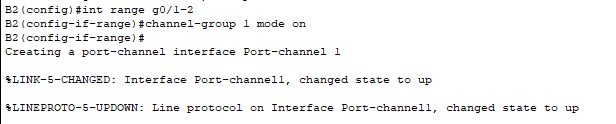

2.8. Настройка Ethernet-channel

На коммутатор B2 настраиваю интерфейсы (Рисунок 27).

Рисунок 27. Настройка интерфейсов

Тоже самое прописываю на коммутаторе В1.

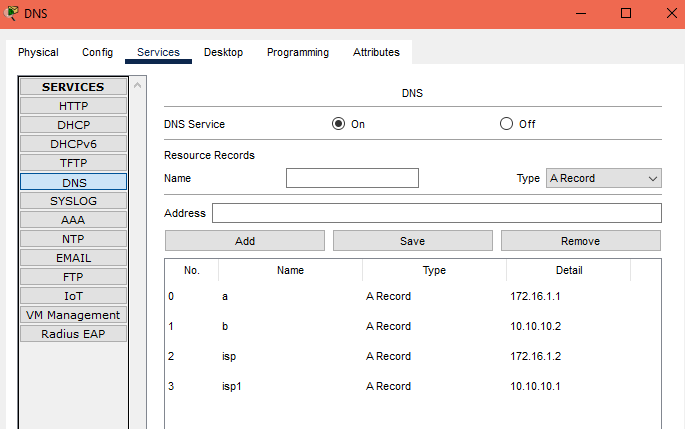

2.9. DNS

Для удобства сделаю так, чтобы можно было пинговать устройства по имени. Для этого настрою DNS-сервер. Добавлю туда устройства по своему желанию и пропишу им имена и IP-адреса (Рисунок 28).

Рисунок 28. Имя и IP-адрес устройства

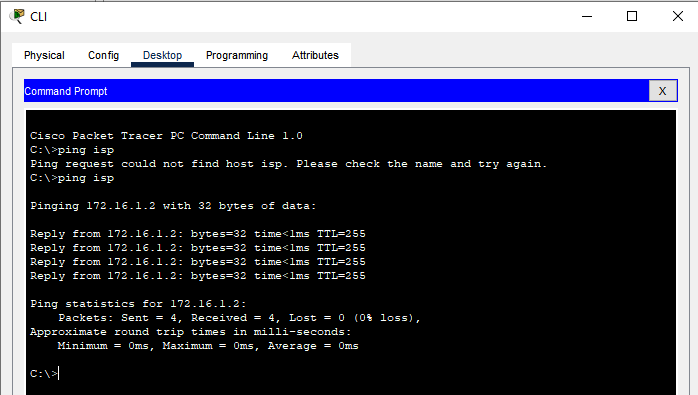

Попробую с CLI пропинговать ISP по его имени из таблицы «isp» (Рисунок 29).

Рисунок 29. PING c CLI на ISP

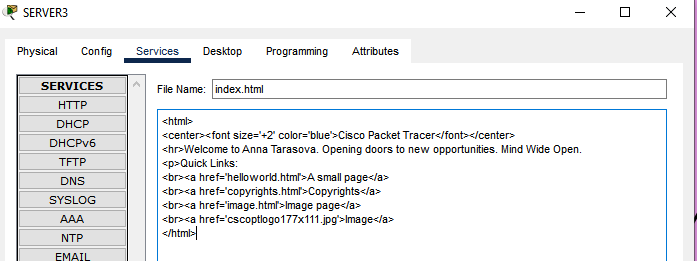

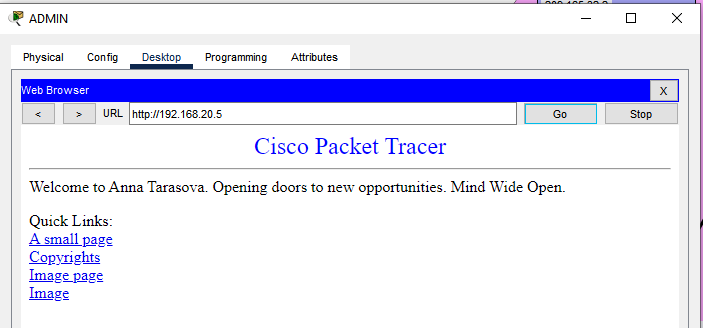

Ну и для красоты сделаю сайт на SERVER3. Для этого перейду по вкладке SERVICES, потом по HTTP, выберу index.html, изменю под себя (Рисунок 30) и попробую проверить (Рисунок 31).

Рисунок 30. Сделала сайт «Welcome to Anna Tarasova»

Рисунок 31. Мой сайт!

ЗАКЛЮЧЕНИЕ

В данного курсовом проекте я описала процесс создания локальной сети, а также принцип работы, настройку и выбор протоколов для безопасности сети.

Особое внимание было уделено в первую очередь проектированию и настройки самой сети. Было уделено должное внимание выбора сетевого оборудования, а самое главное программного обеспечения, которое повышает общую безопасность сети. Была составлена схема сети филиалов. Был раскрыт общий принцип управления безопасной сетью, включая настройку.

Подводя общий итог, можно с уверенностью говорить о том, что вопрос информационной безопасности в локальных вычислительных сетях останется актуальным еще достаточно долгое время. Компьютерные сети, в силу своей специфики, не смогут нормально функционировать и развиваться, игнорируя проблемы защиты информации. И несмотря на то, что на сегодняшний день существует огромное количество средств и методов обеспечения безопасности в сети, необходимо понимать, что все эти методы и средства будут эффективными только при комплексном их использовании.

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

-

Воройский, Ф.С. Информатика. Новый систематизированный толковый словарь / Ф.С. Воройский. - М.: [не указано], 2019. - 240 c. -

Биячуев Т.А. Безопасность корпоративных сетей. Учебное пособие под ред. Л.Г.Осовецкого - СПб.: СПбГУ ИТМО, 2014. -

Брэгг, Р. Безопасность сетей: полное руководство / Р. Брэгг, М. Родс-Оусли, К. Страссберг. - М.: Эком, 2016. - 912 c. -

Глушков, В.М. Введение в кибернетику / В.М. Глушков. - М.: [не указано], 2016. - 478 c. -

Денисов А., Белов А., Вихарев И. Интернет. Самоучитель. - СПб.: Питер, 2016. - 464 с.: ил. -

Журнал «Компьютерра» №2 (766) январь 2018г. -

Зима В., Молдовян А., Молдовян Н. Безопасность глобальных сетевых технологий. Серия "Мастер". - СПб.: БХВ-Петербург, 2018. - 320 с.: ил. -

Зубов А.Ю. Совершенные шифры. - М.: Гелиос АРВ, 2017. - 160 с., ил. -

Касперски К. Записки исследователя компьютерных вирусов. - СПб.: Питер, 2017. - 320 с.: ил. -

Козлов Д.А. Энциклопедия компьютерных вирусов. - М.: Изд-во "СОЛОН-Пресс", 2016. - 457 с. -

Коул Э. Руководство по защите от хакеров. - М.: Издательский дом "Вильямс", 2017. -

Коул Э. Руководство по защите от хакеров. - М.: Издательский дом "Вильямс", 2016. - 640 с. -

Лапонина О.Р. Криптографические основы безопасности. - М.: Изд-во "Интернет-университет информационных технологий - ИНТУИТ.ру", 2016. - 320 c.: ил. -

Майника, Э. Алгоритмы оптимизации на сетях и графах / Э. Майника. - М.: [не указано], 2014. - 297 c. -

Новиков, Ю.В. Аппаратура локальных сетей: функции, выбор, разработка / Ю.В. Новиков, Д.Г. Карпенко. - М.: Эком, 2019. - 288 c. -

Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 2-е изд. - СПб.: Питер, 2018. -

Платонов В.В. Программно - аппаратные средства обеспечения информационной безопасности вычислительных сетей: учеб. пособие, для студентов высших учебных заведений/-М.: Издательский центр «Академия», 2016. -

Пряжинская, В.Г. Компьютерное моделирование в управлении водными ресурсами / В.Г. Пряжинская, Д.М. Ярошевский, Л.К. Левит-Гуревич. - М.: [не указано], 2019. - 262 c. -

Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. Москва, Радио и связь 2019. -

Свами, М. Графы, сети и алгоритмы / М. Свами, К. Тхуласираман. - М.: [не указано], 2019. - 556 c. -

Соколов, А.В. Защита информации в распределенных корпоративных сетях и системах / А.В. Соколов, В.Ф. Шаньгин. - М.: ДМК Пресс, 2020. - 656 c. -

Сообщество Бейcик - реалии! / Сообщество. - М.: [не указано], 2015. - 183 c. -

Стефанюк, В.Л. Локальная организация интеллектуальных систем / В.Л. Стефанюк. - М.: [не указано], 2017. - 349 c. -

Ярочкин В.И. Информационная безопасность. - М.: Изд-во "Академический проект", 2017.