Добавлен: 11.01.2024

Просмотров: 24

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное автономное образовательное учреждение высшего образования

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

АЭРОКОСМИЧЕСКОГО ПРИБОРОСТРОЕНИЯ»

КАФЕДРА КОМПЬЮТЕРНЫХ ТЕХНОЛОГИЙ

И ПРОГРАММНОЙ ИНЖЕНЕРИИ (КАФЕДРА №43)

ПРЕПОДАВАТЕЛЬ

| канд. техн. наук, доцент | | | | Р. Р. Фаткиева |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ОТЧЕТ О ЛАБОРАТОРНОЙ РАБОТЕ №1 |

Оценка нарушения информационной безопасности с использованием Марковской цепи |

по курсу: ЗАЩИТА ИНФОРМАЦИИ |

| |

| |

РАБОТУ ВЫПОЛНИЛ

| СТУДЕНТ ГР. № | 4931 | | | | Д.С. Беляев |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург 2023

-

Постановка задачи

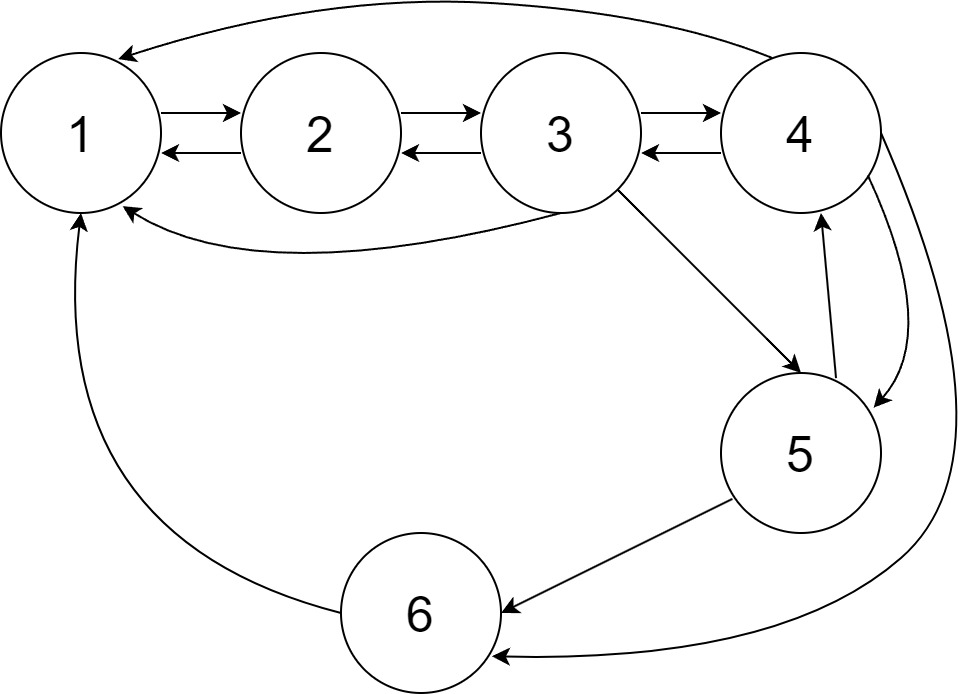

Рассмотрим постановку задачи обеспечения безопасности в облачной среде на практическом примере доступа к облачному ресурсу. Ключевым вопросом при использовании облачной среды является безопасность виртуальной среды клиента, начиная с момента установления соединения и заканчивая получением результатов при использовании сервиса. В обобщенном виде процесс доступа к вычислительному ресурсу, представлен в виде графа состояний (рис. 1):

Рис. 1. Штатный процесс установления соединения

В частности, он соответствует процессу установления соединения по протоколу TCP/IP, согласно графу (рис 1), выделены следующие состояния: 1 клиент запускает исполняемый файл; 2 осуществляется открытие сессии; 3 передача данных по каналам связи; 4 установление соединения; 5 процесс аутентификации; 6 процесс авторизации.

Требуется разработать подход, позволяющий оценить риски нарушения безопасности в облачной среде, а также выработать мероприятия по противодействию представленным атакам.

Поскольку события описываемого операционного процесса дискретны, а время выполнения непрерывно, то сам процесс может быть представлен как процесс с отсутствием последействия, т.е. он обладает марковским свойством. В этом случае процесс перехода из состояния в состояние возможно описать системой дифференциальных уравнений, позволяющей учитывать не только вероятности наступления того или иного события, но влияние мероприятий по защите на процессы, происходящие в облачной среде.

-

Модель облачной среды в условиях информационных угроз

Определим показатель периметра защищённости облачных вычислений, как вероятность того, что нарушение безопасности не произойдет. В этом случае защищённость облачных вычислений можно определить через математическое ожидание ущерба от нарушения защищаемых хостов

, где

, где  вероятность нарушения безопасности каждого хоста, при

вероятность нарушения безопасности каждого хоста, при  -м методе защиты,

-м методе защиты,  - количество представленных в системе виртуальных хостов;

- количество представленных в системе виртуальных хостов;  - значение ущерба от нарушения

- значение ущерба от нарушения  -го хоста. Выполнение оценки возможно при условии, что атаки являются независимыми, а работа виртуальных хостов не коррелируется.

-го хоста. Выполнение оценки возможно при условии, что атаки являются независимыми, а работа виртуальных хостов не коррелируется.Для нахождения

на каждом виртуальном хосте определим методику, состоящую из следующих шагов:

на каждом виртуальном хосте определим методику, состоящую из следующих шагов:Шаг. 1: Определение процессов

, происходящих в системе, в штатном режиме функционирования.

, происходящих в системе, в штатном режиме функционирования.

Шаг. 2: Формирование перечня атак

и построение модели угроз в облачной среде.

и построение модели угроз в облачной среде.Шаг. 3: Определение интенсивностей

перехода процесса

перехода процесса  из состояния в состояние и нахождение начальных состояний на момент

из состояния в состояние и нахождение начальных состояний на момент  .

.Шаг. 4: Решение системы дифференциальных уравнений относительно полученных интенсивностей перехода и начальных состояний.

Шаг. 5: Получение значений вероятностей

перехода из состояния в состояние на основе рассмотренной ранее системы дифференциальных уравнений для различных наборов значений интенсивностей, характерных альтернативным мероприятиям защиты.

перехода из состояния в состояние на основе рассмотренной ранее системы дифференциальных уравнений для различных наборов значений интенсивностей, характерных альтернативным мероприятиям защиты.Шаг 6. Влияние на процесс функционирования системы. Определение наилучшего варианта мероприятий по обеспечению информационной безопасности защиты

согласно

согласно  .

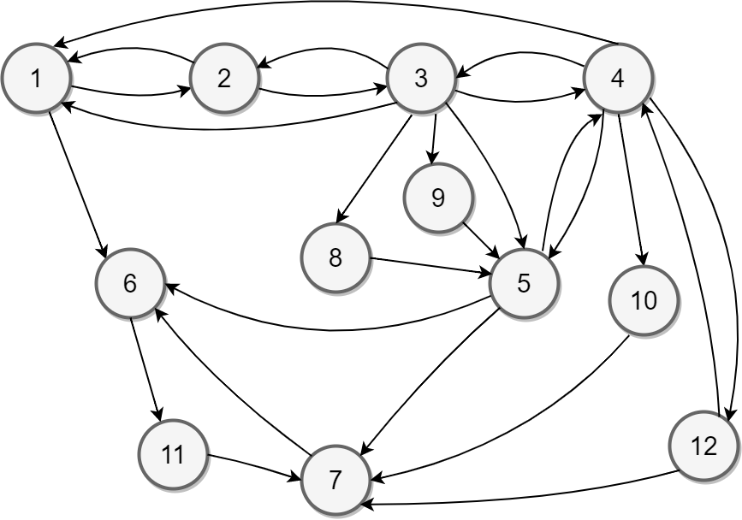

.Для построения простейшей модели расширим процесс доступа к вычислительному ресурсу, (рис. 2) с учетом возможных угроз. Этому процессу можно поставить в соответствие следующие состояния: 1 - запуск программы; 2 - открытие сессии; 3 - передача данных по каналам связи; 4 - установление соединение с сервером; 5 - процесс аутентификации; 6 - процесс авторизации; 7 - атака подбора пароля; 8 - процесс перехвата трафика; 9 - атака подмена маршрутизатора; 10 - атака Ddos; 11 - подделка криптоключа; 12 – SQL - инъекция.

Рис. 2. Процесс доступа к вычислительному ресурсу при нарушениях ИБ

Оценка процессов, происходящих при доступе к сервису, позволяет выделить четыре основных этапа, которые необходимо осуществить для получения доступа к ресурсу: установление соединения, аутентификация, авторизация, доступ к ресурсу. Каждый из этапов представляет собой последовательный набор действий, приводящий к результату, но затрудняющий работу пользователя при осуществлении атаки. В связи с этим целесообразно рассмотреть частные модели возможных угроз на каждом из этапов.

-

Результаты моделирования

Моделирование нарушения установления соединения. В отличие от стандартного исполняемого файла, содержащего программу в виде, в котором она может быть исполнена компьютером, среда исполнения, а следовательно, и периметр исполняемого приложения, располагается не только на локальном вычислительном устройстве, но и в облаке. Перед исполнением программа загружается в память, и выполняются некоторые подготовительные операции (настройка окружения, загрузка библиотек), необходимые для связи с распределёнными вычислительными ресурсами. Далее осуществляется открытие сессии и установление соединения. Для построения модели угроз и оценки состояния нарушения осуществим моделирование процесса получения доступа с возможными нарушениями:

-подбор пароля: атака в основе, которой метод перебора по словарю. С точки зрения теории вероятностей, выбор пароля детерминирован и закономерен. В качестве пароля могут выступать: дата рождения, имя, предмет, набор цифр, последовательность близко расположенных на клавиатуре букв. В общем случае происходит конкатенация вышеперечисленного, поэтому предопределенность в выборе пароля играет ключевую роль в выборе алгоритмов, на которых основан метод перебора по словарю. Алфавитный пароль, сгенерированный человеком, неравномерно распределен в пространстве алфавитных последовательностей. Данное условие может быть учтено с большой точностью в «Марковских фильтрах» нулевого и первого порядка (нулевой порядок модели Маркова: каждый символ генерируется в соответствии со своим вероятностным распределением и независимо от предыдущих символов; первый порядок модели Маркова: каждой диаграмме (упорядоченной паре) символов присваивается вероятность и каждый символ порождается в условной зависимости от предыдущего);

-перехват трафика: поскольку при передаче данных создаётся непрерывный динамический канал, проходящий через отдельные сегменты сети, создаётся возможность прослушивания и перехвата сетевых пакетов;

-подбор маршрутизатора: атака канального или сетевого уровня, приводящая к перенаправлению сетевых пакетов жертвы или всего трафика сегмента на ненадлежащий адрес или к отказу в обслуживании (no route to host). Для защиты от ложного маршрута и подмены сервера, применим технологию DNS поверх TLS. Целью данного метода является повышение конфиденциальности и безопасности пользователей путем предотвращения перехвата и манипулирования данными DNS.

-атака Ddos: хакерская атака, которая перегружает систему, чтобы конечные потребители не могли пользоваться сервисом.

-подделка криптоключа: утрата доверия к тому, что используемые закрытые ключи недоступны посторонним лицам.

-SQL-инъекция: это один из самых доступных способов взлома сайта. Суть таких инъекций – внедрение в данные (передаваемые через GET, POST запросы или значения Cookie) произвольного SQL кода. Если сайт уязвим и выполняет такие инъекции, то, по сути, есть возможность творить с БД (чаще всего это MySQL) что угодно.

Для представленных атак граф перехода из состояния в состояние и соответствующая система дифференциальных уравнений представлены на рис 3а и 3б.

Рис. 3а. Штатный процесс установления соединения

Рис. 3б. Система дифференциальных уравнений

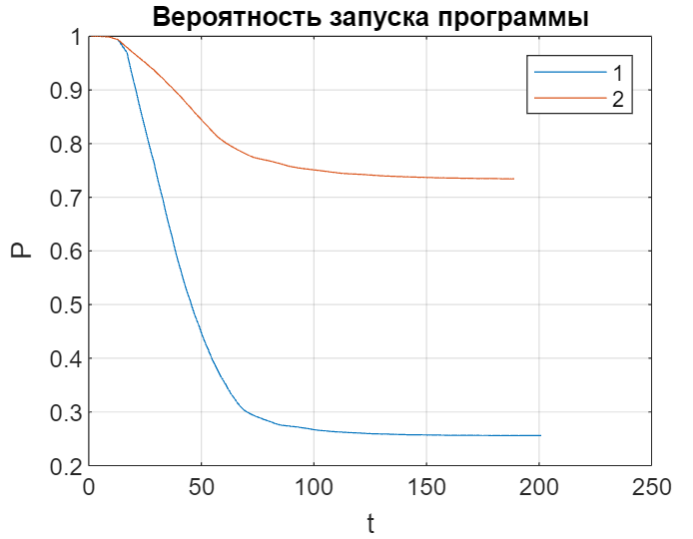

С момента запуска программы (рис. 4 кривая 1) вероятность приближается к единице и с течением времени снижается (согласно проблеме останова) до состояния, когда можно утверждать, что программа зависла. На рисунке 4 кривая 2 представлен график, полученный с использованием моделирования мероприятий по повышению вероятности успешного запуска (использование «песочницы», т.е. изолированной среды исполнения, антивирусной защиты, контроля целостности приложений и разделение прав доступа пользователей). Это позволяет оценить влияние введения тех или иных мер по защите на протекание процесса.

Рис.4. Вероятность запуска программы

Зависимость процесса открытия сессии от процесса запуска программы. Вероятность открытия сессии обеспечивается запуском программы (рис. 5 кривая 1), созданием нового соединения, инициируемого исполняемым файлом, с передачей пакета. Будем считать, что одновременно с созданием сессии открывается порт TCP/IP для последующей передачи данных и установления соединения с распределёнными вычислительными ресурсами. Такая последовательность действий обеспечивает рост вероятности до определённого момента, на которую могут повлиять атаки: MITM, DDOS. Для обеспечения успешного открытия сессии, а также в целях противодействия нарушениям безопасности и в качестве мер повышения вероятности было предложено применение аппаратного VPN точка-точка с криптографическим модулем. Анализ результатов моделирования показал эффективность проведенных мероприятий по защите (рис. 5 кривая 2).