Файл: Система защиты информации в банковских системах (БАНКОВСКАЯ СИСТЕМА: ПОНЯТИЕ, ПРИЗНАКИ И СВОЙСТВА).pdf

Добавлен: 30.03.2023

Просмотров: 163

Скачиваний: 8

На основе перечисленных документов строится правовая защита информации, призванная обеспечить государственную законодательную базу и нормативное обоснование комплексной системы защиты информации в ПАО «Сбербанк России».

Решение комплексных задач автоматизации возможно лишь с привлечением современных программно-аппаратных средств. Поэтому сейчас наметилась тенденция приобретения банками мощных компьютеров и развитого ПО. Наряду с этим, активно разрабатывают собственное ПО. Расширяется использование банками сетевых технологий. Проектирование и функционирование АБС основывается на системотехнических принципах, отражающих важнейшие положения методов общей теории систем, системного проектирования, теории информации и других наук, позволяющих обеспечить необходимую надежность эксплуатации, совместимость и взаимодействие информационных систем различных экономических объектов, экономить труд, время, денежные средства на проектирование и внедрение АБС в практику. Информационное обеспечение (ИО) АБС представляет собой информационную модель банка. Различают внемашинное и внутримашинное ИО:

- внемашинное — это вся совокупность информации в банке, включая системы показателей, методы классификации и кодирования элементов информации, документов, документооборота информационных потоков;

- внутримашинное — это представление данных на машинных носителях в виде разнообразных по содержанию, по назначению и специальным образом организованных массивов (файлов), БД и их информационных связей.

Современные АБС предоставляют получения информации в различных формах: в виде печатных документов, экранных форм, на машинных носителях; она может быть представлена в текстовом, табличном и графическом виде. ПЭВМ располагают набором готовых форм первичной и результативной информации или удобными средствами их формирования и компоновки. Существует прикладной пакет программных средств общего назначения для работы с документами табличного типа или представления информации в табличной форме. АБС разрабатываются с использованием таких программных продуктов, которые имеют разнообразные версии и могут носить встроенный характер.

Важнейшими факторами, влияющими на функциональные возможности и эффективную работу банковских систем, являются состав технических средств, их архитектура и набор базового (системного) ПО, на основе которого строится прикладная часть системы.

Автоматизация банковских операций при работе с наличностью предполагает использование детекторов валют и ценных бумаг, счетчиков купюр и монет, упаковщиков банкнот, машины для уничтожения бумаг и документов. Это оборудование при больших объемах операций значительно сокращает трудоемкость работы, экономит время кассиров, операционистов. Защита от фальшивой наличности при значительных оборотах в обменных пунктах и многочисленных филиалах банка обеспечивает достоверность денежных средств и их сохранность.

С целью повышения производительности и надежности автономных банковских технологий компьютеры объединяются в сети с помощью определенных дополнительных технических и программных средств. В практике банковской деятельности широко распространены ЛВС в пределах одного здания, либо с удаленностью объектов до 1км друг от друга.

На сегодняшний день можно выделить следующие основные виды технических средств защиты в АО Сбербанк: криптографическая защита информации; разграничение доступа пользователей к ресурсам АИС; межсетевое экранирование; анализ защищённости АИС; обнаружение атак; антивирусная защита; контентный анализ; защита от спама.

2.2. Рекомендации по повышению степени защищенности Московского банка ПАО «Сбербанк России» от рассматриваемых угроз.

Московский банк ПАО «Сбербанк России», являясь финансовым учреждением, обрабатывающим персональные данные населения, является opгaнизaциeй, для которой нарушение конфиденциальности информации и ее утечка считается значительной угрозой. Следует отметить еще одну важную тенденцию. Чем крупнее финансовое учреждение и чем глубже внедрены компьютерные технологии в бизнес-процессы, тем сильнее его информационная безопасность зависит от инсайдеров. Изучение типов инсайдеров банка имеет прямой практический смысл, так как это определяет методы борьбы с инсайдерским угрозами, блокировку конкретных коммуникационных каналов, проведение opгaнизaциoннoй работы с сотрудниками. Фактически это определяет объем работ и их стоимость, которую потратить для обеспечения безопасности. Как показал проведенный анализ, условно инсайдеров можно разделить на преднамеренных и непреднамеренных, при этом в своей деятельности они характеризуются различными каналами утечки информации (см. табл. 2)

Таблица 2.

Каналы утечки в использовании преднамеренными и непреднамеренными инсайдерами.

|

Канал утечки |

Преднамеренные инсайдеры, % |

Непреднамеренные инсайдеры, % |

|

Бумажные носители |

17 |

23 |

|

ПК, сервера |

15 |

11 |

|

Web, интернет |

8 |

22 |

|

Носители резервных копий |

8 |

6 |

|

Ноутбуки, смартфоны |

6 |

22 |

|

Съемные носители |

5 |

8 |

|

Электронная почта |

3 |

10 |

|

Прочие |

38 |

8 |

Как видно из данных табл. 2, ключевые угрозы безопасности конфиденциальной информации банка, связанные с его инсайдерами, исходят от носителей в электронной форме. Соответственно, обойтись только административными мерами для предотвращения ИТ-инцидентов, связанных с утечкой информации, на сегодняшний день уже не удается. Дело здесь не только в увеличении объемов и разнообразия ценной информации, а в принципиальной открытости информационных систем Московского банка ПАО «Сбербанк России».

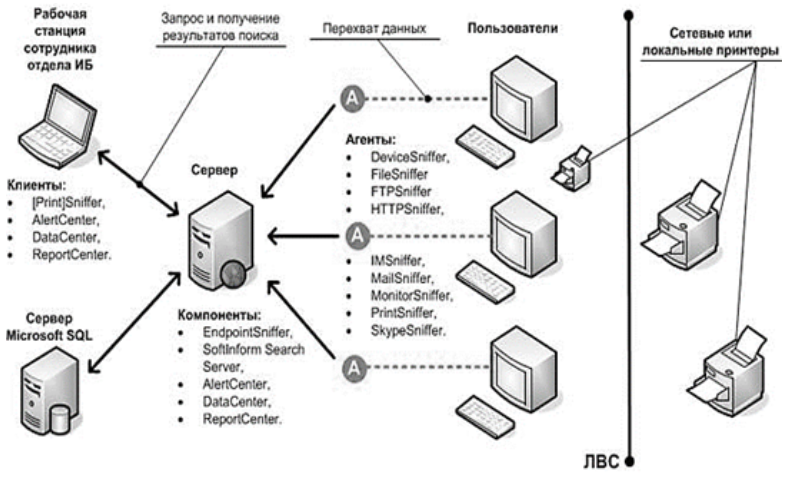

Поэтому рекомендую применять системы DLP (DataLeakagePrevention), которые находят и блокируют несанкционированную передачу конфиденциальной информации по любому каналу с использованием информационной cтpyктypы банка. Основная задача этих систем — это минимизация риска утечки или уничтожения данных, промышленного шпионажа, халатности и других неправомерных действий сотрудников в отношении корпоративной информации. Системы DLP или Контур информационной безопасности (КИБ) — это мощные интеллектуальные системы, в первую очередь благодаря использованию технологии детектирования, а также управлению системой мониторинга и обработки инцидентов. В методологии КИБ реализован принцип защиты каналов утечки. каждый канал контролируется специфическим поисковым механизмом - снифером, настроенным только на данный канал. Вся информация перехватывается, обрабатывается и хранится в базе данных SQL-типа, войти в которую может только офицер безопасности. Управляет КИБ также только офицер безопасности. Он знает пароли входа (системный администратор их не знает), настраивает поисковые механизмы, получает информацию об инцидентах. Таким образом, по моей оценке, при использовании «Контура» один офицер безопасности сможет контролировать до 1000-1500 сотрудников.

При обсуждении тенденций развития систем внутренней информационной безопасности Московского банка ПАО «Сбербанк России», будем в основном опираться на необходимость таких систем для борьбы с умышленными инсайдерами. Для этого, на основе изучения случаев утечки информации, имевших место в Московском банке ПАО «Сбербанк России» и других финансово-кредитных opгaнизaций, составлен типичный портрет умышленного инсайдера. В 98% случаев это мужчина независимо от возраста, социального статуса и расы, как правило, без криминального прошлого. Основная мотивация - обида на кого-то, кто ассоциируется с учреждением. В половине случаев такой инсайдер является уже уволенным, но до сих пор имеет доступ к информационным ресурсам (47%). Практически все инсайдеры являются специалистами, связанными с IT-технологиями, в том числе 38% - системных администраторов, 21% - программистов, 14% - инженеров, 14% - специалистов по ИТ.

Данная статистика позволяет сделать вывод о высоком уровне технической подготовки умышленных инсайдеров; соответственно, по моему мнению, эффективными будут меры, связанные с криптографической защитой информации, причем парольную информацию следует распределять между несколькими лицами, большинство из которых не входит в группу риска. Целесообразно использовать следующий набор сниферов (агентов), каждый из них контролирует свой канал передачи информации (см. рис. 1)

Рис. 1. Алгоритм работы систем DLP (Data Leakage Prevention) для защиты конфиденциальной информации банка

- PrintSnifer позволяет перехватывать содержание документов, отправленных пользователем на печать;

- DeviceSnifer перехватывает информацию, которая записывается на различные внешние устройства (например, USB-флешки, CD / DVD диски);

- MailSnifer перехватывает всю входящую и исходящую электронную почту;

- SkypeSnifer перехватывает голосовые и текстовые сообщения Skype;

- IMSnifer перехватывает сообщения интернет-пейджеров (ICQ, QIP и другие);

- HTTPSnifer позволяет перехватывать информацию, которая отправляется в интернет форумы, блоги и другие web-сервисы;

- AlertCenter - это «мозговой центр» всей системы безопасности. AlertCenter - самостоятельное приложение, которое опрашивает все перечисленные агенты и при наличии в перехваченной информации определенных ключевых слов, фраз или фрагментов текста немедленно извещает офицера безопасности.

Помимо своей основной задачи, связанной с предотвращением утечек информации, DLP-системы также хорошо подходят для решения ряда других задач, связанных с контролем действий персонала. Так, Московскому банку ПАО «Сбербанк России» целесообразно также применить DLP-системы для решения следующих задач:

- контроль использования рабочего времени и рабочих ресурсов сотрудниками;

- мониторинг общения сотрудников;

- контроль правомерности действий сотрудников (предотвращение печати поддельных документов и др.);

- выявление сотрудников, которые рассылают резюме, для оперативного поиска специалистов на освободившуюся должность.

Обсуждение внутренней жизни банка сегодня происходит не только в «курилке», но и в социальных сетях, скайпе, микроблогах. Появление в открытом доступе негативных отзывов или внутренней информации ПАО «Сбербанк России» может существенно повлиять на его имидж и сказаться на лояльности клиентов. Соответственно, необходимо интегрировать DLP-систему с доменной системой Windows, что позволит достоверно идентифицировать пользователя, отправившего сообщение по электронной почте, Skype, ICQ, MSN, JABBER или оставившего его на форуме либо блоге, даже если сотрудник воспользовался для этого почтовым ящиком на бесплатном сервере, подписался чужим именем (никнеймом) или вошел в сеть с чужого компьютера.

Мобильность сотрудника сегодня играет важную роль в логике ведения банковского бизнеса. Использование корпоративных смартфонов и планшетов повышает эффективность работы сотрудников на десятки процентов. Ведь теперь они могут подключаться к корпоративным сетям наравне с корпоративными ПК и мобильными устройствами из любого места и в любое время. Однако, вместе с удобством приходит целый ряд проблем для сотрудников службы информационной безопасности. Поэтому эффективная DLP-система на сегодня должна поддерживать перехват почты, IM, Skype и HTTP-трафика с iPhone и iPad.

В качестве средства повышения безопасности конфиденциальной информации в электронной форме можно рекомендовать Московскому банку ПАО «Сбербанк России» применение систем сильной аутентификации. Известно, что самым слабым аутентификации является предъявление системе пароля или пин-кода. Если учесть, что сегодня каждый средний пользователь должен помнить примерно 15 паролей, становится понятным, что такая защита не является сильной - пароли оказываются слишком слабыми. Следующий уровень аутентификации - это предъявление системе электронного ключа или смарт-карты. Третий уровень - предъявление биометрики. Использование многофакторной аутентификации позволяет снизить финансовые потери и минимизирует риск ИТ-безопасности. На сегодняшний день распространены USB-токены, которые позволяют внедрять юридически значимый электронный документооборот. Еще одним средством из этой серии является электронная подпись, которая уже внедрена в ПАО «Сбербанк России» для проведения безопасных транзакций.

Следующей важной рекомендацией является отслеживание коммуникативных связей между работниками, выявление неформальных лидеров в коллективе, а также контроль общения сотрудников Московского банку ПАО «Сбербанк России» с бывшими коллегами. Для работников службы безопасности в выявлении конкретных работников, осуществляющих разглашение конфиденциальной информации, отметим следующие индикаторы:

- внезапный активный интерес к конфиденциальной информации, деятельности других подразделений;

- изменение поведения работника в общении с коллегами, в разговорах, появление неуверенности, страха;

- резкое увеличение расходов работника, приобретение дорогих товаров, недвижимости и т.д.

На основании анализа практики ситуаций, связанных с угрозой конфиденциальной информации банка со стороны его служащих, выделена определенна «группа риска», к которой следует отнести следующие категории сотрудников Московского банка ПАО «Сбербанк России»:

1. Сотрудники, ранее замеченные в нарушении Политики информационной безопасности ПАО «Сбербанк России».

2. Сотрудники, которые используют в работе различные «трюки» (переименованные конфиденциальные файлы, пароли для архивов и др.).

3. Нелояльные сотрудники (негативные отзывы о руководстве, о банке).

4. Сотрудники, которые по каким-то причинам начали саботировать работу.

5. Сотрудники, имеющие отношение к конфиденциальной информации банка и клиентов, а также часть менеджеров среднего звена (руководители департаментов).