Файл: Виды и состав угроз информационной безопасности ( угроза информационной безопасности ).pdf

Добавлен: 31.03.2023

Просмотров: 102

Скачиваний: 1

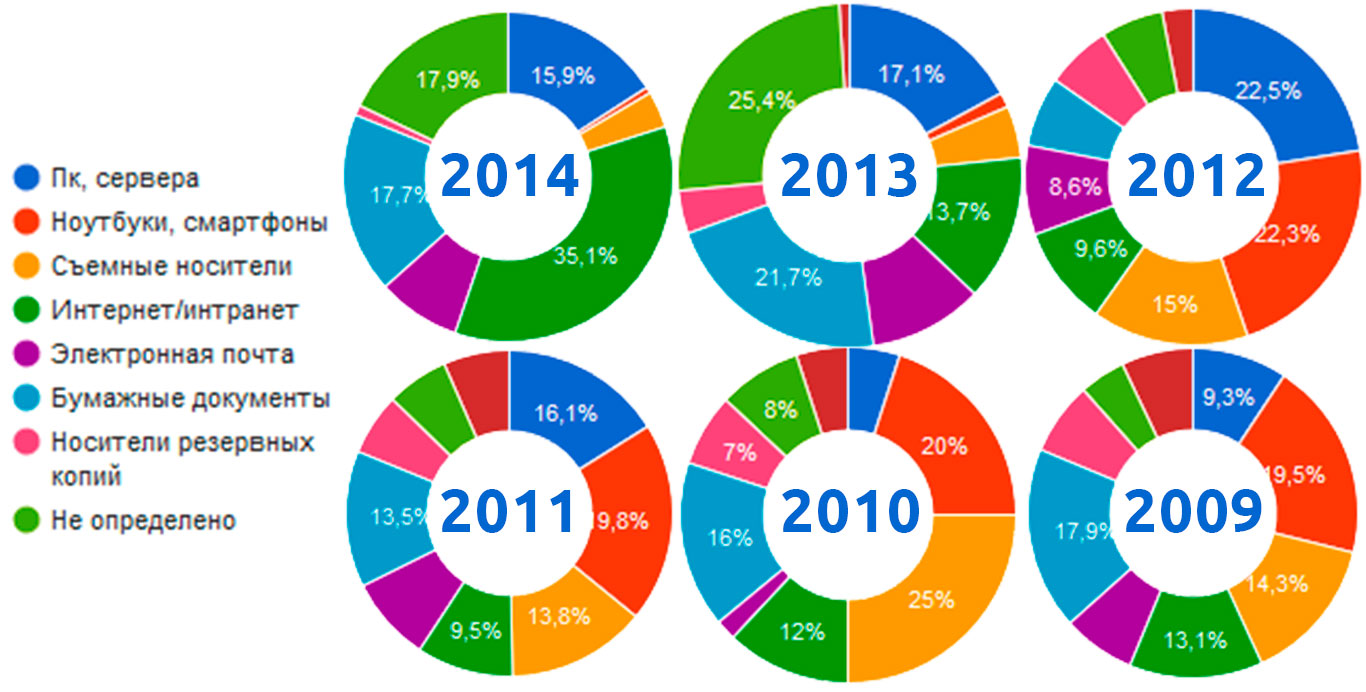

Утечка информации согласно мониторинга компании InfoWatch:

Рисунок 4. Каналы утечек в период 2009-2014г.

Глава 3. «виды угроз»

По отношению к отдельной организации существуют следующие основные виды внешних угроз:

- Недобросовестные конкуренты.

- Криминальные группы и формирования.

- Противозаконные действия отдельных лиц и организаций административного аппарата, в том числе и налоговых служб.

- Нарушение установленного регламента сбора, обработки и передачи информации.

Основные виды внутренних угроз:

- Преднамеренные преступные действия собственного персонала организации.

- Непреднамеренные действия и ошибки сотрудников.

- Отказ оборудования и технических средств.

- Сбои программного обеспечения средств обработки информации.

Внутренние и внешние угрозы тесно взаимодействуют. Соотношение внутренних и внешних угроз в соответствии с характеризуется следующими показателями: 81,7% угроз совершается либо самими сотрудниками организаций, либо при их прямом или опосредованном участии (внутренние угрозы); 17,3% угроз — внешние угрозы или преступные действия; 1,0% угроз — угрозы со стороны случайных лиц.

Согласно данным мониторинга компании InfoWatch (занимающейся разработкой решений для защиты бизнеса от внутренних угроз информационной безопасности) количество утечек информации постоянно увеличивается (например, в 2015 на 22 %) .

Рисунок 5. Рост числа утечек в мире.

Это вызывает опасения еще и потому, что большая часть утечек информации (92%) относятся к персональным данным. Причем соотношение умышленных и неумышленных инцидентов практически равно.

Рисунок 6. Соотношение умышленных и неумышленных утечек.

Внешние угрозы и целевые атаки:

Целевые атаки – это заранее спланированные действия по атаке на IT-системы конкретной организации. У каждой атаки есть заказчик, исполнитель, объект-жертва и цель.

Отличие целевых атак от вирусов:

- Использование нескольких векторов нападения одновременно

- Использование методов социальной инженерии

Социальная инженерия – это метод несанкционированного доступа к информации, основанный на использовании слабостей человеческого фактора и без использования технических средств. Злоумышленник получает информацию, например, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего.

- Заранее произведена «разведка» – получена информация об инфраструктуре предприятия, используемых методах и средствах защиты

- Как правило, происходит отключение используемой защиты

- Часто целевая атака начинается с DDoS-атаки

DDoS-атака (Distributed Denial of Service) – это атака на веб-ресурс, основной целью которой является выведение его из строя путем подачи большого количества ложных запросов, которые сервер не успевает обрабатывать, и сайт становится недоступным для пользователя.

- Вредоносный код, как правило, внедряется по частям

В основном защита осуществляется техническими средствами:

- Антивирусы (Kaspersky, Symantec, G DATA и др.)

- Защитные сетевые экраны (Entensys, Kerio и др.)

- Специализированные средства защиты от DDoS (Attack Killer, Qrator и др.)

- Технологии защиты от уязвимостей (Appercut, Checkmarx, Fortify и др.)

- Специализированные средства по защите от целевых атак (Attack Killer, FireEye и др.)

Правильнее всего выстраивать эшелонированную защиту, используя технологии от различных производителей. Это резко усложняет задачу атакующего.

Утечки через мобильные устройства:

Современные смартфоны передают на сторону

информацию о пользователе:

- определение местонахождения

- содержание переписки (смс, почта)

- фото- и видеофайлы

- контакты

- связь с браузерами и поисковиками на десктопах

- анализ предпочтений пользователей

(политические взгляды, потребительские привычки, личная жизнь)

- все возможности слежки от поисковиков, соцсетей, браузеров, операционной системы

Смартфоны имеют дополнительную встроенную батарею, поэтому даже в выключенном состоянии могут передавать информацию.

Информационные атаки – это кампании очернения и подрыва репутации

предприятия с помощью современных электронных СМИ и соцсетей.

Часто такие кампании служат средством конкурентной борьбы.

Виды информационных атак:

Атаки на руководство

- «Раскрутка» неудачных высказываний руководителей или учредителей

организаций

- Вбросы и раскрутка информации о происшествиях, неудачных решениях,

поступках или благосостоянии

- Клевета в отношении руководителей или учредителей организаций

Атаки на предприятие

- Вбросы и раскрутка информации о сбоях и ошибках на предприятии

Длительные кампании очернения

- Серии вбросов

- Подбор негативных тем, вызывающих живой отклик и вирусный рост

- Подогревание темы в течение многих месяцев

Важно понимать, что нет неуязвимых систем. Главное – сделать атаку на вашу систему слишком дорогой и сложной для атакующих.

Глава 4. «неформальная модель нарушителя»

Типичный компьютерный преступник - это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник - это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является.

Определение 2. Нарушитель - это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Злоумышленником – это нарушитель, намеренно идущий на нарушение из корыстных побуждений.

Неформальная модель нарушителя отражает его практические и теоретические возможности, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить некоторые усилия, затратить определенные ресурсы. Исследовав причины нарушений, можно либо повлиять на сами эти причины (конечно если это возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлений.

В каждом конкретном случае, исходя из конкретной технологии обработки информации, может быть определена модель нарушителя, которая должна быть адекватна реальному нарушителю для данной автоматизированной системы.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать нарушитель;

• предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

• предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средствах);

• ограничения и предположения о характере возможных действий нарушителей.

По отношению к автоматизированным системам нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами). Внутренним нарушителем может быть лицо из следующих категорий персонала:

• пользователи (операторы) системы;

• персонал, обслуживающий технические средства (инженеры, техники);

• сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты);

• технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты автоматизированных систем);

• сотрудники службы безопасности автоматизированных систем;

• руководители различных уровней должностной иерархии.

Посторонние лица, которые могут быть нарушителями:

• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность автоматизированных систем);

• любые лица за пределами контролируемой территории.

Причиной совершения компьютерных преступлений может быть:

- личная или финансовая выгода;

- развлечение;

- месть;

- попытка добиться расположения кого-либо к себе;

- самовыражение;

- случайность;

- вандализм.

Можно выделить три основных мотива нарушений: безответственность, самоутверждение и корыстный интерес.

При нарушениях, вызванных безответственностью, пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные тем не менее со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Нарушение безопасности АС может быть вызвано и корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в автоматизированных системах информации. Даже если автоматизированная система имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения практически невозможно.

Всех нарушителей можно классифицировать следующим образом:

- По уровню знаний об автоматизированных системах

- По уровню возможностей (используемым методам и средствам)

- По времени действия

- По месту действия

Определение конкретных значений характеристик возможных нарушителей в значительной степени субъективно. Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика. Каждый вид нарушителя должен быть охарактеризован значениями характеристик, приведенных выше.

Возможный ущерб автоматизированной системе и обрабатываемой информации зависит от уровня возможностей нарушителя (злоумышленника), который может обладать правами: разработчика, программиста, пользователя, администратора.

Результатом реализации угроз информации может быть ее утрата (разрушение, уничтожение),утечка (извлечение, копирование), искажение (модификация, подделка) или блокирование.

По степени преднамеренности проявления различают случайные и преднамеренные угрозы безопасности.

По непосредственному источнику угроз. Источниками угроз могут быть:

- природная среда, например, стихийные бедствия;

- человек, например, разглашение конфиденциальных данных;

- санкционированные программно-аппаратные средства, например, отказ в работе операционной системы;

- несанкционированные программно-аппаратные средства, например, заражение компьютера вирусами.

По положению источника угроз. Источник угроз может быть расположен:

- вне контролируемой зоны КС, например, перехват данных, передаваемых по каналам связи;

- в пределах контролируемой зоны КС, например, хищение распечаток, носителей информации;

- непосредственно в КС, например, некорректное использование ресурсов.

По степени воздействия на КС различают:

- пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании КС (угроза копирования данных);

- активные угрозы, которые при воздействии вносят изменения в структуру и содержание КС (внедрение аппаратных и программных спецвложений).

По этапам доступа пользователей или программ к ресурсам КС:

- угрозы, которые могут проявляться на этапе доступа к ресурсам КС;

- угрозы, проявляющиеся после разрешения доступа (несанкционированное использование ресурсов).

По текущему месту расположения информации в КС:

- угроза доступа к информации на внешних запоминающих устройствах (ЗУ), например, копирование данных с жесткого диска;

- угроза доступа к информации в оперативной памяти (несанкционированное обращение к памяти);

- угроза доступа к информации, циркулирующей в линиях связи (путем незаконного подключения).

По способу доступа к ресурсам КС:

- угрозы, использующие прямой стандартный путь доступа к ресурсам с помощью незаконно полученных паролей или путем несанкционированного использования терминалов законных пользователей;

- угрозы, использующие скрытый нестандартный путь доступа к ресурсам КС в обход существующих средств защиты.

По степени зависимости от активности КС различают:

- угрозы, проявляющиеся независимо от активности КС (хищение носителей информации);

- угрозы, проявляющиеся только в процессе обработки данных (распространение вирусов).