ВУЗ: Томский государственный университет систем управления и радиоэлектроники

Категория: Методичка

Дисциплина: Проектирование информационных систем

Добавлен: 21.10.2018

Просмотров: 6249

Скачиваний: 6

26

Кобол фирмы IBM является конкурентом Кобола фирмы

Burroughs.

В каждом случае должно указываться, является ли данное

изделие расширением или частным случаем другого продукта, и

должна даваться соответствующая ссылка в разд. 2.4.1 СТ. Опи-

сываются также условия получения данного изделия из других

версий или других изделий.

Пример. Не существует программных изделий или баз дан-

ных, совместимых с системой ASK. Файлы, генерируемые сис-

темой ASK, будут VSOS-файлами прямого доступа (см. п. 2.4.1

б) и поэтому могут быть непосредственно использованы други-

ми программами.

2.3.3.1.1.3

П

РОГРАММНЫЕ ОГРАНИЧЕНИЯ

Указывается, если это необходимо, операционная система, с

которой должно работать предлагаемое программное изделие, а

также другие программные средства, с которыми оно должно

стыковаться в процессе работы. Следует убедиться, что указаны

все средства, необходимые для загрузки программного изделия

либо передачи управления ему или от него.

Если имеются программы, которые должны быть исключе-

ны из операционной системы, необходимо указать их и объяс-

нить, почему они исключаются.

Пример. ASK работает с системой VSOS версии 4 (см.

п. 2.4.1 б). Любой компонент семейства VSOS может работать

одновременно с ASK столько времени, сколько будет доступна

конфигурация устройств, описанная в пункте 2.3.3.1.1.4. Про-

цессор корректировок может работать параллельно с интерфей-

сом пользователя, но интерфейсу пользователя закрыт доступ к

файлу, который используется в данное время процессором кор-

ректировок.

2.3.3.1.1.4

А

ППАРАТНЫЕ ОГРАНИЧЕНИЯ

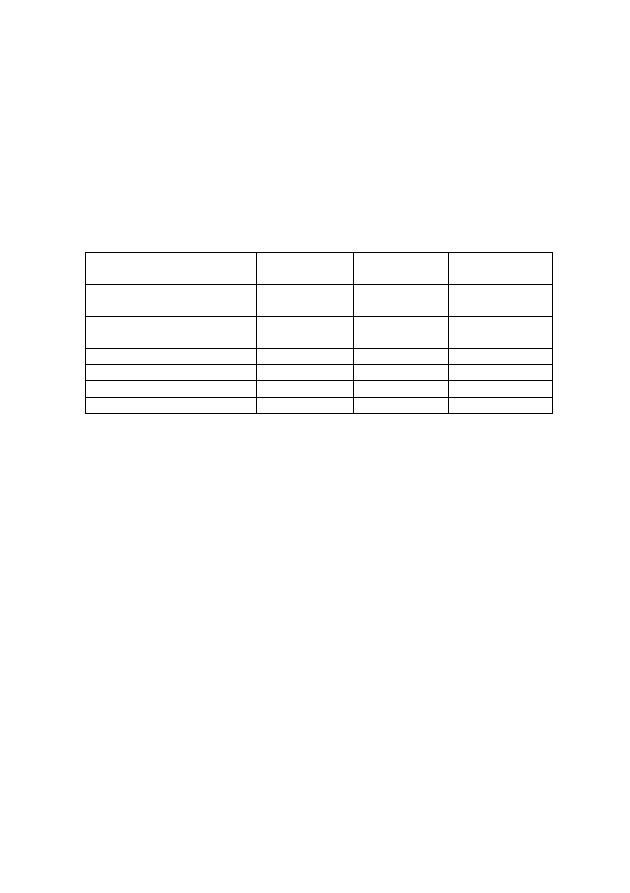

Приводится таблица устройств, используемых при работе

программного изделия. Для каждого устройства указывается

минимальное, номинальное и максимальное требуемое число.

Номинальным является оптимальное число устройств или наи-

27

более вероятное, если оптимум не определен. В случае необхо-

димости каких-либо дополнительных устройств они должны

быть отмечены отдельно.

Пример. Помимо устройств, требуемых системами, указан-

ными в пункте 2.4.1 б, для системы ASK потребуются устройст-

ва, перечисленные в таблице 2.2.

Таблица 2.2 — Необходимые для работы ASK устройства

Устройство

Минимальное

число

Номинальное

число

Максимальное

число

M103 Блок операций с

плавающей точкой

1

1

1

M107 Резервный блок

питания

1

1

1

M1100 Модуль памяти

1

2

2

M3100 Дисковый модуль

1

3

8

M210 Пульт

1

1

1

Терминал Telcoscope 43

1

128

256

2.3.3.1.2

В

НЕШНИЕ ХАРАКТЕРИСТИКИ

Информация данного раздела должна быть расширена (но

не изменена) во внешней спецификации, а в СТ должны быть

представлены лишь самые основные ее аспекты. Если предла-

гаемое изделие является расширением какого-либо существую-

щего изделия, описываются главным образом его дополнитель-

ные характеристики. Этот раздел должен иметь иерархическую

структуру, в которой, прежде всего, должно уделяться внимание

наиболее важным для конечного пользователя вопросам.

2.3.3.1.2.1

Р

ЕЗУЛЬТАТЫ РАБОТЫ

Описываются все выходные данные программного изделия

или функционального модуля с точки зрения их содержания и

назначения — отчеты, файлы, записи, поля данных, сообщения,

таблицы, флажки. Должны быть рассмотрены все возможные

носители и средства отображения информации, в том числе про-

граммно опрашиваемые индикаторы, каналы прерывания, па-

нельные индикаторы и т.п.

28

Пример. Записи в общедоступных и частных файлах, яв-

ляющихся VSOS-файлами прямого доступа (см. п. 2.4.1 б). За-

писи в DATABASE для ведения системы индексно-последова

-

тельных файлов (см. п. 2.4.1 б) под управлением VSOS (см.

п. 2.4.1 б). Поля и записи данных, передаваемые на терминалы и

на пульт. Все результаты должны выдаваться под контролем

модуля логического доступа VSOS.

2.3.3.1.2.2

П

РОЦЕССЫ ОБРАБОТКИ

Описываются операции, выполняемые программным изде-

лием, которое при этом рассматривается в целом или по функ-

циональным модулям как черный ящик (или совокупность чер-

ных ящиков). Как минимум, устанавливается соответствие

входной и выходной информации, а если обсуждение идет на

уровне модулей или этапов обработки, указываются также мо-

дули или этапы, которые требуются для получения определен-

ной выходной информации. Определяются все параметры, не-

обходимые для генерации и выполнения программ.

Пример. Рабочий режим состоит в интерактивном поиске,

вычислении, выдаче сообщений и построении диаграмм на за-

просы специалистов по финансовому анализу.

Режим обслуживания состоит в интерактивном анализе ба-

зы данных, ее реорганизации и корректировке, производимых

системными аналитиками, прошедшими курс обучения обслу-

живанию баз данных.

2.3.3.1.2.3

В

ХОДЫ СИСТЕМЫ

Описываются входные данные так же, как результаты рабо-

ты в пункте 2.3.3.1.2.1.

Пример.

1. Блоки записей из DATABASE и файлов корректур

DATABASE (а также файлы системы VSOS).

2. Записи из общедоступных и частных файлов системы

ASK.

3. Поля данных с клавиатуры терминалов и пультов.

4. Все входные данные контролируются модулями логиче-

ского доступа VSOS.

29

2.3.3.1.3

Э

РГОНОМИЧЕСКИЕ ХАРАКТЕРИСТИКИ

Эргономическими характеристиками изделия являются та-

кие свойства, которые обеспечивают надежность, комфорт и

продуктивность работы пользователей и операторов. В данном

разделе описываются прикладные аспекты эргономики приме-

нительно к данному изделию и определяется, насколько разно-

образным будет режим его работы.

2.3.3.1.3.1

Б

ЕЗОПАСНОСТЬ И СЕКРЕТНОСТЬ СИСТЕМЫ

Описываются в общих чертах характеристики изделия,

обеспечивающие безопасность и секретность данных и про-

грамм.

Пример. Никакие общедоступные файлы, в том числе

DATABASE, не могут быть записаны с терминала. Все секрет-

ные файлы защищены паролем в соответствии с соглашениями

VSOS. Все операции записи в общедоступные файлы, включая

DATABASE, должны выполняться с пульта.

2.3.3.1.3.2

Н

АДЕЖНОСТЬ

Под надежностью программных средств понимается спо-

собность к восстановлению нормальной работы при ошибках и

сбоях в работе оборудования. Первостепенную важность имеет

защита данных пользователя. Следует указать, могут ли ошибки

в данных быть исправлены оператором, или определить, как

должна продолжаться обработка после обнаружения ошибки, а

также установить степень потери информации в различных си-

туациях, включая сбои в работе оборудования.

Затем определяется степень защиты программ от ошибок,

возникающих в других частях системы. Если некоторая про-

грамма должна работать в мультипрограммном режиме, необхо-

димо рассмотреть возможные ошибки в других программах на-

ряду с ошибками в работе оборудования. Если мультипро-

граммный режим не предусматривается, этот вопрос затрагивать

не нужно. В противном случае необходимо рассмотреть защи-

щенность от ошибок, которые возникают в программах, нахо-

дящихся в памяти одновременно с данной программой.

30

Следует рассмотреть, как могут повлиять на работу предла-

гаемых программных средств ошибки в этих сопутствующих

программах. При этом учитываются следующие моменты:

а) Операции распределения ресурсов, при которых другим

программам может выделяться некоторая область памяти на том

же самом устройстве или в той же его части, что и для данной

программы. Следует указать, как программные средства изоли-

руются друг от друга во избежание перекрытия отводимых им

областей памяти. Если такая изоляция обеспечивается операци-

онной системой или загрузчиком, достаточно сослаться на эти

возможности.

б) Ошибки выполнения других программ. Здесь также мож-

но ограничиться указанием соответствующих возможностей

(если таковые имеются) аппаратных средств и операционной

системы.

Пример. Многие ошибки фиксируются системой ASK, ре-

гистрируются в файле ошибок и обрабатываются соответст-

вующими средствами восстановления, имеющимися в составе

VSOS.

ASK не изменяет базы данных DATABASE; для псевдокор

-

ректировки базы данных используются виртуальные файлы.

ASK подчиняется всем ограничениям интерфейса VSOS и

поэтому не вызывает сбоя в работе параллельно функциони-

рующих программных средств, и наоборот, параллельно рабо-

тающие средства, которые также подчиняются соглашениям, не

вызовут сбоя в работе ASK.

Каждый блок записей в DATABASE содержит контрольную

сумму, которая вычисляется и сравнивается системой ASK для

проверки целостности данных.

Виртуальный телекоммуникационный метод доступа

(VTAM) системы VSOS используется на логическом уровне 4,

наивысшем уровне восстановления при ошибках (который реги-

стрирует все сбои оборудования, допускающие восстановление).

2.3.3.1.3.3

Р

ЕСТАРТ

Указываются возможности, обеспечивающие сохранение и

использование данных при возобновлении работы после ава-