Файл: Исследование проблем защиты информации ( Защита информации ).pdf

Добавлен: 01.04.2023

Просмотров: 86

Скачиваний: 2

СОДЕРЖАНИЕ

Глава 1 Теоретические аспекты исследования проблем защиты информации

Глава 2 Способы защиты информации

2.1 Подготовка к организации защите информации при работе с посетителями.

2.2 Установление личности посетителя

2.3 Методика внедрения продукта на предприятии

Однако стоит заменить, что злоумышленные атаки со стороны сотрудников случаются реже, чем случайные потери информации по причине неосторожности персонала или обычной компьютерной безграмотности.

Каждая отдельная организация по- разному обеспечивает информационную безопасность. В зависимости от рода деятельности, масштабов и прочих индивидуальных особенностей, руководством компании принимается решение о применении той или иной стратегии для обеспечения безопасного пользования компьютерными сетями, формируется политика компании в области защиты информации. Основой для создания целостной системы является документ. В нем сформулированы все принципы политики организации в области обеспечения безопасности информации. Данный документ включает в себя следующие вопросы:

-

-

-

- Правовое обеспечение защиты информации: государственные законы и акты, внутренние нормативные и организационные документы компании, например, устав, правила внутреннего распорядка, инструкции для сотрудников о коммерческой тайне.

- Определение и перечисление потенциальных угроз безопасности информации. Они могут быть связаны с деятельностью человека, с нарушениями нормальной работы технического обеспечения или со стихийными бедствиями независящими от человека.

- Конкретизация данных, подлежащих защите.

- Создание специального отдела по вопросу защиты информации. Служба безопасности компании отвечает за разработку политики защиты информации, выполнение организационных мер, а в обязанности ИТ- подразделений входит работа с программными и аппаратными средствами.

-

-

Сформировав политику и обозначив необходимые задачи, компания проводит организационные мероприятия, связанные с защитой информации.

Во-первых, разрабатываются инструкции и регламенты для сотрудников.

Во-вторых, должное внимание должно быть уделено охране территории и помещений. Для этого во многих компаниях уже введена система пропускного режима. В помещения, где размещены серверы автоматизированного управления и вовсе ограничивается доступ. Определенный объем документации все же остается на бумажных носителях, их предлагается хранить в специально защищенных местах, например, в сейфах. При этом ненужные носители необходимо ликвидировать сразу после использования. Установка мониторов компьютеров, клавиатуры, принтеров проводится таким образом, чтобы исключить возможность просмотра или копирования информации посторонними лицами. Особое внимание необходимо уделять жестким дискам и компьютерам, которые отправляются в ремонтные службы - информация с них должна быть удалена прежде, чем устройство станет доступно постороннему лицу. Для обеспечения более высокого уровня безопасности, проведение регулярных проверок по соблюдению всех правил, положений и инструкций является необходимым.

Для защиты от внешних интернет угроз необходимо использовать системы предотвращения вторжений на уровне хоста (HIPS). Грамотно выработанная политика безопасности, применение совместно с HIPS других программных средств защиты информации (например, антивирусного пакета) обеспечивают очень высокий уровень. При учете всех мер, организация получает защиту практически от всех типов вредоносного ПО, работа хакера, решившего попробовать пробить информационную защиту предприятия, значительно затрудняется. В таком случае сохраняется вся интеллектуальная собственность и важные данные организации.

В заключение хотелось бы сказать, информационная безопасность - неотъемлемая часть любого предприятия, будь то маленькая фирма или крупная корпорации.

Не стоит забывать, что, вовремя не подумав о безопасности, организация может понести огромный ущерб, к которому относятся прямые финансовые убытки, удар по репутации, потеря клиентов, снижение конкурентоспособности.

Таким образом, обеспечение информационной безопасности компании имеет вполне конкретный экономический смысл.

Глава 2 Способы защиты информации

2.1 Подготовка к организации защите информации при работе с посетителями.

Организация приема посетителей имеет помимо общеизвестного набора функций также и другу важную сторону, затрагивающую среду обеспечения информационной безопасности деятельности организации при работе с посетителями.

Профессионализм персонала организации предполагает сочетание умения организовать эффективную и необходимую для организации работу с посетителями и в тоже время осуществить ее таким образом, чтобы были сохранены конфиденциальность и целостность ценной информации, достигнута безопасность деятельности организации.

Под посетителями понимаются лица, которые хотят обсудить определенный круг вопросов с руководителями фирмы, а так же лица, которые хотят выработать решения по деятельности фирмы.

Процесс защиты информации при приеме посетителей подразумевает под собой проведение классификации, на основе которой формируется система ограничительных, аналитических и технологических мер, содействующих не допустить неправомерный доступ к информации. Вышеизложенные меры позволяют в некоторой степени гарантировать физическую безопасность сотрудников, работающих с данными посетителями.

На уровне руководителей организации, посетителей можно условно поделить на две категории: сотрудники фирмы и посетители, которые не являются ее сотрудниками. [4]

К посетителям - сотрудникам фирмы принято относить:

- Лиц, имеющих право свободного прохода в кабинет руководителя в любое время рабочего дня (зам. руководителя, секретари и референты);

- Сотрудники, решающие деловые вопросы с руководителем в рабочее время (нижестоящие руководители, специалисты-менеджеры);

- Сотрудники, инициирующие свой прием руководителем в часы приема по личным вопросам.

Угрозы информационной безопасности, которые исходят от сотрудников, могут реализоваться в случае, если данные сотрудники являются злоумышленниками, а точнее: секретными представителями фирм, агентами служб промышленного или экономического шпионажа. [4]

Содержание угроз может быть разным: начиная от кражи документов с рабочего стола руководителя до поиска необходимой информации с применением провокационных на первый взгляд обычных вопросов. Может произойти такое, что сотрудник, которые получил при общении с руководителем больший объем важной информации, чем ему необходимо для работы, может разгласить ее постороннему лицу в результате подкупа, либо просто из-за безответственности.

Посетители, не являющиеся сотрудниками могут подразделяться:

- На лиц, не состоящих в организации, но входящих в состав коллективных органов управления деятельностью организации (акционеры, члены различных советов и прочее);

- Представителей гос. учреждений и организаций, с которыми фирма сотрудничает и контактирует в соответствии с законом (работники различных инспекций, муниципальных органов управления и др.);

- Физ. лиц и представителей предприятий, рекламных агентств, банков, СМИ (партнеры, инвесторы, спонсоры, журналисты и др.) сотрудничающих с фирмой.

- Представителей различных государственных и негосударственных структур, с которыми фирма не имеет деловых отношений;

- Частных лиц.

Перечисленные выше представители и лица должны находиться под особым вниманием и контролем, потому что если они являются злоумышленниками, ущерб от их действий может быть крайне высок.

Рисунок 1 - Прием посетителей руководителем предприятия

При приеме руководителем организации любой из указанных типов и категорий посетителей референту следует соблюдать нижеуказанные базовые правила организации приема:

- Руководитель не должен принимать посетителей, когда он работает с конфиденциальными документами и базами электронных данных.

- Во время вызова менеджеров в связи с работой над определенным документом на рабочем столе руководителя должен быть только тот документ, с которым он работает.

- Следует выделять специальное время, когда руководитель не должен работать с документами, которые не относятся к визиту определенного лица, а также не должен вести деловые переговоры по телефону. Различные типы посетителей лучше принимать в различное время. [3]

Во-первых, выделяется время для ежедневного приема менеджеров организации по служебным вопросам. Во-вторых, выделяется время для ежедневного приема посетителей, которые не являются сотрудниками организации, но которые представляют ту или иную организационную структуру. В-третьих, отдельные время приема в конкретные дни выделяются для посторонних лиц, которым необходимо решить какой-либо вопрос. Так же, периодически стоит выделить время для приема сотрудников организации по личным вопросам. [4]

Посетители, в том числе сотрудники организации, не должны входить в кабинет руководителя в верхней одежде, а также иметь при себе большие кейсы, чемоданы или сумки - их требуется оставлять в приемной.

Таблица 2.1 - Классификация посетителей с точки зрения обеспечения ИБ

|

По степени разрешенного dm доступа в помещения: |

По степенн разрешенного им ознакомления с информацией: |

|

Во все помещения |

Только с рекламными изданиями |

|

Только в определенные помещения |

Только с материалами, касающимися заинтересованной структуры или лица |

|

Тольыо к определенному сотруднику |

Только с материалами по определенному вопросу |

|

Только в операционный зал общего доступа |

Только с открытыми служебными материалами фирмы |

|

Только с конкретными конфиденциальными сведениями |

Любые разрешающие действия в отношении посетителей выполняются руководителем организации и контролируются службой информационной безопасности. [4]

Работа референта с посторонним посетителем состоит из этапов, показанных на (Рисунок 2).

Рисунок 2 - Этапы работы с посетителем

Подготовительный этап направлен на согласование условий приема посетителя руководством фирмы. Визит должен быть заранее согласован им по телефону либо по электронной почте с руководителем или референтом. В процессе согласования визита выясняются цель посещения организации, состав необходимых для ознакомления документов, время и дата. [4,5,6].

По результатам согласования визита уточняется должностное лицо фирмы, дата и время визита. После согласования ФИО посетителя, наименование представляемой организации и указанные выше данные вносятся в график приема посетителей.

В часы приема важно четко определить время нахождения посетителя в приемной и кабинете руководителя, для этого устанавливается предварительная продолжительность переговоров.

2.2 Установление личности посетителя

Установление соответствия личности посетителя сведениям в графике приема и документе, удостоверяющем его личность, который выполняет сотрудник службы безопасности при входе в здание фирмы и выдаче посетителю пропуска. [3,5,6]

Сотрудник службы безопасности идентифицирует личность посетителя, а именно ФИО записи в переданном референтом в службу безопасности перечне посетителей на конкретный день и час.

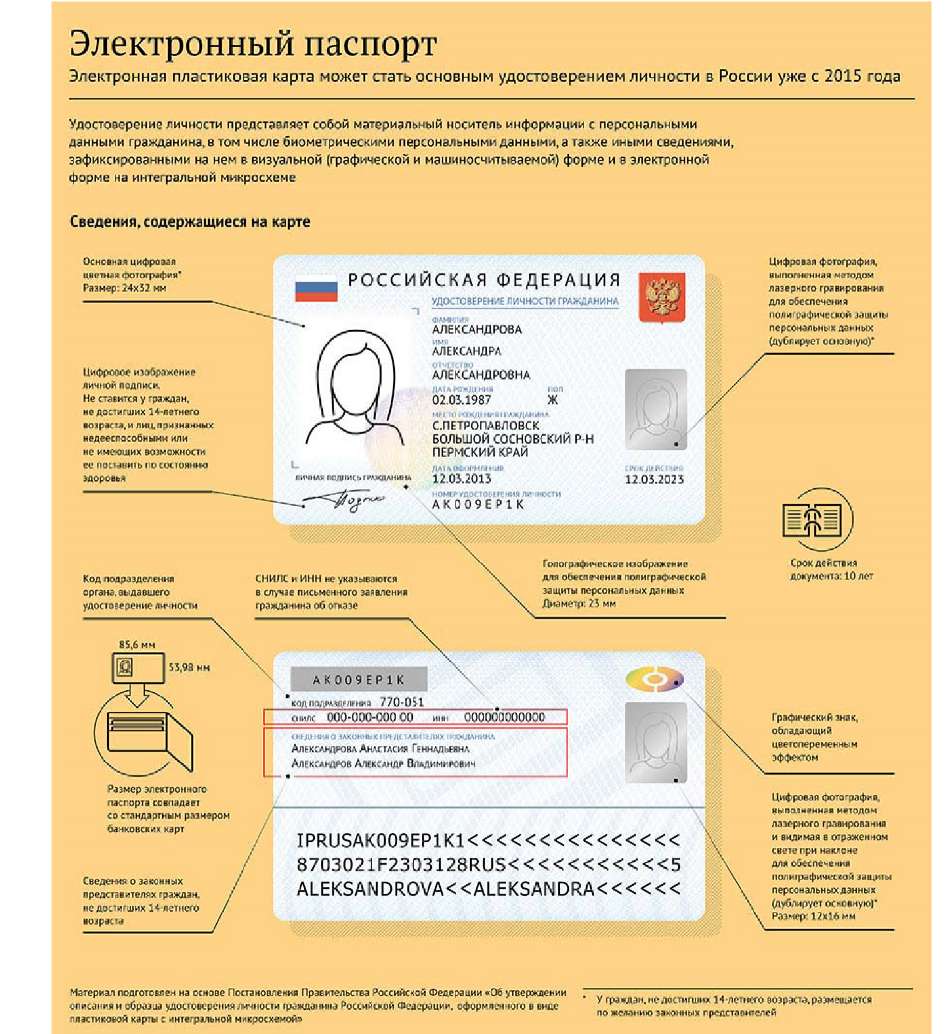

При входе в помещение организации посетитель должен предъявить сотруднику службы безопасности паспорт, которые подтверждает его личность. Следует также обратить внимание на подлинность документа. Далее должен быть выдан пропуск, регламентирующий его права в помещениях организации. Перемещение посетителя в здании фирмы осуществляется только в сопровождении работника организации - секретаря, менеджера, с которым посетитель согласовал свой визит, сотрудником службы безопасности.

Войдя в приемную организации, посетитель должен предъявить референту документ, удостоверяющий его личность (Рисунок 3) и предписание.

Рисунок 3 - Электронный паспорт

Идентификация посетителя на этом уровне подразумевает проверку соответствия его личности, а также места работы, которое указано в графике приема. После этого этапа идентификации, референт на основе предъявленных документов вносит сведения о посетителе в журнал учета посетителей.

После регистрации, посетители структурных подразделений направляются по назначению в сопровождении встретивших их секретарей или менеджеров, а посетители руководителей организации остаются в приемной, и референт приступает к организации их приема руководителем. [4]

Отдельно хотел бы остановиться на вопросе отслеживания перемещения посетителя через специальное фиксирующее устройство. Использовании стандартной для этого функции GPS не даст положительных результатов, под потолками GPS либо не действует вовсе, либо сильно теряет в точности, а потому не может точно фиксировать перемещения посетителя внутри зданий фирмы.