Добавлен: 29.10.2018

Просмотров: 48155

Скачиваний: 190

9.1. Внешние условия, требующие дополнительных мер безопасности

661

Интернет. Многие пользователи не могли устоять перед бесплатной программой.

Но при автоматической установке бесплатной игры устанавливаются также и до-

полнительные функции, предназначенные для передачи управления персональным

компьютером и всем его содержимым киберпреступникам, находящимся в дальних

краях. Такие программы, которые вскоре будут рассмотрены, называются троянскими

конями, или просто троянами.

Чтобы охватить всю основную информацию, эта глава составлена из двух частей. На-

чинается она с подробного обзора всего, что относится к вопросам безопасности. Будут

рассмотрены угрозы и взломщики (в разделе 9.1), природа безопасности и взломов

(в разделе 9.2), различные подходы к обеспечению контроля доступа (в разделе 9.3)

и модели безопасности (в разделе 9.4). В дополнение к этому будет уделено внимание

криптографии как основному подходу к обеспечению безопасности (в разделе 9.5)

и различные способы выполнения аутентификации (в разделе 9.6).

А затем нам придется столкнуться с суровой реальностью. Следующие четыре круп-

ных раздела будут посвящены проблемам практического обеспечения безопасности,

возникающим в повседневной жизни. Разговор пойдет о тех приемах, которыми

взломщики пользуются для получения контроля над всей компьютерной системой,

а также о контр мерах, не позволяющих произойти такому захвату. Кроме того, будут

рассмотрены инсайдерские атаки и различные виды цифровых вредителей. В конце

главы будут кратко рассмотрены текущие исследования по компьютерной безопас-

ности и сделаны общие выводы.

Также следует отметить, что, несмотря на ориентированность книги на операционные

системы, безопасность этих систем и сетевая безопасность настолько переплетены друг

с другом, что разделить их не представляется возможным. Например, вирусы приходят

по сети, но воздействуют на операционную систему. В целом же мы считали, что лучше

допустить предостережения и включить материал, имеющий отношение к теме, но,

строго говоря, не относящийся к операционным системам.

9.1. Внешние условия, требующие принятия

дополнительных мер безопасности

Начнем с ряда определений. Для некоторых людей понятия «безопасность» и «защита»

являются взаимозаменяемыми. Тем не менее зачастую бывает полезно отличать друг

от друга основные проблемы обеспечения недоступности файлов для чтения и изме-

нения со стороны лиц, не обладающих соответствующими полномочиями, куда вклю-

чаются технические, административные, правовые и политические вопросы, с одной

стороны, и специфические механизмы операционной системы, использующиеся для

обеспечения безопасности, — с другой. Во избежание недоразумений для ссылки на

проблемы общего плана будет использоваться термин безопасность (security), а для

ссылки на специфические механизмы операционной системы, используемые для защи-

ты информации, имеющейся на компьютере, будет использоваться термин защитные

механизмы

(protection mechanisms). Тем не менее четко обозначенной границы между

ними не существует. Для изучения природы изучаемой проблемы сначала обратимся

к вопросам безопасности в условиях существующих угроз и действий взломщиков.

Затем рассмотрим защитные механизмы и модели, пригодные для содействия дости-

жению безопасности.

662

Глава 9. Безопасность

9.1.1. Угрозы

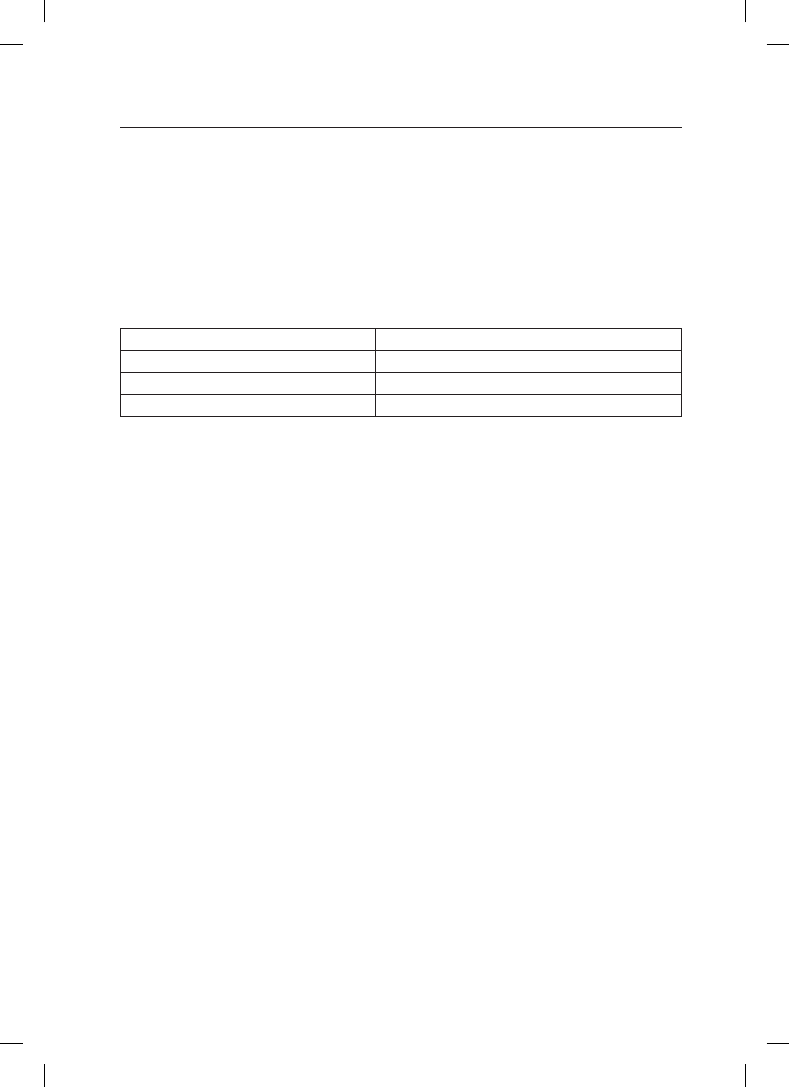

Во многих работах, посвященных безопасности, безопасность информационных систем

разбита на три компонента: конфиденциальность, целостность и доступность. Вместе

все три компонента часто называют CIA (Confidentiality, Integrity, Availability). Они

показаны в табл. 9.1 и составляют основу свойств безопасности, которыми мы должны

защититься от взломщиков и шпионов, по аналогии с задачами другого CIA (ЦРУ,

центрального разведывательного управления США).

Таблица 9.1. Задачи и угрозы безопасности

Задачи

Угрозы

Конфиденциальность

Незащищенность данных

Целостность

Подделка данных

Доступность

Отказ от обслуживания

Первое свойство — конфиденциальность (confidentiality) — направлено на сохранение

секретности данных. Точнее говоря, если владелец неких данных решил, что эти данные

могут быть доступны строго определенному кругу лиц, система должна гарантировать

невозможность допуска к данным лиц, не имеющих на это права. Как минимум владелец

должен иметь возможность определить, кто и что может просматривать, а система долж-

на обеспечить выполнение этих требований, касающихся в идеале отдельных файлов.

Второе свойство — целостность (integrity) — означает, что пользователи, не облада-

ющие необходимыми правами, не должны иметь возможности изменять какие-либо

данные без разрешения их владельцев. В этом контексте изменение данных включает

в себя не только внесение в них изменений, но и их удаление или добавление в них

ложных данных. Если система не может гарантировать, что заложенные в нее данные

не будут подвергаться изменениям, пока владелец не решит их изменить, то она утратит

свою роль хранилища данных.

Третье свойство — доступность (availability) — означает, что никто не может нарушить

работу системы и вывести ее из строя. Атаки, вызывающие отказ от обслуживания

(denial of service, (DOS)), приобретают все более распространенный характер. Напри-

мер, если компьютер работает в роли интернет-сервера, то постоянное забрасывание

его запросами может лишить его работоспособности, отвлекая все рабочее время его

центрального процессора на изучение и отклонение входящих запросов. Если на об-

работку входящего запроса на чтение веб-страницы уходит, скажем, 100 мкс, то любой,

кто сможет отправлять 10 000 запросов в секунду, способен вывести сервер из строя.

Чтобы справиться с атаками, направленными на нарушение конфиденциальности и це-

лостности данных, можно подобрать вполне подходящие модели и технологии, а вот

противостоять атакам, вызывающим отказы от обслуживания, значительно труднее.

Позже было решено, что трех основных свойств для всех возможных сценариев не-

достаточно, и были добавлены дополнительные свойства, такие как аутентичность

(authenticity), идентифицируемость (accountability), неотвергаемость (nonrepudiability),

закрытость (privacy) и др. Конечно, неплохо было бы обладать всеми этими свойствами.

Но даже при этом три исходных свойства по-прежнему занимают особое место в умах

и сердцах большинства (почтенных) экспертов по вопросам безопасности.

9.1. Внешние условия, требующие дополнительных мер безопасности

663

Системы находятся под постоянной угрозой, исходящей от взломщиков. Например,

взломщик может привязаться к трафику локальной сети и нарушить конфиденциаль-

ность информации, особенно если в протоколе обмена данными не используется шиф-

рование. Также злоумышленник может взломать систему управления базами данных

и удалить или изменить некоторые записи, нарушив целостность базы. И наконец,

хитроумно размещенные атаки, вызывающие отказ от обслуживания, могут нарушить

доступность одной или нескольких компьютерных систем.

Существует множество способов, воспользовавшись которыми посторонний человек

может атаковать систему. Часть из них будут рассмотрены в этой главе чуть позже.

Многие атаки в наши дни поддерживаются весьма совершенными инструментальными

средствами и службами. Некоторые из этих инструментальных средств созданы так

называемыми хакерами в черных шляпах (black-hat hackers), а некоторые — белыми

шляпами (white hats). По аналогии со старыми вестернами отрицательные персонажи

в цифровом мире носят черные шляпы и скачут на троянских конях (Trojan horses),

а хорошие хакеры носят белые шляпы и составляют программы быстрее собственной

тени.

Кстати, в популярных информационных изданиях принято использовать общий

термин «хакер» только в отношении черных шляп. Но в компьютерном мире хакер —

почетное звание, закрепившееся за великими программистами. Некоторые из них,

конечно, занимаются неблаговидными делами, но большинство составляют вполне

порядочные люди. И их пресса причисляет к негодяям совершенно несправедливо. Из

уважения к настоящим хакерам мы будет использовать это понятие в его изначальном

смысле, а людей, пытающихся взламывать не принадлежащие им компьютерные систе-

мы, станем звать крэкерами, или взломщиками (crackers), или же черными шляпами.

Вернемся к средствам взлома. Как ни удивительно, многие из них были разработаны

белыми шляпами. Дело в том, что хотя ими также могли воспользоваться (и пользу-

ются) негодяи, изначально эти инструментальные средства служили удобными ин-

струментами тестирования безопасности компьютерных систем или сетей. Например,

такое средство, как nmap, помогает взломщикам посредством сканирования портов

(portscan) выявлять сетевые услуги, предлагаемые компьютерной системой. Одной

из простейших технологий сканирования, предлагаемых nmap, является попытка

TCP-подключений к каждому возможному номеру порта на компьютерной системе.

Успешное подключение свидетельствует о наличии на системе службы, прослушива-

ющей этот порт. Кроме того, поскольку многие службы используют широко известные

номера портов, тот, кто тестирует безопасность (или взломщик), получает возможность

точно определить, какие службы запущены на машине. Иначе говоря, nmap является

полезным средством как для взломщиков, так и для защитников, то есть обладает свой-

ством, известным как двойное назначение (dual use). Еще один набор инструментов,

имеющий общее название dsniff, предлагает различные способы отслеживания сетевого

трафика и перенаправления сетевых пакетов. «Низкоорбитальная ионная пушка» —

Low Orbit Ion Cannon (LOIC) — это не только оружие из научно-фантастических книг,

уничтожающее врагов в дальних галактиках, но также средство запуска атак, приво-

дящих к отказу от обслуживания. А со средой Metasploit, поступающей предустанов-

ленной с сотнями подходящих средств, имеющих вредоносный код против множества

разнообразных целей, взлом еще никогда не был таким простым. Понятно, что все эти

средства имеют двойное назначение. Но нельзя сказать, что они являются абсолютным

злом, вспомните, например, ножи и топоры.

664

Глава 9. Безопасность

Киберпреступники также предлагают большой выбор служб (зачастую онлайновых):

для распространения вредоносных программ, отмывания денег, перенаправления тра-

фика, предоставления хостинга без каких-либо вопросов и многое другое. Основная

часть преступных действий в Интернете построена на инфраструктурах, известных

как ботнеты, или бот-сети (botnets), которые состоят из тысяч (а иногда и милли-

онов) зараженных компьютеров, зачастую являющихся обычными компьютерами

ничего не подозревающих об этом пользователей. Существует предостаточно спо-

собов, с помощью которых взломщики могут заражать пользовательские машины.

Например, они могут предлагать бесплатные, но начиненные вредоносным кодом

версии популярных программ. Горькая правда заключается в том, что обещание бес-

платных (взломанных) версий дорогостоящих программ неотразимо действует на

многих пользователей.

К сожалению, установка таких программ дает взломщикам полный доступ к машине.

Это похоже на вручение ключей от вашего дома незнакомым людям. Когда компьютер

попадает под контроль взломщика, он становится так называемым ботом (bot) или

зомби

(zombie). Обычно пользователь этого не замечает. В настоящее время ботнеты

состоят из сотен тысяч зомби, которые являются рабочими лошадками множества пре-

ступных дел. Нескольких сотен тысяч персональных компьютеров вполне достаточно

для воровства банковских реквизитов или для рассылки спама, и стоит задуматься над

тем, какое побоище можно устроить с миллионами зомби, которые навели свое LOIC-

оружие на ничего не подозревающую цель.

Иногда последствия нападения выходят далеко за рамки самих компьютерных систем

и наносят вред непосредственно физическому миру. Одним из примеров может по-

служить атака на системы управления отходами местности Maroochy Shire в штате

Квинсленд, Австралия, которая находится недалеко от Брисбена. Недовольный быв-

ший сотрудник компании по монтажу систем канализации был расстроен тем, что со-

вет Maroochy Shire отказался от его услуг, и решил с ними поквитаться. Он взял под

контроль систему удаления сточных вод и устроил разлив миллионов литров нечистот

в парках, реках и прибрежных водах (где тут же погибла вся рыба), а также в других

местах.

В общем и целом есть люди, недовольные какой-то конкретной страной или этни-

ческой группой или обозлившиеся на весь мир и желающие вызвать максимальные

разрушения, не думая ни о характере ущерба, ни о том, кто конкретно станет жертвой

их деяний. Обычно такие люди полагают, что атака на компьютеры их врагов — благое

дело, но сами атаки не могут быть точно нацеленными.

Другой крайностью является кибервойна. Применение кибероружия, обычно назы-

ваемого Stuxnet, привело к физическому разрушению центрифуг на объекте по обо-

гащению урана в городе Натанзе (Natanz), Иран, и говорят, что это стало причиной

существенного замедления иранской ядерной программы. Хотя ответственность за

эту атаку никто на себя так не взял, иногда источником этих осложнений называют

секретные службы одной или нескольких враждебных Ирану стран.

Еще одним аспектом безопасности, имеющим отношение к конфиденциальности, яв-

ляется закрытость (privacy): защита отдельных пользователей от злоупотреблений,

связанных с их личной информацией. Отсюда вытекает масса вопросов как правового,

так и морального плана. Как вы считаете, должно ли правительство собирать досье на

всех граждан, чтобы выловить мошенников, незаконно получающих социальные по-

собия или уклоняющихся от уплаты налогов? Надо ли давать возможность полиции

9.2. Безопасность операционных систем

665

выискивать компромат на кого-либо в стремлении остановить разгул организованной

преступности? А как насчет Агентства национальной безопасности США, ежедневно

отслеживающего миллионы сотовых телефонов в надежде на поимку возможных

террористов? Имеют ли право на сбор личной информации работодатели и страховые

компании? А что, если эти права конфликтуют с правами личности? Все эти вопросы

имеют очень большое значение, но не вписываются в рамки данной книги.

9.1.2. Злоумышленники

В большинстве своем люди не вынашивают злых намерений и соблюдают законы, так

стоит ли вообще заботиться о безопасности? К сожалению, стоит, потому что попада-

ются и плохие люди, желающие причинить неприятности (возможно, для извлечения

собственной коммерческой выгоды). В литературе, посвященной вопросам безопас-

ности, людей, сующих нос не в свое дело, называют взломщиками (attackers), зло-

умышленниками

(intruders), а иногда и врагами (adversaries). Несколько десятилетий

назад взлом компьютерных систем осуществлялся исключительно ради бахвальства

перед друзьями, но теперь это больше не единственная или даже не самая важная при-

чина взлома системы. Существует множество разновидностей взломщиков с разной

мотивацией: воровство, хактивизм, вандализм, терроризм, кибервойна, шпионаж,

рассылка спама, вымогательство, жульничество, а иногда взломщики просто хотят

показать плачевное состояние системы безопасности организации.

Взломщики также имеют свою классификацию — от не слишком искусных подражате-

лей черным шляпам, которых также называют скрипт-кидди (script-kiddie), до весьма

высокопрофессиональных крэкеров. Они могут быть профессионалами, работающими

на криминал, правительство (например, на полицию, военных или секретные службы)

или на фирмы, обеспечивающие безопасность, или любителями, занимающимися

взломом в свободное время.

Следует понимать, что попытка предотвращения кражи военных секретов со стороны

недружественных иностранных государств в корне отличается от попытки предот-

вращения засылки в систему студенческих шуток. Объем усилий, прикладываемых

к обеспечению безопасности и защиты информации, несомненно, зависит от того, кем

именно является предполагаемый противник.

9.2. Безопасность операционных систем

Существует множество способов компрометации безопасности компьютерных систем.

Зачастую в них вообще нет ничего сложного. Например, многие устанавливают для сво-

их PIN-кодов комбинацию 0000 или в качестве пароля используют слово «password» —

они легко запоминаются, но высокую степень безопасности не обеспечивают. Есть

также люди, поступающие наоборот. Они выдумывают очень сложные пароли, которые

невозможно запомнить, и вынуждены записывать их на наклейках, помещаемых на

монитор или на клавиатуру. Любой имеющий физический доступ к машине (включая

уборщиков, секретарей и всех посетителей) также получает доступ ко всему, что в ней

есть. Существует множество других примеров, среди которых утеря USB-накопителей

с конфиденциальной информацией высокопоставленными чиновниками, старые жест-

кие диски с производственными секретами, не вычищенные должным образом перед

тем, как их выбросили на помойку, и т. д.