ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 142

Скачиваний: 1

СОДЕРЖАНИЕ

1.3 Техническое оснащение помещений

2.1 Выявление возможных каналов утечки информации в научном отделе

2.3 Каналы утечки речевой информации

2.4 Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники

2.5 Деструктивное информационное воздействие на сотрудников научного отдела

3 Концепция защиты научного отдела

3.1 Организация защиты речевой информации

3.3 Защита оконечного оборудования слаботочных линий

3.4 Защита информации, обрабатываемой техническими средствами

3.5 Защита информации от несанкционированного доступа

3.6 Защита сотрудников от деструктивного информационного воздействия

4.1 Способы управления киберустойчивостью

2. Защита паролем.

3. Процедуры авторизации. В организации, имеющей дело с критическими данными, должны быть разработаны и внедрены процедуры авторизации, которые определяют, кто из пользователей должен иметь доступ к той или иной информации и приложениям.

4. Предосторожности при работе.

5. Защита носителей информации (исходных документов, лент, картриджей, дисков, распечаток).

6. Резервное копирование.

7. Защита данных от перехвата. Для защиты информации во внешнем канале связи используются следующие устройства: скремблеры для защиты речевой информации, шифраторы для широковещательной связи и криптографические средства, обеспечивающие шифрование цифровых данных.

3.6 Защита сотрудников от деструктивного информационного воздействия

Опираясь только на идеологию обеспечения защиты сотрудников в современном информационном мире, понимаемую как ограждение от деструктивных воздействий, проблему психологической устойчивости нельзя решить. Действенным механизмом такого рода устойчивости может быть, лишь собственная (личностная) активная позиция (как результат творческого осмысления поступающей информации и принятия ценностно-смыслового решения об отношении к ней). Формирование у сотрудников такой активной позиции предполагает наличие в ней двух компонентов:

1. Ситуационный – обладание технологией (алгоритмом и развитой способностью к мыследеятельности) ситуационного реагирования;

2. Базовый – наличие ценностно-смысловой системы, через призму которой осуществляются восприятие и интерпретация всей поступающей информации. Ее функция – обеспечивать разумную ориентировку в информационном пространстве, критически воспринимать и оценивать различные виды информации, понимать цели и технологии деструктивных информационно-психологических воздействий, сохранять устойчивость при выполнении своих служебных обязанностей.

Технологически психологическая готовность к информационному противоборству выступает как способность к пониманию реальных целевых установок источников информации и стоящих за ними интересов «партнеров».

Должна быть система ценностей, которая может и должна быть, фундаментом психологического механизма регуляции поведения и деятельности каждого сотрудника.

4 Методика оценки устойчивости функционирования объектов критической информационной инфраструктуры, функционирующей в киберпространстве

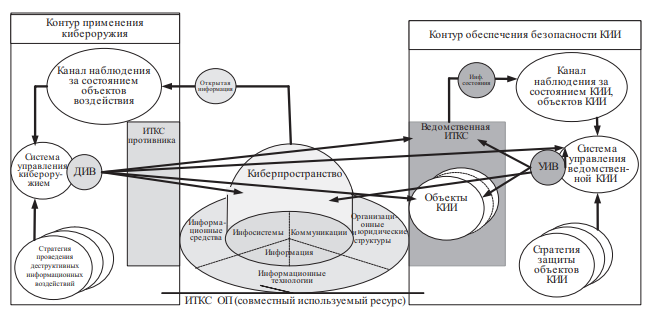

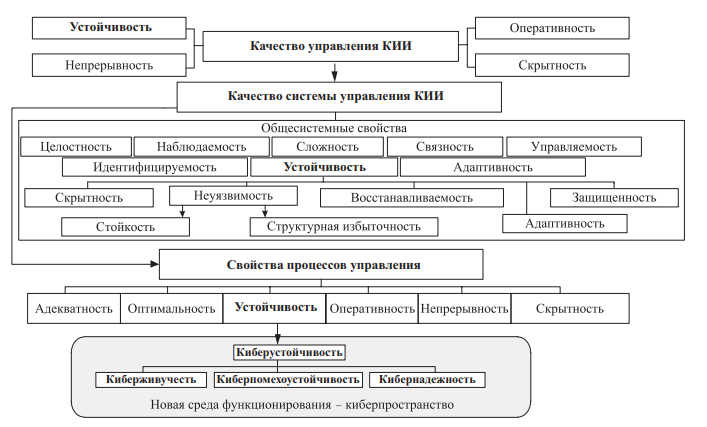

Существует потребность в разработке способов проектирования системы оценки функциональной устойчивости КИИ в условиях информационного противоборства. При этом надо отметить, что представленная на рисунке 4 упрощенная модель позволяет сформулировать и описать важнейшие качества и свойства управления, определяющие киберустойчивость (рисунок 5).

Рисунок 4 – Модель информационного противодействия в кибернетическом пространстве

4.1 Способы управления киберустойчивостью

С устойчивостью в техно и инфосфере все более или менее определено, чего не скажешь про устойчивость в киберпространстве (киберустойчивость). Здесь возникает ряд вопросов, связанных с виртуальностью указанной среды. Причем процессы, происходящие в ней, оказывают прямые или косвенные воздействия, сказывающиеся на устойчивости функционирования КИИ в технои инфосфере. Анализ (рисунок 5) показывает, что киберустойчивость является интегральным показателем и определяется киберживучестью, киберпомехоустойчивостью и кибернадежностью, которые отражают возможность выполнять свои задачи в сложной, резко изменяющейся обстановке, системе управления КИИ в условиях информационных деструктивных воздействий.

Рисунок 5 – Качества и свойства управления, определяющие киберустойчивость

4.2 Методика оценки киберустойчивости

Педлагаемая методика оценки киберустойчивости разбита на три этапа.

Первый этап состоит в оценке киберустойчивости каждого объекта КИИ отдельно. Выполнить оценку КИИ однозвенного объекта:

1. Рассчитать киберпомехоустойчивость, т.е. вероятность выхода из строя i-го ТСОИ в условиях деструктивных информационных воздействий.

2. Определить коэффициент связанности i-го ТСОИ и его вклад в целевую функцию объекта КИИ.

3. Оценить киберживучесть, т.е. предел состояний КИИ однозвенного объекта.

Выполнить оценку КИИ многозвенного объекта:

1. Рассчитать киберпомехоустойчивость, т.е. вероятность выхода из строя j-го однозвенного объекта КИИ в условиях деструктивных информационных воздействий.

2. Определить коэффициент связанности j-го КИИ однозвенного объекта и его вклад в целевую функцию КИИ многозвенного объекта.

3. Дать оценку киберживучести, т.е. предела состояний КИИ многозвенного объекта.

Второй этап заключается в оценке киберустойчивости взаимодействующих объектов КИИ:

1. Рассчитать киберпомехоустойчивость, т.е. вероятность отказа n-го КИИ многозвенного объекта в условиях деструктивных информационных воздействий.

2. Определить коэффициент связанности n-го КИИ многозвенного объекта и его вклад в целевую функцию КИИ многозвенного объекта.

3. Дать оценку киберживучести.

Третий этап заключается в оценке киберустойчивости КИИ определяется через сумму значений устойчивости ее элементов с учетом коэффициента связанности, включающая оценку киберживучести КИИ в динамике при выполнении ею своих функций.

В рамках реализации подхода к оценке устойчивости функционирования объектов КИИ, которые действуют в киберпространстве, рекомендуется расширить интегральные свойства устойчивости за счет реализации нового вида кибероружия, нейтрализирующего появление новых угроз и уязвимостей для объектов и в целом для КИИ.

Заключение

В результате выполнения данной курсовой работы, цель была достигнута, а именно, была обеспечена информационная безопасность научного отдела, осуществляющего современные исследования в области криптографии в условиях противодействия иностранным разведкам.

В ходе достижения цели, были решены следующие задачи:

1. Проанализирована предметная область.

2. Выявлены возможные каналы утечки информации.

3. Предложена концепцию противоборства получению важных данных злоумышленниками.

4. Рассмотрена модель оценки устойчивости критической информационной инфраструктуры.

Список использованных источников

1. Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 400 c.

2. Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 64 c.

3. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография. / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити, 2015. - 239 c.

4. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

5. Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Academia, 2017. - 336 c.

6. Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c.

7. Ярочкин, В. Безопасность информационных систем / В. Ярочкин. - М.: Ось-89, 2016. - 320 c.

8. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c.

9. Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2018. - 118 c.

10. Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. — М.: Гелиос АРВ, 2017. — 336 c.