ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 144

Скачиваний: 1

СОДЕРЖАНИЕ

1.3 Техническое оснащение помещений

2.1 Выявление возможных каналов утечки информации в научном отделе

2.3 Каналы утечки речевой информации

2.4 Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники

2.5 Деструктивное информационное воздействие на сотрудников научного отдела

3 Концепция защиты научного отдела

3.1 Организация защиты речевой информации

3.3 Защита оконечного оборудования слаботочных линий

3.4 Защита информации, обрабатываемой техническими средствами

3.5 Защита информации от несанкционированного доступа

3.6 Защита сотрудников от деструктивного информационного воздействия

4.1 Способы управления киберустойчивостью

Оглавление

Введение 3

1 Анализ предметной области 4

1.1 Анализ научного отдела 4

1.2 Расположения отдела 7

1.3 Техническое оснащение помещений 8

2 Каналы утечки информации 9

2.1 Выявление возможных каналов утечки информации в научном отделе 9

2.2 Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информации 10

2.2.1 Электромагнитные каналы 11

2.2.2 Электрические каналы 12

2.2.3 Параметрические каналы 14

2.2.4 Вибрационные каналы 14

2.3 Каналы утечки речевой информации 14

2.3.1 Акустические каналы 15

2.3.2 Виброакустические каналы 16

2.3.3 Акустоэлектрические каналы 16

2.3.4 Оптико-электронный (лазерный) канал 17

2.3.5 Параметрические каналы 18

2.4 Несанкционированный доступ к информации, обрабатываемой средствами вычислительной техники 18

2.4.1 Атаки на уровне операционной системы 18

2.4.2 Атаки на уровне сетевого программного обеспечения 19

2.5 Деструктивное информационное воздействие на сотрудников научного отдела 19

3 Концепция защиты научного отдела 21

3.1 Организация защиты речевой информации 22

3.2 Защита электросети 24

3.3 Защита оконечного оборудования слаботочных линий 24

3.4 Защита информации, обрабатываемой техническими средствами 25

3.5 Защита информации от несанкционированного доступа 25

3.6 Защита сотрудников от деструктивного информационного воздействия 26

4 Методика оценки устойчивости функционирования объектов критической информационной инфраструктуры, функционирующей в киберпространстве 28

4.1 Способы управления киберустойчивостью 28

4.2 Методика оценки киберустойчивости 29

Заключение 31

Список использованных источников 32

Введение

В истории известно множество случаев кражи информации, которые приводили к негативным последствиям для ее владельцев. Именно поэтому информацию следует тщательно защищать.

Информация передается по различным каналам связи, которые должны быть защищены надлежащим образом. В случае слабой защиты этих каналов, информация может стать доступной для посторонних лиц. Для устранения таких ситуаций используются различные технические средства, которые не позволяют информации распространяться дальше заданной зоны.

Особенно важной является информация, обеспечивающая безопасность государства. Примерами данной информации могут служить:

1. Передовые разработки в области военной техники.

2. Научные исследования в области криптографии.

3. Направления исследований государственных научных организаций.

4. Места проживание сотрудников и их семей.

Утечка данной информации может нанести значительный вред государству, поэтому её необходимо особо тщательно защищать.

Цель данной курсовой работы заключается в обеспечении информационной безопасности научного отдела, осуществляющего современные исследования в области криптографии в условиях противодействия иностранным разведкам.

Для достижения поставленной цели, необходимо решить следующие задачи:

1. Проанализировать предметную область.

2. Выявить возможные каналы утечки информации.

3. Предложить концепцию противоборства получению важных данных злоумышленниками.

4. Рассмотреть модель оценки устойчивости критической информационной инфраструктуры.

1 Анализ предметной области

1.1 Анализ научного отдела

В данной работе рассматривается обеспечение информационной безопасности научного отдела.

Научный отдел – это структурное подразделение, основным направлением деятельности которого является осуществление комплекса работ по проведению современных исследований в области криптографии, осуществляемых сотрудниками отдела.

Задачи научного отдела:

1. Выполнение научно-исследовательских, конструкторских, технологических, опытно-конструкторских, работ.

2. Научно-техническое обеспечение исследовательского процесса и подготовка специалистов высшей квалификации.

3. Создание и реализация научно-технической продукции, мелкосерийной и малотоннажной наукоемкой продукции.

4. Подготовка и переподготовка кадров для сопровождения созданной научно-технической продукции

5. Оказание научно-технических и консультационных услуг по всем направлениям своей деятельности.

6. Информационное обслуживание, организация семинаров, совещаний, реализация продукции интеллектуальной деятельности.

7. Повышение актуальности, практической значимости научных исследований, проводимых сотрудниками научного отдела.

8. Развитие и эффективное использование научного потенциала Института.

9. Выполнение исследований самостоятельно, в составе авторских коллективов, во взаимодействии с другими структурными подразделениями.

Функции научного отдела:

1. Сопровождение выполнения фундаментальных, прикладных исследований и разработок ученых по современным направлениям криптографии.

2. Координация и содействие организации научных конференций, симпозиумов и других научных мероприятий.

3. Подготовка к изданию монографий, научно-практических рекомендаций, сборников статей, оформление и регистрация научных отчетов ученых.

4. Работа по защите интеллектуальной собственности ученых вуза.

5. Подготовка аналитических, информационных и отчетных материалов.

6. Осуществление в установленном порядке учета и регистрации научных исследований и их результатов, проводимых по планам научной деятельности отдела.

7. Осуществление научных связей, сотрудничества с внешними организациями в русле развития отечественной науки.

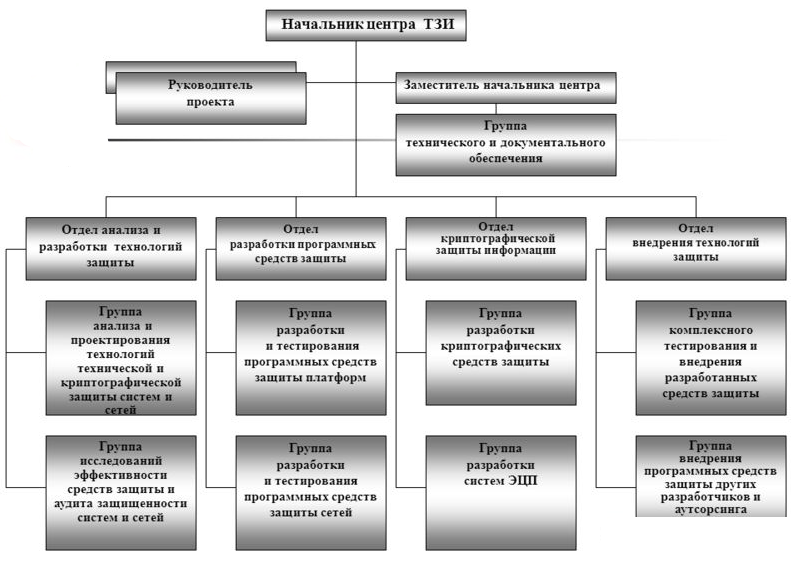

Структура научного отдела представлена на рисунке 1.

Научный отдел, занимающийся современными криптографическими исследованиями государственной важности, можно отнести к критической информационной инфраструктуре.

Под критической информационной инфраструктурой РФ (КИИ) подразумевается совокупность автоматизированных систем управления производственными и технологическими процессами критически важных объектов РФ и обеспечивающих их взаимодействие информационно-телекоммуникационных сетей, а также ИТ-систем и сетей связи, предназначенных для решения задач государственного управления, обеспечения обороноспособности, безопасности и правопорядка.

Модель защиты критической информационной инфраструктуры, предлагаемая ФСБ представлена на рисунке 2.

Рисунок 1 – Структура научного отдела

Рисунок 2 – Модель защиты КИИ

1.2 Расположения отдела

Рассматриваемый научный отдел представляет собой выделенное помещение, в котором проводятся современные исследования в области криптографии.

Помещение располагается в пятнадцатиэтажном доме, на четырнадцатом этаже и занимает весь этаж.

Помещение оснащено:

1. Коридором. Данное помещение представляет из себя вход в фирму. Сотрудники поднимаются на лифте на четырнадцатый этаж и попадают в коридор. Чтобы попасть в организацию, сотруднику необходимо просканировать сетчатку глаза. Сканер расположен возле входа в организацию.

2. Гардеробом. Здесь сотрудники переодеваются.

3. Отделом разработки программного обеспечения. Здесь сотрудники разрабатывают криптографические алгоритмы и прикладное программное обеспечение.

4. Отделом конструирования аппаратных средств. Здесь сотрудники создают различные криптографические аппаратные средства.

5. Отделом тестирования. Здесь производится тестирование аппаратных средств и программного обеспечения.

6. Отделом исследования. Здесь осуществляются различного рода математические расчёты и проводятся исследования в данной предметной области.

6. Переговорной комнатой. Здесь производятся различные совещания сотрудников по тем или иным проблемам.

7. Столовой.

8. Кабинетом начальника отдела.

9. Серверной.

Каждое из перечисленных помещений оснащено окнами, системой вентиляции, пожаротушения и предупреждения о чрезвычайных ситуациях.

1.3 Техническое оснащение помещений

Автоматизированное рабочее место (АРМ) – программно-технический комплекс, предназначенный для автоматизации деятельности определенного вида.

АРМ объединяет программно-аппаратные средства, обеспечивающие взаимодействие человека с компьютером, предоставляет возможность ввода информации (через клавиатуру, компьютерную мышь, сканер и так далее) и её вывод на экран монитора, принтер, графопостроитель, звуковую карту – динамики или иные устройства вывода.

Научный отел имеет следующее оснащение:

1. АРМ сотрудников для разработки программного обеспечения, моделирования криптографических устройств, тестирования ПО, проведения исследований, обеспечения переговорного процесса.

2. Аппараты и станки для сбора криптографических изделий.

3. Оборудование для тестирование аппаратных средств.

4. Оборудование для проведения исследований.

5. Контрольно-измерительная аппаратура.

6. Акустическая система.

7. Система видео обеспечения.

8. Выделенный файл сервер.

9. Прокси-сервер.

10. Сервер базы данных.

11. Вычислительной сервер (сервер, осуществляющий математические расчёты).

2 Каналы утечки информации

2.1 Выявление возможных каналов утечки информации в научном отделе

Основными источниками информации в рассматриваемом научном отделе могут быть:

1. Руководитель предприятия.

2. Сотрудники отдела.

3. АРМ сотрудников предприятия.

4. Серверная комната.

5. Приборы тестирования, исследования и конструирования.

Каждый из перечисленных источников защищаемой информации относится к одному или нескольким каналам утечки информации.

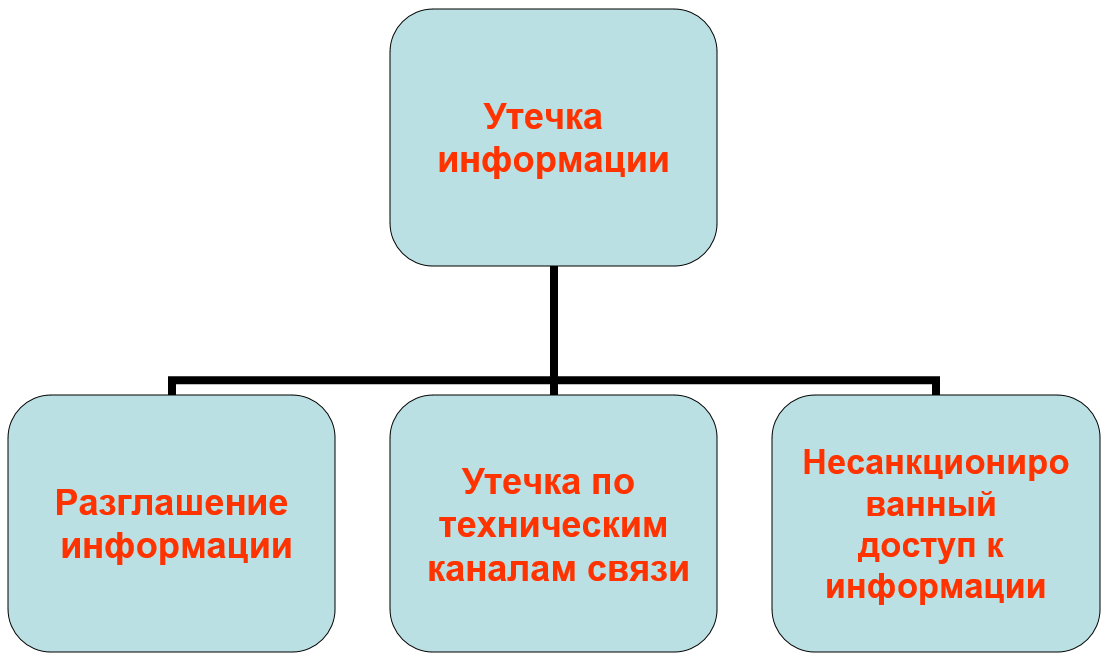

Опасные каналы утечки информации для научного отдела представлены на рисунке 3.

Рисунок 3 – Классификация каналов утечки информации

Утечку информации по техническому каналу можно разделить на следующие категории:

1. Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информации.

2. Каналы утечки речевой информации.

3. Каналы утечки информации при ее передаче по каналам связи.

4. Технические каналы утечки видовой информации.

2.2 Каналы утечки информации, обрабатываемой техническими средствами приема, обработки, хранения и передачи информации

К техническим средствам приема информации (ТСПИ), а также ее обработки, хранения и передачи относят технические средства, непосредственно обрабатывающие конфиденциальную информацию. В их число входят электронно-вычислительная техника, АТС для ведения секретных переговоров, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и так далее.

При выявлении технических каналов утечки информации ТСПИ необходимо рассматривать как систему, включающую основное оборудование, оконечные устройства, соединительные линии (совокупность проводов и кабелей, прокладываемых между отдельными ТСПИ и их элементами), распределительные и коммутационные устройства, системы электропитания, системы заземления.

Наряду с ТСПИ в помещениях устанавливаются технические средства и системы, непосредственно не участвующие в обработке конфиденциальной информации, но использующиеся совместно с ТСПИ и находящиеся в зоне электромагнитного поля, создаваемого ТСПИ. Такие технические средства и системы называются вспомогательными техническими средствами и системами (ВТСС). Это технические средства открытой телефонной, громкоговорящей связи, системы пожарной и охранной сигнализации, средства и системы кондиционирования, электрификации, радиофикации, часофикации, электробытовые приборы и т.д.

В качестве канала утечки информации наибольший интерес представляют ВТСС, имеющие выход за пределы контролируемой зоны (КЗ).