Добавлен: 11.01.2024

Просмотров: 88

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

| КУРСОВАЯ РАБОТА | ||||||||||||||||||||||||||

| по: ПМ01 Выполнение работ по проектированию сетевой инфра структуры | ||||||||||||||||||||||||||

| междисциплинарного курса: | МДК01.02 Организация, принципы построения и функционирования компьютерных сетей | |||||||||||||||||||||||||

| на тему: | ||||||||||||||||||||||||||

| «Служба RADIUS и её настройка» | ||||||||||||||||||||||||||

| | ||||||||||||||||||||||||||

| Выполнена студентом: | В.А.Коновалов | |||||||||||||||||||||||||

| | И.О.Фамилия | |||||||||||||||||||||||||

| Группы: | 4АСС9-2 | |||||||||||||||||||||||||

| | | номер группы | ||||||||||||||||||||||||

| Основная профессиональная образовательная программа по специальности: 09.02.06 «Сетевое и системное администрирование (квалификация – Сетевой и системный администратор)» | ||||||||||||||||||||||||||

| шифр и наименование специальности | ||||||||||||||||||||||||||

| Форма обучения: | очная | |||||||||||||||||||||||||

| Руководитель: | преподаватель спец. дисциплин | | | |||||||||||||||||||||||

| | | | | | | | | | подпись, дата | |||||||||||||||||

| Заведующий отделением ИКТ: | О.Н. Микловш | | | |||||||||||||||||||||||

| | | | | | | | | | подпись, дата | |||||||||||||||||

| | | | | | | | | | | |||||||||||||||||

| | | | | | | | | | | |||||||||||||||||

| г. Москва, 2022 г. | ||||||||||||||||||||||||||

ОГЛАВЛЕНИЕ

ОГЛАВЛЕНИЕ 4

ВВЕДЕНИЕ 5

1.1.Что такое RADIUS? 6

1.3.Основные различия между RADIUS и TACACS+ 9

1.4.Механизм сокрытия 10

ВВЕДЕНИЕ

Протокол RADIUS является IETF-стандартом для AAA. Используется с начала 1990-х годов и первоначально применялся для коммутируемых модемных соединений. Изначально использовался для расширения Layer 2 протокола точка-точка (PPP) между конечным пользователем и сервером доступа к сети (NAS), передавая трафик аутентификации с NAS на AAA-сервер. Сведения от аутентификации и авторизации доставляются одним типом пакетов, а учет обрабатывается отдельным процессом. RADIUS имеет широкое распространение и поддерживается большинством производителей устройств и разработчиков программных продуктов.

Актуальность работы: актуальность данной выпускной квалификационной работы определяется тем, что служба RADIUS

Цель работы: RADIUS

Объект исследования:

Предмет исследования: базовая настройка данной службы.

Методы работы:

Задачи исследования, опираясь на поставленные цели, включают в себя:

ГЛАВА I.ОСНОВНЫЕ СВЕДЕНИЯ О СЛУЖБЕ RADIUS

-

Что такое RADIUS?

RADIUS (Remote Authentication in Dial-In User Service) — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом.

Изначально концепция RADIUS состояла в обеспечении удаленного доступа через коммутируемое телефонное соединение. Со временем выкристаллизовались и другие области применения этой технологии. К ним относятся серверы виртуальных частных сетей (Virtual Private Network, VPN) — они в большинстве своем поддерживают Rаdius, — а также точки доступа беспроводных локальных сетей (Wireless LAN, WLAN), и это далеко не все.

Концепция службы идентификации удаленных пользователей подразумевает, что клиент RADIUS — обычно сервер доступа, сервер VPN или точка доступа беспроводной локальной сети — отсылает серверу RADIUS параметры доступа пользователя (в англоязычной документации они часто называются Credentials, т. е. мандат, куда, к примеру, входят его настройки безопасности и права доступа), а также параметры соответствующего соединения. Для этого клиент использует специальный формат, так называемый RADIUS-Message (сообщение RADIUS). В ответ сервер начинает проверку, в ходе которой он аутентифицирует и авторизует запрос клиента RADIUS, а затем пересылает ему ответ — RADIUS-Message-response. После этого клиент передает на сервер RADIUS учетную информацию.

Еще одна особенность — поддержка агентов RADIUS. Эти системы предназначены исключительно для обеспечения обмена сообщениями RADIUS между клиентами, серверами и другими агентами. Отсюда можно сделать вывод, что сообщения никогда не передаются непосредственно от клиента к серверу.

Сами по себе сообщения RADIUS передаются в форме пакетов UDP. Причем информация об аутентификации направляется на порт UDP с номером 1812. Некоторые серверы доступа используют, однако, порты 1645 (для сообщений об аутентификации) или, соответственно, 1646 (для учета) — выбор должен определять своим решением администратор. В поле данных пакета UDP (так называемая полезная нагрузка) всегда помещается только одно сообщение RADIUS.

В соответствии с RFC 2865 и RFC 2866 определены следующие типы сообщений:

-

Access-Request - "запрос доступа". Запрос клиента RADIUS, с которого начинается собственно аутентификация и авторизация попытки доступа в сеть; -

Access-Accept - "доступ разрешен". С помощью этого ответа на запрос доступа клиенту RADIUS сообщается, что попытка соединения была успешно аутентифицирована и авторизована; -

Access-Reject - "доступ не разрешен". Этот ответ сервера RADIUS означает, что попытка доступа к сети не удалась. Такое возможно в том случае, если пользовательских данных недостаточно для успешной аутентификации или доступ для пользователя не авторизован; -

Access-Challenge - "вызов запроса". Сервер RADIUS передает его в ответ на запрос доступа; -

Accounting-Request - "запрос учета", который клиент RADIUS отсылает для ввода учетной информации после получения разрешения на доступ; -

Accounting-Response - "ответ учета". Таким образом сервер RADIUS реагирует на запрос учета и подтверждает факт обработки запроса учета.

Сообщение RADIUS всегда состоит из заголовка и атрибутов, каждый из которых содержит ту или иную информацию о попытке доступа: например, имя и пароль пользователя, запрашиваемые услуги и IP-адрес сервера доступа. Таким образом, главной задачей атрибутов RADIUS является транспортировка информации между клиентами, серверами и прочими агентами RADIUS.

Для защиты сообщений клиент и сервер RADIUS обладают «общим секретом» или, проще говоря, ключом. При этом речь, как правило, идет о цепочке символов, имеющейся как на серверах, так и на клиенте RADIUS.

-

Что такое TACACS+?

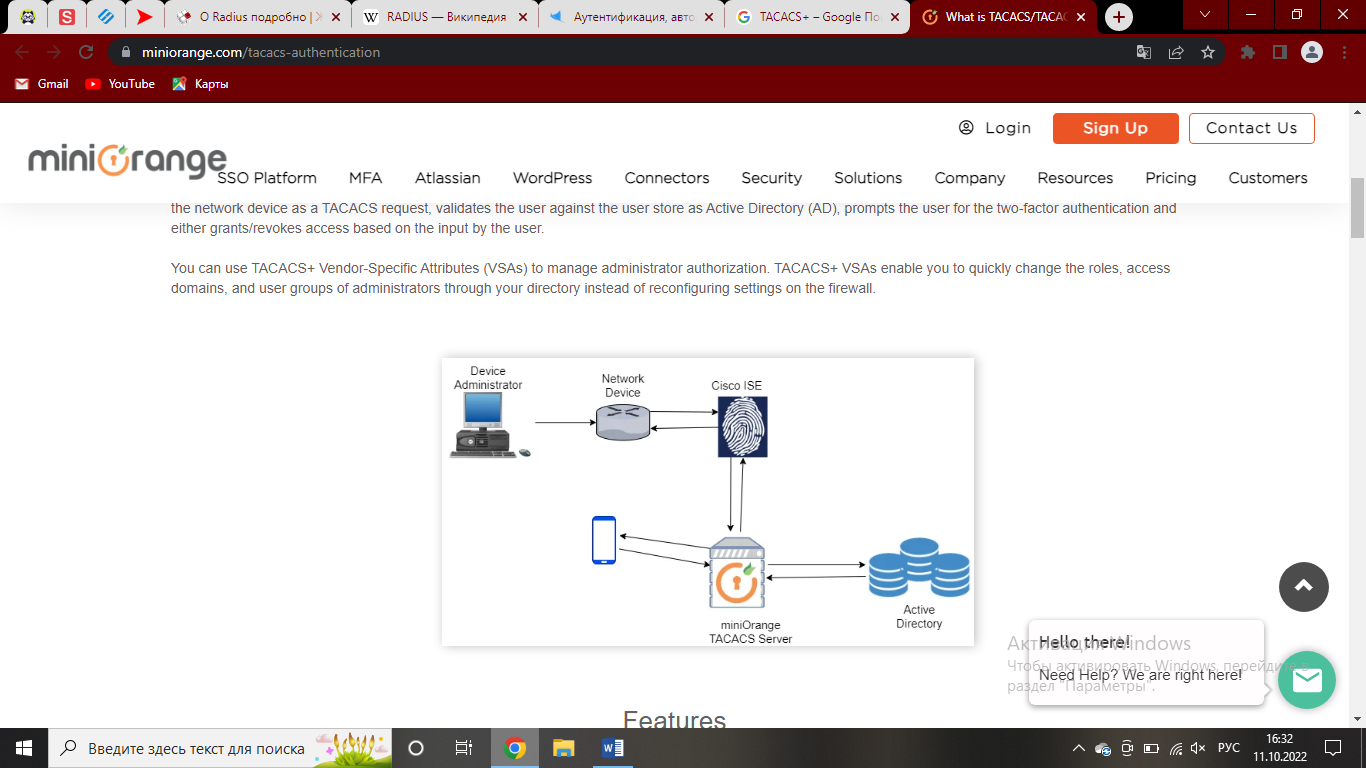

Данный протокол разработан компанией Cisco и является развитием прошлых версий TACACS и XTACACS. Несмотря на схожесть названий, TACACS+ был сильно видоизменен и не имеет обратной совместимости с TACACS, который сейчас практически нигде не применяется. Основная сфера использования TACACS+ – это администрирование сетевых устройств, однако он может применяться для некоторых типов AAA при доступе в сеть. TACACS + использует Transmission Control Protocol (TCP) порт 49, а не UDP, так как он обладает большей надежностью и позволяет заранее получать информацию о потенциальных ошибках благодаря пакету TCP-RST. ТСP более медленный протокол, но обладает дополнительными преимуществами: возможность разделения аутентификации, авторизации и учета в качестве отдельных и независимых функций, множественная авторизация после одной аутентификации, шифрование всего содержимого пакета.

TACACS+ также поддерживает несколько других протоколов (отличных от IP), таких как AppleTalk, NetBIOS, NetWare Asynchronous Service Interface (NASI) и X.25, но в современных сетях их использование сошло на нет.

-

Основные различия между RADIUS и TACACS+

Основные различия сводятся к тому, что TACACS+ шифрует все содержимое пакета, оставляя только простой заголовок. Такой способ защищает от злоумышленников, которые прослушивают сообщения, передаваемые между устройствами. Также TACACS+ реализует функции AAA раздельно, что позволяет вынести каждую из них на отдельный сервер или даже использовать другой протокол (не TACACS+).

TACACS+ также предлагает более тесную интеграцию с устройствами Cisco и позволяет осуществлять детальное управление маршрутизаторами (процесс авторизации). С сервером TACACS + возможно реализовать управление командами с применением уровней доступа (которые далее настраиваются на самих устройствах). RADIUS позволяет частично реализовать эту возможность, но не так хорошо и гибко, как TACACS+.

При использовании протокола TACACS+ между клиентом и сервером не может быть брендмауэра, так как сервер должен получить запрос от клиента с его IP-адресом, а не с адресом брендмауэра. У RADIUS IP-адрес клиента содержится еще и в самом пакете, что позволяет ААА-серверу получить его оттуда.

А вот самый большой недостаток TACACS+ заключается в том, что Cisco разработала этот протокол для собственных нужд и поэтому самую широкую его поддержку получили именно сетевые устройства этой компании. Однако постепенно ситуация меняется, и остальные производители стали также поддерживать TACACS+.

Какой протокол для ААА-сервера использовать, необходимо выбирать в зависимости от задачи. Если это администрирование устройств, то TACACS+ станет лучшим вариантом, а если доступ к сети, то более универсальный и быстрый – RADIUS.

-

Механизм сокрытия

Для шифрования пароля пользователя и прочих атрибутов применяются «общий секрет», аутентификатор запросов и алгоритм хэширования MD5. Эту комбинацию нельзя назвать верхом совершенства с точки зрения надежности шифрования, что отражено и в RFC 2865 — в документе рекомендуется как можно лучше позаботиться о надежности передачи.

Примером лучшей защиты атрибутов является применение IPSec. В комплекте с протоколом инкапсуляции защищаемой полезной нагрузки (Encapsulated Security Payloаd, EPS) и мощным шифровальным механизмом, наподобие Triple DES, можно добиться очень высокой надежности передачи данных и конфиденциальности сообщения RADIUS.

Если же совместная работа IPSec, ESP и алгоритма шифрования невозможна, у администратора сети остается еще один способ уменьшения вероятности взлома выполненной реализации RADIUS:

-

применение атрибутов аутентификации должно быть обязательным для всех сообщений с запросом доступа; -

в качестве удостоверений запросов необходимо использовать криптологически сильные величины; -

к использованию должны допускаться только трудно угадываемые пользовательские пароли; -

для предотвращения атак с перебором по словарю предпочтителен механизм "учета и блокировки аутентификации"; -

"общий секрет" должен иметь энтропию, равную по меньшей мере 128 бит.

-

Применение RADIUS

Соблюдение некоторых принципов при вводе RADIUS в эксплуатацию поможет свести различные риски к минимуму.

Для повышения достоверности передаваемых сообщений RADIUS рекомендуется применение IPSec и EPS. При этом следует использовать алгоритм шифрования Triple DES. Путем шифрования всего сообщения RADIUS при помощи IPSec защищаются особо чувствительные его части — такие, как поле удостоверения запроса в сообщении запроса доступа — и атрибуты RADIUS Тому, кто предпримет попытку проникновения в систему, понадобится сначала расшифровать защищенное с помощью ESP сообщение RADIUS, и лишь после этого он сможет анализировать его содержимое. Чтобы предотвратить атаки на сервер RADIUS извне, рекомендуется установить программное обеспечение для аутентификации IPSec с использованием сертификатов.