Файл: Лабораторная работа 1 По дисциплине Безопасность информационных технологий и систем Локальные политики безопасности арм. Фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.01.2024

Просмотров: 76

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

ИНСТИТУТ НЕПРЕРЫВНОГО ОБРАЗОВАНИЯ

Лабораторная работа № 1

По дисциплине: «Безопасность информационных технологий и систем»

Локальные политики безопасности АРМ.

Фамилия:

Имя:

Отчество:

Курс: 2

Студ. Билет №:

Группа №:

Дата сдачи работы:

Преподаватель:

г. Санкт-Петербург

2021 год

Оглавление

Оглавление 2

1.Цель работы 3

2.Основные сведения 3

3.Настройки политик безопасности 4

3.1.Управление встроенными учетными записями 4

3.2.Управление политиками паролей 7

3.3.Политика блокировки учетной записи 14

3.4.Политика аудита. 17

3.5.Политика назначений прав пользователей. 27

3.6.Журналы событий Windows. 30

-

Цель работы

Изучить и научиться настраивать локальные политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД). Используемое ПО – ОС Windows 7.

-

Основные сведения

Локальная политика безопасности АРМ – это набор параметров безопасности операционной системы Windows и системы защиты информации от НСД, которые обеспечивают безопасность АРМ в соответствии с требованиями политики информационной безопасности автоматизированной системы предприятия. Для настройки локальной политики безопасности на автономном АРМ используется оснастка «Локальная политика безопасности». Если АРМ входит в состав домена, изменение политик, привязанных к домену Active Directory, можно настраивать при помощи оснастки «Редактор управления групповыми политиками». Рекомендации по настройке политик безопасности на автономном АРМ с установленной на нем операционной системой Windows 7.

-

Настройки политик безопасности

-

Управление встроенными учетными записями

-

Организации необходимо иногда предоставлять доступ людям, не являющимся сотрудниками, но имеющим необходимость воспользоваться вычислительными ресурсами. Для чего имеется специальная гостевая учетная запись «Гость». Название которой можно изменить в целях облегчения поиска гостевой учетной записи.

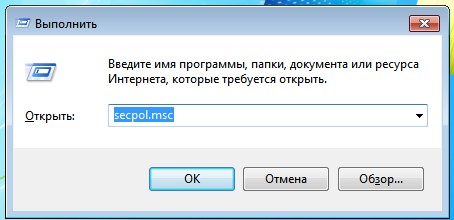

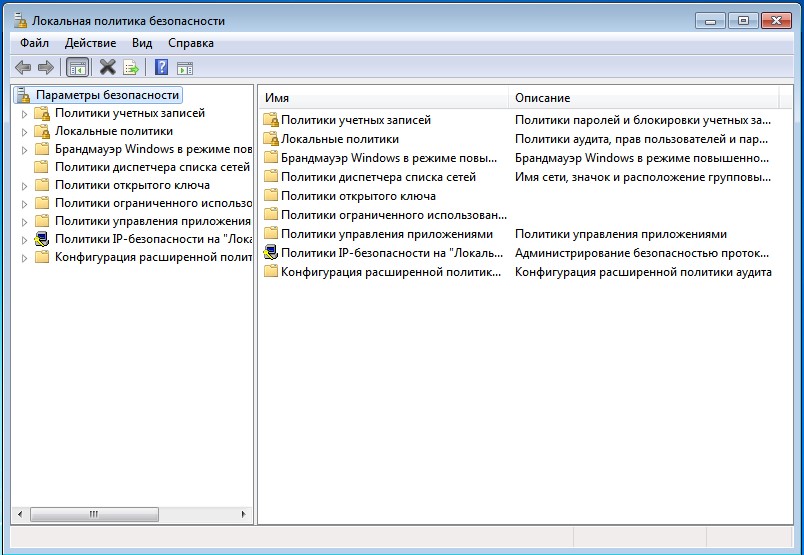

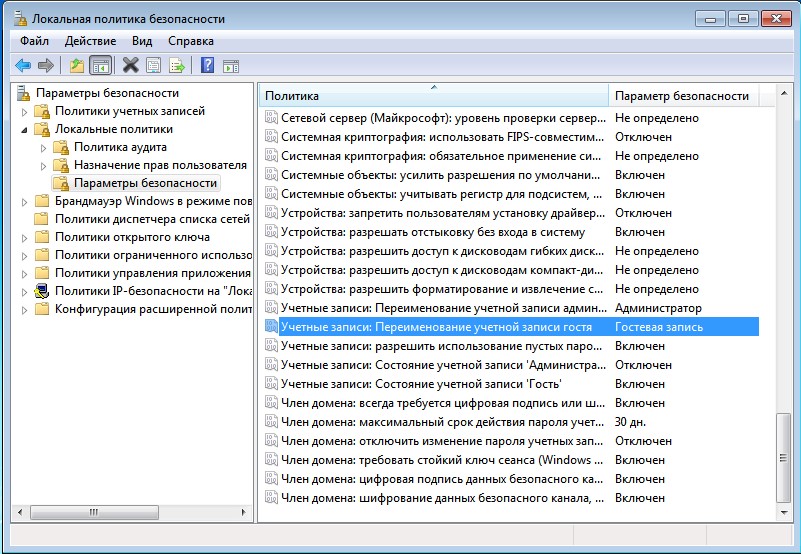

Для перехода к параметру «Управление встроенными учетными записями» выполним следующие действия: сочетание клавиш «Win+R» -> ввод команды «secpol.msc» (рис.1) в появившемся окне «Выполнить» ->В открывшейся оснастке «Локальные политики безопасности» (рис.2) перейдем в узел «Локальные политики» -> Перейдем в узел «Параметры безопасности» (рис. 3).

Рисунок 1. Ввод команды "secpol.msc"

Рисунок 2. Локальная политика безопасности.

Рисунок 3. Измененная учетная запись "Гость".

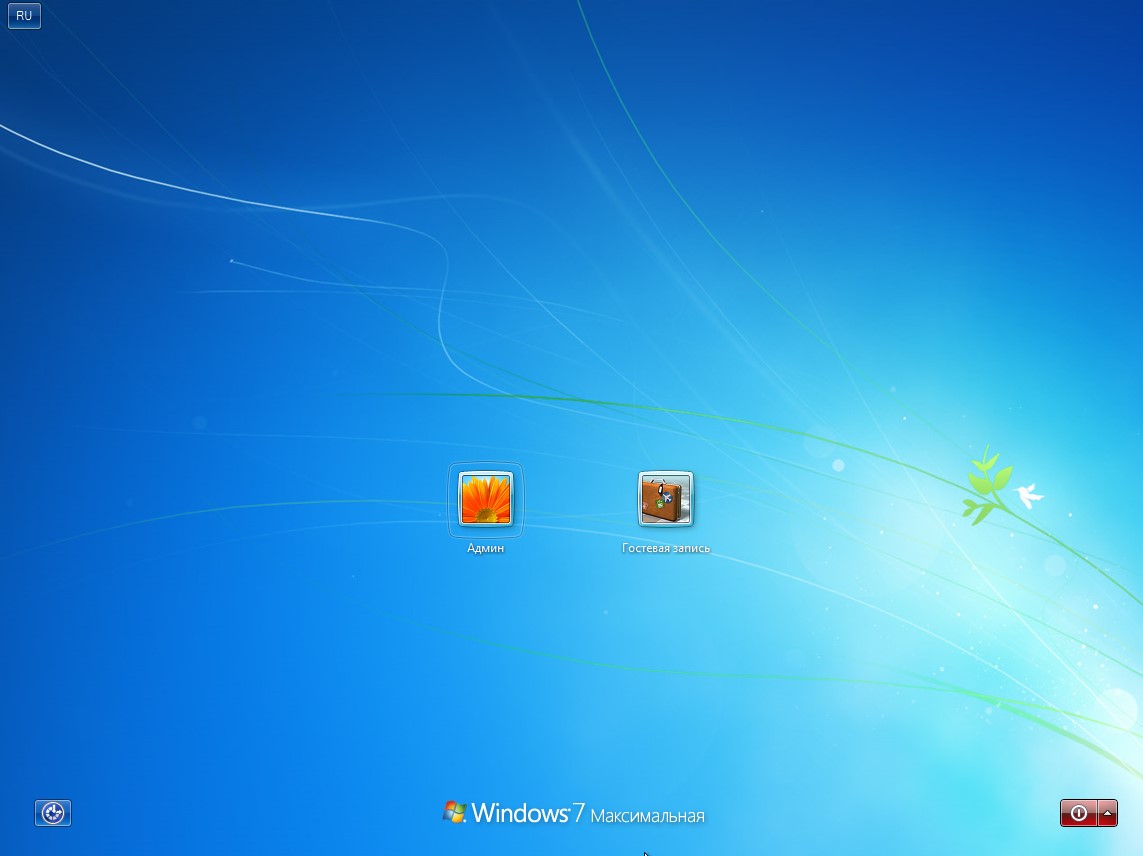

После изменения данных перезагрузим компьютер.

Рисунок 4. Результат применения политики.

Вывод.

Переименовать учетную запись может потребоваться по разным причинам. С точки зрения безопасности есть основные:

-

Для устройств в незащищенных расположениях переименование учетной записи затрудняет для неавторизованных пользователей ее угадать. -

Для компьютеров в защищенных или надежных расположениях сохранение имени учетной записи в качестве гостевого обеспечивает согласованность между устройствами

Также можно изменять состояния встроенных учетных записей через параметры «Учетные записи: Состояние учетной записи «Гость» и «Учетные записи: Состояние учетной записи «Администратор», устанавливая значения «Включен» или «Выключен». По умолчанию гостевая учетная запись выключена. Учетную запись администратора выключать не рекомендуется!

Однако хорошей практикой читается переименование встроенной учетной записи администратора.

-

Управление политиками паролей

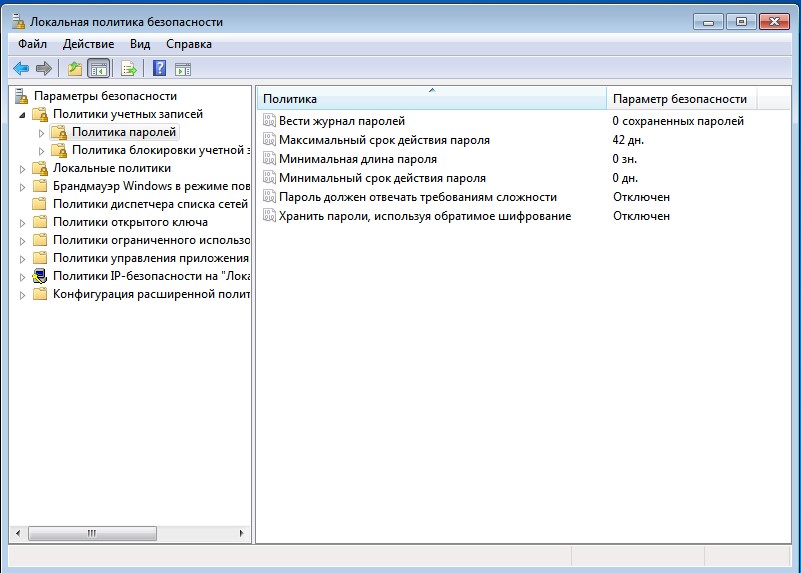

Чтобы настроить данные политики, необходимо: сочетание клавиш «Win+R» -> ввод команды «secpol.msc» (рис. 1) в появившемся окне «Выполнить» -> В открывшейся оснастке «Локальные политики безопасности» (рис. 2) перейдем в узел «Политики учетных записей» -> Перейдем в параметр «Политики паролей» (рис. 5).

Рисунок 5. Политики паролей.

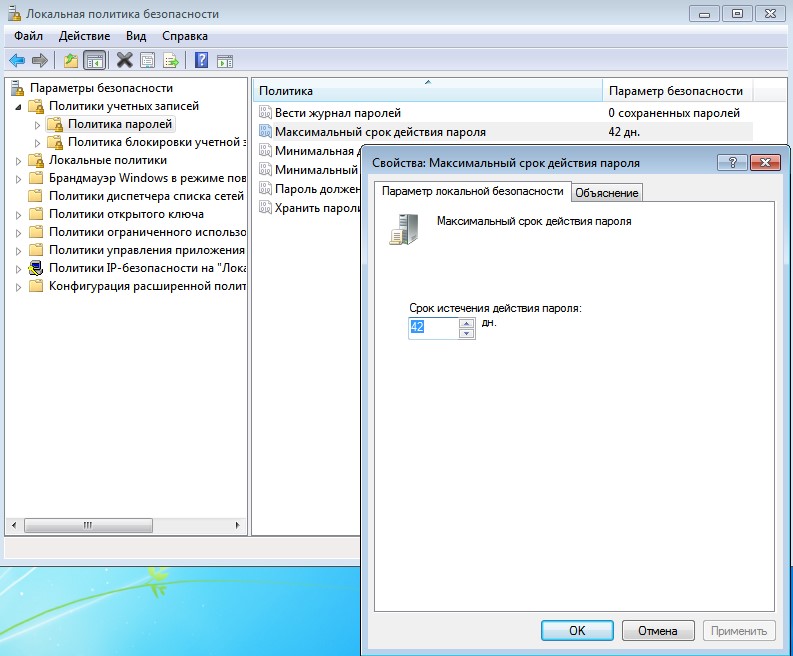

Максимальные срок действия пароля (рис.6).

Эта политика указывает период времени, в течение которого пользователь может использовать свой пароль до последующего изменения. По окончанию установленного срока пользователь обязан изменить свой пароль, так как без изменения пароля войти в систему ему не удастся. Доступные значения могут быть установлены в промежутке от 0 до 999 дней. Если установлено значения равное 0, срок действия пароля неограничен. В связи с мерами безопасности желательно отказаться от такого выбора. Если значения максимального срока действия пароля варьируется от 1 до 999 дней, значение минимального срока должно быть меньше максимального. Лучше всего использовать значения от 30 до 45 дней.

Рисунок 6. Максимальный срок действия пароля.

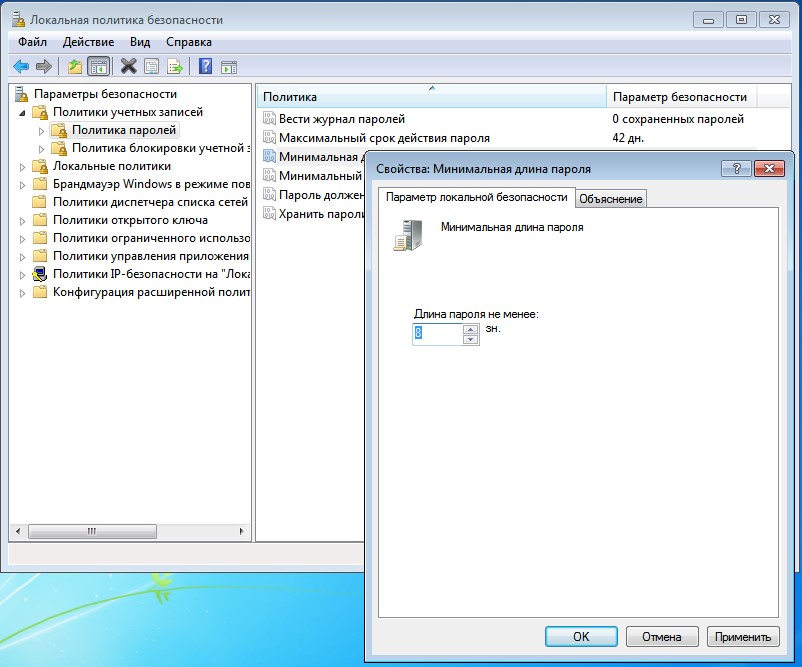

Минимальная длина пароля (рис. 7).

При помощи этой политики вы можете указать минимальное количество знаков, которое должно содержаться в пароле. Если активировать этот параметр, то при вводе нового пароля количество знаков будет сравниваться с тем, которое установлено в этой политике. Если количество знаков будет 4 меньше указанного, то придется изменить пароль в соответствии с политикой безопасности. Можно указать значение политики от 1 до 14 знаков. Оптимальным значением для количества знаков для пароля пользователей является 8, а для серверов от 10 до 12.

Рисунок 7. Минимальная длина пароля.

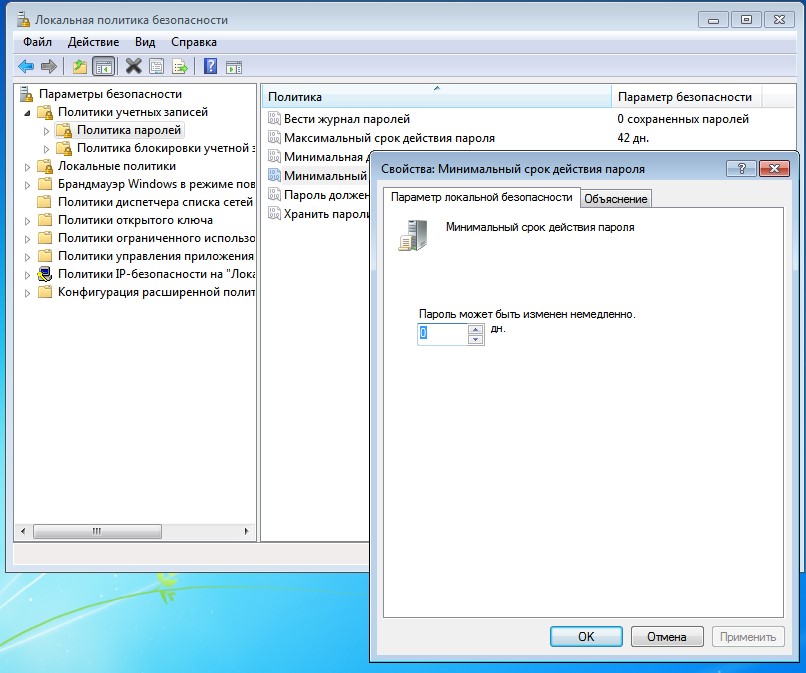

Минимальный срок действия пароля (рис. 8).

Многие пользователи не захотят утруждать себя запоминанием нового сложного пароля и могут попробовать сразу при вводе изменить такое количество новых паролей, чтобы использовать свой хорошо известный первоначальный пароль. Для предотвращения подобных действий была разработана текущая политика безопасности. Вы можете указать минимальное количество дней, в течение которого пользователь должен использовать свой новый пароль. Доступные значения этой политики устанавливаются в промежутке от 0 до 998 дней. Установив значение равное 0 дней, пользователь сможет изменить пароль сразу после создания нового. Необходимо обратить внимание на то, что минимальный срок действия нового пароля не должен превышать значение максимального срока действия.

Рисунок 8. Минимальный срок действия пароля.

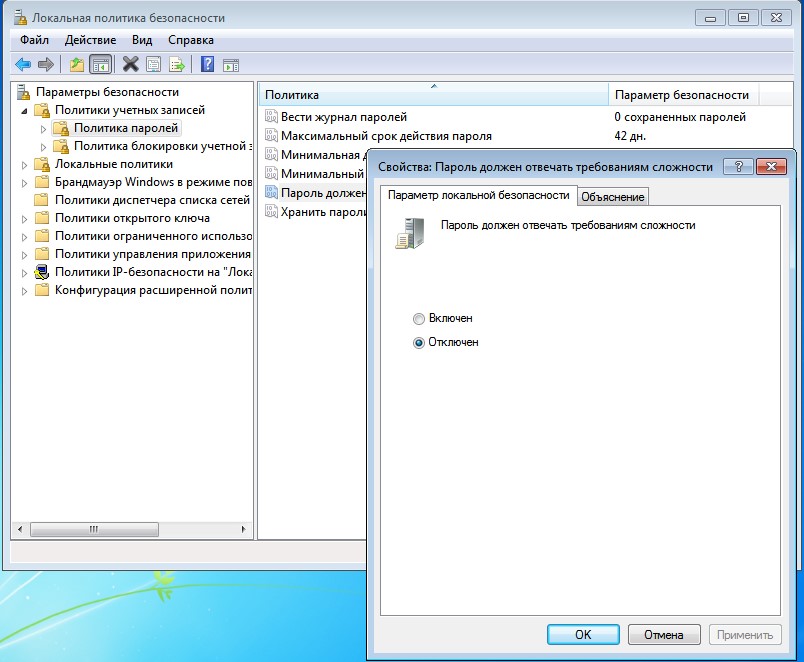

Пароль должен отвечать требованиям сложности (рис. 9).

Это одна из самых важных политик паролей, которая отвечает за то, должен ли пароль соответствовать требованиям сложности при создании или изменении пароля. В связи с этими требованиями, пароли должны:

-

содержать буквы верхнего и нижнего регистра одновременно; -

содержать цифры от 0 до 9; -

содержать символы, которые отличаются от букв и цифр (например, !, @, #, $, *); -

Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

Рисунок 9. Требования к сложности пароля.

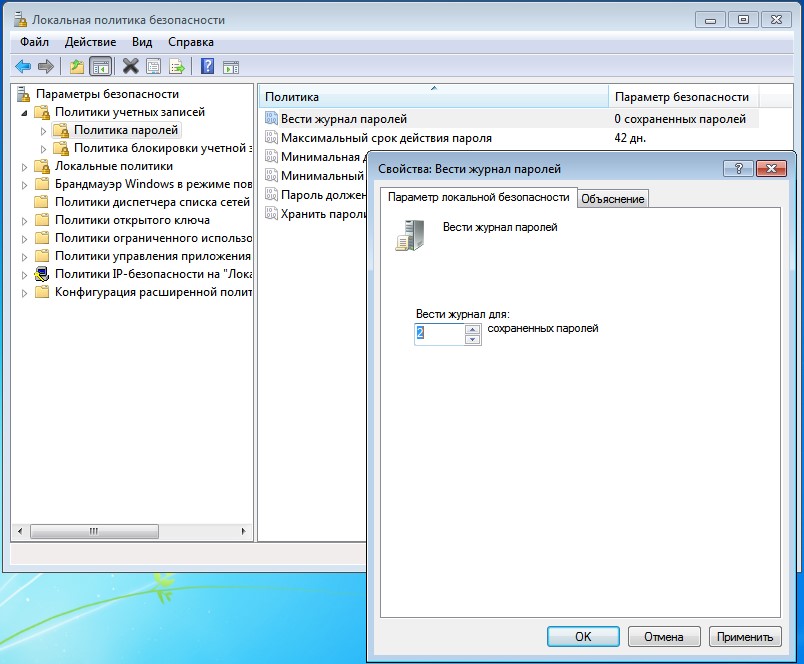

Требование неповторяемости паролей (рис. 10).

Указывается количество предыдущих паролей пользователя, с которыми будет сравниваться новый пароль.

Рисунок 10. Журнал паролей.

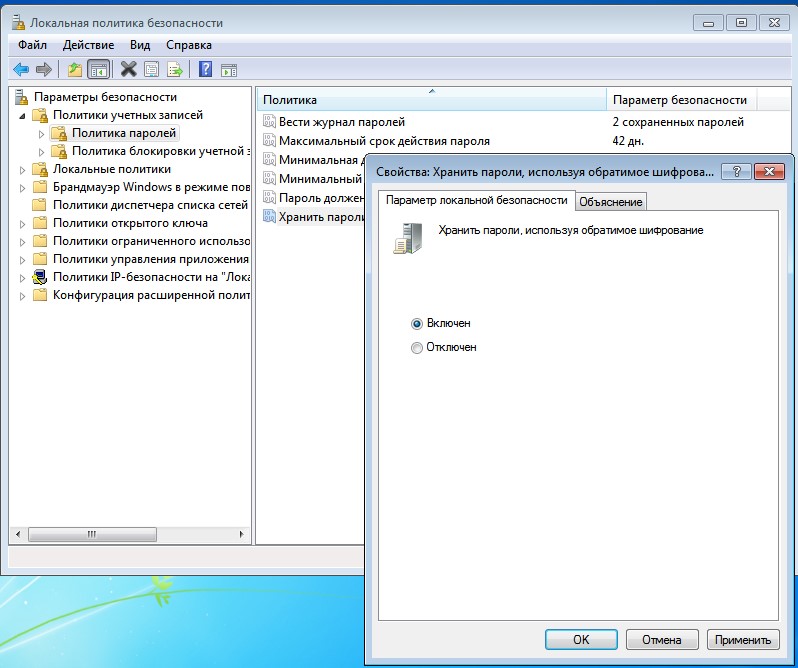

Хранить пароли, используя обратимое шифрование (рис. 11).

Для того чтобы пароли невозможно было перехватить при помощи приложений, Active Directory хранит только хэш-код. Но если перед вами встанет необходимость поддержки приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности, вы можете использовать текущую политику. Обратимое шифрование по умолчанию отключено, так как, используя эту политику, уровень безопасности паролей и всего домена, в частности, значительно понижается. Использование этой функции аналогично хранению пароля в открытом виде.

Рисунок 11. Использование обратного шифрования в хранении пароля.

Вывод.

Можно использовать до шести политик безопасности, при помощи которых можно указать наиболее важные параметры безопасности, применяемые для управления паролями учетных записей. Настоятельно рекомендуется не игнорировать данные политики. Если правильно настроить все шесть политик безопасности, расположенных в этом узле, безопасность паролей пользователей вашей организации значительно повысится. Применив все политики, пользователям действительно придется создавать безопасные пароли, в отличие от тех, которые они считают «сложными».

На данный момент политика безопасности паролей изменилась. В том числе требование периодической смены паролей отменено.

-

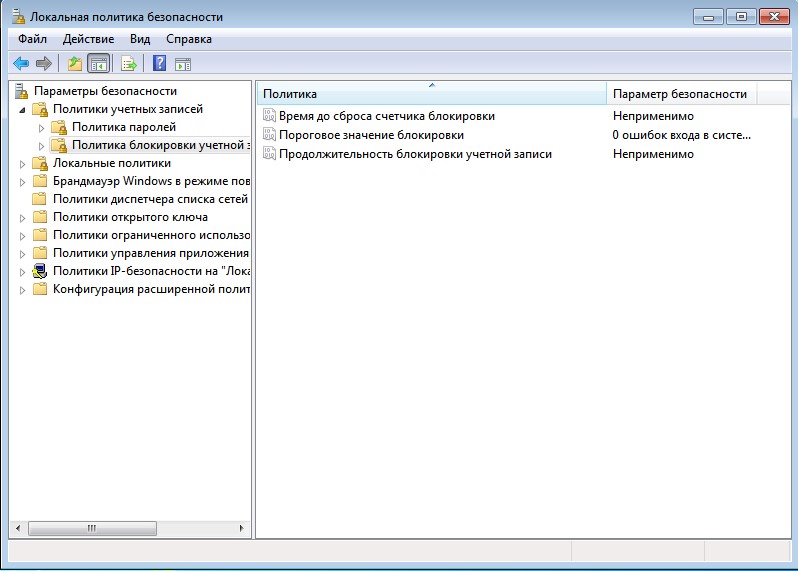

Политика блокировки учетной записи

Чтобы настроить данные политики, необходимо: сочетание клавиш «Win+R» -> ввод команды «secpol.msc» (рис. 1) в появившемся окне «Выполнить» -> В открывшейся оснастке «Локальные политики безопасности» (рис. 2) перейдем в узел «Политики учетных записей» -> Перейдем в параметр «Политики блокировки учетных записей» (рис. 12).

Рисунок 12. Политика блокировки учетной записи.

Даже после создания сложного пароля и правильной настройки политик безопасности, учетные записи ваших пользователей все еще могут быть подвергнуты атакам недоброжелателей. Например, если вы установили минимальный срок действия пароля в 20 дней, у хакера достаточно времени для подбора пароля к учетной записи. Узнать имя учетной записи не является проблемой для хакеров, так как, зачастую имена учетных записей пользователей совпадает с именем адреса почтового ящика. А если будет известно имя, то для подбора пароля понадобится какие-то две-три недели.

Политики безопасности Windows могут противостоять таким действиям, используя набор политик узла «Политика блокировки учетной записи». При помощи данного набора политик, у вас есть возможность ограничения количества некорректных попыток входа пользователя в систему. Разумеется, для ваших пользователей это может быть проблемой, так как не у всех получится ввести пароль за указанное количество попыток, но зато безопасность учетных записей перейдет на «новый уровень». Для этого узла доступны только три политики.

Время до сброса счетчиков блокировки.

Active Directory и групповые политики позволяют автоматически разблокировать учетную запись, количество попыток входа в которую превышает установленное вами пороговое значение. При помощи этой политики устанавливается количество минут, которые должны пройти после неудачной попытки для автоматической разблокировки. Вы можете установить значение от одной минуты до 99999. Это значение должно быть меньше значения политики «Продолжительность блокировки учетной записи» см. ниже.

Пороговое значение блокировки.

Используя эту политику, вы можете указать количество некорректных попыток входа, после чего учетная запись будет заблокирована. Окончание периода блокировки учетной записи задается политикой «Продолжительность блокировки учетной записи» (см. ниже) или администратор может разблокировать учетную запись вручную. Количество неудачных попыток входа может варьироваться от 0 до 999. Я рекомендую устанавливать допустимое количество от трех до семи попыток.

Продолжительность блокировки учетной записи.

При помощи этого параметра вы можете указать время, в течение которого учетная запись будет заблокирована до ее автоматической разблокировки. Вы можете установить значение от 0 до 99999 минут. В том случае, если значение этой политики будет равно 0, учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее вручную.