Файл: Практикум по дисциплине Основы информационной безопасности для студентов направлений подготовки.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.02.2024

Просмотров: 83

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

заголовка UDP

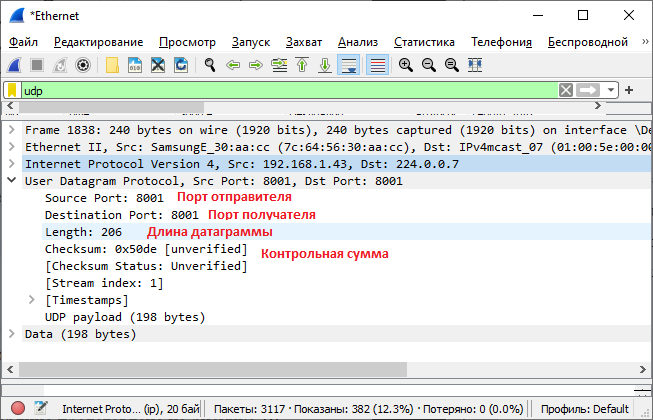

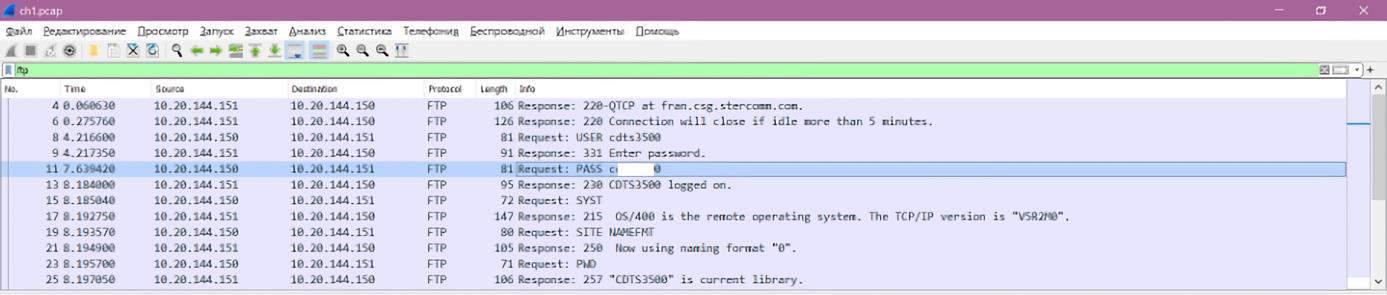

Для просмотра заголовка UDP в Wireshark развернем подменю с названием «User Datagram Protocol…».

Рисунок 9 – Заголовок UDP в Wireshark Рассмотрим структуру TCP.

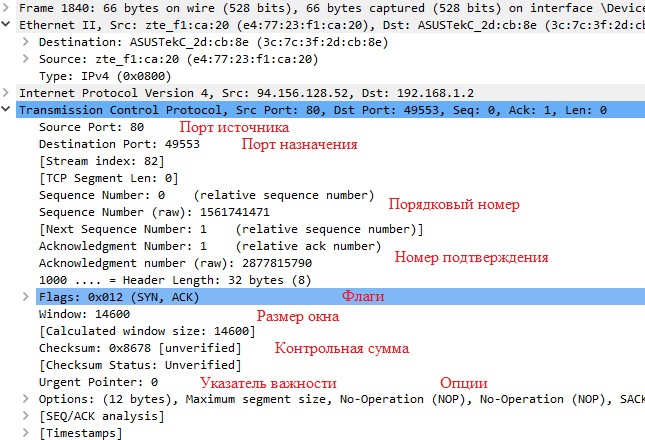

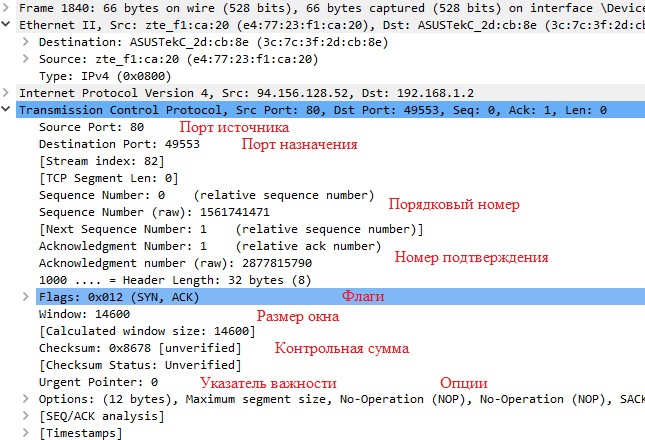

Рисунок 10 – Заголовок TCP

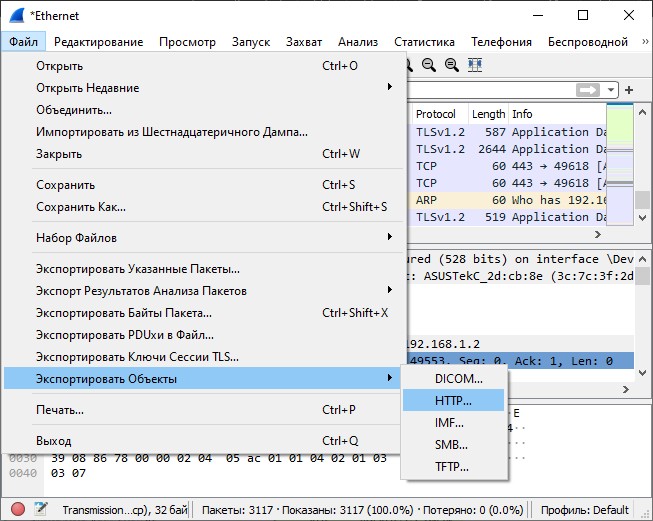

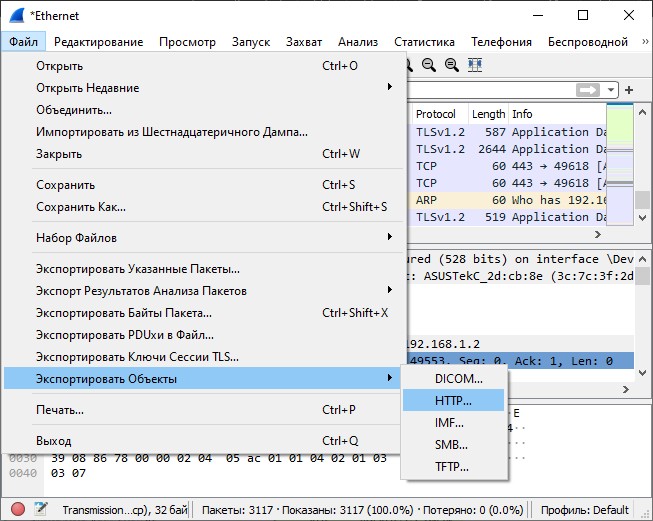

Попробуем просмотреть данные, полученные пользователем при посещении сайта. Для этого с помощью меню “Файл” экспортируем объекты в HTTP.

Рисунок 11 – Экспорт объектов

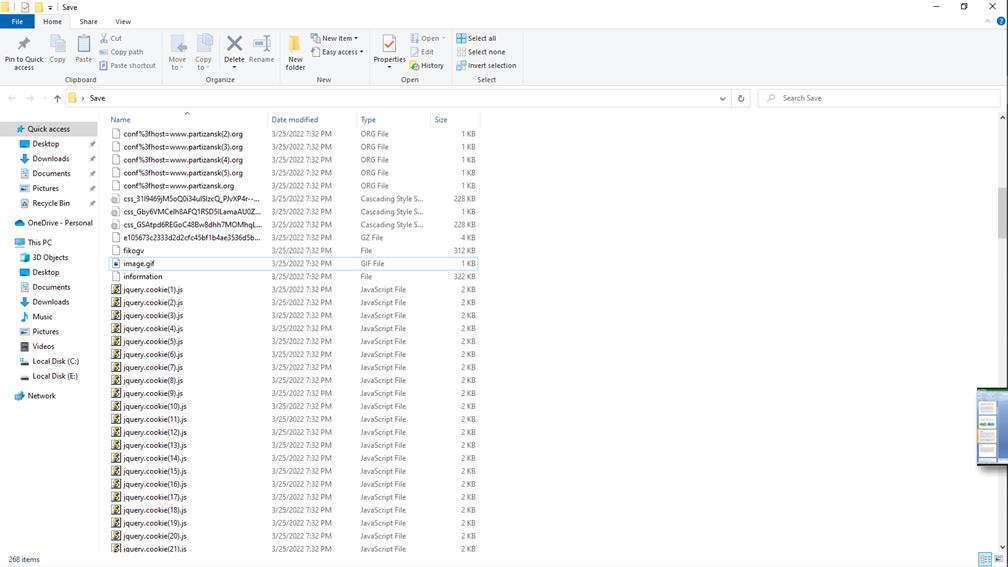

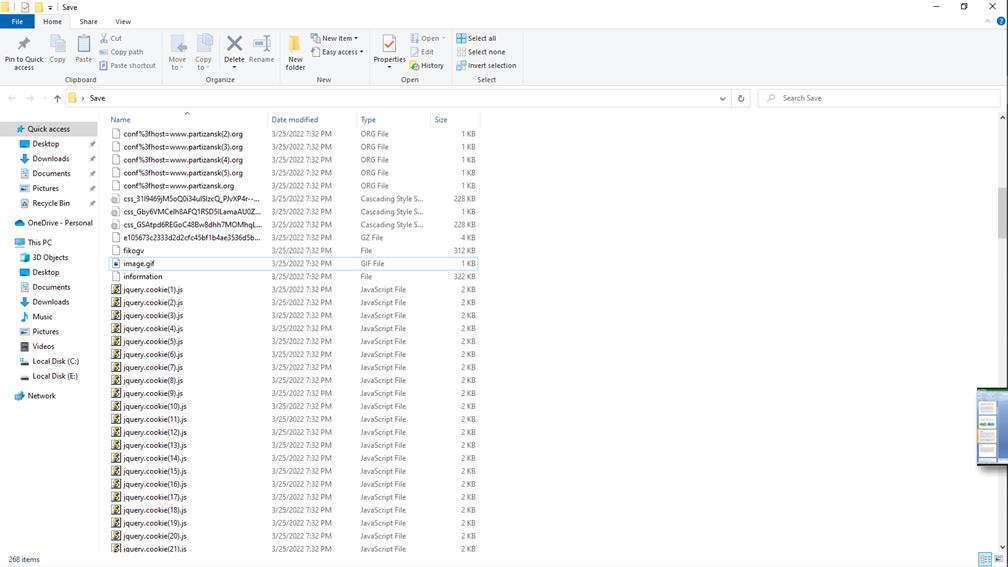

Рисунок 12 – Экспортированные объекты в папке

Из экспортированных объектов возможно посмотреть, например, на изображения.

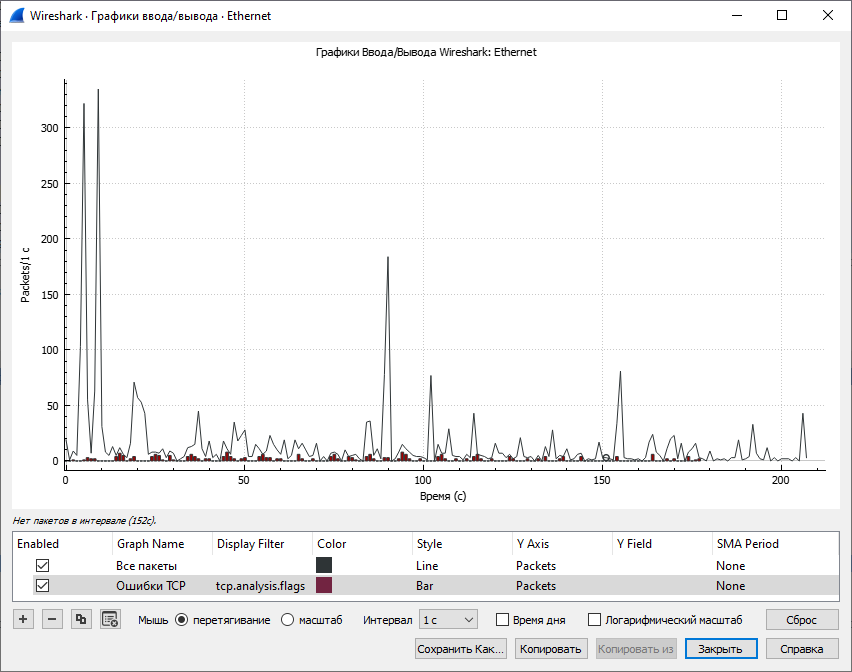

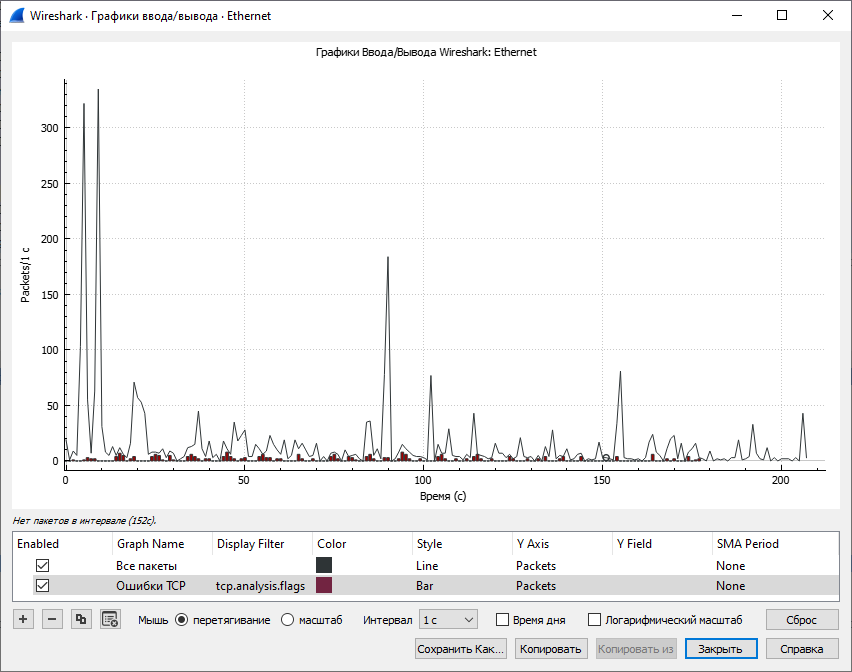

Также можно построить график появления захваченных пакетов в зависимости от всего времени захвата. Для этого используем инструмент “График ввода/вывода”.

Рисунок 13 – График ввода/вывода

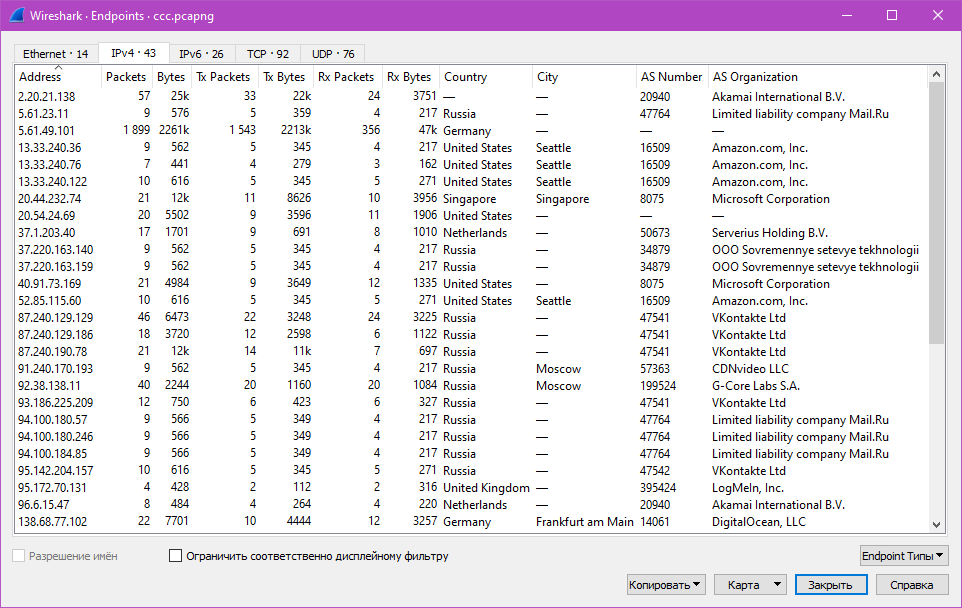

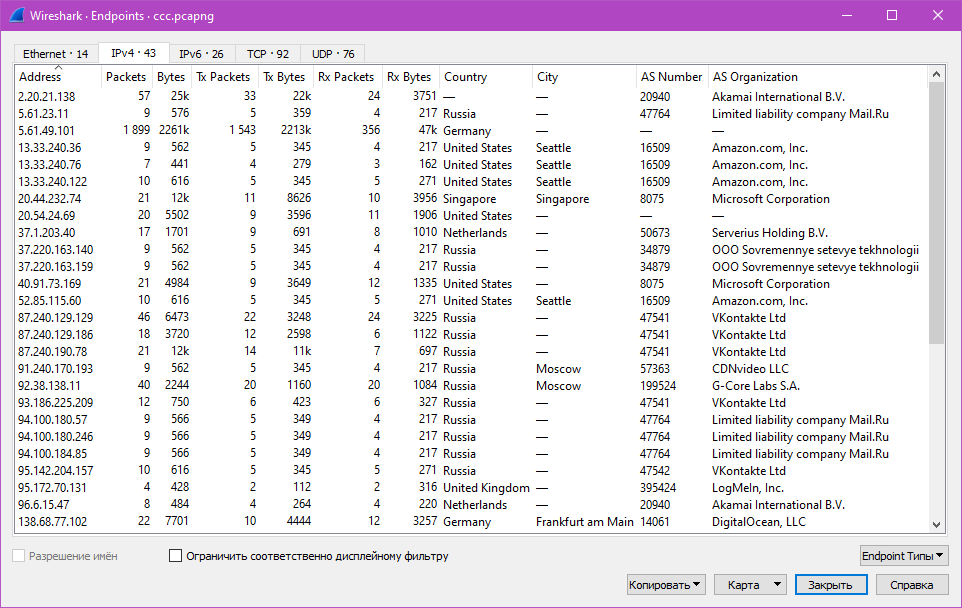

Выбран пункт “статистика-> конечные точки” и в новом окно выберем “IP4-> карта-> открыть в браузере”

Если«карта»неактивна,тотребуетсязагрузить GeoIP: https://wiki.wireshark.org/HowToUseGeoIP

Длязагрузкинеобходимозарегистрироватьсяискачатьтрибазыданных GeoLite2 и указать их путь в Wireshark.

Рисунок 14 – Вывод данных

Рисунок 15 – География полученных данных

Для выполнения заданий необходимо зарегистрироваться на платформе по следующему адресу: https://www.root-me.org/ru/. После успешной процедуры авторизации можно приступать к выполнению заданий.

Необходимо из представленных ниже 8 заданий выбрать самостоятельно задания набрав при этом не менее 60 баллов и сформировать отчет

о проделанной работе. Студент может выбрать самостоятельно задания повышенной сложности от 30 баллов за задание, выполнив меньшее их количество, но набрав при этом не менее 60 баллов.

Рассмотрим некоторые задания из разных категорий.

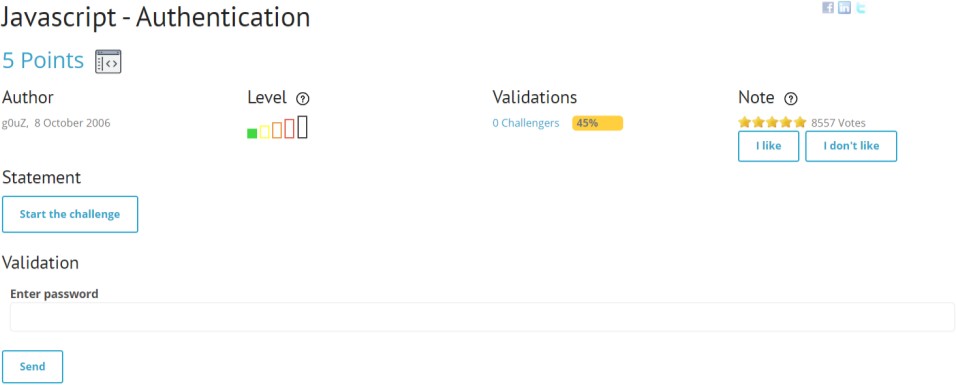

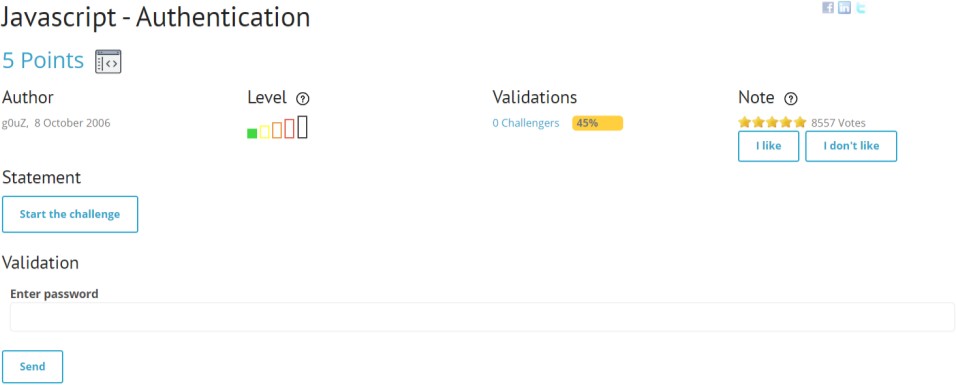

Javascript — Authentication. Для выполнения задания переходим по ссылке (https://www.root-me.org/en/Challenges/Web-Client/Javascript- Authentication). Необходимо узнать логин и пароль.

Рисунок 16 –Задание

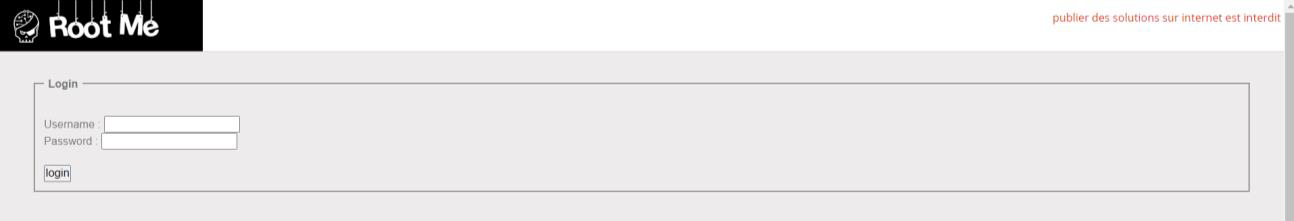

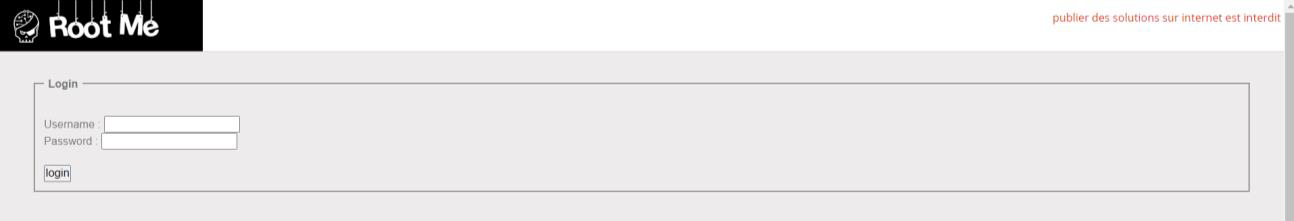

Нажимаем «Start the challenge» и перед нами открывается страница с формой авторизации.

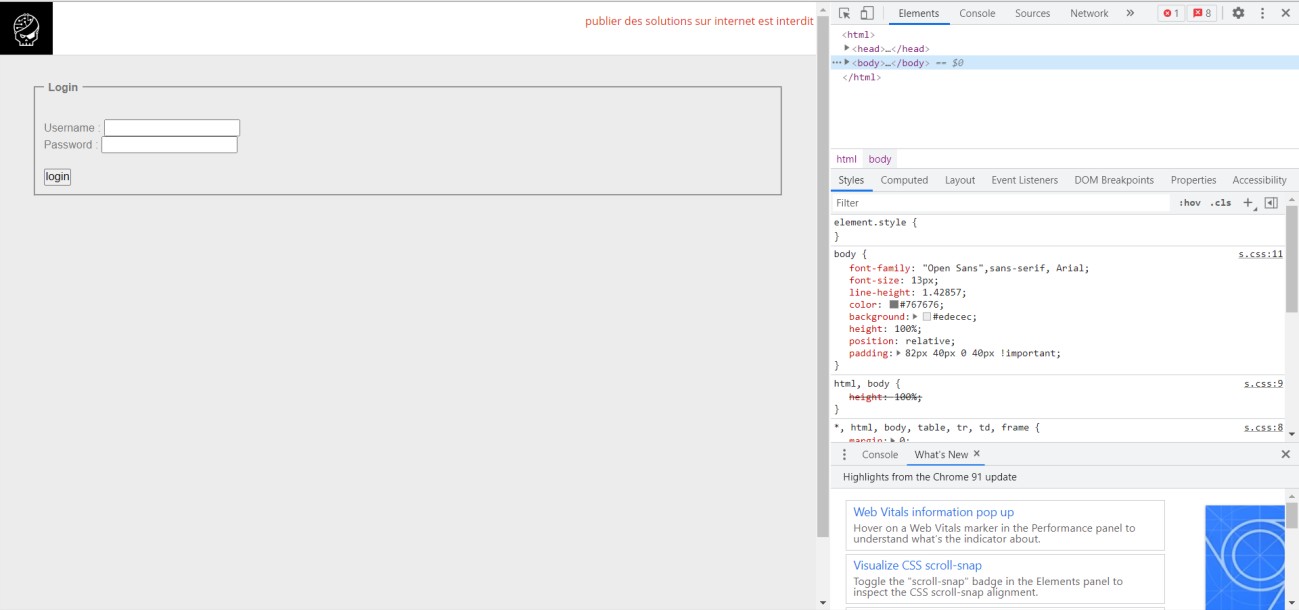

Рисунок 17 – Форма авторизации

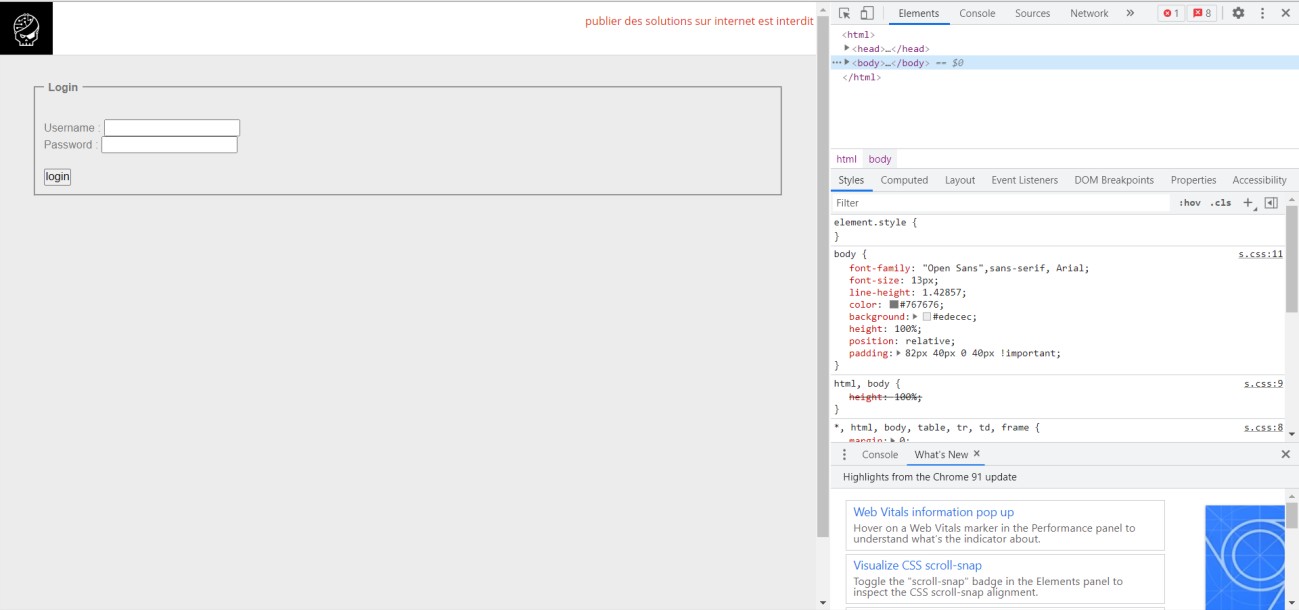

Открываем панель разработчика, щелкнув в браузере правой кнопкой мыши и «посмотреть код»

Рисунок 18 – Просмотр кода страницы

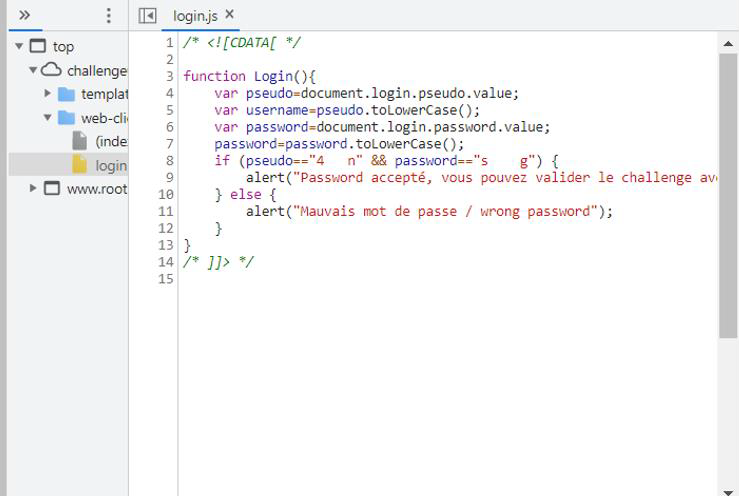

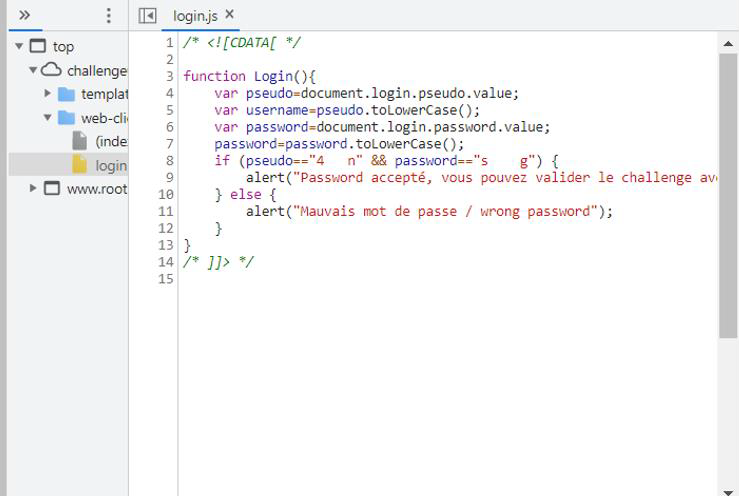

Открываем вкладку «Sources» и находим папку с исходным кодом

«login.js»

Рисунок 19 – Просмотр содержимого файла login.js

В строке №8 указаны логин и пароль. Логин - "4***n», Пароль – "s***g"

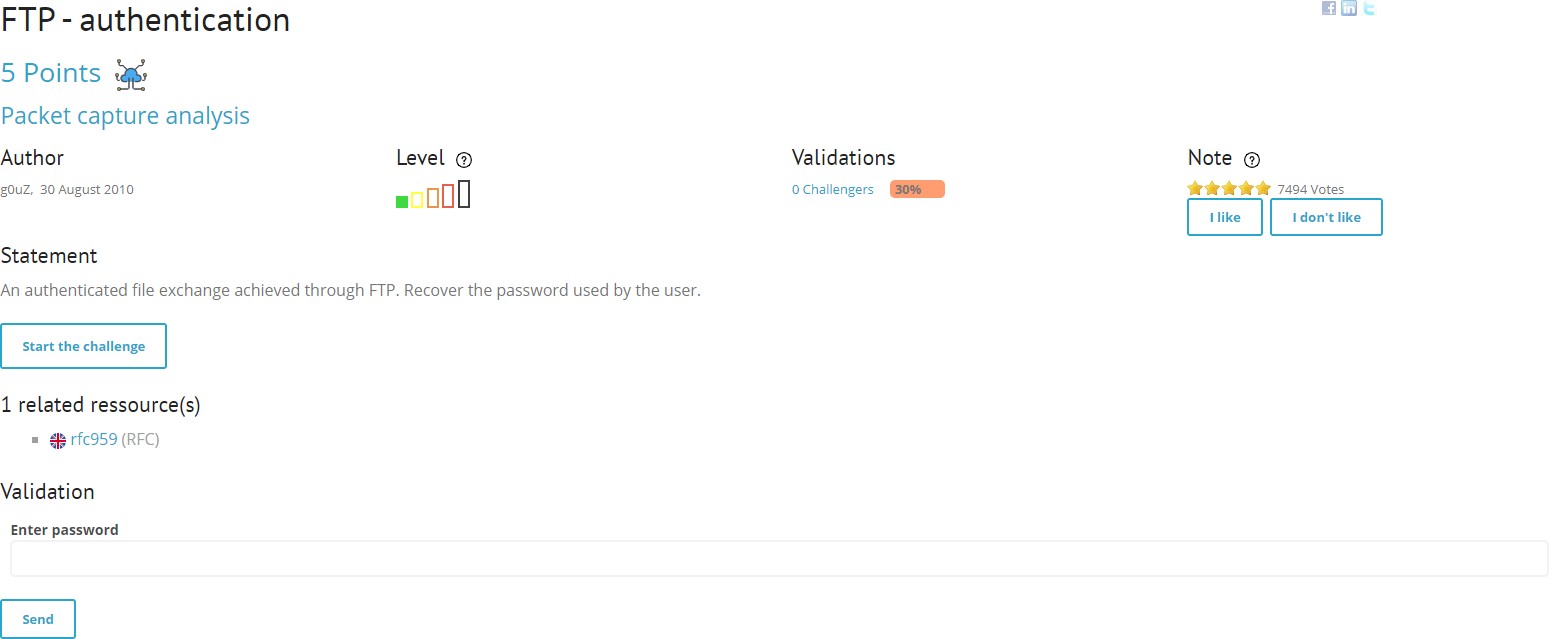

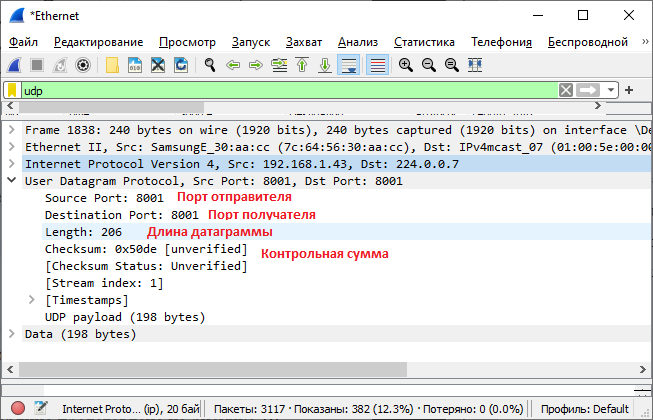

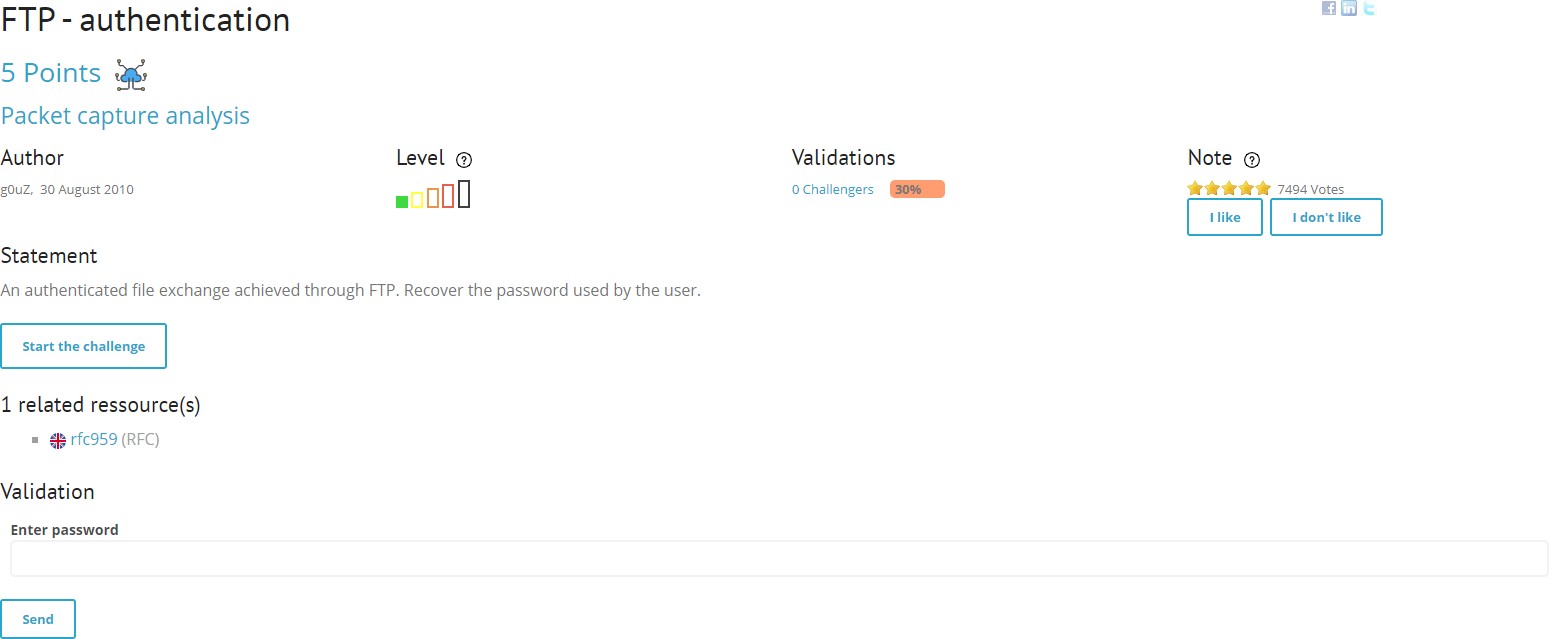

FTP – authentication (https://www.root- me.org/en/Challenges/Network/FTP-authentication). Необходимо найти пароль в ftp дампе трафика.

Рисунок 20 – Задание ftp-authentication

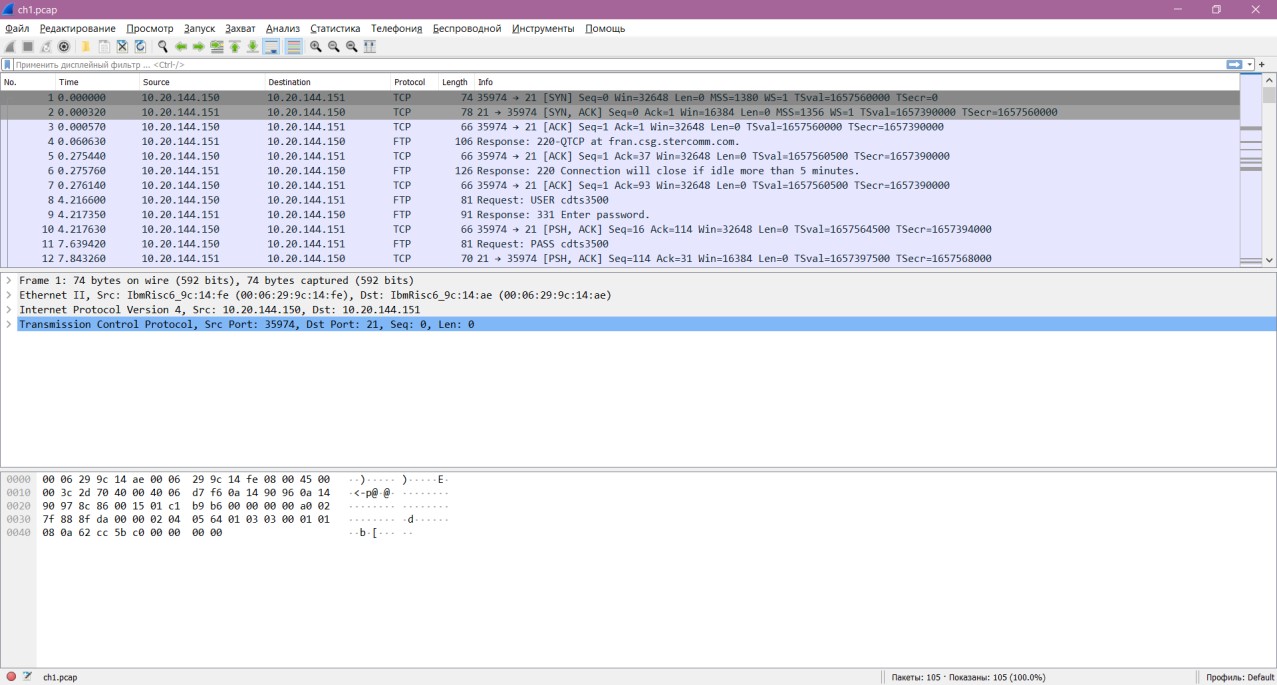

Для выполнения задания необходимо использовать утилиту

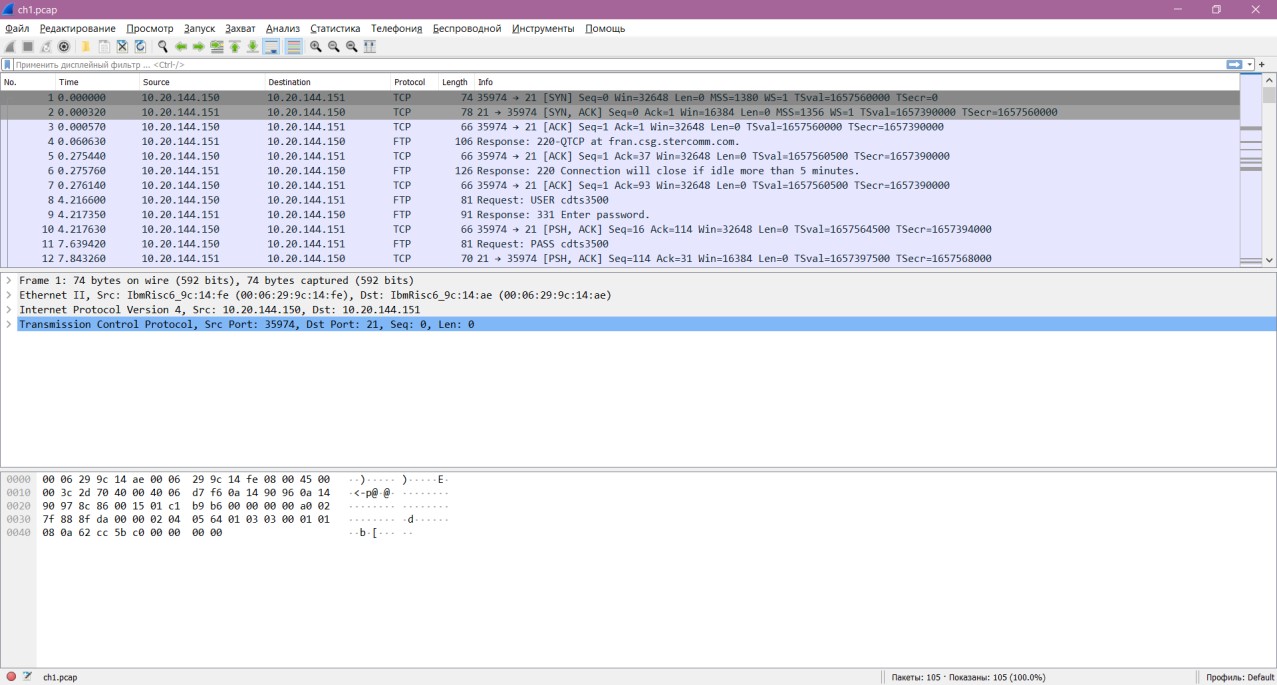

«Wireshark». После нажатия на кнопку «start the challenge» мы получаем на компьютер файл дампа, который необходимо открыть, с помощью программы «Wireshark». Открываем файл:

Рисунок 21 – Просмотр содержимого дампа в программе Wireshark

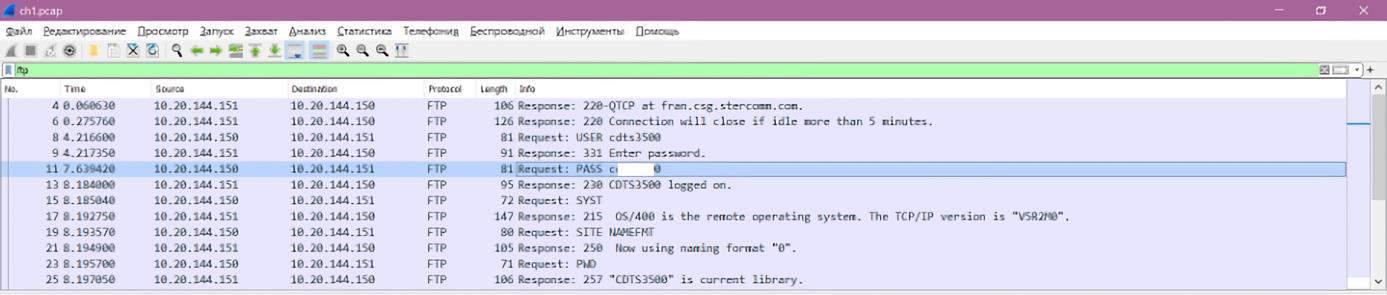

Далее необходимо отфильтровать пакеты по протоколу ftp. Для этого необходимо применить фильтр «ftp»:

Рисунок 22 – Применение фильтра Пароль содержится в строке №11. Пароль – c****0.

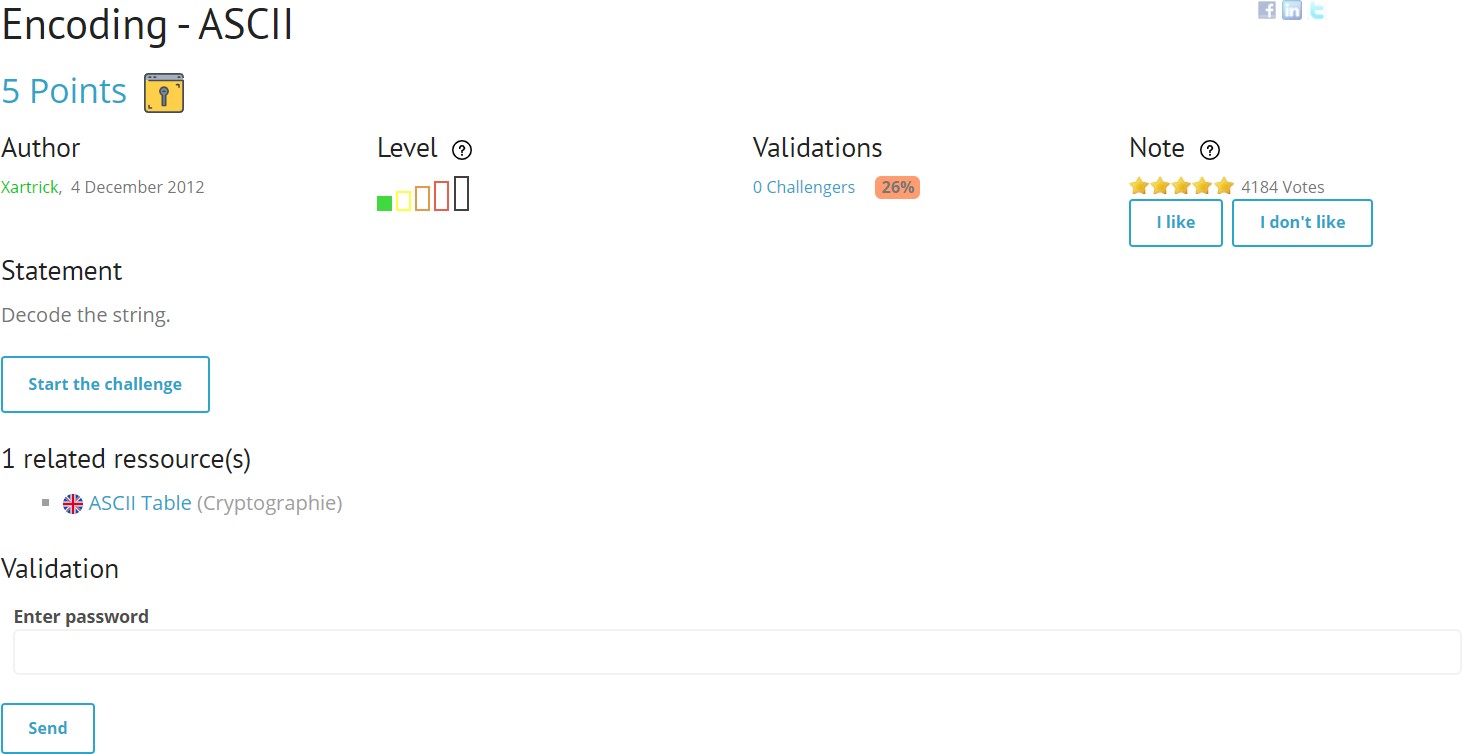

me.org/en/Challenges/Cryptanalysis/Encoding-ASCII) – необходимо расшифровать последовательность и найти пароль.

Рисунок 23 – Задание encoding ASCII

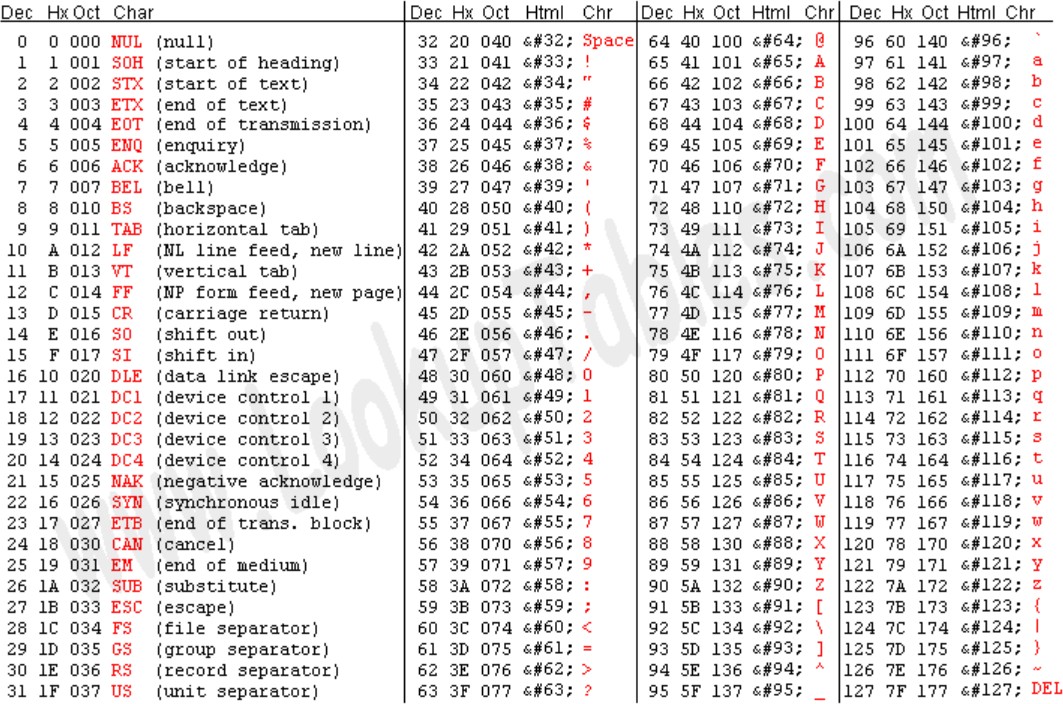

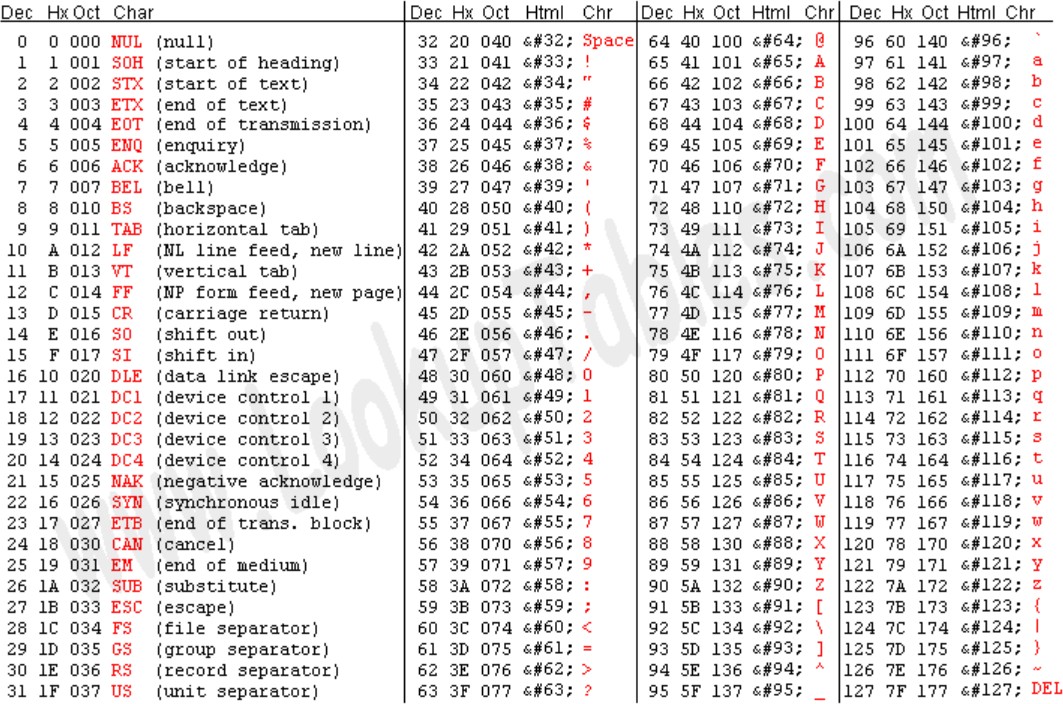

В этом задании нам нужно воспользоваться таблицей для расшифровки ASCII кода.

4C6520666C6167206465206365206368616C6C656E6765206573743A203

261633337363438316165353436636436383964356239313237356433323465

Рисунок 24 – Таблица ASCII

С помощью таблицы ASCII мы получим строку: «Le flag de ce challenge est: 2**********e», отсюда следует, что пароль будет: 2**********e

Для просмотра заголовка UDP в Wireshark развернем подменю с названием «User Datagram Protocol…».

Рисунок 9 – Заголовок UDP в Wireshark Рассмотрим структуру TCP.

| Бит | 0 – 3 | 4 – 9 | 10 – 15 | 16 – 31 |

| 0 | Порт источника (Source Port) | Порт назначения (Destination Port) | ||

| 32 | Порядковый номер (SN, Sequence Number) | |||

| 64 | Номер подтверждения (ACK SN, Acknowledgment Number) | |||

| 96 | Смещение данных (Data offset) | Зарезервировано (Rserved) | Флаги | Размер Окна (Window size) |

| 128 | Контрольная сумма (Сhecksum) | Указатель важности (Urgent Point) | ||

| 160 | Опции (дополнительные данные заголовка) | |||

| 160/192+ | Данные (Data) | |||

-

Порт источника идентифицирует приложение клиента, с которого отправлены пакеты. -

Порт назначения идентифицирует порт, на который отправлен пакет. -

Порядковый номер (Sequence number) - каждый переданный байт полезных данных увеличивает это значение на 1. -

Acknowledgment Number (ACK SN) — если установлен флаг ACK, то это поле содержит порядковый номер октета, который отправитель данного сегмента желает получить. -

Смещение данных (Data offset) - указывает значение длины заголовка, измеренное в 32-битовых словах, используеncz для определения начала расположения данных в TCP-пакете. -

Зарезервировано (6 бит) для будущего использования и должно устанавливаться в ноль. Из них два (5-й и 6-й) уже определены. -

Флаги – URG (указатель важности), ACK (номер подтверждения), PSH (инструктирует получателя протолкнуть данные, накопившиеся в приёмном буфере, в приложение пользователя), RST (оборвать соединения, сбросить буфер), SYN (синхронизация номеров последовательности), FIN (будучи установлен, указывает на завершение соединения). -

Размер Окна (Window size) - определяет количество байт данных (payload), после передачи которых отправитель ожидает подтверждения от получателя, что данные получены. -

Контрольная сумма (Checksum) - 16-битное дополнение к сумме всех 16-битных слов заголовка (включая псевдозаголовок) и данных. -

Указатель важности (Urgent pointer) - указывает порядковый номер октета, которым заканчиваются важные (urgent) данные. -

Опции - могут применяться в некоторых случаях для расширения протокола, иногда используются для тестирования. -

Данные (Data)

Рисунок 10 – Заголовок TCP

-

Изучениефункциональныхвозможностей

Попробуем просмотреть данные, полученные пользователем при посещении сайта. Для этого с помощью меню “Файл” экспортируем объекты в HTTP.

Рисунок 11 – Экспорт объектов

Рисунок 12 – Экспортированные объекты в папке

Из экспортированных объектов возможно посмотреть, например, на изображения.

Также можно построить график появления захваченных пакетов в зависимости от всего времени захвата. Для этого используем инструмент “График ввода/вывода”.

Рисунок 13 – График ввода/вывода

Выбран пункт “статистика-> конечные точки” и в новом окно выберем “IP4-> карта-> открыть в браузере”

Если«карта»неактивна,тотребуетсязагрузить GeoIP: https://wiki.wireshark.org/HowToUseGeoIP

Длязагрузкинеобходимозарегистрироватьсяискачатьтрибазыданных GeoLite2 и указать их путь в Wireshark.

Рисунок 14 – Вывод данных

Рисунок 15 – География полученных данных

Задание №2. Знакомство с платформой Root Me

Для выполнения заданий необходимо зарегистрироваться на платформе по следующему адресу: https://www.root-me.org/ru/. После успешной процедуры авторизации можно приступать к выполнению заданий.

Необходимо из представленных ниже 8 заданий выбрать самостоятельно задания набрав при этом не менее 60 баллов и сформировать отчет

о проделанной работе. Студент может выбрать самостоятельно задания повышенной сложности от 30 баллов за задание, выполнив меньшее их количество, но набрав при этом не менее 60 баллов.

Рекомендуемые к выполнению задания

-

[HTML - disabled buttons] (https://www.root-me.org/en/Challenges/Web- Client/HTML-disabled-buttons) – 5 баллов

[HTML - disabled buttons] (https://www.root-me.org/en/Challenges/Web- Client/HTML-disabled-buttons) – 5 баллов -

[Javascript - Source] (https://www.root-me.org/en/Challenges/Web- Client/Javascript-Source) – 5 баллов

[Javascript - Source] (https://www.root-me.org/en/Challenges/Web- Client/Javascript-Source) – 5 баллов -

[Javascript - Authentication 2] (https://www.root- me.org/en/Challenges/Web-Client/Javascript-Authentication-2) - 10 баллов -

[Javascript - Obfuscation 1] (https://www.root-me.org/en/Challenges/Web- Client/Javascript-Obfuscation-1) – 10 баллов -

[Javascript - Obfuscation 2] (https://www.root-me.org/en/Challenges/Web- Client/Javascript-Obfuscation-2) – 10 баллов -

[Monoalphabetic substitution - Caesar] - https://www.root- me.org/en/Challenges/Cryptanalysis/Monoalphabetic-substitution-Caesar - 15 баллов -

[ETHERNET - frame] (https://www.root- me.org/en/Challenges/Network/ETHERNET-frame) – 10 баллов -

[Twitter authentication] (https://www.root- me.org/en/Challenges/Network/Twitter-authentication-101) – 15 баллов (необходим Wireshark)

Рассмотрим некоторые задания из разных категорий.

-

Пример выполнения заданий из категории «Веб-клиент»

Javascript — Authentication. Для выполнения задания переходим по ссылке (https://www.root-me.org/en/Challenges/Web-Client/Javascript- Authentication). Необходимо узнать логин и пароль.

Рисунок 16 –Задание

Нажимаем «Start the challenge» и перед нами открывается страница с формой авторизации.

Рисунок 17 – Форма авторизации

Открываем панель разработчика, щелкнув в браузере правой кнопкой мыши и «посмотреть код»

Рисунок 18 – Просмотр кода страницы

Открываем вкладку «Sources» и находим папку с исходным кодом

«login.js»

Рисунок 19 – Просмотр содержимого файла login.js

В строке №8 указаны логин и пароль. Логин - "4***n», Пароль – "s***g"

-

Пример выполнения заданий из категории «Сети»

FTP – authentication (https://www.root- me.org/en/Challenges/Network/FTP-authentication). Необходимо найти пароль в ftp дампе трафика.

Рисунок 20 – Задание ftp-authentication

Для выполнения задания необходимо использовать утилиту

«Wireshark». После нажатия на кнопку «start the challenge» мы получаем на компьютер файл дампа, который необходимо открыть, с помощью программы «Wireshark». Открываем файл:

Рисунок 21 – Просмотр содержимого дампа в программе Wireshark

Далее необходимо отфильтровать пакеты по протоколу ftp. Для этого необходимо применить фильтр «ftp»:

Рисунок 22 – Применение фильтра Пароль содержится в строке №11. Пароль – c****0.

-

Пример выполнения заданий из категории «Криптоанализ» Encoding – ASCII (https://www.root-

me.org/en/Challenges/Cryptanalysis/Encoding-ASCII) – необходимо расшифровать последовательность и найти пароль.

Рисунок 23 – Задание encoding ASCII

В этом задании нам нужно воспользоваться таблицей для расшифровки ASCII кода.

4C6520666C6167206465206365206368616C6C656E6765206573743A203

261633337363438316165353436636436383964356239313237356433323465

Рисунок 24 – Таблица ASCII

С помощью таблицы ASCII мы получим строку: «Le flag de ce challenge est: 2**********e», отсюда следует, что пароль будет: 2**********e

Список литературы

-

Крис Сандерс: Анализ пакетов. Практическое руководство по использованию Wireshark и tcpdump для решения реальных проблем в локальных сетях, 3-е изд.: Пер. с англ. – Спб.: ООО Диалектика, 2019–448 с.: -

Жуков Андрей, Макрушин Денис, Холмогоров Валентин: Пентест. Секреты этичного взлома, BHV, 2022–160 с.: -

https://www.wireshark.org -

https://www.root-me.org