Добавлен: 17.06.2023

Просмотров: 161

Скачиваний: 3

СОДЕРЖАНИЕ

1. Понятие политики безопасности и анализ угроз в сетевой инфраструктуре

1.1. Основные понятия и цели сетевой информационной безопасности

1.2. Политика информационной безопасности

1.3. Основные виды угрозы информационной безопасности организации

Глава 2. Защита информации в локальной сети

Проектирование политики безопасности

Введение

Каждое предприятие заинтересовано в сохранении информации, которая может ему навредить, если окажется в руках злоумышленников или будет уничтожена. Для государственных учреждений такая информация носит гриф “Секретно”, для коммерческих предприятий — “Коммерческая тайна” или “Конфиденциальная информация”.

Рост автоматизации производственно-хозяйственных процессов предприятий и массовое внедрение информационных технологий привели к значительному увеличению информационной среды предприятий. И как следствие этого процесса - повышение вероятности утечки, потери или порчи информации предприятия. Информация, которая нуждается в защите – это договоры, списки клиентов, базы данных финансовой деятельности, пароли учетных записей, каналы связи с удаленными подразделениями и т.д.

Для обеспечения информационной безопасности небольшие организации, как правило, обращаются к системным интеграторам, которые проводят комплексный анализ и разрабатывают проект по защите информации. Приобретение самых надежных программных и аппаратных средств, таких как Cisco, Checkpoint, Microsoft ISA, целесообразны только для крупных предприятий, т.к. данные большие комплексные проекты стоят десятки тысяч долларов и требуют постоянного сопровождения. Такие затраты и методы являются избыточными для малых и многих средних предприятий, для которых проект по защите можно свести к двум пунктам:

- защита персональных компьютеров;

- комплекс из интернет-шлюза и межсетевого экрана (файерволла), защищающий сеть предприятия и компьютеры пользователей от угроз и проникновения извне.

Система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды. Так как с помощью материальных средств можно защищать только материальный объект, то объектами защиты являются материальные носители информации. К объектам системы обеспечения информационной безопасности организации относятся:

информационные системы - операционные системы, предназначенные для хранения, поиска и выдачи информации по запросам пользователей;

информационные процессы - процессы накопления, обработки и передачи информации;

информационные ресурсы - совокупность данных, представляющих ценность для предприятия, базы данных, хранимые на внешних носителях памяти.

Целью работы является разработка и реализация политики безопасности в локальной сети на примере ООО «Логистика».

Для достижения указанной цели необходимо выполнить следующие задачи:

- выявить возможные источники угроз и объекты возможной атаки в локальной сети;

- выполнить проектирование политики безопасности корпоративной сети;

- разработать комплекс мер и мероприятий по защите локальной сети.

Глава 1.

1. Понятие политики безопасности и анализ угроз в сетевой инфраструктуре

1.1. Основные понятия и цели сетевой информационной безопасности

Основные понятия.

Информационная безопасность - обеспечение защиты данных от хищений или изменений как случайного, так и умышленного характера. Термин «безопасность информации» описывает ситуацию, исключающую доступ для просмотра, изменения, копирования, кражи и удаления, данных субъектами без наличия соответствующих прав, в том числе с использованием технических устройств.

Защита информации включает комплекс мер по обеспечению целостности и конфиденциальности информации при условии ее доступности для пользователей, имеющих соответствующие права. Целостность - понятие, определяющее сохранность качества информации и её свойств.

Конфиденциальность предполагает обеспечение секретности данных и доступа отдельным пользователям к определенной информации, такой как:

- Конфиденциальная информация - это документированная информация, зафиксированная на материальном носителе и с реквизитами, позволяющими ее идентифицировать, доступ к которой ограничивается в соответствии с законодательством РФ.

- Коммерческая тайна - это охраняемое законом право предпринимателя на засекречивание сведений, не являющихся государственными секретами о деятельности предприятия, связанные с производством, технологией, управлением, финансами, разглашение которых может нанести ущерб интересам организации.

Цели сетевой информационной безопасности.

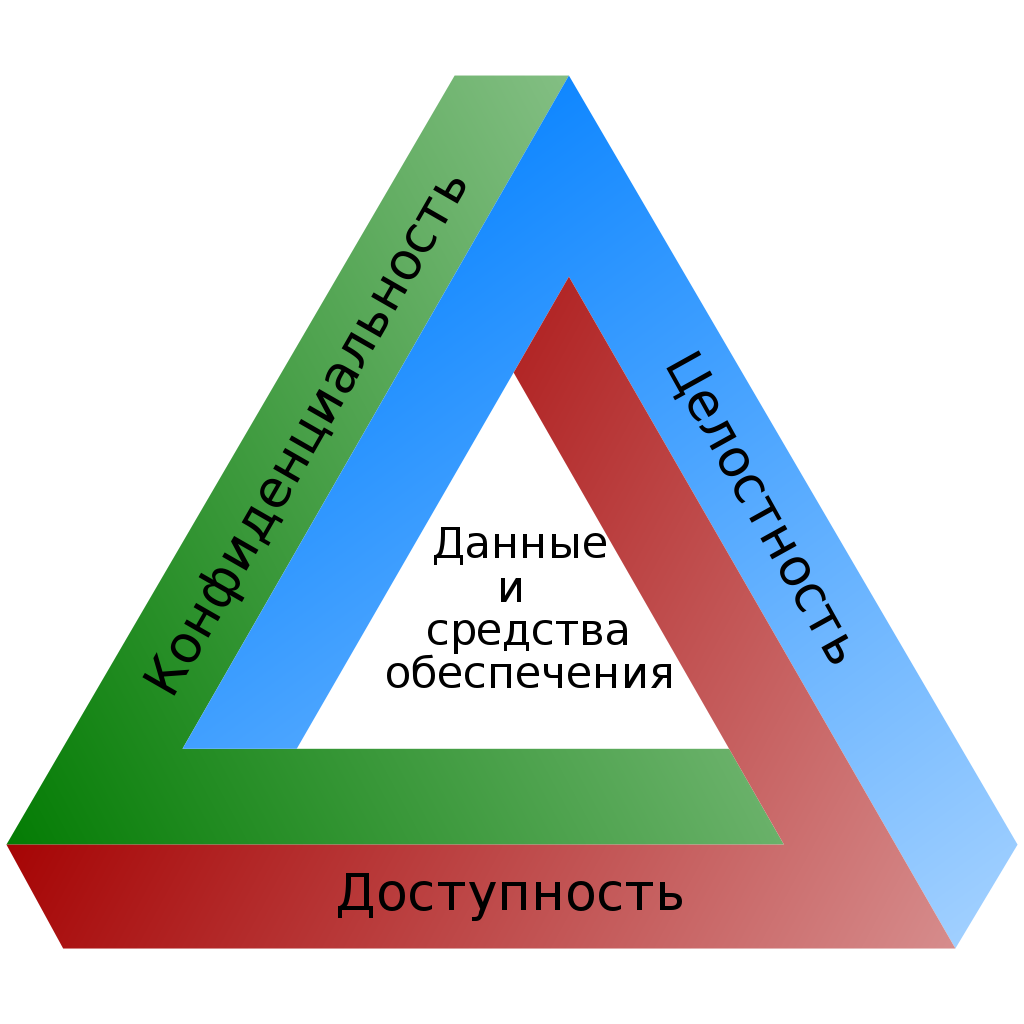

Рисунок 1. Цели системы информационной безопасности.

- Конфиденциальность - свойство информации быть недоступной или закрытой для неавторизованных лиц или процессов. Не все данные являются конфиденциальными, есть и достаточно большое количество информации, которая должна быть доступна всем. К конфиденциальной информации можно отнести следующие данные:

- личные данные пользователей и сотрудников организации;

- учетные записи пользователей локальной сети (логины и пароли);

- данные о разработках, договорах и различные внутренние документы;

- бухгалтерская и финансовая информация.

- Целостность - свойство информации, характеризующее ее устойчивость к случайному или преднамеренному уничтожению или несанкционированному изменению при выполнении какой-либо операции над ними, будь то передача, хранение или отображение. Целостность данных должна гарантировать их сохранность, как в случае злонамеренных действий, так и случайных происшествий.

3. Доступность - свойство системы обеспечивать своевременный беспрепятственный доступ авторизованных субъектов к интересующей их информации или осуществлять своевременный информационный обмен между ними. Информационные системы создаются для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это обязательно наносит ущерб всем субъектам информационных отношений. Приблизительный список ресурсов, которые обычно должны быть «доступны» в сетевой инфраструктуре: АРМ (автоматизированное рабочее место), принтеры, серверы, общие сетевые ресурсы, данные пользователей, а также любые критические данные, необходимые для работы.

1.2. Политика информационной безопасности

Политика безопасности обычно оформляется в виде документа, включающего такие разделы, как описание проблемы, область применения, позиция организации, распределение ролей и обязанностей, санкции и др. Единого решения для всех не существует, только руководство организации может определить, насколько критично нарушение безопасности для объектов информационной системы, кто, когда и для решения каких задачах может использовать те или иные информационные ресурсы.

С практической точки зрения политики безопасности можно разделить на три уровня: верхний, средний и нижний.

Верхний уровень политики безопасности определяет решения, затрагивающие организацию в целом. Эти решения носят весьма общий характер и исходят, как правило, от руководства организации.

Политика верхнего уровня:

- формулирует цели организации в области информационной безопасности в терминах целостности, доступности и конфиденциальности;

- должна четко определять сферу своего влияния. В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь, то есть политика может служить основой подотчетности персонала;

- имеет дело с тремя аспектами законопослушности и исполнительской дисциплины. Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует контролировать действия лиц, ответственных за выработку программы безопасности. В-третьих, необходимо обеспечить исполнительскую дисциплину персонала с помощью системы поощрений и наказаний.

Средний уровень политики безопасности определяет решение вопросов, касающихся отдельных аспектов информационной безопасности, но важных для различных систем, эксплуатируемых организацией.

Примеры таких вопросов - отношение к доступу в Интернет (проблема сочетания свободы получения информации с защитой от внешних угроз), использование домашних компьютеров и т.д.

Политика безопасности среднего уровня должна определять для каждого аспекта информационной безопасности следующие моменты:

- описание аспекта, позиция организации может быть сформулирована в достаточно общем виде как набор целей, которые преследует организация в данном аспекте;

- область применения, следует специфицировать, где, когда, как, по отношению к кому и чему применяется данная политика безопасности;

- роли и обязанности, документ должен содержать информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь;

- санкции, политика должна содержать общее описание запрещенных действий и наказаний за них;

- точки контакта, должно быть известно, куда следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно «точкой контакта» служит должностное лицо.

Нижний уровень политики безопасности относится к конкретным сервисам. Эта политика включает в себя два аспекта: цели и правила их достижения, - поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть более детальной и отвечать на следующие вопросы:

- кто имеет право доступа к объектам, поддерживаемым сервисом;

- при каких условиях можно читать и модифицировать данные;

- как организован удаленный доступ к сервису.

Рисунок 2. Уровни политики ИБ

Основные положения политики безопасности организации описываются в следующих документах:

а) обзор политики безопасности;

б) описание базовой политики безопасности;

в) руководство по архитектуре безопасности.

1.3. Основные виды угрозы информационной безопасности организации

Разработка и внедрение политики безопасности осуществляется на основании анализа типов угроз и оценки каждого объекта сетевой ИТ-инфраструктуры. Она будет включать в себя политику управления конфигурациями и обновлениями, мониторинг и аудит систем, а также другие превентивные меры операционных политик и процедур. Накопленные знания и опыт, полученные при анализе угроз и уязвимостей систем, станут базой знаний и будут служить фундаментом в создании надежной и защищенной инфраструктуры и последующем обучении персонала. Важно учитывать, что при изменении инфраструктуры в будущем, в случае добавления или удаления новых объектов, необходимо произвести повторную оценку и анализ для модификации политики безопасности.

Основные угрозы для безопасности сети и ИТ-инфраструктуры можно разделить на две группы: технические угрозы и человеческий фактор.

К техническим угрозам относятся:

- Вирусные программы, черви и троянские программы — самая распространённая категория опасностей. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. Для распространения вирусов используются электронная почта, внешние носители информации (диск или флеш-накопитель), либо уязвимости в ПО. В настоящее время на первое место вместо функций блокировки или удаления файлов вышли функции удаленного управления, похищение информации и использования зараженной системы, в качестве места для дальнейшего распространения. Часто вирус никак не вредит, но делает зараженную машину участником DDoS-атак;

- Ошибки в программном обеспечении - наиболее опасная угроза для системы безопасности, т.к. программное обеспечение для серверов и рабочих станций написано людьми и практически всегда содержит ошибки. Сложность подобного ПО повышает вероятность появления в нем ошибок и уязвимостей, которыми могут воспользоваться злоумышленники. Данные уязвимости устраняются своевременной и периодической установкой пакетов обновлений, выпускаемых производителем ПО. Установка обновлений - это необходимое и обязательное условие безопасности сети;