Файл: Проектирование системы защищенного доступа к веб-сервису ООО «Агротон».pdf

Добавлен: 19.06.2023

Просмотров: 104

Скачиваний: 3

Введение

Сегодня Интернет является неотъемлемой частью нашей жизни. Всемирная сеть используется практически во всех сферах общества. Информационные технологии на его основе вошли в повседневную практику значительно быстрее, чем произошло массовое освоение таких технологий, как телевидение, радио и телефон. Количество пользователей Интернетом растёт с каждым днём стремительными темпами. Возможность свободного доступа к распространяемым на электронных носителях информационным и иным продуктам и ресурсам Сети создаёт условия для опосредованного взаимодействия пользователя Интернета с миром и для его существования в виртуальном пространстве Сети.

Благодаря современным технологиям защиты информации многие организации формируют свою стратегию в области информационных технологий учитывая возможности Интернета, как одного из основных механизмов передачи информации, в том числе и той, которая является конфиденциальной для организации. В этой связи, при проектировании сетевой инфраструктуры организации, одним из важнейших этапов проектирования является выбор технологии защищенного доступа из Глобальной сети Интернет к ресурсам и сервисам локальной сети организации.

В настоящее время существует несколько распространенных технологий защищенного доступа к локальным сетям организаций через сеть Интернет. Несмотря на то, что все технологии защищенного доступа базируются на одних и тех же фундаментальных механизмах построения глобальных и локальных сетей, в зависимости от цели доступа, могут использоваться разные варианты реализации технологий защищенного доступа. Локальные вычислительные сети организаций в своем составе помимо информационных ресурсов могут содержать информационные сервисы. При проектировании механизмов, защищающих локальные сети организаций от несанкционированного вторжения и возможных атак на конфиденциальность и целостность информации, это необходимо учитывать.

В настоящей работе будут рассмотрены основные понятия обеспечения информационной безопасности локальный сетей организаций, современные аппаратные и программные решения, позволяющие организовать защищенный доступ к локальным сетям организаций. Так же будет проведен анализ указанных решений на наличие в них сильных и слабых сторон с точки зрения эффективности защиты локальных сетей.

На примере организации ООО «Агротон» будет спроектирована система защищенного доступа к локальной сети этой организации через сеть Интернет. В курсовой работе будет проанализирована специфика деятельности, информационные ресурсы и сервисы организации ООО «Агротон». Система защищенного доступа к локальной сети организации будет учитывать особенности данной организации.

Практическая значимость работы заключается в создании возможности использования полученных результатов для выбора технологий и реализации защищённых систем доступа к локальным сетям организаций.

Работа включает в себя две главы: аналитическую и практическую части:

- В аналитической части будет рассмотрены вопросы обеспечения информационной безопасности локальных сетей предприятия, анализ современных технологий защищенного доступа к сетям, будет проведена декомпозиция задачи построения системы защищенного доступа к локальной сети организации ООО «Агротон»;

- В практической части работы будет организация ООО «Агротон» будет проанализирована на предмет наличия и специфики элементов в локальной сети, к которым необходимо предоставить защищенный доступ из сети Интернет. На основе анализа будут выбраны необходимые технологии и спроектирована система защищенного доступа к локальной сети организации.

Глава 1. Аналитическая часть

Глобальная сеть интернет является общедоступной. Именно по этой причине она стала одним из основных механизмов обмена информацией между людьми и организациями. Но, так же по причине общей доступности, Интернет для локальных сетей организаций несет существенные угрозы информационной безопасности. Для локальных сетей организация современные сетевые технологии могут нести следующие угрозы:

- Угрозы конфиденциальности информации;

- Угрозы целостности информации;

- Угрозы доступности к данным или средствам управления информационными сервисами;

Вероятность реализации той или иной угрозы повышается если организация использует в своей сетевой инфраструктуре механизмы удаленного доступа пользователей через Интернет. Но грамотно спроектированная и реализованная система информационной безопасности позволяет компенсировать повышение вероятности реализации угрозы.

Основные понятия обеспечения информационной безопасности веб-сервера

Информационные ресурсы – отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных, других информационных системах). Это понятие «информационного ресурса», сформулированное в федеральном законе № 24 ФЗ «Об информатизации и защите информации» от 20.02.1995 г. Современная трактовка термина «информационный ресурс» организации является очень похожей – это те же массивы данных, являющиеся собственностью организации. В информационных ресурсах находиться информация, которой организация руководствуется в своей работе или которую организация генерирует, как результат своей работы. Процессы или механизмы доступа к такой информации для работы с этой информацией называются «информационными сервисами».

Информационная безопасность в организации – это процесс, результатом работы которого является обеспечение доступности, целостности и конфиденциальности информации, находящейся в информационных ресурсах локальной сети организации. Под доступностью информации необходимо понимать именно доступность, возможность информацией воспользоваться. Целостность информации – это обеспечение достоверности информации и гарантии того, что информация не модифицирована. Конфиденциальность информации – это обеспечение доступности только тем пользователям, у которых есть на это право.

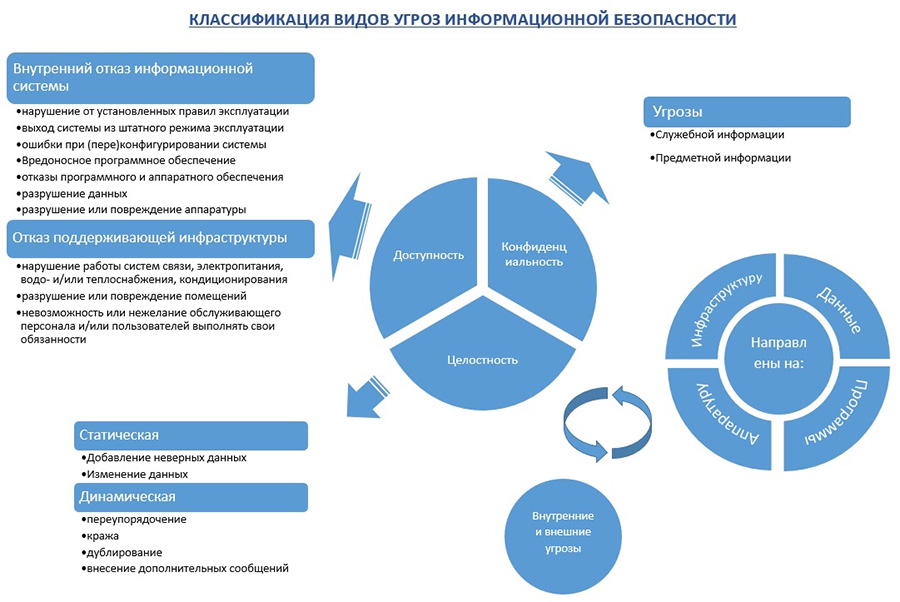

Угроза информационной безопасности организации – это вероятная возможность различными способами нарушить информационную безопасность. Например, вызвать отказ в доступе к информации или информационным ресурсам авторизованным пользователям, исказить информацию, нарушив ее целостность, предоставить доступ к ресурсам сети пользователям, не имеющим необходимых полномочий в сети. Попытка реализации угрозы информационной безопасности – это атака на ресурсы или сервисы локальной сети. Классификация видов угроз информационной безопасности представлена на рисунке 1.

Рисунок 1. Классификация видов угроз информационной безопасности

Как видно из рисунка 1, при реализации удаленного доступа к локальной сети предприятия могут быть созданы предпосылки к реализации угроз информационной безопасности:

- Доступность и конфиденциальность информации – при ошибках в выборе технологий и в конфигурировании систем защиты каналов удаленного доступа;

- Реализованная угроза конфиденциальности информации провоцирует повышение вероятности реализации угрозы целостности информации.

Для обеспечения информационной безопасности в локальных сетях организации могут выполнятся следующие мероприятия (по категориям):

- Организационные

- Административные меры. К таким мерам относят подготовку и выполнение планов по реализации информационной безопасности в организации;

- Процедурные меры. Данные меры ориентированы на людей, формирующих режим информационной безопасности в организации, и создающих «Человеческий фактор», провоцирующий нарушение созданного режима. Данные меры включают в себя обязательную реакцию на инциденты, связанные с нарушением режима информационной безопаности;

- Физическая защита информации: грамотная поддержка пользователей, поддержка программного обеспечения, резервное копирование, документирование.

- Технические:

- Идентификация и аутентификация – это основные программно-технические средства информационной безопасности, направленные на защиту именованных ресурсов и сервисов. Эти средства позволяют установить доверительные отношения между владельцами и потребителями информационных ресурсов и сервисов. Данная группа технических мероприятий предусматривает: парольную защиту, одноразовые пароли, идентификацию при помощи биометрических данных,

- Управление доступом – средства управления доступом позволяют специфицировать и контролировать действия, которые пользователи и процессы могут выполнять над информацией и другими компьютерными ресурсам. В данном разделе речь идет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом - это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность. [2]

- Протоколирование и аудит – это сбор, накопление и анализ данных о событиях, происходящих в локальной сети, информационных системах. Накопленная информация проходит анализ для выявления потенциально опасных действий пользователей. Такой анализ называется Аудитом.

- Шифрование – это наиболее действенное мероприятия для обеспечения конфиденциальности информации. Это мероприятие во многих случаях занимает центральное место среди программно-технических комплексов, обеспечивающих информационную безопасность.

- Контроль целостности – в данном мероприятии применяются криптографические методы контроля целостности передаваемого информационного потока. В основе данного контроля лежит понятие хеш-функции и электронно-цифровой подписи.

- Экранирование – это техническое мероприятия, с использованием которого уменьшается уязвимость внутренних мер безопасности, поскольку первоначально злоумышленник должен преодолеть экран, где защитные механизмы сконфигурированы особенно тщательно. Кроме того, экранирующая система, в отличие от универсальной, может быть устроена более простым и, следовательно, более безопасным образом. Экранирование дает возможность контролировать также информационные потоки, направленные во внешнюю область, что способствует поддержанию режима конфиденциальности в ИС организации. [3]

- Анализ защищенности – мероприятие, предназначенное для выявления уязвимых мест с целью их оперативной ликвидации. Сам по себе этот сервис ни от чего не защищает, но помогает обнаружить пробелы в защите раньше, чем их сможет использовать злоумышленник. В первую очередь, имеются в виду не архитектурные, а бреши, появившиеся в результате ошибок администрирования или из-за невнимания к обновлению версий программного обеспечения. Системы анализа защищенности, как и рассмотренные выше средства активного аудита, основаны на накоплении и использовании знаний. В данном случае имеются в виду знания о пробелах в защите: о том, как их искать, насколько они серьезны и как их устранять. Соответственно, ядром таких систем является база уязвимых мест, которая определяет доступный диапазон возможностей и требует практически постоянной актуализации.

- Туннелирование – это мероприятие, представляющее собой самостоятельную меру безопасности. Оно заключается в упаковке информационных пакетов таким образом, чтобы обеспечить конфиденциальность и целостность передаваемых данных при использовании вместе с криптографическими методами защиты.

- Правовые – данные меры в основном направлены на регулирование действий в области защиты информации посредством нормативно-правовых и нормативно-методических документов, разрабатываемых на разных уровнях: международном, государственном, локальном. В настоящей работе правовые мероприятия, способствующие реализации системы информационной безопасности, рассматриваться не будут.

При проектировании локальных сетей организаций, при проектировании доступов к ресурсам и сервисам локальных сетей из Интернета, применяются все вышеперечисленные мероприятия. Рассмотрим более подробно технологии, позволяющие организовать защищенный доступ к локальной сети.

Анализ современных технологий защищенного доступа к веб-серверу

В качестве примера рассмотрим локальную сеть со следующими сервисами и ресурсами:

- Корпоративный почтовый сервер (web-mail);

- Корпоративный терминальный сервер (RDP);

- Сервер, поддерживающий сервис для клиентов (Web-API) для считывания текущего состояния заказа клиента;

- Сеть построена на контроллере домена Active Directory;

- В сети находиться корпоративное программное обеспечение SAP ERP.

Локальная сеть в составе аппаратного обеспечения может использовать маршрутизаторы Cisco ISR 400 и межсетевой экран Juniper Networks NetScreen 5200.

Рассмотрению подлежат следующие варианты защищенного удаленного доступа через сеть Интернет:

- Плоская сеть;

- Создание демилитаризованной зоны;

- Разделение сервисов на Front-End и Back-End;

- Создание защищенного доступа в корпоративную сеть посредством реализации VPN с аутентификацией в Active Directory;

Реализация защищенного доступа к локальной сети организации по варианту «Плоская сеть» (Рисунок 2).

При реализации варианта Плоская сеть, все узлы и хосты организации находятся в одной общей сети (внутренняя сеть). В рамках внутренней сети коммуникации между узлами и хостами не ограничиваются. Локальной сеть подключена к сети Интернет посредством пограничного маршрутизатора или маршрутизатора доступа. Внутренняя сеть находиться под управлением контроллера домена.

Доступ узлов и хостов локальной сети организации в сеть Интернет осуществляется посредством механизма преобразования сетевых IP-адресов транзитных пакетов (NAT). Данный механизм работает следующим образом: Принимая пакет от хоста внутренней сети маршрутизатор проводит контроль IP-адреса назначения. Если IP-адрес принадлежит внутренней сети, то пакет пересылается внутреннему хосту, иначе пакет пересылается в Интернет, при этом, чтобы предупредить недоступность невидимого из Интернета хоста-отправителя, маршрутизатор подменяет обратный IP-адрес на свой внешний, видимый из Интернета IP-адрес. Для сортировки ответных пакетов, которые адресованы разным внутренним хостам, маршрутизатор, помимо подмены IP-адреса, меняет номер порта. Все подмены IP-адресов и номеров портов хранятся во временной таблице маршрутизатора.

Рисунок 2. Схема удаленного доступа к локальной сети из интернета по варианту «Плоская сеть»

Доступ к ресурсам и сервисам локальной сети организации из сети Интернет осуществляется посредством технологии Port Forwarding, которая позволяет получить доступ к хосту или сервису в локальной сети с пограничным маршрутизатором NAT. Доступ реализуется при помощи перенаправления трафика от строго определенных портов с внешнего IP-адреса пограничного маршрутизатора на IP-адрес хоста локальной сети.

Доступ к любым ресурсам сети возможен через комбинацию AD и RDP.

Вариант «Плоская сеть» является, по сравнению с другими, наиболее простым в реализации и наименее затратным по стоимости оборудования и специалистов.

Плюсы варианта:

- Крайне низкие требования к аппаратному обеспечению. Технологиями NAT и Port Forwarding оснащены все современные маршрутизаторы (в том числе и для домашнего использования).

- Требования к компетенциям сетевых инженеров не высокие. Современные устройства в большинстве случаев имеют удобные пользовательские интерфейсы для настройки доступов.

Минусы варианта:

- Данная технология обеспечивает минимальный уровень безопасности. При взломе хотя бы одного сервера с получением к нему доступа, злоумышленник может получить возможности несанкционированного доступа ко всем хостам локальной сети.

Реализация защищенного доступа к локальной сети организации по варианту «Создание демилитаризованной зоны» (Рисунок 3).

Очевидным недостатком реализации защищенного доступа к локальной сети организации через Интернет по варианту Плоская сеть являлась низкая степень безопасности реализации. Вариант «Создание демилитаризованной зоны» позволяет физически сформировать сегменты сети: «Демилитаризованная зона» в которой находятся сервера, сервисы которых опубликованы в Интернете и «Внутренняя сеть». Сегмент «Демилитаризованная зона» формируется посредством межсетевых экранов, которые отделяют сегмент от Интернета и Внутренней сети.

Рисунок 3. Схема удаленного доступа к локальной сети из интернета по варианту «Создание демилитаризованной зоны»

При реализации данного варианта важнейшим этапом является конфигурирование правил фильтрации IP-пакетов на межсетевых экранах. В общем эти правило могут быть сформированы следующим образом (Рисунок 4):