Файл: Проектирование системы защищенного доступа к веб-сервису ООО «Агротон».pdf

Добавлен: 19.06.2023

Просмотров: 105

Скачиваний: 3

На Российском рынке существуют отечественные и импортные решения, позволяющие реализовать гибридные системы защищенного доступа к локальным сетям организации. Выбор конкретного решения зависит от требований к организации защищенного доступа.

Этапы проектирования систем защищенного доступа к веб-серверу

При проектировании системы защищенного доступа к локальной сети следует придерживаться определенной очередности этапов описания предметной области и проектирования системы (Таблица 1):

Таблица 1

Этапы проектирования системы защищенного доступа к веб-серверу организации

|

№ |

Этап |

Краткое описание |

|

1 |

Описание текущего состояния системы доступа пользователей к ресурсам локальной сети |

На данном этапе формируется описание текущей системы защищенного доступа с указанием имеющейся аппаратной базы и программного обеспечения |

|

2 |

Формализация и классификация сервисов и ресурсов локальной сети организации |

На этом этапе происходит определение перечня информационных ресурсов и сервисов которые будут опубликованы для доступа из сети Интернет |

|

3 |

Категорирование пользователей ресурсов и сервисов локальной сети |

Данный этап позволят определить категории пользователей, которым будут предоставляться доступы к ресурсам и сервисам |

|

4 |

Определение требований по безопасности доступа по каждому ресурсу и сервису |

На данном этапе формируется перечень требований, которым должна соответствовать система защищенного доступа к локальной сети |

|

5 |

Выбор технологий для реализации системы защищенного доступа к локальной сети |

На данном этапе происходит выбор технологий реализации системы защищенного доступа. Исходной информацией для выбора технологий являются данные, полученные на предыдущих этапах |

|

6 |

Разработка технической архитектуры системы защищенного доступа |

На этом этапе происходит выбор программно-аппаратного комплекса, который ляжет в основу системы защищенного доступа |

Глава 2. Практическая часть

Разработка общей структуры

Локальная сеть организации ООО «Агротон» характеризуется следующими параметрами:

- Топология сети – звезда;

- Сеть построена по технологии Ethernet;

- Пропускная способность сети 100 Mb/s;

- Локальная сеть построена по технологии СКС. В качестве узловых коммутаторов используются Cisco WS-C2960+24PC-L (6 единиц);

- Количество персональных компьютеров в сети – 50 рабочих мест;

- В локальной сети установлено три сетевых принтера;

- Сеть организована по доменной технологии на основе контроллера домена службы Active Directory;

- В сети установлены следующие сервера:

- Контроллер домена

- Сервер приложений 1С

- Сервер баз данных SQL с системой хранения данных

- Почтовый сервер на базе Microsoft Exchange

- Файловый сервер с подсистемой резервного копирования

- Терминальный сервер для работы пользователей с программами 1С

- Виртуальные сервера, реализованные на технологии Hyper-V, для реализации системы мониторинга ИТ инфраструктуры, системы Service Desk, корпоративного портала, сервера печати. Отдельный сервер выделен для работы корпоративной социальной сети Bitrix24.

Информационные ресурсы локальной

- Файловый сервер с установленными доступами по пользовательским ролям

- Сетевые принтера

- Корпоративное ПО 1С ERP

Информационные сервисы локальной сети

- Web интерфейс почтовой системы

- Система Service Desk

- Система Bitrix24

Внедрение программного и аппаратного обеспечения

У организации ООО «Агротон» в планах развития указано мероприятия по повышению мобильности сотрудников с целью оптимизации затрат на организацию рабочих мест пользователей. Принято решение часть пользователей перевести на удаленную работу из дома. В связи с этим возникла необходимость в реализации системы защищенного доступа к ресурсам и сервисам локальной сети организации. Для создания удалённых рабочих мест пользователей в компании было проведен проект по внедрению системы Bitrix24 с целью интеграции всех сетевых ресурсов в единой рабочее информационное пространство. Использование Bitrix24 предполагает возможность удаленной работы пользователей с доступом через интернет в локальную сеть компании, для этих целей в организации сформировали следующие требования к системе защищенного удаленного доступа:

- Требования к безопасности:

- Конфиденциальность. При подключении пользователей удаленно, система должна предоставлять возможность конфиденциального обмена информацией, вся информация, циркулирующая между пользователем и организацией, должна быть зашифрована;

- Целостность сообщения. Система должна гарантировать, что информация, циркулирующая между пользователем и организацией, не будет изменена (случайно или злонамеренно).

- Операционная безопасность. Система защищенного доступа должна иметь механизмы, противодействующие различным видам атак на работоспособность системы, на доступ к данным и т.д.

- Система должна соответствовать современным требования в области информационной безопасности.

- Требования к надежности:

- Система защищенного удаленного доступа должна иметь возможность функционирования в режиме 24х7;

- Коэффициент доступности системы должен быть не менее 99,8;

- Требования к аппаратной платформе системы:

- В компании предусмотрен отдел сопровождения ИТ инфраструктуры. Сетевые администраторы отдела имеют определенные компетенции по работе с оборудованием Cisco;

- Форм-фактор оборудования должен обеспечивать размещение оборудования в стойке.

В соответствии с этапами проектирования системы защищенного доступа, указанными в Таблице 1 сформируем проект системы.

- Описание текущего состояния системы доступа пользователей к ресурсам локальной сети.

На момент проектирования в организации ООО «Агротон» не предусмотрена система защищенного доступа к локальной сети и сети Интернет.

- Формализация и классификация сервисов и ресурсов локальной сети организации.

Для удаленного доступа разрешены следующие ресурсы:

-

- Личные папки пользователей локальной сети;

- Печать документов на сетевых принтерах организации;

- Корпоративная информационная система 1С ERP;

Для удаленного доступа разрешены следующие сервисы:

-

- Web интерфейс почтовой системы

- Web интерфейс системы Service Desk

- Web интерфейс системы Bitrix24

- Десктопное и мобильное приложение системы Bitrix24

- Категорирование пользователей ресурсов и сервисов локальной сети

Пользователи организации классифицируются по ролям:

-

- Менеджмент

- Коммерсанты

- Бухгалтерия

- ИТ

- Все пользователи

- Определение требований по безопасности доступа по каждому ресурсу и сервису

- Доступ пользователей к файлам в их личных папках и к файлам в общих папках, хранящихся в дисковых массивах в системе хранения данных, определяется в соответствии с политикой прав доступа, настроенной в AD;

- Доступ пользователей к принтерам определяется в соответствии с настроенными правами в AD;

- Доступ пользователей к системе 1C ERP определяется в соответствии с настроенными правами в AD;

- Сервисы почты и Service Desk интегрированы с AD, соответственно доступы к сервисам указаны в AD;

- Доступы к системе Bitrix24 определяется в соответствующих административных настройках этой системы.

- Выбор технологий для реализации системы защищенного доступа к локальной сети

Исходя из требований организации и целей создания системы оптимальным решением будет использование технологии VPN для организации удаленного доступа к локальной сети организации с целью получения доступа к необходимым ресурсам и сервисам. При этом будут соблюдены следующие условия:

- Все средства обеспечения VPN будут размещены внутри предприятия;

- Организация самостоятельно защищает свои данные, размещая VPN-шлюзы и VPN-агенты в своей сети, на своей территории;

- В качестве аппаратной платформы в системе будет использовано оборудования Cisco;

- Технология создания VPN туннелей предполагает использования механизма Secured VPN – с защитой трафика;

- Для подключения удаленных работников будет использована технология Remote Access VPN с установкой на устройство работника VPN-агента;

- Учитывая требования по доступу к web ресурсам технология Clientless позволит подключаться к ресурсам через браузер;

- Для обеспечения требований по защите данных будет использована следующая конфигурация протоколов шифрования:

- На канальном уровне: Протокол РРТР, который предусматривает как аутентификацию удаленного пользователя, так и зашифрованную передачу данных.

- На сетевом уровне: Протокол IPSec предусматривает стандартные методы аутентификации пользователей или компьютеров при инициации туннеля, стандартные способы шифрования конечными точками туннеля, формирования и проверки цифровой подписи, а также стандартные методы обмена и управления криптографическими ключами между конечными точками.

- На сеансовом уровне: Протокол SSL/TLS (Secure Sockets Layer/ Transport Layer Security), который создает защищенный туннель между конечными точками виртуальной сети, обеспечивая взаимную аутентификацию абонентов, а также конфиденциальность, подлинность и целостность циркулирующих по туннелю данных.

- Разработка технической архитектуры системы защищенного доступа

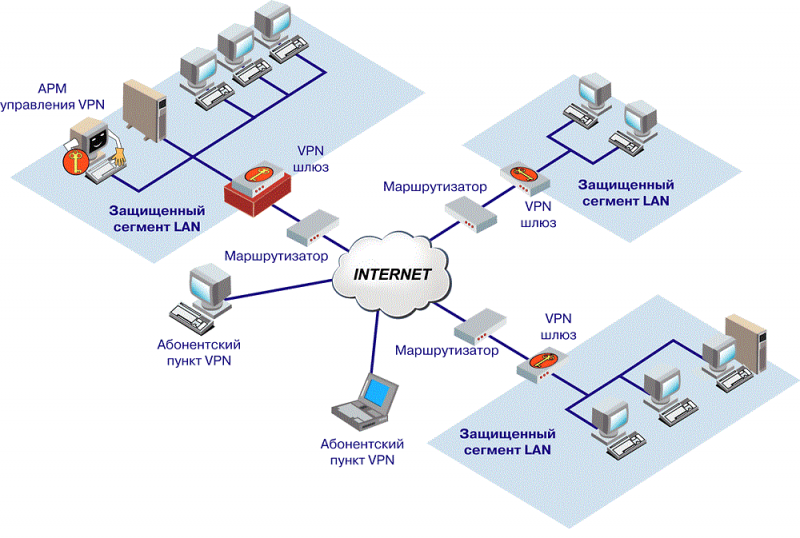

На Рисунке 7 указана основная технологическая архитектура решения системы защищенного доступа к локальной сети. На Рисунке 8 отражена программная архитектура системы.

Рисунок 7. Схема удаленного доступа к локальной сети с использованием технологии «VPN»

В качестве ядра аппаратного обеспечения предлагается использоваться оборудование Cisco:

- Маршрутизатор с интеграцией сервисов Cisco 2851

- Межсетевой экран Cisco PIX Firewall 515E

Основные характеристики комплекта оборудования:

- 168-битовое шифрование 3DES IPsec VPN - 63 Мбит/с

- Одновременная поддержка 2000 VPN-туннелей

- Строгая система защиты от несанкционированного доступа на уровне соединения обеспечивает безопасность ресурсов внутренней сети

- Прозрачная поддержка всех основных сетевых услуг, таких как World Wide Web (WWW), File Transfer Protocol (FTP), Telnet, Archie, Gopher.

- Поддержка взаимодействий Microsoft Networking сервер — клиент, Oracle SQL Net сервер — клиент.

- Полный доступ к ресурсам сети Интернет для зарегистрированных пользователей внутренней сети.

- Поддержка интерфейсов Ethernet, Fast Ethernet, Token Ring и FDDI.

- Поддержка виртуальных частных сетей (Virtual Private Network) с использованием стандартной технологии IPSec.

Рисунок 8. Программная архитектура системы защищенного доступа к локальной сети

В качестве примера на Рисунке 9 указана схема подмены IP-адресов при работе межсетевого экрана Cisco PIX 515 E

Рисунок 9. Схема подмены IP-адресов при работе межсетевого экрана

Выбранные технологии и набор оборудования полностью удовлетворяют требованиям организации ООО «Агротон» по проектированию системы защищенного доступа через Интернет к локальной сети компании. Подобранное оборудование, помимо невысокой стоимости, имеет развитые средства интерфейсной настройки, которые может освоить специалист, не обладающий высокими компетенциями сетевого инженера Cisco.

Заключение

В данной работе проведен анализ современных технологий реализации систем защищенного доступа к корпоративным локальным сетям. Акцент в анализе технологий сделан на подключения к веб-серверам и удаленных корпоративных пользователей. Стоит отметить, что компании в своем развитии проходят стадии масштабирования, когда созданные филиалы компании располагаются территориально удаленного друг от друга. В этих случаях описанные технологии связи локальных сетей филиалов одной компании так же являются эффективными.

Наиболее сбалансированной по стоимости реализации и обеспечению информационной безопасности является технология создания частных защищенных виртуальных сетей. Данная технология позволяет шифровать передаваемые данные, что делает ее наиболее защищенной при использовании в компаниях любого размера. Технология VPN способна защитить передаваемые данные любого формата: текст, голос, видео и т.д.

В работе сделан акцент на то, что на самом деле является целью защищенного доступа – это ресурсы и сервисы локальной сети организации.

Результатом курсовой работы является подбор и проектирование системы и ее компонентов для создания защищенной среды доступа к локальной сети компании ООО «Агротон», при выполнении работы были определены этапы, которые необходимо выполнить для понимания объекта проектирования, требований к проектируемой системе, требований к безопасности проектируемой системы.

Список использованной литературы

- Федеральный закон от 20 февраля 1995 г. N 24-ФЗ "Об информации, информатизации и защите информации"

- Галатенко В.А. Идентификация и аутентификация, управление доступом. Лекция.

- Джеймс Куроуз, Кит Росс «Компьютерные сети Нисходящий подход». – Москва, Издательство «Э», 2016. – 912 с.

- Прокопенко А.Н. О содержании понятия информационные ресурсы в праве. Статья ВАК. Бизнес в законе. Экономико-юридический журнал, 2010 год.

- Хаулет, Т. Инструменты безопасности с открытым исходным кодом / Т. Хаулет. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 566 с. : ил.

- Лапонина, О.Р. Протоколы безопасного сетевого взаимодействия / О.Р. Лапонина. - 2-е изд., исправ. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 462 с.

- Норманн Р. Выбираем протокол VPN /Windows IT Pro. – М.: Фаргус, 2005, − 15-26 с.

- Петренко С. Защищенная виртуальная частная сеть: современный взгляд на защиту конфиденциальных данных. – М.: Мир Internet, 2008, − 186-193 с.

- Салливан К. Прогресс технологии VPN. PCWEEK/RE, – М.: Грей, 2009, − 128 с.

- Домарев В.В. Безопасность информационных технологий. Системный подход: − К.: ТИД и ДС, 2004. − 312 с.

- Завгородний В.И. Комплексная защита информации в компьютерных системах. − М.: Бука, 2009. – 524 с.

- Корнеев И.К., Степанов Е.А. Информационная безопасность и защита информации. − М.: ИНФОРА−М, 2008. − 299 с.

- Б. С. Гольдштейн, В. С. Елагин, Ю. Л. Сенченко. Телекоммуникационные протоколы. – СПб.: БХВ, 2011. – 138-149 с.

- Малюк А.А., Пазизин С.В. Введение в защиту информации в авто-матизированных системах. − М.: Дрофа, 2010. – 52-61 с.

- Попов Л.И., Зубарев А.В. Основные принципы повышения эффек-тивности реализации мероприятий по комплексной защите информации. – СПб.: Альтпресс, 2009. – 512 c.

- Галямов В.А. Исследование и разработка моделей и методов оптимизации структур телекоммуникационных систем – Новосибирск.: − Новосибирский ГТУ, 2006. – 356-359 с.

- Таненбаум Э.А. Компьютерные сети. − М.: ПИТ, 2010. – 34 с.

- Семененко В.А. Информационная безопасность. М.: Брик, 2006. – 53 с.

- Столяров Н.В. Понятие, сущность, цели и значение защиты информации. – М.: Конфидент, 2009. – 23 с.

- Ярочкин В.И. Система безопасности фирмы. −М.: Брей, 2007. – 18 с.

- Локальные сети – URL:http://www.stavtechno.stroyvitrina.ru/lokalnye-seti-37890.html.