Файл: Практическая работа 2 Практическая реализация модели Угроза защита Цель работы.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 96

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Практическая работа № 2

«Практическая реализация модели «Угроза – защита»

-

Цель работы

Ознакомиться с алгоритмами оценки риска информационной безопасности.

-

Краткие теоретические сведения

Р

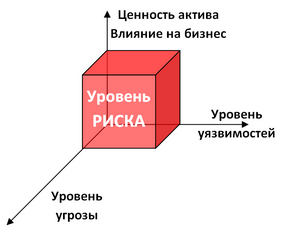

иск ИБ – потенциальная возможность использования определенной угрозой уязвимостей актива или группы активов для причинения вреда организации.

иск ИБ – потенциальная возможность использования определенной угрозой уязвимостей актива или группы активов для причинения вреда организации.Уязвимость - слабость в системе защиты, делающая возможной реализацию угрозы.

Угроза ИБ - совокупность условий и факторов, которые могут стать причиной нарушений целостности, доступности, конфиденциальности информации.

Информационный актив – это материальный или нематериальный объект, который:

- является информацией или содержит информацию,

- служит для обработки, хранения или передачи информации,

- имеет ценность для организации.

3. Задание

-

Откройте ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Ч а с т ь 3 «Методы менеджмента безопасности информационных технологий» -

Ознакомьтесь с Приложениями C, D и Е ГОСТа. -

Выберите три различных информационных актива организации (Поликлиника, колледж, отделение полиции). -

Из Приложения D ГОСТа подберите три конкретных уязвимости системы защиты указанных информационных активов. -

Пользуясь Приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости. -

Пользуясь одним из методов предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности. -

Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

4. Содержание отчета

-

Титульный лист -

Задание -

Обоснование выбора информационных активов организации -

Оценка ценности информационных активов -

Уязвимости системы защиты информации -

Угрозы ИБ -

Оценка рисков -

Выводы