Файл: Системы Предотвращения утечек конфиденциальной информации (DLP) (Понятие и содержание информационной безопасности).pdf

Добавлен: 23.05.2023

Просмотров: 75

Скачиваний: 2

СОДЕРЖАНИЕ

ГЛАВА 1. Понятие и содержание информационной безопасности

1.1 Роль информации в современном мире. Задачи защиты информации

ГЛАВА 2. DLP - системы и их применение в органах государственной власти

2.1 Особенности функционирования государственных информационных систем

2.2 Обзор DLP-систем и возможности их применения органами государственной власти

На современном этапе наиболее известными и популярными в России являются следующие комплексные DLP-системы:

- Solar Dozor;

- InfoWatch Traffic Monitor Enterprise;

- Falcongaze SecureTower;

- SearchInform (Контур информационной безопасности);

- Zecurion Zgate;

- Zlock, Zdiscovery;

- GTB DLP Suite;

- Symantec Data Loss Prevention.

Государственный сектор является целевым сегментов для следующих систем из указанного перечня:

- Solar Dozor;

- InfoWatch Traffic Monitor Enterprise;

- Zecurion Zgate.

Solar Dozor, являясь первым российским DLP-решением (первый релиз в 2000 г.) формирует фактический корпоративный стандарт DLP в органах государственной власти. В качестве основных функциональных особенностей продукта можно выделить следующие:

- Обеспечение контроля коммуникаций сотрудников и выявление ранних признаков корпоративного мошенничества.

- Обладает широким аналитическим функционалом.

- Обеспечивает реализацию мониторинга каналов коммуникаций, рабочих станций, сетевых ресурсов и серверов.

- Обладает широкими возможностями интеграции (рис. 5).

- Рисунок 5. Схема работы Solar Dozor 6.0

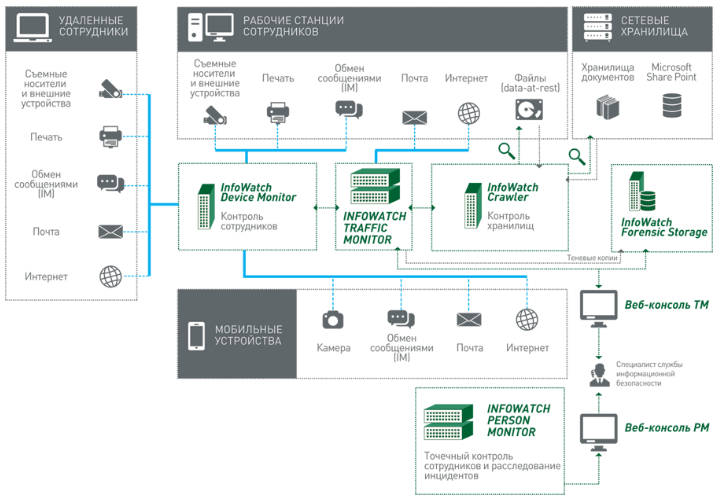

- Основными преимуществами решений InfoWatch для государственных структур являются:

- развитый функционал;

- уникальные запатентованные технологии анализа трафика;

- гибридный анализ;

- поддержка множества языков;

- встроенный справочник веб-ресурсов;

- масштабируемость;

- большое количество предустановленных конфигураций и политик (рис. 6).

- Рисунок 6. Интерактивная схема InfoWatch Traffic Monitor Enterprise

- Программные решения InfoWatch для защиты конфиденциальной информации от утечек используют:

- Федеральная налоговая служба РФ;

- Федеральная таможенная служба;

- Министерство финансов РФ;

- Министерство обороны РФ;

- Фонд социального страхования;

- Территориальные органы государственной власти.

- Комплексная DLP-система Zecurion состоит из трех продуктов: Zgate, Zlock и Zdiscovery, каждый из которых может использоваться как отдельный программный продукт, так и в комплексе с другими.

- Система Zecurion Zgate предназначена для анализа данных, передаваемых сотрудниками за пределы локальной сети и блокировки утечки конфиденциальной информации через корпоративную почту, социальные сети, форумы, FTP-ресурсы (рис. 7).

- Рисунок 7. Схема работы Zecurion Zgate

- Основной функциональной задачей Zecurion Zlock является предотвращение утечек конфиденциальной информации через периферийные устройства, разграничение доступа к накопителям и принтерам (рис. 8).

- Рисунок 8.Схема работы Zecurion Zlock

- Работа хранилищ данных сети в режиме реального времени определяет особенность работы Zecurion Zdiscovery. Система обнаруживает конфиденциальную информацию и определяет нарушения политик безопасности (рис. 9).

- Рисунок 9. Схема работы Zecurion Zdiscovery

- Развитый функционал, модульность, встроенный справочник веб-ресурсов, развитые технологии анализа трафика, гибридный анализ, гибкая система отчетности определяют основные преимущества системы. Программные решения Zecurion используют:

- Министерство обороны РФ;

- Федеральная таможенная служба;

- Федеральное казначейство РФ;

- территориальные органы государственной власти.

- Выбор эффективной системы защиты конфиденциальной информации от утечек на государственном уровне на современном этапе является одним из приоритетных направлений политики обеспечения национальной безопасности. Данный факт определяет необходимость проведения сравнительного анализа характеристик DLP-систем, используемых на государственном уровне в России. При этом сравнение целесообразно провести по следующим критериям:

- лицензии, сертификаты;

- режимы работы;

- режимы перехвата информации;

- контролируемые каналы;

- мониторинг и защита агентов;

- контроль пользователей;

- поиск конфиденциальной информации в сети организации;

- реакция на инциденты;

- аналитические возможности;

- хранение, ретроспективный анализ и отчетность.

- Результаты сравнительного анализа по указанным критериям представлены в таблице.

- Таблица – Сравнительный анализ российских DLP-систем, используемых в органах государственной власти

|

Solar Dozor |

InfoWatch Traffic Monitor Enterprise |

Zecurion Zdiscovery |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

||

|

|

||

|

MSN |

YMSG |

||

|

|

||

|

|

||

|

Снимки экрана, контроль запуска приложений |

||

|

|

||

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

Сравнительный анализ основных характеристик комплексных DLP-систем, которые используются органами государственной власти, выявил их сходство по основным показателям лишь с некоторыми различиями в характеристика решений. Но несмотря на отсутствие принципиальных различий, следует отметить, что в проектах внедрения DLP-систем в случае государственного сектора «коробочный» подход не работает. Данный факт обусловлен тем, что каждое министерство, ведомство или организация имеют уникальный набор процессов, которые исключают реализацию стандартных решений.

Заключение

Проблемы защиты информации привлекают все большее внимание специалистов в области телекоммуникационных сетей, вычислительных систем, экономики и многих других областей современного общества. Это связано с глубокими изменениями, вносимыми современными информационными технологиями во все сферы жизни государства и граждан. Современное общество чаще всего называют информационным, и при оценке степени его развития объем произведенной им информации и информационных услуг зачастую важнее объема произведенных им предметов материального потребления.

Настоящее исследование было направлено на определение круга задач, решаемых системами предотвращения утечки конфиденциальной информации и позволило сформулировать ряд положений:

- главными задачами обеспечения безопасности КС является обеспечение доступности, целостности, конфиденциальности;

- атаки на КС возможны через активизацию той или иной уязвимости, которая присутствует в системе;

- основная задача систем предотвращения утечки конфиденциальной информации заключается в контроле хранения, обработки и распространения конфиденциальной информации.

В данном исследовании была предпринята попытка проведения сравнительного анализа DLP-систем по их возможностям и технологическим характеристикам. Для анализа же эффективности внедрения и использования DLP-систем в государственных структурах необходим более глубокий сравнительный анализ систем в реальных условиях, что, чаще всего, сопряжено с большими финансовыми и временными затратами для проведения масштабных тестов в реальных условиях, что определяет перспективность исследования.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Гражданский кодекс Российской Федерации (часть первая): офиц. текст от 30.11.1994 № 51-ФЗ в ред. от 23.05.2015 г. (Собрание законодательства Российской Федерации от 05.12.1994)

- Доктрина информационной безопасности Российской Федерации (утверждена Указом Президента РФ № 646 от 5 декабря 2016 г.)

- Федеральный закон от 27.07.2006 № 149-ФЗ (ред. от 13.07.2015) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 10.01.2016)

- Федеральный закон «О персональных данных» от 27.07.2006 N 152-ФЗ (действующая редакция, 2016)

- InfoWatch. [Электронный ресурс] Режим доступа: http://www.infowatch.ru/products/traffic_monitor_enterprise/architecture

- Solar Security. [Электронный ресурс] Режим доступа: http://solarsecurity.ru/products/solar_dozor/

- Zecurion Analytics. [Электронный ресурс] Режим доступа: http://www.zecurion.ru/products/

- А. П. Фисун, Основы защиты информации, Монография, М., 2013, 276 с.

- Авдошин С.М., Песоцкая Е.Ю. Информатизация бизнеса. Управление рисками/ С.М Авдошин, Е.Ю. Песоцкая. – М.: ДМК, 2015. – 420с.

- Аверченков, В.И. Организационная защита информации: учебное пособие для вузов / В.И. Аверченков. – М.: Флинта, 2015. – 184с.

- Аналитический центр Anti-Malware.ru. [Электронный ресурс] Режим доступа: http://www.anti-malware.ru/about

- Аналитический центр InfoWatch. [Электронный ресурс] Режим доступа: http://www.infowatch.ru/

- Аналитический центр Zecurion Analytics. [Электронный ресурс] Режим доступа: http://www.zecurion.ru/press/analytics/

- Артемьев, Н.В. Экономическая безопасность как научная категория / Н.В. Артемьев // Микроэкономика.- 2015. - № 2. - С. 36-41.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013.

- Барабаш П.А. Безопасность персональных данных. Учебное пособие. – СПб.: Политехника, 2014. – 167с.

- Баранов А. П., Борисенко Н.П. Математические основы информационной безопасности. - Орел: ВИПС, 2016. - 354с.

- Большой энциклопедический словарь / Под ред. И. Лапина, Е. Маталина и др. – М.: Астрель, 2003. – 1200с.

- Воройский Ф. С. Информатика. Энциклопедический словарь-справочник: введение в современные информационные и телекоммуникационные технологии в терминах и фактах. - М.: ФИЗМАТЛИТ, 2013. - 768 с.

- Герасименко В.А., Малюк А.А. «Основы защиты информации». - М.: ППО «Известия», 2013.

- И. В. Котенко, И. Б. Саенко, О. В. Полубелова, А. А. Чечулин, “Применение технологии управления информацией и событиями безопасности для защиты информации в критически важных инфраструктурах”, Труды СПИИРАН, 2012, № 1 (20), Наука

- Информатика: Учебник. - 3-е перераб. изд. /Под ред. проф. Н.В. Макаровой. - М.: Финансы и статистика, 2016. - 768 с.: ил.

- Королев, М.И. Информационная безопасность предприятия / М.И. Королев // Вестник института экономики Российской академии наук. – 2017. - №4. – С.187-191.

- Лукацкий, А. Аудит информационной безопасности: какой, кому, зачем? [Электронный ресурс] / А. Лукацкий. Режим доступа: http://bosfera.ru/bo/audit-informatsionnojbezopasnosti (

- Обеспечение информационной безопасности предприятия [Электронный ресурс]. - Режим доступа: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-predpriyatiya-25799.html.

- Терещенко Л.К., Тиунов О.И. Информационная безопасность органов исполнительной власти на современном этапе / Л.К. Терещенко, О.И. Тиунов // Журнал российского права. – 2015. - №8. – С.100-109.

- Шаньгин, В.Ф. Информационная безопасность / В.Ф. Шаньгин. – М.: ДМК Пресс, 2014. – 702с.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2014.