ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4244

Скачиваний: 25

словленную воздействием случайных факторов и всегда сопутству

ющую исследованию операции и ее эффективности.

Показатель эффективности должен быть достаточно

простым

(при необходимой комплексности), чтобы его вычисление и по

следующий анализ эффективности операции могли быть реализо

ваны в приемлемые сроки и имели бы наглядную интерпретацию.

Всем перечисленным требованиям удовлетворяет

показатель

эффективности,

представляющий собой вероятность достижения

цели операции (или вероятность выполнения задачи КСЗИ) —

р

1

дц-

•

Критерий оценивания эффективности —

совокупность усло

вий, определяющих цели операции и в соответствии с ними при

годность, оптимальность или превосходство исследуемой опера

ции.

2.4. Система управления информационной

безопасностью предприятия. Принципы

построения и взаимодействие с другими

подразделениями

КСЗИ предполагает подчиненное единому замыслу эффектив

ное управление всеми элементами системы обеспечения безопас

ности информации, анализ и адекватное противодействие вне

шним и внутренним угрозам, реализацию принципов защиты

информации, обрабатываемой на предприятии.

Управление КСЗИ должно осуществляться специализирован

ной организационной структурой (системой управления инфор

мационной безопасностью — СУИБ), которая будет координиро

вать действия подразделений (служб) организации, эксплуатиру

ющей АС, контролировать реализацию политики безопасности ин

формации и пресекать выявленные нарушения. Рассмотрим воз

можную структуру СУИБ без привязки к конкретной организа-

ционно-штатной структуре.

СУИБ строится как самостоятельная структура организации,

подчиняющаяся непосредственно руководителю (заместителю ру

ководителя) организации. В состав СУИБ обычно входит специа

лизированное подразделение (отдел обеспечения безопасности

информации, далее — отдел ОБИ), уполномоченные сотрудники

подразделений и территориально разобщенных объектов, на ко

торых распоряжением руководителя организации кроме основ

ных задач дополнительно возложено решение задач по обеспече

нию безопасности информации (нештатные администраторы без

опасности, далее — администратор БИ); они управляют деятель

ностью (по вопросам обеспечения безопасности информации) и

тесно взаимодействуют с администраторами АС (ее сегментов) и

администраторами баз данных.

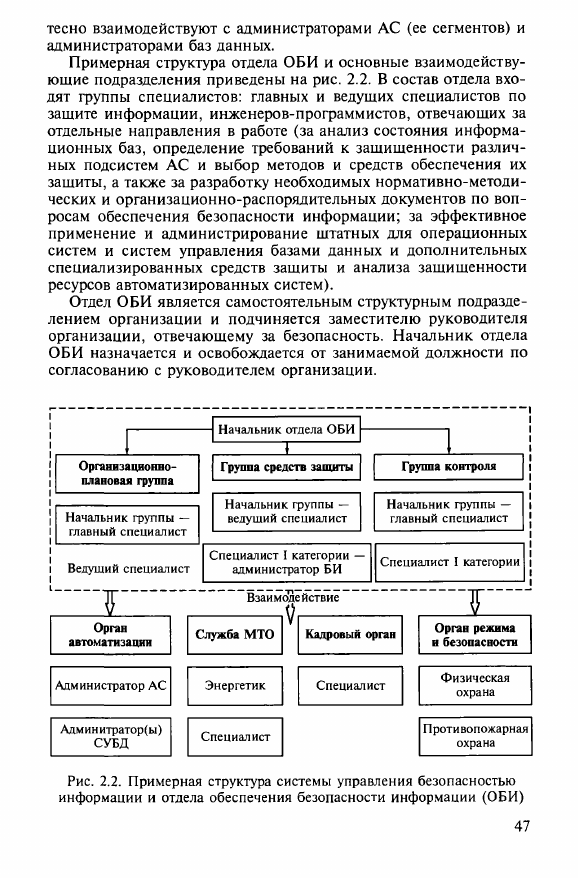

Примерная структура отдела ОБИ и основные взаимодейству

ющие подразделения приведены на рис. 2.2. В состав отдела вхо

дят группы специалистов: главных и ведущих специалистов по

защите информации, инженеров-программистов, отвечающих за

отдельные направления в работе (за анализ состояния информа

ционных баз, определение требований к защищенности различ

ных подсистем АС и выбор методов и средств обеспечения их

защиты, а также за разработку необходимых нормативно-методи

ческих и организационно-распорядительных документов по воп

росам обеспечения безопасности информации; за эффективное

применение и администрирование штатных для операционных

систем и систем управления базами данных и дополнительных

специализированных средств защиты и анализа защищенности

ресурсов автоматизированных систем).

Отдел ОБИ является самостоятельным структурным подразде

лением организации и подчиняется заместителю руководителя

организации, отвечающему за безопасность. Начальник отдела

ОБИ назначается и освобождается от занимаемой должности по

согласованию с руководителем организации.

Начальник отдела ОБИ

Организационно

плановая группа

Группа средств защиты

Группа контроля

Начальник группы —

ведущий специалист

Начальник группы —

главный специалист

Начальник группы —

главный специалист

Ведущий специалист

Специалист I категории -

администратор БИ

Специалист I категории

і :

т

Орган

автоматизации

Взаимодействие

—

і

Ѵ

і

—

Служба МТО

Кадровый орган

Орган режима

и безопасности

Администратор АС

Энергетик

Специалист

Физическая

охрана

Админитратор(ы)

СУБД

Специалист

Противопожарная

охрана

Рис. 2.2. Примерная структура системы управления безопасностью

информации и отдела обеспечения безопасности информации (ОБИ)

Включение отдела ОБИ подразделения в состав других струк

турных подразделений организации или передача его функций

этим подразделениям, а также возложение на него задач, не свя

занных с деятельностью по обеспечению безопасности информа

ции, не допускается.

Основные направления деятельности СУИБ:

• выработка подходов к обеспечению безопасности информа

ции и их практическая реализация, сбор статистических данных с

целью анализа и выявления источников угроз и уязвимостей;

• составление и ведение схемы информационных потоков, про

ведение их анализа с целью выявления недостатков в организа

ции КСЗИ, составление и выполнение планов по их устранению;

• координация усилий всех подразделений по вопросам обес

печения безопасности информации на предприятии;

• взаимодействие с подразделениями ОБИ организаций, уч

реждений, использующих информационные ресурсы;

• организация и выполнение технологических операций по пре

доставлению прав доступа сотрудникам к информационным ре

сурсам и средствам их обработки в соответствии с решениями,

принятыми в установленном порядке;

• непосредственное обеспечение защиты информационных ре

сурсов, обрабатываемых с применением технических средств об

работки, управление СЗИ;

• обеспечение защиты информации, циркулирующей в поме

щениях;

• доведение требований по обеспечению безопасности инфор

мации до сторонних организаций (партнеров), обращающихся к

информационным ресурсам;

• проведение инструктажей сотрудников по мерам обеспече

ния безопасности информации, обучение их работе с использова

нием средств защиты информации;

• учет, хранение и выдача носителей информации, генерация

паролей, ключей пользователей, используемых в СЗИ, контроль

соответствия ПО АС эталонному;

• контроль правильности выполнения сотрудниками требова

ний безопасности информации и расследование случаев их нару

шения;

• оказание консультационной и технической поддержки пользо

вателям АС при выполнении ими обязанностей по обеспечению

безопасности информации;

• постановка и решение научно-технических задач и реализа

ция технологических процедур в области обеспечения безопасно

сти информации.

СУИБ, как правило, должна комплектоваться специалистами,

имеющими практический опыт работы в области защиты инфор

мации и отвечающими соответствующим квалификационным тре

бованиям для специалистов по комплексной защите информации.

Их численность должна быть достаточна для обеспечения без

опасности информации с учетом особенностей предприятия.

2.5. Требования, предъявляемые к КСЗИ

2.5.1. Требования к организационной

и технической составляющим КСЗИ

Как было показано в гл. 1, в составе КСЗИ можно выделить

три составляющие: организационную (определяющую структуру

КСЗИ, совокупность нормативных документов и т.д.), техниче

скую (физические средства защиты, средства зашиты от утечки по

техническим каналам) и программную (программно-аппарат-

ную) — средства защиты информации от НСД в АС. Соответ

ственно и требования к этим подсистемам рассматривать целесо

образно раздельно.

Для эффективного функционирования КСЗИ важно правиль

но продумать организационно-штатную структуру органа безопас

ности, подобрать людей. Как правило, на предприятии создается

служба безопасности («первый отдел»), а зачастую еще и служба

информационной безопасности, занимающаяся вопросами защи

ты информации в АС. Кроме того, защитой информации в АС

занимаются и специалисты ИТ-подразделения. От того, насколь

ко согласованно будут работать эти службы, во многом зависит

эффективность КСЗИ. Надо сказать, что на Западе отдельной служ

бы информационной безопасности, как правило, не создается.

Этими вопросами ведает менеджер по информационной безопас

ности (CISO — Chief Information Security Officer), который, буду

чи в ранге замдиректора, осуществляет общее планирование и

руководство. А непосредственно вопросы защиты информации

решают сотрудники ИТ-подразделения и конечные пользователи.

К организационно-распорядительной и нормативной докумен

тации по безопасности можно предъявить два основных требова

ния: охват всех сторон деятельности предприятия и разумный

объем. Длинные, стостраничные инструкции никто не будет чи

тать, а тем более, исполнять, поэтому здесь надо руководство

ваться тем принципом, что лучше создать много небольших доку

ментов, чем один большой.

К физическим средствам защиты относятся средства пожарной

и охранной сигнализации, видеонаблюдения, пожаротушения,

разграничения доступа в помещения. При создании КСЗИ важно

не забывать не только о предотвращении угроз информационной

безопасности, но и о защите от стихийных бедствий. На наш взгляд,

хотя точная статистика здесь отсутствует, убытки от пожаров пре

восходят убытки от нарушения ИБ, поэтому требование оборудо

вания каждого помещения средствами пожарной сигнализации и

пожаротушения является обязательным.

Охранную сигнализацию необходимо установить в помещения,

где хранятся материальные ценности и/или важная информация

в нерабочее время. Лучи сигнализации должны быть выведены на

круглосуточный пост охраны, а в случае отсутствия такового — в

отделение милиции.

Современные средства видеонаблюдения позволяют не только

регистрировать информацию от видеокамер в цифровом виде, но

предоставляют ряд дополнительных сервисов. Например, привле

чение внимания оператора при возникновении движения в кадре,

при оставлении человеком какой-либо вещи (это может быть и

взрывчатка), автоматическое распознавание номеров машин и

многое другое.

Средства защиты от утечки по техническим каналам можно

разделить на две большие группы: средства защиты средств вы

числительной техники и средства защиты помещений. Первая

группа защищает от утечек компьютерной информации по кана

лам ПЭМИН, вторая группа — от утечки речевой информации по

виброакустическим каналам. Средства защиты от утечки по тех

ническим каналам подробно рассматриваются в гл. 7.

2.5.2. Требования по безопасности,

предъявляемые к изделиям ИТ

Требования, предъявляемые к изделиям ИТ, рассмотрим на

примере современного нормативного документа «Безопасность

информационных технологий. Положение по обеспечению без

опасности в жизненном цикле изделий информационных техно

логий» (далее — Положение) [39]. Насколько известно авторам,

данный документ анализируется впервые в литературе.

Положение не отменяет действия других нормативных доку

ментов, а применяется вместе с ними. Оно предназначено для

заказчиков, разработчиков, эксплуатирующих организаций.

В Положении приведены ссылки на следующие РД ФСТЭК:

«Концепция обеспечения безопасности изделий информационных

технологий»; «Критерии оценки безопасности информационных

технологий».

В Положении рассмотрены следующие вопросы:

• порядок задания требований;

• порядок разработки изделий ИТ;

• подтверждение соответствия изделий ИТ требованиям без

опасности информации;