ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4282

Скачиваний: 25

— помещения для временного хранения груза должны соответ

ствовать требованиям, предъявляемым к помещениям для хране

ния носителей сведений ограниченного доступа соответствующе

го вида;

— во всех случаях груз передается под расписку охраняющих

лиц.

5.7. Состав средств обеспечения, подлежащих

защите

Средства обеспечения объекта информатизации — технические

средства и системы, их коммуникации, не предназначенные для

обработки информации, но устанавливаемые вместе со средства

ми обработки информации на объекте информатизации. К ним

относятся: электробытовые приборы (нагревательные, осветитель

ные, вентиляции и т. п.); средства часофикации; системы конди

ционирования воздуха; электроосветительные приборы; системы

электроснабжения: системы заземления; электронные системы

регулирования доступа в помещения; средства видеонаблюдения;

системы отопления, водоснабжения, канализации, вентиляции;

системы сигнализации и оповещения; системы пожаротушения;

средства механизации (бумагоуничтожающие машины, электрон

ные и электрические замки, электрические звонки и т.п.).

Гл а в а 6

Дестабилизирующие воздействия

на информацию

и их нейтрализация

6.1. Факторы, создающие угрозу

информационной безопасности

Информация, подлежащая защите на предприятии, отражает

ся в документах на бумажных носителях, передается по средствам

телекоммуникаций, обрабатывается в АС. В этом смысле можно

говорить о мультимедийном характере системы документооборо

та. Для каждой среды характерны свои особенности обработки

информации, а также различные факторы и угрозы ее безопасно

сти. Как правило, защищаемая информация обрабатывается на

тех или иных технических средствах, поэтому введем понятие тех

нического средства обработки информации (ТСОИ), понимая под

ним любое изделие, в котором происходит обработка информа

ции. На безопасность информации влияют как конструктивные

особенности, характеристика ТСОИ, так и другие факторы. Рас

смотрим подробнее факторы, а далее (см. 6.2) — угрозы безопас

ности информации; проведем различие между этими понятиями.

Определение

фактора

,

воздействующего на информацию,

приведено в ГОСТ Р 51275 — 99 [14]: явление, действие или про

цесс, результатом которых могут быть утечка, искажение, уничто

жение защищаемой информации, блокирование доступа к ней.

Формирование полного множества дестабилизирующих фак

торов и определение причинно-следственных связей между ними

относится к числу ярко выраженных неформализованных задач.

Попытки формирования такого множества предпринимались при

исследовании проблем обеспечения качества информации. В пла

не обеспечения безопасности информации дестабилизирующие

факторы частично совпадают с факторами, влияющими на каче

ство информации в целом, однако в некоторых случаях имеют

свою специфику проявления и влияния на процессы автоматизи

рованной обработки данных в АС.

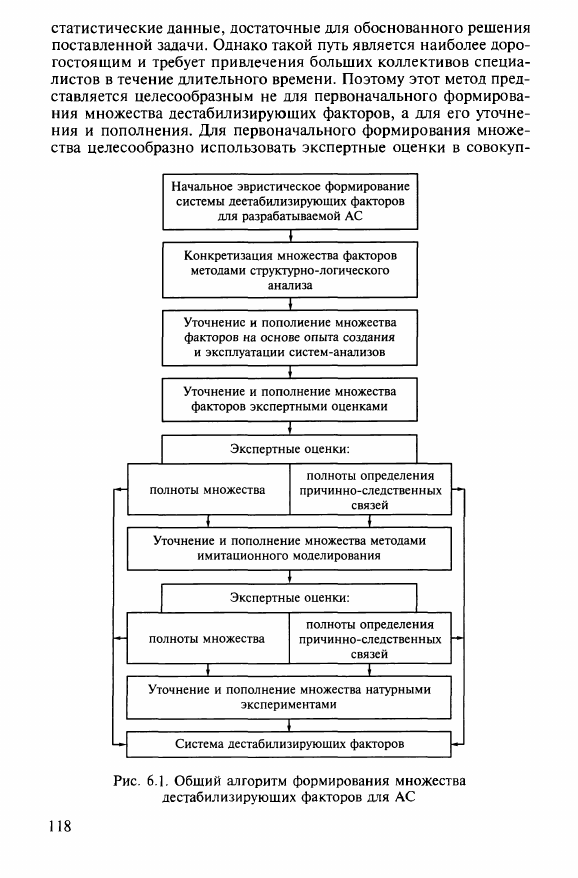

Одним из наиболее эффективных и адекватных методов выяв

ления множества дестабилизирующих факторов является метод

натурных экспериментов. При надлежащей организации экспе

риментов и достаточной их продолжительности можно наблюдать

статистические данные, достаточные для обоснованного решения

поставленной задачи. Однако такой путь является наиболее доро

гостоящим и требует привлечения больших коллективов специа

листов в течение длительного времени. Поэтому этот метод пред

ставляется целесообразным не для первоначального формирова

ния множества дестабилизирующих факторов, а для его уточне

ния и пополнения. Для первоначального формирования множе

ства целесообразно использовать экспертные оценки в совокуп-

Рис. 6.1. Общий алгоритм формирования множества

дестабилизирующих факторов для АС

ности с методами структурно-логического анализа. Структура об

щего алгоритма формирования множества дестабилизирующих

факторов показана на рис. 6.1.

Анализ причин утечки информации в АС, проведенный по ре

зультатам конкретных факторов выявления несанкционирован

ного доступа и в ходе моделирования различных ситуаций в АС,

показывает, что с учетом архитектуры, технологии применения и

условий функционирования АС полное множество дестабилизи

рующих факторов может быть разделено на следующие типы:

1. Количественная недостаточность системы защиты — сово

купность факторов, не позволяющих перекрыть известное мно

жество каналов утечки информации путем применения существу

ющих средств защиты, которые по своим характеристикам могут

полностью обеспечить безопасность информации в АС.

2. Качественная недостаточность системы защиты — совокуп

ность факторов, не позволяющих перекрыть известное множе

ство каналов утечки информации путем применения существую

щих средств защиты вследствие их несовершенства или несоот

ветствия современному уровню развития средств несанкциониро

ванного доступа к информации (средств технических разведок).

3. Отказы — совокупность факторов, приводящих к потере си

стемой защиты или одним из средств защиты способности вы

полнять свои функции.

4. Сбои — совокупность факторов, приводящих к кратковре

менному нарушению работы средств защиты или выходу характе

ристик их работы за допустимые интервалы значений.

5. Ошибки операторов АС — совокупность факторов, приводя

щих к нарушению технологии автоматизированной обработки

информации в АС вследствие некорректных действий операто

ров.

6. Стихийные бедствия — совокупность факторов, приводя

щих к утечке информации вследствие физического разрушения

элементов АС при воздействии на них сил природы без участия

человека.

7. Злоумышленные действия — совокупность факторов, при

водящих к изменению режимов функционирования АС, уничто

жению, искажению или раскрытию информации в результате не

посредственного целенаправленного воздействия нарушителя на

компоненты АС.

8. Побочные явления — совокупность факторов, позволяющих

нарушителю получить доступ к информации без непосредствен

ного воздействия на компоненты АСУ.

Источниками дестабилизирующих факторов могут быть люди

(операторы АСУ и нарушители), технические устройства, модели,

алгоритмы и программы выполнения различных операций обра

ботки данных в АСУ, технология автоматизированной обработки

информации и внешняя по отношению к АС среда. Поскольку в

общем случае каждый из типов факторов может появляться вслед

ствие активизации любого из рассмотренных источников, то можно

говорить о существовании (8x5) = 40 различных групп дестаби

лизирующих факторов. Однако некоторые типы факторов не мо

гут проявиться из-за физической сущности рассматриваемых ис

точников. Например, технические устройства наиболее часто по

рождают дестабилизирующие факторы, относящиеся к типам

«сбой» и «отказ», однако говорить о факторах типа «ошибка» или

«стихийное бедствие» в данном случае бессмысленно.

В упомянутом стандарте приведена классификация факторов,

воздействующих на информацию. В основу классификации поло

жено деление на следующие структурные компоненты: подкласс;

группа; подгруппа; вид; подвид.

В соответствии с данной классификацией все факторы делятся

на два подкласса: 1) объективные; 2) субъективные.

Внутри каждого подкласса выделяются группы внутренних и

внешних факторов.

К

объективным внутренним факторам,

воздействующим на

защищаемую информацию, относятся:

• передача сигналов по проводным, оптико-волоконным лини

ям связи;

• излучения сигналов, функционально присущих объектам ин

формации (ОИ) — акустических, речевых, неречевых;

• электромагнитные излучения и поля различных диапазонов;

• побочные электромагнитные излучения и наводки (ПЭМИН)

информационных цепей либо модулированные сигналами от ин

формационных цепей, в том числе паразитные излучения;

• акустоэлектрические преобразования в ТСОИ;

• дефекты, сбои, отказы, аварии ТСОИ;

• дефекты, сбои и отказы программного обеспечения.

К

объективным внешним факторам,

воздействующим на за

щищаемую информацию, относятся:

• явления техногенного характера;

• непреднамеренные электромагнитные облучения ОИ;

• радиационные облучения ОИ;

• сбои, отказы и аварии систем обеспечения ОИ;

• природные явления, стихийные бедствия (пожары, навод

нения, землетрясения, грозовые разряды, биологические факто

ры и т.д.).

К

субъективным внутренним факторам,

воздействующим на

защищаемую информацию, относятся:

• разглашение защищаемой информации лицами, имеющими

к ней право доступа; под разглашением понимается не только

прямое разглашение, но и косвенное, т.е. передача информации

по открытым линиям связи, обработка информации на незащи