ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4286

Скачиваний: 25

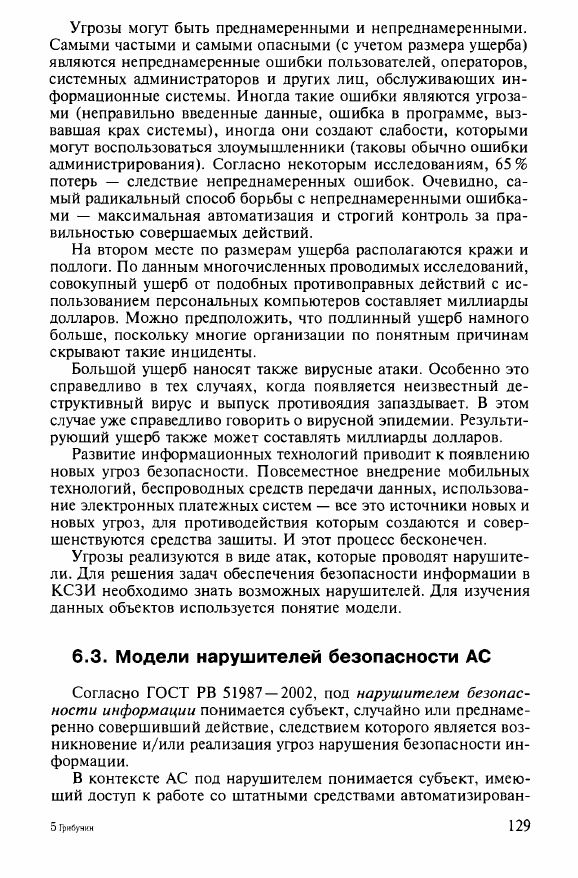

Угрозы информационной

безопасности

Возможные последствия

нарушения

конфиден

циаль

ности

целост

ности

работо

способ

ности

Ознакомление посторонних лиц

с машинной информацией

+

Извлечение информации из «мусора»

+

Саботаж

+

+

+

Забастовки

+

Ш пионаж

+

+

+

Внедрение вирусов

+

+

+

Атака «хакеров»

+

+

+

3.

Угрозы

,

связанные с функционированием вычислительных сетей

и электронной почты

Подключение к каналам связи

+

+

+

Пассивный перехват информации в сети

+

Активный перехват информации в сети

+

+

+

Изменение протоколов обмена

+

+

+

Изменение потока сообщений

+

+

+

Установление незаконного соединения

в сети

+

+

+

Введение помех в процесс обмена

сообщениями

+

+

Изменение полномочий других поль

зователей в сети

+

+

+

Незаконное использование «точек входа»

+

+

+

Маскировка под шлюз

+

+

+

Использование терминальных серверов

для маскировки

+

+

+

Пересылка информации по ошибочному

адресу

+

+

+

Нарушение целостности электронного

письма

+

+

Переупорядочивание сообщений

электронной почты

+

+

Угрозы информационной

безопасности

Возможные последствия

нарушения

конфиден

циаль

ности

целост

ности

работо

способ

ности

4.

Угрозы

,

связанные с функционированием средств защиты

информации

Разглашение атрибутов разграничения

доступа (паролей, шифров и др.)

+

+

+

Незаконное получение атрибутов разгра

ничения доступа (паролей, шифров и др.)

+

+

+

Незаконное изменение атрибутов раз

граничения доступа (паролей, шифров

и др.)

+

+

+

Вскрытие шифров криптозащиты

+

Нарушение процесса криптозащиты

+

+

+

Внесение изменений в программные

средства криптозащиты

+

+

+

Внедрение «жучков» в аппаратные

средства криптозащиты

+

+

Внесение изменений в программы

системы защиты

+

+

+

Порча системы защиты

+

+

Обход системы защиты

+

+

+

Отключение системы защиты

+

+

+

Некомпетентное использование средств

защиты

+

+

+

Отключение криптозащиты

+

+

5.

Угрозы

,

связанные с организацией разработки

И Т и А С

Ошибки при использование языков

доступа к данным (SQL)

+

+

+

Ошибки при проектировании

архитектуры системы

+

+

+

Ошибки при проектировании

технологии обработки данных

+

+

+

Ошибки в технологии разработки ИТ

и АС

+

+

+

Угрозы информационной

безопасности

Возможные последствия

нарушения

конфиден

циаль

ности

целост

ности

работо

способ

ности

Ошибки администрирования

+

+

+

Нарушение установленных правил

при работе в системе

+

+

+

Внедрение в программное обеспечение

+

+

+

Внедрение в информационное обеспечение

+

+

+

Внедрение в математическое обеспечение

+

+

+

Внедрение в лингвистическое обеспечение

+

+

+

Изменение программ

+

+

+

Удаление программ

+

+

Порча программ

+

+

Изменение режимов работы програм

много обеспечения

+

+

+

Изменение информации

+

+

Ввод ошибочной информации

+

+

Ввод ложной информации

+

+

Удаление информации

+

+

Порча информации

+

+

Копирование информации с машинных

носителей

+

Чтение информации с машинных

носителей

+

Чтение остаточной информации

из оперативной памяти, регистров,

буферов и т.д.

+

Незаконное использование «точек входа»

+

+

+

Использование неправильно спроекти

рованных программ

+

+

+

Использование программ с ошибками

+

+

+

Использование неучтенных (незаконных)

программ

+

+

+

Неправомерная перегрузка (компонентов

системы)

+

+

Угрозы могут быть преднамеренными и непреднамеренными.

Самыми частыми и самыми опасными (с учетом размера ущерба)

являются непреднамеренные ошибки пользователей, операторов,

системных администраторов и других лиц, обслуживающих ин

формационные системы. Иногда такие ошибки яачяются угроза

ми (неправильно введенные данные, ошибка в программе, выз

вавшая крах системы), иногда они создают слабости, которыми

могут воспользоваться злоумышленники (таковы обычно ошибки

администрирования). Согласно некоторым исследованиям, 65 %

потерь — следствие непреднамеренных ошибок. Очевидно, са

мый радикальный способ борьбы с непреднамеренными ошибка

ми — максимальная автоматизация и строгий контроль за пра

вильностью совершаемых действий.

На втором месте по размерам ущерба располагаются кражи и

подлоги. Поданным многочисленных проводимых исследований,

совокупный ушерб от подобных противоправных действий с ис

пользованием персональных компьютеров составляет миллиарды

долларов. Можно предположить, что подлинный ущерб намного

больше, поскольку многие организации по понятным причинам

скрывают такие инциденты.

Большой ущерб наносят также вирусные атаки. Особенно это

справедливо в тех случаях, когда появляется неизвестный де

структивный вирус и выпуск противоядия запаздывает. В этом

случае уже справедливо говорить о вирусной эпидемии. Результи

рующий ущерб также может составлять миллиарды долларов.

Развитие информационных технологий приводит к появлению

новых угроз безопасности. Повсеместное внедрение мобильных

технологий, беспроводных средств передачи данных, использова

ние электронных платежных систем — все это источники новых и

новых угроз, для противодействия которым создаются и совер

шенствуются средства защиты. И этот процесс бесконечен.

Угрозы реализуются в виде атак, которые проводят нарушите

ли. Для решения задач обеспечения безопасности информации в

КСЗИ необходимо знать возможных нарушителей. Для изучения

данных объектов используется понятие модели.

6.3. Модели нарушителей безопасности АС

Согласно ГОСТ РВ 51987 — 2002, под

нарушителем безопас

ности информации

понимается субъект, случайно или преднаме

ренно совершивший действие, следствием которого является воз

никновение и/или реализация угроз нарушения безопасности ин

формации.

В контексте АС под нарушителем понимается субъект, имею

щий доступ к работе со штатными средствами автоматизирован-

5

Грнбунин

129

ной системы и средствами вычислительной техники как части

автоматизированной системы. Нарушители АС классифицируют

ся по уровню возможностей, предоставляемых им штатными сред

ствами АС. Выделяется четыре уровня этих возможностей. Клас

сификация является иерархической, т.е. каждый следующий уро

вень включает функциональные возможности предыдущего.

Первый уровень

определяет самый низкий уровень возможно

стей ведения диалога в АС — запуск задач (программ) из фикси

рованного набора, реализующих заранее предусмотренные функ

ции по обработке информации.

Второй уровень

определяется возможностью создания и за

пуска собственных программ с новыми функциями по обработке

информации.

Третий уровень

определяется возможностью управления функ

ционированием АС, т.е. воздействием на базовое программное обес

печение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень

определяется всем объемом возможностей

лиц, осуществляющих проектирование, реализацию и ремонт тех

нических средств АС, вплоть до включения в ее состав собствен

ных технических средств с новыми функциями по обработке ин

формации.

В своем уровне нарушитель является специалистом высшей

квалификации, знает все об АС и, в частности, о системе и сред

ствах ее защиты [26]. Нарушитель может осуществлять атаку слу

чайно или преднамеренно. В последнем случае он называется зло

умышленником.

Система защиты АС строится на основе модели нарушителя.

В каждом конкретном случае, исходя из применяемой технологии

обработки информации, условий функционирования и располо

жения АС, определяется модель нарушителя, которая должна быть

адекватна реальному нарушителю. Под

моделью нарушителя

по

нимается его абстрактное (формализованное или неформализо

ванное) описание. Мы будем рассматривать далее только нефор

мализованное описание.

Неформальная модель нарушителя отражает его практические

и теоретические возможности, время и место действия и т.п. Для

достижения своих целей нарушитель должен приложить некото

рые усилия, затратить определенные ресурсы. Исследовав причи

ны нарушений, можно либо повлиять на сами эти причины, либо

точнее определить требования к системе защиты от данного вида

нарушений или преступлений.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принад

лежать нарушитель;

• предположения о мотивах действий нарушителя (преследуе

мых нарушителем целях);