ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4277

Скачиваний: 25

груэнтного генератора, используемого для генерации. В качестве

такового используются показания системного таймера, который

имеет дискретность 1/12 с. Если противнику известно время ге

нерации пароля с точностью, например, до минуты, то неопреде

ленность составляет всего лишь log2(60 • 12) = 9,5 бит, что пример

но эквивалентно паролю из трех цифр. Таким образом, стойкость

«случайного» пароля, порожденного встроенной функцией гене

рации случайных чисел, не зависит от алфавита и размера пароля.

Для создания паролей в идеале следует использовать крипто

графически безопасные генераторы случайных чисел (ГСЧ) — ге

нераторы гаммы. Инициализация этих генераторов должна про

изводиться от различных источников случайности, а не только от

системного времени.

8.3.2. Разграничение доступа

После выполнения идентификации и аутентификации необхо

димо установить полномочия (совокупность прав) субъекта для

последующего контроля санкционированного использования вы

числительных ресурсов, доступных в АС. Такой процесс называ

ется

авторизацией,

или

разграничением доступа.

Обычно полномочия субъекта представляются списком ресур

сов, доступных пользователю, и правами по доступу к каждому

ресурсу из списка. Альтернативой является присвоение пользова

телю и ресурсам определенных уровней конфиденциальности и

построение системы разграничения доступа на этой основе. Пер

вый метод называется дискреционным, а метод, основанный на

метках конфиденциальности, — мандатным.

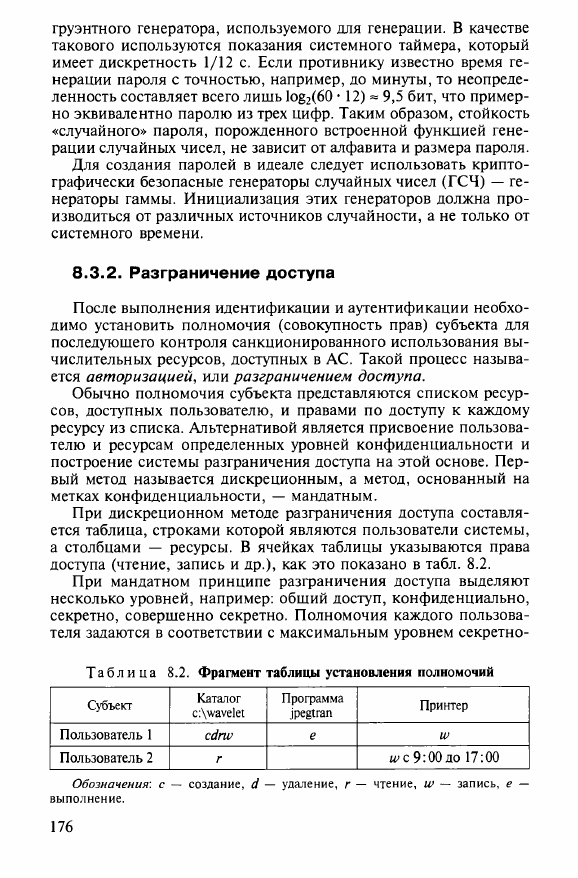

При дискреционном методе разграничения доступа составля

ется таблица, строками которой являются пользователи системы,

а столбцами — ресурсы. В ячейках таблицы указываются права

доступа (чтение, запись и др.), как это показано в табл. 8.2.

При мандатном принципе разграничения доступа выделяют

несколько уровней, например: общий доступ, конфиденциально,

секретно, совершенно секретно. Полномочия каждого пользова

теля задаются в соответствии с максимальным уровнем секретно-

Т а б л и ц а 8.2.

Фрагмент таблицы установления полномочий

Субъект

Каталог

c:\wavelet

Программа

jpegtran

Принтер

Пользователь 1

cdrw

е

W

Пользователь 2

г

w

с 9:00 до 17:00

Обозначения, с

выполнение.

— создание,

d

-— удаление,

г

-— чтение,

w

— запись,

е —

сти, к которому он допущен. Пользователь имеет доступ по чте

нию ко всем данным, имеющим уровень (гриф) секретности не

выше, чем он имеет. По записи он, наоборот, имеет доступ толь

ко к своему и более высоким грифам секретности.

Итак, разрешено чтение «вниз», запись «вверх». Отметим, что

это справедливо для мандатной модели обеспечения конфиден

циальности. Для мандатной модели обеспечения целостности —

все наоборот.

На практике обычно сочетают различные методы разграниче

ния доступа.

8.3.3. Регистрация и аудит

Подсистема регистрации должна обеспечить: подотчетность

пользователей и администраторов; возможность реконструкции

последовательности событий; обнаружение попыток нарушений

информационной безопасности; предоставление информации для

выявления и анализа проблем.

Так, согласно РД Гостехкомиссии, в АС класса 1Г (она пред

назначена для обработки служебной информации) должна быть

реализована регистрация входа (выхода) субъектов доступа в си

стему (из системы) либо загрузки и инициализации операцион

ной системы и ее программной остановки (программного остано

ва). Регистрация выхода из системы или останова не проводится в

моменты аппаратурного отключения АС.

При этом в параметрах регистрации указываются:

• дата и время входа (выхода) субъекта доступа в систему (из

системы) или загрузки (останова) системы;

• результат попытки входа: успешная или неуспешная — не

санкционированная;

• идентификатор (код или фамилия) субъекта, предъявленный

при попытке доступа;

• код или пароль, предъявленный при неуспешной попытке.

Кроме того, должна осуществляться

регистрация выдачи пе

чатных

(

графических) документов на «твердую» копию.

В па

раметрах регистрации указываются:

• дата и время выдачи (обращения к подсистеме вывода);

• спецификация устройства выдачи [логическое имя (номер)

внешнего устройства];

• краткое содержание (наименование, вид, шифр, код) и уро

вень конфиденциальности документа;

• идентификатор субъекта доступа, запросившего документ.

Должна осуществляться

регистрация запуска

(

завершения)

программ и процессов

(

заданий

,

задач), предназначенных для

обработки защищаемых файлов.

В параметрах регистрации ука

зываются:

• дата и время запуска;

• имя (идентификатор) программы (процесса, задания);

• идентификатор субъекта доступа, запросившего программу

(процесс, задание);

• результат запуска (успешный, неуспешный — несанкциони

рованный).

Должна осуществляться

регистрация попыток доступа про

граммных средств

(

программ, процессов, задач, заданий) к за

щищаемым файлам.

В параметрах регистрации указываются:

• дата и время попытки доступа к защищаемому файлу с указа

нием ее результата: успешная, неуспешная — несанкционирован

ная;

• идентификатор субъекта доступа;

• спецификация защищаемого файла.

Должна осуществляться

регистрация попыток доступа про

граммных средств к дополнительным защищаемым объектам

доступа

: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам)

связи, внешним устройствам ЭВМ, программам, томам, катало

гам, файлам, записям, полям записей. В параметрах регистрации

указываются:

• дата и время попытки доступа к защищаемому объекту с ука

занием ее результата: успешная, неуспешная — несанкциониро

ванная;

• идентификатор субъекта доступа;

• спецификация защищаемого объекта [логическое имя (но

мер)].

Должен проводиться

учет всех защищаемых носителей ин

формации

с помощью их маркировки и с занесением учетных

данных в журнал (учетную карточку).

Учет защищаемых носителей проводится в журнале (картоте

ке) с регистрацией их выдачи (приема).

Должна осуществляться очистка (обнуление, обезличивание)

освобождаемых областей оперативной памяти ЭВМ и внешних

накопителей.

Очистка осуществляется однократной произволь

ной записью в освобождаемую область памяти, ранее использо

ванную для хранения защищаемых данных (файлов).

Эффективность системы безопасности принципиально повы

шается в случае дополнения механизма регистрации механизмом

аудита. Это позволяет оперативно выявлять нарушения, опреде

лять слабые места в системе защиты, анализировать закономер

ности системы, оценивать работу пользователей и т.д.

Аудит —

это анализ накопленной информации, проводимый

оперативно в реальном времени или периодически (например,

один раз в день) [43]. Оперативный аудит с автоматическим ре

агированием на выявленные нештатные ситуации называется

активным.

Реализация механизмов регистрации и аудита позволяет ре

шать следующие задачи обеспечения информационной безопас

ности:

• обеспечение подотчетности пользователей и администрато

ров;

• обеспечение возможности реконструкции последовательно

сти событий;

• обнаружение попыток нарушений информационной безопас

ности;

• предоставление информации для выявления и анализа про

блем.

Практическими средствами регистрации и аудита являются:

различные системные утилиты и прикладные программы; регист

рационный (системный или контрольный) журнал.

Первое средство обычно дополняет мониторинг, осуществляе

мый администратором системы. Комплексный подход к протоко

лированию и аудиту обеспечивается при использовании регистра

ционного журнала.

Регистрационный журнал —

это хронологически упорядочен

ная совокупность записей результатов деятельности субъектов

системы, достаточная для восстановления, просмотра и анализа

последовательности действий, сопровождающих операции и про

цедуры, или приводящих к их выполнению, либо к совершению

событий при транзакции с целью контроля конечного результата.

Обнаружение попыток нарушений информационной безопас

ности входит в функции активного аудита, задачами которого яв

ляется оперативное выявление подозрительной активности и пре

доставление средств для автоматического реагирования на нее.

Под подозрительной активностью понимается поведение пользо

вателя или компонента информационной системы, являющееся

злоумышленным (в соответствии с заранее определенной полити

кой безопасности) или нетипичным (согласно принятым крите

риям). Например, подсистема аудита, отслеживая процедуру вхо

да (регистрации) пользователя в систему, подсчитывает количе

ство неудачных попыток входа. В случае превышения установ

ленного порога таких попыток подсистема аудита формирует сиг

нал о блокировке учетной записи данного пользователя.

8.3.4. Криптографическая подсистема

Криптографические методы защиты данных считаются наибо

лее надежными. Необходимо отметить, что все основные задачи

защиты информации от НСД решаются с применением крипто

графии. В некоторых случаях они могут быть решены и другими

путями, но, как правило, использование криптографии повышает

качество их решения. В современном мире криптография приме

няется для обеспечения:

• конфиденциальности сообщений (алгоритмы шифрования);

• целостности данных (алгоритмы хэширования);

• доступности информации (защищенные протоколы);

• неотказуемости авторства (алгоритмы электронной цифро

вой подписи — ЭЦП);

• аутентификации — отправителя, получателя, сообщения, сер

вера, клиента и т. п. (здесь применяется совокупность алгоритмов

и протоколов).

Криптография используется повсеместно — в государственных

и коммерческих организациях, финансово-кредитных учреждениях,

вузах и на предприятиях. Наконец, известную популярность по

лучили свободно распространяемые криптографические програм

мы, что сделало ее плоды доступными каждому.

Алгоритм зашифрования преобразует открытый текст в закры

тый, обратный процесс реализуется алгоритмом расшифрования.

При этом сам алгоритм считается обычно общеизвестным, а вся

стойкость заключена только в незнании его текущего состояния

при конкретной операции зашифрования. Это секретное состоя

ние называется ключом, который считается известным лишь за

конным корреспондентам. Если алгоритм работы может прини

мать

п

состояний, то для их описания требуется ключ длины log2(/i).

Следовательно, чем больше длина ключа, тем больше состояний

может принимать алгоритм, и тем больше его стойкость (при про

чих равных условиях, разумеется).

К ключу криптоалгоритма помимо достаточной длины

предъявляется еще одно важное требование: он должен быть неот

личим от отрезка случайной последовательности. Это означает,

что при знании любой части ключа невозможно предсказать пре

дыдущие или последующие его биты. Для формирования слу

чайного ключа обычно используется какой-нибудь физический

датчик (например, так называемый «шумящий» диод). В край

нем случае, можно воспользоваться программными генератора

ми псевдослучайных чисел. Обычно для зашифрования и рас

шифрования используется один и тот же ключ. Такие алгоритмы

называются симметричными, в отличие от асимметричных, в

которых ключи — разные.

Процесс криптографического закрытия данных может осуще

ствляться как программно, так и аппаратно. Аппаратная реализа

ция отличается существенно большей стоимостью, однако ей при

сущи и преимущества: высокая производительность, простота,

защищенность и т.д. Программная реализация более практична,

допускает известную гибкость в использовании.

Для современных криптографических систем защиты инфор

мации сформулированы следующие общепринятые требования: