ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4280

Скачиваний: 25

Гл а в а 8

Определение возможностей

несанкционированного доступа

к защищаемой информации

8 .1 . Методы и способы защиты информации

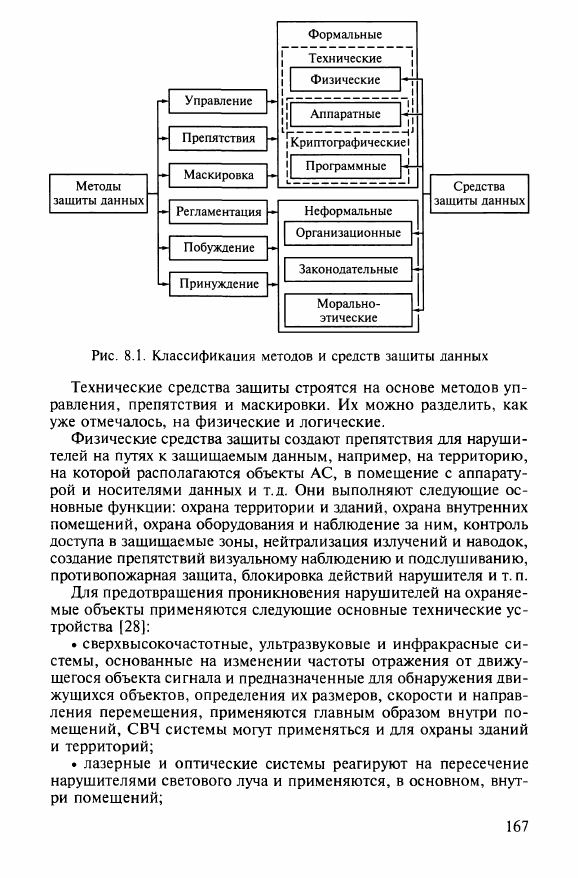

Средства защиты информации могут быть программными, про

граммно-аппаратными, аппаратно-программными и аппаратны

ми. В каждом случае СЗИ выбираются исходя из множества кри

териев, и каждому типу находится свое место. Классификация

методов и средств защиты данных представлена на рис. 8.1 [28].

Рассмотрим кратко основные методы защиты данных. Управле

ние представляет собой целенаправленное воздействие на систему

защиты информации с целью обеспечения выполнения ею своих

функций. В настоящее время практически все средства защиты

информации имеют канал управления. Это позволяет организовать

централизованное управление, когда настройки множества средств

выполняет из одной точки доступа администратор безопасности.

Препятствия преграждают нарушителю путь к защищаемой

информации. Физическими препятствиями являются дверные зам

ки, решетки на окнах и т. п. Логическими препятствиями служат

подсистемы разграничения доступа в компьютерных системах,

шифрование данных.

Маскировка данных представляет собой метод их защиты пу

тем стеганографического преобразования. При этом важная ин

формация встраивается в непривлекающий внимания контейнер.

Например, в обычное фотоизображение можно незаметно встро

ить порядка 10 Кбайт информации.

Регламентация как метод защиты заключается в разработке

порядка и правил поведения пользователей, эксплуатации средств

вычислительной техники, технологий обработки данных, при ко

торых минимизируется риск НСД.

Побуждение состоит в создании у законных пользователей ло

яльности к целям и задачам фирмы, создании на предприятии

атмосферы нетерпимости к фактам небрежности и расхлябанно

сти, которые могут повлечь за собой утерю данных.

Принуждение включает создание системы различных наказа

ний за нарушения ИБ вплоть до уголовной ответственности.

Рис. 8.1. Классификация методов и средств защиты данных

Технические средства защиты строятся на основе методов уп

равления, препятствия и маскировки. Их можно разделить, как

уже отмечалось, на физические и логические.

Физические средства защиты создают препятствия для наруши

телей на путях к защищаемым данным, например, на территорию,

на которой располагаются объекты АС, в помещение с аппарату

рой и носителями данных и т.д. Они выполняют следующие ос

новные функции: охрана территории и зданий, охрана внутренних

помещений, охрана оборудования и наблюдение за ним, контроль

доступа в защищаемые зоны, нейтрализация излучений и наводок,

создание препятствий визуальному наблюдению и подслушиванию,

противопожарная защита, блокировка действий нарушителя и т.п.

Для предотвращения проникновения нарушителей на охраняе

мые объекты применяются следующие основные технические ус

тройства [28]:

• сверхвысокочастотные, ультразвуковые и инфракрасные си

стемы, основанные на изменении частоты отражения от движу

щегося объекта сигнала и предназначенные для обнаружения дви

жущихся объектов, определения их размеров, скорости и направ

ления перемещения, применяются главным образом внутри по

мещений, СВЧ системы могут применяться и для охраны зданий

и территорий;

• лазерные и оптические системы реагируют на пересечение

нарушителями светового луча и применяются, в основном, внут

ри помещений;

• телевизионные системы широко применяются для наблюде

ния как за территорией охраняемого объекта, так и за обстанов

кой внутри помещений;

• кабельные системы используются для охраны небольших

объектов и оборудования внутри помещений и состоят из заглуб

ленного кабеля, окружающего защищаемый объект и излучающе

го радиоволны; приемник излучения реагирует на изменение поля,

создаваемое нарушителем;

• системы защиты окон и дверей предназначены не только для

препятствия механическому проникновению, а, главным образом,

для защиты от наблюдения и подслушивания.

Регулирование доступа на территорию и в помещения может

осуществляться и с помощью специальных замков и датчиков, а

также идентифицирующих устройств. Для защиты от перехвата

электромагнитного излучения применяются экранирование и за

шумляющие генераторы излучений.

8.2. Классификация СЗИ НСД

В этой главе рассматриваются только логические средства —

средства защиты информации от НСД в АС. В настоящее время

на рынке представлено большое количество разнообразных про

граммных, программно-аппаратных, аппаратно-программных СЗИ

НСД. Приведем их возможную классификацию.

СЗИ от НСД в общем случае можно разделить на универсаль

ные и специализированные (по области применения), на частные

и комплексные решения (по совокупности решаемых задач), на

встроенные в системные средства и добавочные (по способу реа

лизации). Подобная классификация крайне важна ввиду того, что

при построении СЗИ от НСД каждого типа разработчиками фор

мулируются и решаются совершенно различные задачи, что в боль

шой мере определяет область эффективного использования СЗИ

от НСД. Например, большинство современных ОС можно отнес

ти к универсальным, используемым и в личных целях, и в корпо

ративных приложениях, а эти области приложений выдвигают

совершенно различные (и во многом противоречащие друг другу)

требования к механизмам защиты. Естественно, что при построе

нии защиты универсального системного средства должно учиты

ваться, какая область его практического использования домини

рует. Как следствие, во многом зашита в современных универ

сальных ОС реализуется исходя из концепции полного доверия к

пользователю и становится во многом бесполезной в корпоратив

ных приложениях, например при решении задач противодействия

внутренним ИТ-угрозам (хищение конфиденциальных данных

санкционированными пользователями — инсайдерами).

По месту применения

СЗИ НСД делятся:

• на СЗИ защиты отдельного компьютера (КПК, сотового те

лефона);

• СЗИ защиты информации в локальных сетях;

• СЗИ защиты информации в глобальных сетях.

По объектам защиты отдельного компьютера

СЗИ НСД де

лятся:

• на СЗИ защиты доступа к компьютеру (аппаратно-программ

ные модули доверенной загрузки);

• СЗИ для операционной системы;

. СЗИ для СУБД;

• СЗИ для отдельных приложений.

По функциональному назначению

СЗИ делятся:

• на аппаратно-программные комплексы СЗИ от НСД на АРМ

пользователей и в ЛВС;

• средства управления обновлениями программных компонент АС;

• межсетевые экраны;

• средства построения VPN;

• средства контроля доступа;

• средства обнаружения вторжений и аномалий;

• средства резервного копирования и архивирования;

• средства централизованного управления безопасностью;

• средства предотвращения вторжений на уровне серверов;

• средства аудита и мониторинга средств безопасности;

• средства контроля деятельности сотрудников в сети Интернет;

• средства анализа содержимого почтовых сообщений;

• средства анализа защищенности информационных систем;

• антивирусные программные средства;

• средства защиты от спама;

• средства защиты от атак класса «Отказ в обслуживании»;

• средства контроля целостности;

• удостоверяющие центры и средства электронной цифровой

подписи;

• средства криптографической защиты информации;

• средства усиленной аутентификации и пр.

8.3. Механизмы обеспечения безопасности

информации

8.3.1. Идентификация и аутентификация

Рассмотрим основные механизмы зашиты информации и обо

значим некоторые средства их реализации.

Основой любых систем ЗИ являются идентификация и аутен

тификация, так как все механизмы зашиты информации рассчи

таны на работу с поименованными субъектами и объектами АС

[28]. Напомним, что в качестве субъектов АС могут выступать как

пользователи, так и процессы, а в качестве объектов АС — ин

формация и другие информационные ресурсы системы.

С древних времен люди использовали различные средства, чтобы

доказать другим, что они те, за кого себя выдают. Для этих целей

использовались устные пароли («то, что знаю»), различные удо

стоверения личности с трудно подделываемыми элементами («то,

что имею»), в удостоверениях личности могли быть описаны осо

бые приметы человека («то, чем являюсь»). Характерной чертой

этих, докомпьютерных, методов установления подлинности лич

ности было то, что в качестве проверяющего лица обычно высту

пал человек, а также то, что такая проверка происходила при не

посредственном контакте.

В современных вычислительных сетях решение о подлинности

предъявленного удостоверения выносит компьютер, а непосред

ственный контакт предъявителя и проверяющего становится все

большей редкостью. Рассмотрим и еще одно существенное отли

чие сегодняшней ситуации от исторических времен. Если в ту

эпоху лицу, не прошедшему проверку подлинности, грозило усек

новение головы, то сейчас любой может попробовать себя в каче

стве «взломщика» информационной системы практически без вся

ких для себя последствий.

Согласно ГОСТ Р ИСО 7498-2—99 [14], процедура проверки

подлинности предъявленного субъектом доступа идентификатора

называется аутентификацией. Как указано в этом стандарте, раз

личается аутентификация отправителя данных — «подтверждение

того, что отправитель полученных данных соответствует заявлен

ному», и аутентификация равноправного логического объекта —

«подтверждение того, что равноправный логический объект в ка

кой-либо ассоциации является заявленным логическим объектом».

Задача аутентификации отправителя данных успешно решает

ся при помощи технологии ЭЦП. Далее речь пойдет об аутенти

фикации во втором смысле этого слова, при этом в качестве субъек

та доступа может выступать как человек, так и программа.

Системы электронной торговли, Интернет-банкинга, платеж

ные системы, в том числе мобильные, сайты с платным контен

том — вот далеко неполный перечень областей, где от надежной

аутентификации субъектов зависит судьба финансов. А что уж

говорить об информационных системах, в которых обрабатывает

ся информация, составляющая государственную тайну, и о воен

ных системах!

Без всякого преувеличения можно сказать, что аутентифика

ция является самым важным механизмом безопасности. И надеж

ная аутентификация невозможна без привлечения криптографи

ческих методов.