ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4234

Скачиваний: 25

Поэтому наилучшей стратегией, видимо, является использование

КСЗИ, обеспечивающей минимум суммарных затрат. Эффектив

ность этого решения подтверждена результатами моделирования:

экономически оптимальная КСЗИ снижает суммарные ожидае

мые потери примерно на порядок по сравнению с базовыми ре

шениями. При этом такая система не является самой безопасной.

Более того, вероятность ущерба от нарушения И Б в этой системе

может в разы превышать минимально возможные значения.

В случае, когда доминирующим требованием является обеспе

чение гарантированной ИБ на заданном уровне, реализация кон

цепции экономически оптимальной КСЗИ не применима. Это

относится, например, к защите сведений, составляющих государ

ственную тайну.

Оптимальные КСЗИ наиболее интересны для экономически

самостоятельных предприятий, для которых критичен баланс меж

ду затратами на систему ИБ и возможным ущербом. Оценка эко

номически оптимальных параметров должна являться основой

формирования конкретного технико-организационного облика

КСЗИ.

Таким образом, изложенные принципы организации менедж

мента по безопасности коммерческого предприятия позволяют

осуществить анализ действующих либо вновь создаваемых систем

защиты в плане обеспечения экономически эффективной без

опасности предпринимательской деятельности, т.е. позволяет со

здать согласованный комплекс мероприятий, направленных на

решение научно-технических, социально-экономических и дру

гих проблем наиболее эффективным путем в соответствии с тре

бованиями, установленными в стандартах и законах.

1.5. Управление безопасностью предприятия.

Международные стандарты

При построении КСЗИ большое значение имеет разработка

концепции управления безопасностью предприятия. Создание

системы управления информационной безопасностью (СУИБ)

должно базироваться на требованиях и рекомендациях норматив

ных и правовых актов. Однако до недавнего времени в России в

области стандартизации организационных основ информацион

ной безопасности (ИБ) существовал определенный пробел, затра

гивались лишь отдельные аспекты рисков бизнес-процессов (ГОСТ

15.002, серия 9000, 51901 и др.) [5]. Активность в данном направ

лении до сих пор проявлял лишь Банк России, выпустивший свой

стандарт ИББС-1.0. Однако в связи с планируемым вступлением

России в ВТО повысилась актуальность внедрения популярных в

Т

а

б

л

и

ц

а

1.

1.

О

сн

о

в

н

ы

е

п

о

л

о

ж

ен

и

я

р

о

сс

и

й

ск

и

х

о

р

га

н

и

за

ц

и

о

н

н

ы

х

ст

а

н

д

а

р

т

о

в

по

И

Б

<D

S _

X о

(D Ю

с; сО

<U Q .

го

о Л

О. о.

О с

со

<и

ІІ

OJ

s

EJ

О i Й

ю Й* *

w g s

g* *Ѳ* ас

x >>

5 S S

05

s

я

со

f e

Ё .^

<L> <D

u a

s -&

я «

Я S

E о

IS

Э *

« .s

t- Ю

U и

ш

к

s

X

о

т

<L>

с

о

о .

*1

Л лі

S ё

и

S

х

и

§

Си X

СО

о

С О

к

S

X

03

ей

О

ѵо

<и

о,

н

5

ш

5

со

*:

s

. н

Й s

о с=:

& ®

Н

s

X

Ь

С

се о

§

- 5

и

§ £

*

S | - S

а-S о. эс

Е—

„ к Л

О Й

И

S н s О

S

“

S S

и

Щ

W &

о. 3

si!

і 5 I с

> . О

°

^

н >> = S

О й S ч

О S о ,* *

е* со * и

I

CQ

СО

3

* а.

о. и

со О,

Ш с

О о

&*

^ <и

с? S

S 31

^ ss

Л CQ

н о

л ю

Е-*

>*

*

§ из

« S

s со

х ю

из

5 I

X

Ч

8 1

ш о

S О.

л

н

о

о

X

СО

5

1

5 °

о I о

S S >»

EJ о s

5 о, s

5 s S

O s

со §

о 3

>4 ЭС

a s

*

О*

<и

I

с

со

аэ

о

§

аэ

О

>»

О- X

№ к

s s

5 =J

5 ^

SS м

m s

О х

н 2

а. мз

<D М

ю S

л

Ё

С

О

X

р

о

к

СО

х

§

&

х

>>

<D

5

S

н

о

о

X

о

.

03 [П

о S

го

и

ю s

5 g

аі

к

СО

а

о <D

I м

I X

§ г

с о >; ш ѳ

05

ш

о

S

S

со

ffl

н

о

п

(U

о.

о

<D

VD >>

СО

н

о

ю

со

О .

• ГО

СО СО

С о.

&■«

О I

*

5

J3 н

с?

Rv&

£ І

о сх

с

LO

S

s

S

со

Я

I

< S

«и И

s х

X S

s

s

s 5

S. w

R 03

.¾ л

^ о О .

О с

S >>

(D

S

СО

«

I

О о

о я

X Ь

<и

S

X

<D

5

S.

S ѵВ О

о

S

О

о

о.

С

о

^ X

<Т)

СО

СО

н

о

э

Q .

О

с£

о

5 из

2 S

х -

о С

с >>

а

со

*

S

■Ѳ

S

н

Q .

<и

О

05

СО

X

§

сх

со

X

>.

из

X

>>

U

к 2

S S

S

х

Й СО

оз cd-

О со

ю о

о о

Н «

=J

2

2*

ч

с

о

(Г)

^ 5

X

со

2

S

X

о . -

Q.U3

g s

СО ( J

<D

X

S ^

0 * .

1 &«Ь

X §

s

о § >

S с и

>> го

^

05

О ю

О

из

S

>»

и

ь

S

Й

СО

S

S

X

X

<D

сх

со

ч Э

(D М

^

S

И 3

О

из Q*

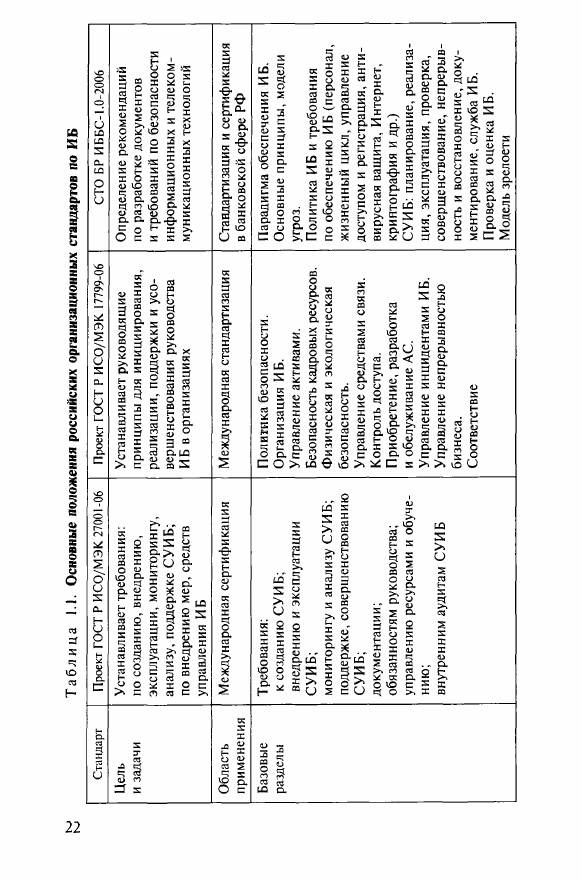

мире стандартов по организационным основам ИБ серии 270хх.

Технический комитет по стандартизации ТК-362, который уже

много лет занимается вопросами адаптации указанных стандар

тов, в мае 2007 г. подготовил первые версии проектов ГОСТ 17799

и 27001 (табл. 1.1).

При внедрении организационных стандартов появляется воз

можность добровольной сертификации не только систем качества

(как это сейчас происходит, на соответствие стандартам серии

9000), но и СУИБ. Зачастую такие требования уже выдвигают за

падные партнеры наших предприятий.

Кроме того, проведение сертификации СУИБ компании по

зволяет: обосновать затраты на эту систему; оценить ее эффек

тивность; определить приоритеты КСЗИ.

Например, в ряде случаев уровень безопасности можно значи

тельно повысить организационными мерами, не прибегая при этом

к существенным капиталовложениям.

Особую актуальность внедрению организационных стандартов

И Б придает развитие нового вида услуг в данной области — стра

хование рисков ИБ. Имеются данные, что организации, обладаю

щие международными сертификатами соответствия стандартам

СУИБ, получают скидки, сопоставимые с затратами на проведе

ние сертификации [5].

В настоящее время комитетом ISO/IEC JTC 1/SC27 ведется

разработка стандартов для систем управления информационной

безопасностью (СУИБ) серии 2700х. Разработаны и планирова

лось разработать следующие стандарты (сведения на лето 2007 г.):

• IS027000 — определения и основные принципы СУИБ;

• IS027001: 2005 — этот стандарт уже внедряется фирмами в

РФ, которые не дожидаются его перевода;

• IS027002 — в апреле 2007 г. заменяет ISO 17799:2005;

• IS027003 — руководство по внедрению СУИБ (2007 г.);

• IS027004 — оценка эффективности СУИБ (2007 г.);

• IS027005 — управление рисками ИБ (в его основе лежит

BS 7799-3: 2006, планируемый выпуск — в 2007 г.).

Осенью 2006 г. был опубликован ГОСТ Р ИСО/МЭК 17799 —

2005, являющийся переводом стандарта ISO 17799: 2000 (к сожа

лению, его, а не более современного 17799:2005). По мнению

аналитиков известного Интернет-ресурса CNews, качество рус

ского текста оставляет желать лучшего, так что рекомендуется

читать ISO 17799 : 2005, причем в оригинале.

Кроме того, в 2007 г. в РФ планировались перевод и прямое

применение следующих стандартов:

• ISO/IEC 18045 : 2005 — методология оценки безопасности ИТ;

• ISO/IEC TR 18044:2004 — управление инцидентами ИБ;

. ISO/PRF TR 13569.2, ISO/TR 13569:1997 - рекомендации

по И Б при предоставлении финансовых услуг.

1.6. Цели и задачи защиты информации

в автоматизированных системах

Современный бизнес немыслим без широкого использования

автоматизированной обработки информации, средств вычислитель

ной техники, связи. Создаваемые на основе этих информацион

ных технологий системы и сети носят глобальный, территориаль

но распределенный характер. В компьютерах на носителях дан

ных накапливаются значительные объемы информации, зачастую

носящей конфиденциальный характер или представляющей боль

шую ценность для ее владельца. Однако компьютерная обработка

информации, при всех ее положительных сторонах, порождает

целый ряд сложных и крупномасштабных проблем. Одной из та

ких проблем является надежное обеспечение сохранности и уста

новленного статуса использования информации, циркулирующей

и обрабатываемой в информационно-вычислительных системах и

сетях, автоматизированных системах. Для решения этой пробле

мы разрабатывается система защиты информации (СЗИ) в АС.

СЗИ включает меры по защите процессов создания данных, их

ввода, хранения, обработки и вывода. СЗИ должна обезопасить

ценности системы, защитить и гарантировать точность и целост

ность информации, минимизировать разрушения, которые могут

иметь место, если информация будет модифицирована или разру

шена. Зашита информации требует учета всех событий, в ходе

которых информация создается, модифицируется, к ней обеспе

чивается доступ или она распространяется.

Защита информации направлена на достижение следующих

целей:

• конфиденциальность критической информации;

• целостность информации и связанных с ней процессов (со

здания, ввода, обработки и вывода);

• доступность информации, когда она нужна;

• учет всех процессов, связанных с информацией (например,

неотказуемость авторства).

Работы по защите информации у нас в стране ведутся доста

точно интенсивно и уже продолжительное время. Накоплен опре

деленный опыт. Его анализ показал, что весь период работ по

защите информации в АС достаточно четко делится на три этапа,

каждый из которых характеризуется своими особенностями в прин

ципиальных подходах к защите информации.

Первый этап характеризуется упрощенным подходом к самой

проблеме, порожденным убеждением, что уже сам факт представ

ления информации в ЭВМ в закодированном виде и обработки ее

по специфическим алгоритмам является серьезным защитным

средством. Поэтому для обеспечения защиты информации впол

не достаточно включить в состав АС некоторые технические и

программные средства и осуществить ряд организационных ме

роприятий. Надежды эти не оправдались, специалисты пришли к

выводу о том, что для зашиты информации требуется некоторая

вполне организованная система со своим управляющим элемен

том. Такой элемент получил название ядра защиты, или ядра без

опасности. Тем не менее, все еще сохранялась надежда, что си

стема защиты с ядром в дальнейшем будет обеспечивать надеж

ную защиту во все время функционирования АС, хотя существен

но повысилось внимание к организационным мероприятиям.

Изложенный подход был характерен и для второго этапа. Од

нако нарушения в организации безопасности информации неу

клонно росли, что вызывало серьезную озабоченность, поскольку

могло стать серьезным препятствием на пути внедрения вычисли

тельной техники. Усиленные поиски выхода из такой почти кри

зисной ситуации привели к выводу, что зашита информации в

современных АС есть не одноразовая акция, а непрерывный про

цесс, целенаправленно осуществляемый во все время создания и

функционирования систем с комплексным применением всех

имеющихся средств, методов и мероприятий. Сделанный вывод

знаменовал начало третьего этапа в развитии подходов к защите

информации, который осуществляется и в настоящее время. Так

в самых общих чертах может быть охарактеризовано существо за

рубежного и отечественного опыта защиты информации в АС.

На основе сказанного, теоретических исследований и практи

ческих работ в области защиты информации сформулирован так

называемый системно-концептуальный подход к защите инфор

мации в АС.

Под системностью как составной частью системно-концепту-

ального подхода понимается [6]:

• во-первых, системность целевая, т.е. защищенность инфор

мации рассматривается как составная часть общего понятия каче

ства информации;

• во-вторых, системность пространственная, предполагающая

взаимоувязанное решение всех вопросов защиты во всех компо

нентах отдельно взятой АС, во всех АС учреждения (заведения,

ведомства), расположенных на некоторой территории;

• в-третьих, системность временная, означающая непрерывность

работ по защите информации, осуществляемых по взаимоувязан

ным планам;

• в-четвертых, системность организационная, означающая един

ство организации всех работ по защите информации и управле

ния их осуществлением. Она предопределяет объективную необ

ходимость создания в общегосударственном масштабе стройной

системы органов, профессионально ориентированных на защиту

информации, несущих полную ответственность за оптимальную