ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4229

Скачиваний: 25

организацию надежной защиты во всех АС, обладающих необхо

димыми полномочиями. Главной целью указанной системы орга

нов должна быть реализация в общегосударственном масштабе

принципов системно-концептуального подхода к защите инфор

мации как государственного, так и коммерческого характера.

Концептуальность подхода предполагает разработку единой

концепции как полной совокупности научно обоснованных взгля

дов, положений и решений, необходимых и достаточных для оп

тимальной организации и обеспечения надежности защиты ин

формации, а также для целенаправленной организации всех ра

бот по ее защите. Разработка такой концепции в настоящее время

находится в стадии завершения, и ее содержание охватывает все

направления обеспечения надежной защиты информации.

Комплексность системы защиты информации достигается охва

том всех возможных угроз и согласованием между собой разно

родных методов и средств, обеспечивающих защиту всех элемен

тов АС.

Основные требования к комплексной системе защиты инфор

мации в АС:

• должна обеспечивать выполнение АС своих основных функ

ций без существенного ухудшения характеристик последней;

• должна быть экономически целесообразной, так как стоимость

системы защиты информации включается в стоимость АС;

• должна обеспечиваться на всех этапах жизненного цикла, при

всех технологических режимах обработки информации, в том числе

при проведении ремонтных и регламентных работ;

• в систему защиты информации должны быть заложены воз

можности ее совершенствования и развития в соответствии с усло

виями эксплуатации и конфигурации АС;

• должна обеспечивать в соответствии с установленными пра

вилами разграничение доступа к конфиденциальной информации

с отвлечением нарушителя на ложную информацию, т.е. обладать

свойствами активной и пассивной защиты;

• при взаимодействии защищаемой АС с незащищенными АС

должна обеспечивать соблюдение установленных правил разгра

ничения доступа;

• должна позволять проводить учет и расследование случаев

нарушения безопасности информации в АС;

• не должна своим применением ухудшать экологическую об

становку, быть сложной для пользователя, вызывать психологи

ческое противодействие и желание обойтись без нее.

Перечень основных задач, которые должны решаться систе

мой защиты информации в АС:

• управление доступом пользователей к ресурсам АС с целью

ее защиты от неправомерного случайного или умышленного вме

шательства в работу системы и несанкционированного (с превы

шением предоставленных полномочий) доступа к ее информаци

онным, программным и аппаратным ресурсам со стороны посто

ронних лиц, а также лиц из числа персонала организации и пользо

вателей;

• защита данных, передаваемых по каналам связи;

• регистрация, сбор, хранение, обработка и выдача сведений

обо всех событиях, происходящих в системе и имеющих отноше

ние к ее безопасности;

• контроль работы пользователей системы со стороны админис

трации и оперативное оповещение администратора безопасности о

попытках несанкционированного доступа к ресурсам системы;

• контроль и поддержание целостности критичных ресурсов

системы защиты и среды исполнения прикладных программ;

• обеспечение замкнутой среды проверенного программного

обеспечения с целью зашиты от бесконтрольного внедрения в

систему потенциально опасных программ (в которых могут со

держаться вредоносные закладки или опасные ошибки) и средств

преодоления системы защиты, а также от внедрения и распро

странения компьютерных вирусов;

• управление средствами защиты информации.

Поскольку субъектам информационных отношений ущерб мо

жет быть нанесен также посредством воздействия на процессы и

средства обработки критичной для них информации, становится

очевидной необходимость обеспечения защиты всей системы об

работки и передачи данной информации от несанкционирован

ного вмешательства в процесс ее функционирования, а также от

попыток хищения, незаконной модификации и/или разрушения

любых компонентов данной системы.

Поэтому под безопасностью автоматизированной системы

обработки информации (компьютерной системы) понимается за

щищенность всех ее компонентов (технических средств, програм

много обеспечения, данных и персонала) от подобного рода не

желательных для соответствующих субъектов информационных от

ношений воздействий.

1.7. Современное понимание методологии

защиты информации

1.7.1. Особенности национального технического

регулирования

Под методологией защиты информации понимается использо

вание совокупности необходимых и достаточных моделей, мето

дов, методик. Подходы к моделированию КСЗИ, применяемые в

ней методы и методики будут рассмотрены в следующих главах.

Здесь мы остановимся на проектах двух документов в этой облас

ти, которые отражают современную систему взглядов на пробле

му защиты информации, — проектах технических регламентов.

В случае их принятия они будут иметь силу закона.

С принятием в 2002 г. Федерального закона «О техническом

регулировании» началась новая эра в области задания требований

к продукции и оценке ее соответствия. Целью данного закона

было снятие излишних, искусственно воздвигнутых барьеров на

пути изделий отечественных (и не только) производителей, лик

видация разнородных и иногда противоречивых требований, за

ложенных в отечественных стандартах. Отныне все обязательные

требования разрешается излагать только в технических регламен

тах (ТР), а следование стандартам — дело добровольное. При этом

и в ТР можно предъявлять не произвольные требования, а лишь

касающиеся «защиты жизни или здоровья граждан, имущества

физических или юридических лиц, государственного или муни

ципального имущества; охраны окружающей среды, жизни или

здоровья животных и растений; предупреждения действий, вво

дящих в заблуждение приобретателей».

В ст. 7 упомянутого закона приведены различные виды без

опасности, которые обеспечиваются выполнением минимальных

требований регламентов: механическая, пожарная, промышлен

ная, ...Обращает на себя внимание отсутствие такого важного вида,

как информационная безопасность.

Существуют мнения о необходимости внесения в закон соот

ветствующих поправок, но в настоящее время решили идти «околь

ным» путем. Влияет информационная безопасность на жизнь лю

дей, на сохранность имущества? В какой-то степени, да. Поэтому

было решено разработать и принять два специальных техничес

ких регламента (СТР-45 и СТР-46) в этой области, а в преамбуле

написать, что принимаются данные регламенты в целях, указан

ных в ФЗ «О техническом регулировании», которые приведены

выше.

Надо сказать, что СТР-45 («О безопасности информационных

технологий») и СТР-46 («О требованиях к средствам обеспечения

безопасности информационных технологий») должны были быть

приняты еще в 2005 г. На момент написания книги (2008 г.) их

судьба все еще неясна, тем не менее целесообразно изучить мето

дологический подход, заложенный в проектах этих регламентов.

1.7.2. Что понимается под безопасностью ИТ?

Несмотря на свое довольно широкое название, проект СТР-45

рассматривает в основном только одну сторону обеспечения без

опасности ИТ — защиту от НСД в АС. Кроме того, изложены

требования к физической защите и защите среды ИТ (пожарная,

электробезопасность и т.д.). При этом, чтобы хоть как-то соот

ветствовать своему названию, вместо термина АС по тексту ис

пользуется термин «ИТ» — упорядоченная совокупность аппарат

ных, программных, аппаратно-программных средств, систем и ин

формационных процессов. На наш взгляд, определение не очень

удачное, так как из него не видно, как связаны информационные

процессы с «железом». Кроме того, непонятно, что относится к

ИТ. Например, мобильный телефон — это тоже упорядоченная

совокупность программных и аппаратных средств и информаци

онных процессов, нарушение безопасности которых вполне мо

жет повлечь существенный ущерб.

Большая часть рассматриваемого регламента посвящена требо

ваниям к безопасности при эксплуатации ИТ. В проекте указаны

стадии жизненного цикла ИТ: подготовка к эксплуатации, ввод

в эксплуатацию, эксплуатация, снятие с эксплуатации, и для каж

дой стадии приведен перечень необходимых мероприятий.

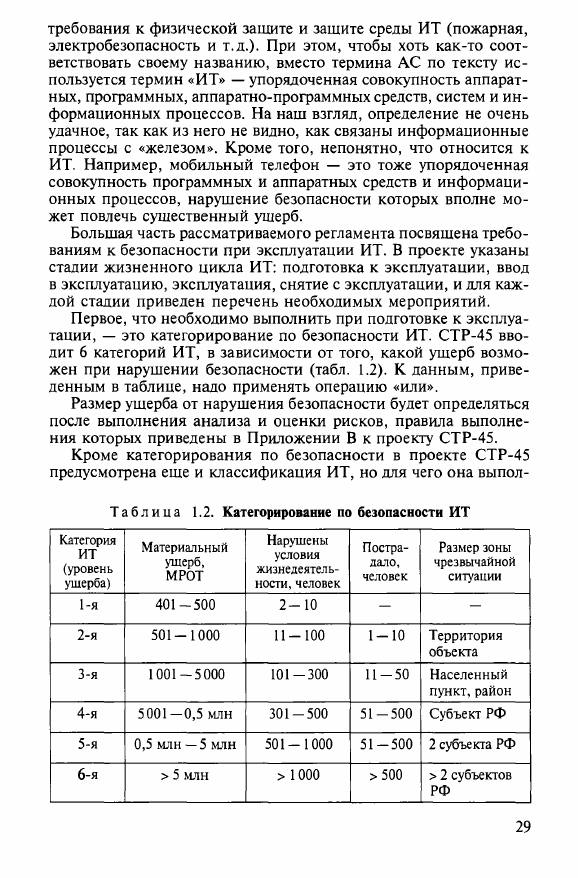

Первое, что необходимо выполнить при подготовке к эксплуа

тации, — это категорирование по безопасности ИТ. СТР-45 вво

дит 6 категорий ИТ, в зависимости от того, какой ущерб возмо

жен при нарушении безопасности (табл. 1.2). К данным, приве

денным в таблице, надо применять операцию «или».

Размер ущерба от нарушения безопасности будет определяться

после выполнения анализа и оценки рисков, правила выполне

ния которых приведены в Приложении В к проекту СТР-45.

Кроме категорирования по безопасности в проекте СТР-45

предусмотрена еще и классификация ИТ, но для чего она выпол-

Т а б л и ц а

1

.

2

. Категорирование по безопасности ИТ

Категория

ИТ

(уровень

ущерба)

Материальный

ущерб,

МРОТ

Нарушены

условия

жизнедеятель

ности, человек

Постра

дало,

человек

Размер зоны

чрезвычайной

ситуации

1-я

4 0 1 -5 0 0

2 - 1 0

—

—

2-я

5 0 1 -1 0 0 0

1 1 -1 0 0

1 - 1 0

Территория

объекта

3-я

1 0 0 1 -5 0 0 0

10 1 -3 0 0

1 1 - 5 0

Населенный

пункт, район

4-я

5001—0,5 млн

3 0 1 -5 0 0

5 1 -5 0 0

Субъект РФ

5-я

0,5 млн

— 5

млн

5 0 1 - 1000

5 1 - 5 0 0

2 субъекта РФ

6-я

> 5 млн

> 1000

>500

> 2 субъектов

РФ

няется, разработчики написать «забыли». Требования к ИТ

предъявляются лишь исходя из категории безопасности ИТ.

В соответствии с духом ГОСТ 15408, все требования подразделя

ются на функциональные и требования доверия к безопасности.

Функциональные требования, в свою очередь, подразделяются на

требования к организационным мерам и требования к техниче

ским мерам и средствам обеспечения безопасности ИТ.

Из описания организационных мер обеспечения безопасности

видно, что авторы СТР-45 учли прогрессивные международные

стандарты и рекомендации «наилучшей практики», такие как ISO

17799, BSI, COBIT и др., в том числе корпоративные стандарты.

Оргмеры включают не только традиционные мероприятия по за

щите, но и реагирование на инциденты безопасности, действия в

непредвиденных ситуациях (т.е. обеспечение непрерывности ве

дения бизнеса), оценку рисков, информирование и обучение

пользователей.

Функциональные требования помимо прочего включают срав

нительно новые для наших пользователей детализированные тре

бования к аудиту безопасности ИТ, требования к защите комму

никаций. Введение последней категории требований показывает,

что разработчики учли распределенный характер современных ИТ.

Требования доверия к безопасности менее многочисленны, чем

функциональные, и включают в основном требования к сопро

вождению ИТ, внесению изменений в ее конфигурацию, требова

ния к персоналу и к документации.

По-видимому, болезненный для многих потребителей вопрос

связан с аттестацией ИТ. Согласно существующей нормативной

базе, аттестация ИТ внешней комиссией выполняется лишь в слу

чае «обработки гостайны». В проекте СТР-45 предусмотрены две

формы оценки соответствия ИТ требованиям безопасности: атте

стация ИТ и государственный контроль (надзор). При этом для

ИТ 3 —6-й категорий аттестация осуществляется аккредитован

ными органами по аттестации, для первой и второй категорий —

своими силами. Государственный контроль (надзор) выполняется

пока неназванными уполномоченными органами, правила его про

ведения и периодичность пока также не указаны. Тем не менее,

по результатам контроля процесс эксплуатации ИТ в случае обна

ружения нарушений СТР-45 может быть остановлен.

1.7.3. Документы пользователя

Согласно СТР-45, на этапе ввода ИТ в эксплуатацию необхо

димо разработать большое количество документов. Часть из них

будут новыми для отечественных потребителей. К таким доку

ментам относятся следующие: