ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4240

Скачиваний: 25

ствует поток между двумя объектами, ассоциированными с этими

субъектами. У абсолютно корректных субъектов множества ассо

циированных объектов вообще не пересекаются.

Введение понятия абсолютной корректности позволяет сфор

мулировать достаточные условия осуществления только легаль

ного доступа. Для этого все субъекты в системе, включая МБО,

должны быть абсолютно корректными относительно друг друга.

Это достаточно жесткое правило, и на первый взгляд неясно, как

решить проблему корректности порождаемого субъекта и МБО.

На помощь приходит введение понятия монитора безопасности

субъектов (МБС) — субъекта, который разрешает порождение толь

ко определенного подмножества пар активизирующих субъектов

и объектов-источников.

Компьютерная система, в которой есть МБС, называется зам

кнутой. Если порождаемые субъекты абсолютно корректны отно

сительно друг друга и МБС, то замкнутая система называется изо

лированной. В [5] приведена и доказана теорема, описывающая

достаточное условие гарантированного выполнения политики без

опасности в компьютерной системе: «Если в изолированной про

граммной среде существует МБО и порождаемые субъекты абсо

лютно корректны с МБО, МБС и другими субъектами, а также

МБС абсолютно корректен с МБО, то в такой программной среде

МБО разрешает порождение только легальных потоков».

Для того чтобы программная среда всегда оставалась изолиро

ванной (а значит, и гарантированно защищенной), необходимо

потребовать, чтобы порождение субъектов сопровождалось конт

ролем неизменности породивших их объектов.

11.3. Прикладные модели защиты информации

в АС

Формальные подходы к решению задачи оценки защищенно

сти информации до настоящего времени не получили широкого

практического распространения. Это обусловлено прежде всего

алгоритмической сложностью формализации процессов защиты

информации в АС.

Считается, что значительно более действенным является исполь

зование неформальных классификационных подходов. В частно

сти, вместо количественных оценок используют категорирование:

• нарушителей (по целям, квалификации и доступным вычис

лительным ресурсам);

• информации (по уровням критичности и конфиденциально

сти);

• средств защиты (по функциональности и гарантированности

реализуемых возможностей) и т. п.

Такой подход не дает возможности получения количественных

значений показателей защищенности, а позволяет лишь класси

фицировать АС по уровню защищенности и сравнивать их между

собой. Примерами классификационных методик, получивших

широкое распространение, могут служить разнообразные крите

рии оценки безопасности информации, принятые во многих стра

нах в качестве национальных стандартов, устанавливающих клас

сы и уровни защищенности. Одним из основных результатов про

ведения работ в этом направлении является обобщающий миро

вой опыт международный стандарт ISO 15408, принятый в каче

стве национального российского стандарта — ГОСТ 15408 — 2002.

В России основными документами, задающими требования к обес

печению безопасности информации в АС, являются руководящие

документы Гостехкомиссии РФ (ФСТЭК).

Задача контроля выполнения требований по защите информа

ции в АС от НСД может решаться на основе использования клас

сификационных методик лишь при проектировании АС. Вместе с

тем достаточно универсального решения этой задачи в процессе

эксплуатации АС на сегодняшний день не существует. Обеспече

ние заданного уровня защищенности от НСД к информации в

течение всего периода эксплуатации АС должно осуществляться

путем административного управления средствами защиты инфор

мации (СЗИ) АС.

Успешное решение задачи обеспечения заданного уровня защи

щенности от НСД к информации связано с последовательным

решением двух частных задач: оценивание защищенности от НСД

к информации в АС на количественном уровне и принятие реше

ний об изменении параметров настройки СЗИ АС в целях обеспе

чения заданного уровня защищенности. Наряду с этим оценивание

защищенности АС от НСД связано с необходимостью определения

количественных значений параметров возможных атак на АС.

В настоящее время наиболее известны четыре класса моделей

систем и процессов защиты информации, позволяющих оцени

вать общее состояние АС относительно меры уязвимости, или

уровня защищенности информации в них:

1) общая модель процессов защиты информации, описывающая

взаимодействие СЗИ АС и угроз безопасности информации в АС;

2) обобщенная модель СЗИ, предназначенная для определения

рационального состава системы защиты;

3) модель общей оценки эффективности реализации атак на

АС, позволяющая оценить потери, которые могут возникнуть при

проявлении различных угроз безопасности информации;

4) модель анализа систем разграничения доступа, предназна

ченная для решения задач анализа и синтеза этих систем.

Данные модели не нашли широкого практического примене

ния для оценивания защищенности информации в АС в значи

тельной мере из-за трудностей, возникающих при подготовке и

актуализации исходных данных о параметрах потенциальных ИВ

на АС. Однако, применив модель политики безопасности для оце

нивания не общих, а частных характеристик АС, например для

оценивания защищенности АС от НСД при применении программ

ных средств защиты информации (входящих в состав общего и

специального программного обеспечения АС), можно получить

достаточно достоверную оценку защищенности. Это связано с тем,

что при подготовке исходных данных о параметрах атак, для про

тиводействия которым применяются программные средства за

щиты, не требуется составления и обоснования наиболее полного

перечня возможных угроз.

Использование модели процессов защиты информации для

расчета частного показателя защищенности АС от НСД имеет сле

дующие основные особенности:

• принятие решений о применении средств защиты связано с

необходимостью учета параметрической неопределенности атак

(априорно неизвестно, какие атаки с какими параметрами могут

быть реализованы);

• не известны вероятностные законы изменения параметров

атак в процессе эксплуатации АС;

• обработка информации является конфликтной ситуацией, в

которой стороны имеют различные интересы (в ряде случаев —

строго противоположные).

Прикладные модели защиты информации могут разрабатываться

для конкретной АС, с учетом всех особенностей планируемых тех

нологий обработки информации.

Рассмотрим процесс формулирования задач на проектирова

ние СЗИ АС и ее формализацию на примере. При этом в качестве

модели СЗИ выберем описанную ранее субъектно-объектную мо

дель.

11.4. Формальное построение модели защиты:

пример

11.4.1. Описание объекта защиты

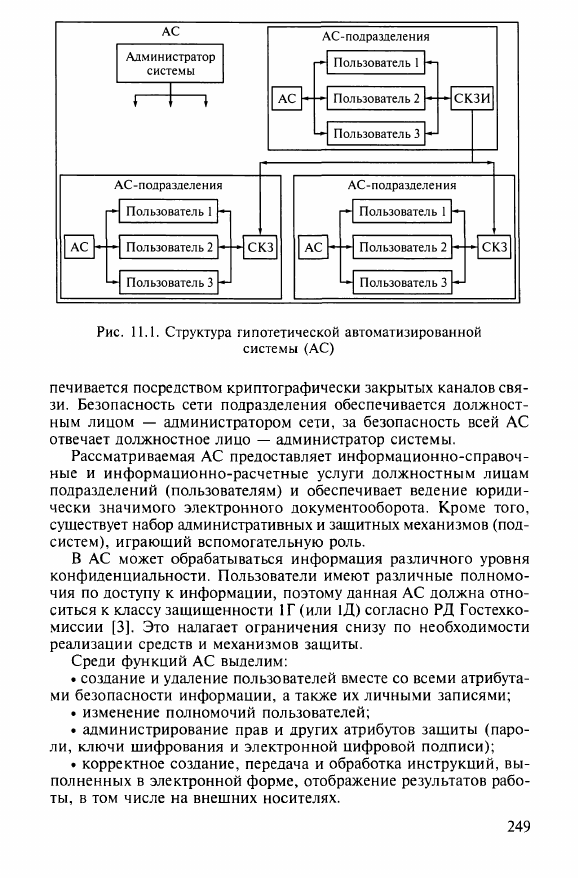

Рассмотрим пример АС, объединяющей несколько подразде

лений предприятия (рис. 11.1). В каждом подразделении имеется

своя иерархически построенная локальная сеть, объединяющая

одноранговые сети отделов. Сеть подразделения выполнена по

звездообразной структуре, сети отделов имеют кольцевидную

структуру. В сети подразделения имеется ряд серверов: информа

ционный, почтовый и т.д. Сеть подразделения находится в пре

делах контролируемой зоны, связь между подразделениями обес-

Рис. 11.1. Структура гипотетической автоматизированной

системы (АС)

печивается посредством криптографически закрытых каналов свя

зи. Безопасность сети подразделения обеспечивается должност

ным лицом — администратором сети, за безопасность всей АС

отвечает должностное лицо — администратор системы.

Рассматриваемая АС предоставляет информационно-справоч

ные и информационно-расчетные услуги должностным лицам

подразделений (пользователям) и обеспечивает ведение юриди

чески значимого электронного документооборота. Кроме того,

существует набор административных и защитных механизмов (под

систем), играющий вспомогательную роль.

В АС может обрабатываться информация различного уровня

конфиденциальности. Пользователи имеют различные полномо

чия по доступу к информации, поэтому данная АС должна отно

ситься к классу защищенности 1Г (или 1Д) согласно РД Гостехко

миссии [3]. Это налагает ограничения снизу по необходимости

реализации средств и механизмов защиты.

Среди функций АС выделим:

• создание и удаление пользователей вместе со всеми атрибута

ми безопасности информации, а также их личными записями;

• изменение полномочий пользователей;

• администрирование прав и других атрибутов защиты (паро

ли, ключи шифрования и электронной цифровой подписи);

• корректное создание, передача и обработка инструкций, вы

полненных в электронной форме, отображение результатов рабо

ты, в том числе на внешних носителях.

Компонентами АС являются объекты, реализующие логически

законченную функциональность, например персональные компь

ютеры, серверы баз данных, серверы электронной почты и т.д.

Угрозы информационной безопасности и риски индивидуальны

для каждого компонента, но каждый компонент должен подчи

няться единым правилам — политике безопасности системы. При

чем эти правила должны быть едиными не только для сети масш

таба подразделения, но и для всей рассматриваемой АС. Именно

этим вызвана необходимость введения в рассмотрение должност

ного лица — администратора системы.

11.4.2. Декомпозиция АС на субъекты и объекты

Выполним декомпозицию АС на субъекты и объекты. Соглас

но [26], под субъектом понимается «лицо или процесс, действия

которого регламентируются правилами разграничения доступа».

Таким образом, субъект — активная компонента АС. Учитывая,

что согласно субъектно-объектной модели субъекты порождаются

из объектов, мы будем понимать под субъектами процессы, а

субъектов — физических лиц — называть пользователями.

Объект — «единица информационного ресурса автоматизиро

ванной системы, доступ к которой регламентируется правилами

разграничения доступа» [26]. Объектом может быть и поле базы

данных, и целая локальная сеть — все зависит от детализации

рассмотрения. Правила разграничения доступа (ПРД) — «сово

купность правил, регламентирующих права доступа субъектов до

ступа к объектам доступа». Еще в «Оранжевой книге» была приве

дена аксиома безопасности, гласящая, что все вопросы безопас

ности определяются ПРД субъектов к объектам.

Все программные, аппаратные, людские компоненты АС явля

ются ее ресурсом. Так как в данном пункте рассматривается толь

ко защита от НСД техническими мерами, под ресурсом АС будем

понимать программную среду. Владельцем ресурса АС является

предприятие. Объекты сети существуют в ресурсе и представляют

собой данные, несущие информацию о ресурсе, в них скрыты

также потенциальные субъекты АС. В самом деле, применив опе

рацию «исполнение» к какому-либо объекту, мы активизируем

субъекта. Объекты существуют в АС и «при выключенном пита

нии» (хотя, естественно, могут быть объекты в оперативной памя

ти). Субъекты существуют только в оперативной памяти и иници

ализируются при включении питания компьютеров сети.

При этом происходит цепочка порождений субъектов: пользо

ватель включает питание, при загрузке операционной системы

порождается первый субъект, который порождает следующие

субъекты, и т.д. Порядок порождения субъектов при включении

питания компьютера может быть изображен в виде дерева, в кор