ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4232

Скачиваний: 25

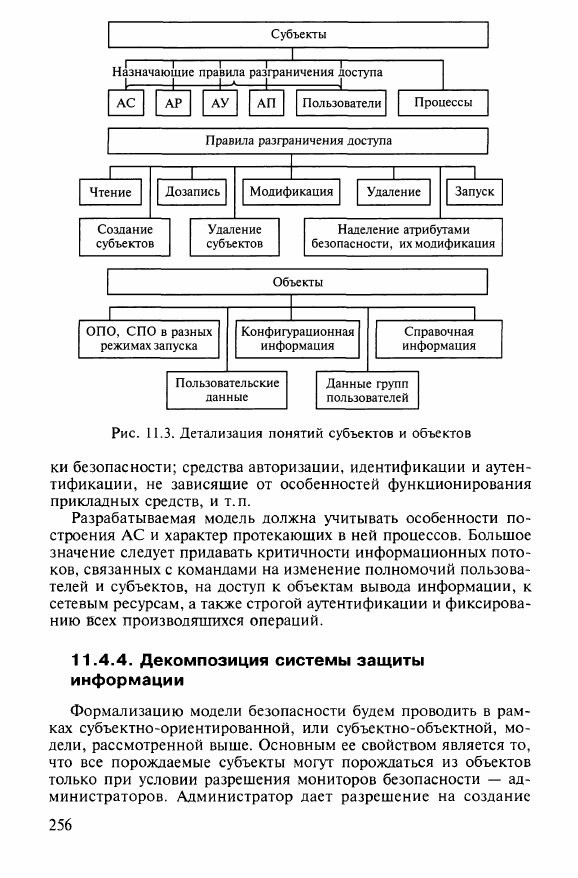

Рис. 11.3. Детализация понятий субъектов и объектов

ки безопасности; средства авторизации, идентификации и аутен

тификации, не зависящие от особенностей функционирования

прикладных средств, и т. п.

Разрабатываемая модель должна учитывать особенности по

строения АС и характер протекающих в ней процессов. Большое

значение следует придавать критичности информационных пото

ков, связанных с командами на изменение полномочий пользова

телей и субъектов, на доступ к объектам вывода информации, к

сетевым ресурсам, а также строгой аутентификации и фиксирова

нию всех производящихся операций.

11.4.4. Декомпозиция системы защиты

информации

Формализацию модели безопасности будем проводить в рам

ках субъектно-ориентированной, или субъектно-объектной, мо

дели, рассмотренной выше. Основным ее свойством является то,

что все порождаемые субъекты могут порождаться из объектов

только при условии разрешения мониторов безопасности — ад

министраторов. Администратор дает разрешение на создание

субъектов, наделяет их правами по умолчанию, контролирует ин

формационные потоки между объектами.

Необходимо выполнить декомпозицию системы защиты ин

формации, выделить отдельных администраторов и описать вы

полняемые ими функции.

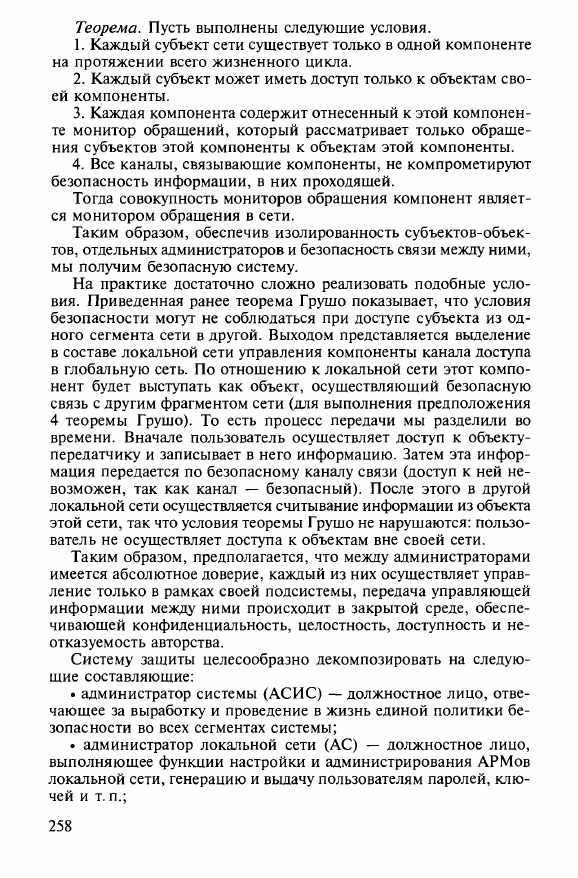

На рис. 11.4 по аналогии с [43] представлено схематичное изоб

ражение структуры АС, показывающее распределение компонент

сети на объекты и субъекты. Серыми прямоугольниками выделе

ны барьеры защиты;

А

— администратор;

О

— объекты;

S —

субъек

ты;

{R} —

множество видов доступа (операций) в сети; {Г} — мно

жество требований к механизмам защиты АС при передаче (шиф

рование, контроль целостности, неотказуемость авторства); при

аутентификации и авторизации (требования к паролями, другим

факторам аутентификации, ЭЦП); при аудите и регистрации со

бытий и т. п.

Для построения субъектно-объектной модели необходимо опи

сать процесс взаимодействия между субъектами и объектами си

стемы, управление информационными потоками в вычислитель

ной среде.

Функции системы обеспечения безопасности информации мо

гут выполняться в рамках разных ресурсов автоматизированной

системы под управлением владельцев этих ресурсов. Важно, что

взаимодействие производится только между двумя соседними уров

нями модели системы зашиты.

В работе [5] доказана следующая теорема (далее — теорема

Грушо):

©

/

Внутреннее

взаимодействие

Внешнее

взаимодействие

Рис. 11.4. Субъектно-объектная декомпозиция структуры АС

(пояснения см. в тексте)

9

Грибунин

257

Теорема.

Пусть выполнены следующие условия.

1. Каждый субъект сети существует только в одной компоненте

на протяжении всего жизненного цикла.

2. Каждый субъект может иметь доступ только к объектам сво

ей компоненты.

3. Каждая компонента содержит отнесенный к этой компонен

те монитор обращений, который рассматривает только обраще

ния субъектов этой компоненты к объектам этой компоненты.

4. Все каналы, связывающие компоненты, не компрометируют

безопасность информации, в них проходящей.

Тогда совокупность мониторов обращения компонент являет

ся монитором обращения в сети.

Таким образом, обеспечив изолированность субъектов-объек

тов, отдельных администраторов и безопасность связи между ними,

мы получим безопасную систему.

На практике достаточно сложно реализовать подобные усло

вия. Приведенная ранее теорема Грушо показывает, что условия

безопасности могут не соблюдаться при доступе субъекта из од

ного сегмента сети в другой. Выходом представляется выделение

в составе локальной сети управления компоненты канала доступа

в глобальную сеть. По отношению к локальной сети этот компо

нент будет выступать как объект, осуществляющий безопасную

связь с другим фрагментом сети (для выполнения предположения

4 теоремы Грушо). То есть процесс передачи мы разделили во

времени. Вначале пользователь осуществляет доступ к объекту-

передатчику и записывает в него информацию. Затем эта инфор

мация передается по безопасному каналу связи (доступ к ней не

возможен, так как канал — безопасный). После этого в другой

локальной сети осуществляется считывание информации из объекта

этой сети, так что условия теоремы Грушо не нарушаются: пользо

ватель не осуществляет доступа к объектам вне своей сети.

Таким образом, предполагается, что между администраторами

имеется абсолютное доверие, каждый из них осуществляет управ

ление только в рамках своей подсистемы, передача управляющей

информации между ними происходит в закрытой среде, обеспе

чивающей конфиденциальность, целостность, доступность и не-

отказуемость авторства.

Систему защиты целесообразно декомпозировать на следую

щие составляющие:

• администратор системы (АСИС) — должностное лицо, отве

чающее за выработку и проведение в жизнь единой политики бе

зопасности во всех сегментах системы;

• администратор локальной сети (АС) — должностное лицо,

выполняющее функции настройки и администрирования АРМов

локальной сети, генерацию и выдачу пользователям паролей, клю

чей и т.п.;

• под управлением АС работает программный модуль админи

стратора управления доступом (АУД), раздающий права и атрибу

ты безопасности субъектам и объектам сети и поддерживающий

соответствующие базы данных;

• администратор разграничения доступа (АРД), выполняющий

функции разделения доступа при осуществлении всех операций,

управления правами;

• администратор внешних соединений (ABC), обеспечивающий

безопасность соединений между локальными сетями;

• сервисы шифрования и контроля целостности (в т.ч. антиви

русной защиты), предоставляемые по запросам администраторов

и уполномоченных пользователей;

• механизмы идентификации и аутентификации, используемые

всеми участниками АС;

• подсистема аудита, параметры которой в определенных пре

делах могут настраиваться администраторами;

• подсистема защиты, расположенная у субъекта (пользовате

ля), выполняющая функции защиты АРМов от НСД, доверенной

загрузки приложений, хранения атрибутов безопасности, обеспе

чения конфиденциальности пользовательской информации.

Для обеспечения надежной защиты пользовательских данных

целесообразно осуществлять как абонентское, так и линейное

шифрование (например, на пограничном маршрутизаторе).

АСИС связан с подчиненными ему администраторами сетей

защищенными каналами связи и выполняет следующие функции:

• периодическое изменение баз данных у администратора сети

(например, при изменениях в политике безопасности);

• сбор информации от администраторов сети;

• выработку управляющих воздействий;

• доведение их до администраторов сети;

• контроль за выполнением распоряжений.

АС осуществляет настройку, в том числе удаленную, всех сер

висов и механизмов защиты, управляет программными модулями

АУД, АРД, ABC. Докладывает о нарушениях безопасности, при

нятых мерах (и т.п.) АСИС.

Все остальные администраторы являются программными мо

дулями, получают команды от АС, возвращают ему же информа

цию о выполнении, вызывают при необходимости сервисы шиф

рования, контроля целостности, механизмы идентификации и

аутентификации и обращаются к подсистеме аудита.

АУД должен поддерживать базы данных атрибутов безопасно

сти пользователей, групп пользователей, субъектов-процессов,

объектов АС. Контроль целостности баз данных АУД выполняет

периодически или по запросу АС. Команды на модификацию своих

баз он получает от АС. Информацию о допуске к операции субъек

та/объекта АУД передает АРД по его запросу.

АРД вызывается всякий раз при попытке доступа субъекта к

объекту или при попытке объекта породить субъекта. Он обраща

ется к АУД, передавая ему идентификаторы участников опера

ции, получает от него разрешение или запрет на выполнение опе

рации. АРД осуществляет записи в регистрационный журнал со

бытий, сам не хранит никакой информации.

ABC выполняет обработку запроса пользователя на внешнее

соединение (пересылка данных, электронная почта, разговор по

IP-телефону и т.п.), для чего «общается» с АУДом. Затем он осу

ществляет безопасное соединение с ABC соседней локальной сети

и передает данные. Он поддерживает базы данных соединений,

внутренние и внешние IP-адреса, ведет регистрационный жур

нал, обращаясь к подсистеме аудита.

Проанализируем более детально составные части общей си

стемы.

Подсистема управления и разграничения доступа (АУД и АРД)

выполняет задачу обеспечения доступности к системе. Она про

водит проверку подлинности клиента, а также канала связи, под

ключающихся к системе и передающих свои команды на испол

нение операций. Среда «управление доступом» в общем случае

представляет собой комплекс программно-технических средств,

прежде всего сетевого оборудования и средств зашиты. Оба типа

систем основываются как на программной, так и на аппаратной

реализации.

Управление данным ресурсом осуществляется АУД; его роль

могут выполнять вычислительные процессы, поддерживаемые ад

министратором сети. Именно на этом субъекте лежит ответствен

ность за функционирование данной подсистемы зашиты, ведение

баз данных дискреционного и мандатного доступов.

Среди функций безопасности, осуществляющихся на данном

уровне системы защиты, выделим шифрование; идентификацию;

аутентификацию; авторизацию; электронную цифровую подпись

(ЭЦП).

Для передачи информации между сетями управлений АС мо

жет использовать каналы передачи общедоступных вычислитель

ных сетей, при этом будет необходимо использовать шифроваль

ную технику для предотвращения возможности раскрытия дан

ных при перехвате передаваемой информации.

Чтобы определить подлинность субъекта, подключающегося к

сети, используют средства идентификации и аутентификации.

Авторство (и неотказуемость авторства) и целостность передавае

мых команд от субъектов обеспечиваются применением ЭЦП.

Для осуществления проверки цифровых подписей субъектов

АРД должен иметь все используемые в системе открытые ключи

ЭЦП. Также можно организовать выдачу и хранение сертифика

тов на открытые ключи и закрытые ключи.