Файл: Лабораторная работа по дисциплине Администрирование в информационных сетях.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 40

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное

учреждение высшего образования

«СибирскИЙ государственнЫЙ Университет

геоСИСТЕМ И ТЕХНОЛОГИЙ»

(СГУГиТ)

Институт геодезии и менеджмента

Лабораторная работа

по дисциплине «Администрирование в информационных сетях»

Тема: «Исследование трафика DNS»

Выполнил обучающийся: Евтушенко Д.В.

гр. БИ-41

Проверил: Сирин-оол В. О.

Новосибирск, 2021

-

Задачи

Часть 1. Перехват трафика DNS

Часть 2. Изучение трафика DNS-запроса

Часть 3. Изучение трафика DNS-ответа

-

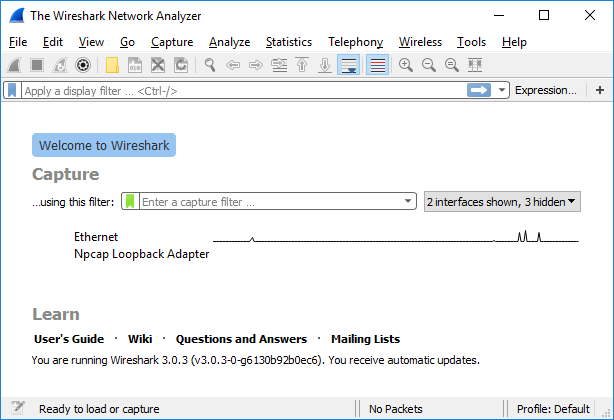

Общие сведения и сценарий

Wireshark — средство перехвата и анализа пакетов с открытым исходным кодом. Wireshark дает подробную информацию о стеке сетевых протоколов. Wireshark позволяет фильтровать трафик для поиска и устранения неполадок сети, изучения проблем безопасности и анализа сетевых протоколов. Wireshark позволяет просматривать сведения о пакетах, поэтому злоумышленник может использовать программу как разведывательное средство.

В этой лабораторной работе вы установите программу Wireshark в системе Windows для фильтрации пакетов DNS и просмотра информации как о пакетах запросов, так и ответов DNS.

-

Необходимые ресурсы

-

1 ПК с Windows, доступом в Интернет и установленной программой Wireshark

-

Инструкции

-

Перехват трафика DNS

-

Откройте Wireshark и начните захват данных программой Wireshark, дважды щелкнув по сетевому интерфейсу с трафиком.

-

-

-

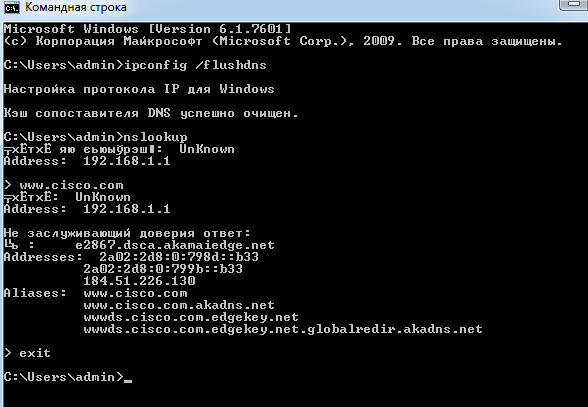

В командной строке введите ipconfig /flushdns и нажмите Enter (Ввод), чтобы очистить кеш DNS.

C:\Users\Student> ipconfig /flushdns

Настройка IP для Windows

Успешно сброшен кэш DNS клиента.

-

Введите nslookup в ответ на приглашение войти в интерактивный режим. -

Введите доменное имя веб-сайта. В данном примере используется доменное имя www.cisco.com. В командной строке введите www.cisco.com.

C:\Users\Student> nslookup

Сервер по умолчанию: неизвестно

Address: 68.105.28.16

>www.cisco.com

Сервер: неизвестно

Address: 68.105.28.16

Не заслуживающий доверия ответ:

Name: e2867.dsca.akamaiedge.net

Addresses: 2001:578:28:68d::b33

2001:578:28:685::b33

96.7.79.147

Псевдонимы: www.cisco.com

www.cisco.com.akadns.net

wwwds.cisco.com.edgekey.net

wwwds.cisco.com.edgekey.net.globalredir.akadns.net

-

После завершения введите exit, чтобы выйти из интерактивного режима nslookup. Закройте командную строку.

-

Щелкните Stop capturing packets (Остановить перехват пакетов), чтобы остановить захват данных программой Wireshark.

-

Изучение трафика DNS-запроса

-

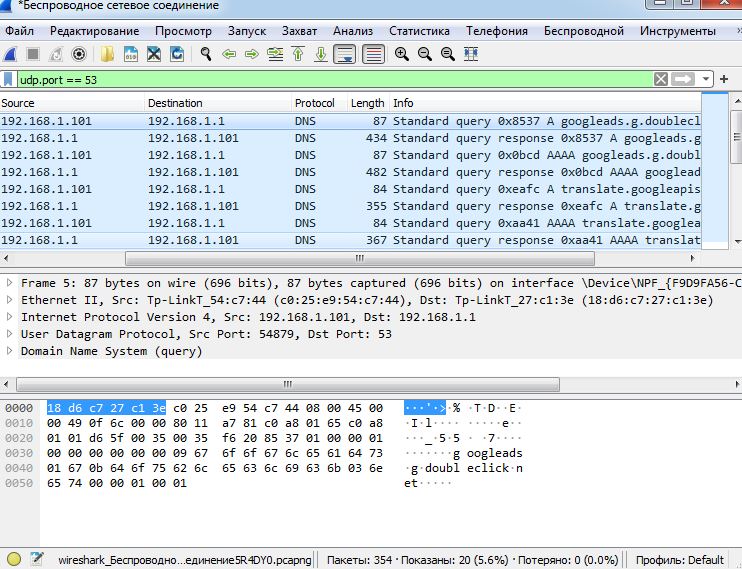

Наблюдайте за трафиком, захваченным в области списка пакетов Wireshark. Введите udp.port == 53 в поле фильтра и нажмите стрелку (или кнопку Enter) для показа только пакетов DNS.

-

-

Выберите пакет DNS с маркировкой Standard query 0x0002 A www.cisco.co (Стандартный запрос 0x0002 A www.cisco.com).

В области сведений о пакетах обратите внимание, что этот пакет имеет следующие сведения: Ethernet II, протокол IPv4, протокол UDP и систему доменных имен (запрос).

-

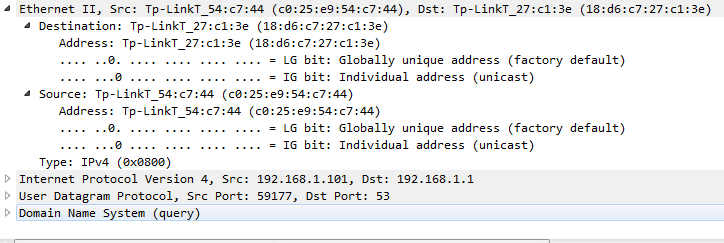

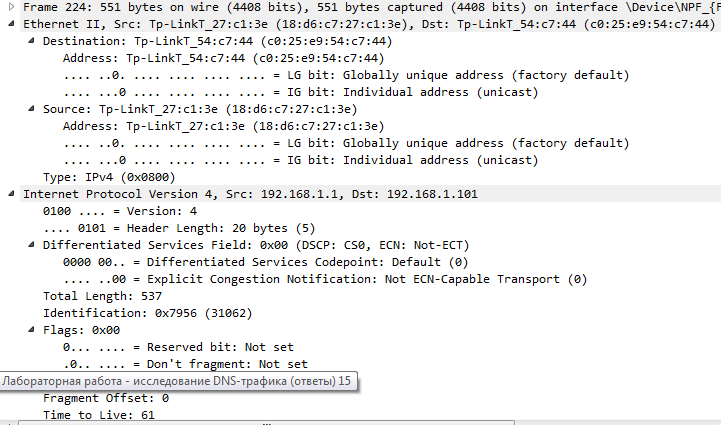

Разверните Ethernet II для просмотра сведений. Наблюдайте за полями источника и назначения.

Вопрос:

Назовите MAC-адреса источника и назначения. С какими сетевыми интерфейсами связаны эти MAC-адреса? Назначения: 18:d6:c7:27:c1:3e Источника: c0:25:e9:54:c7:44. Адрес назначения - адрес локального DNS.

-

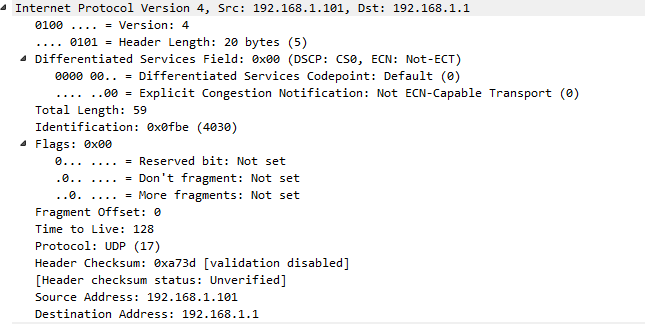

Раскройте Internet Protocol Version 4 (Протокол IPv4). Наблюдайте за IPv4-адресами источника и назначения.

Вопрос:

Назовите IP-адреса источника и назначения. С какими сетевыми интерфейсами связаны эти IP-адреса? Источника 192.168.1.101 связан с сетевой картой, назначения 192.168.1.1 связан с DNS сервером.

Введите ваш ответ здесь.

-

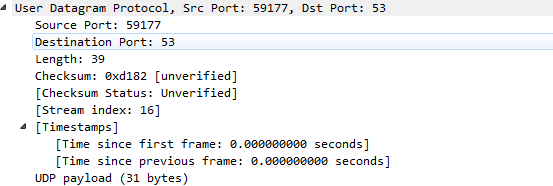

Раскройте User Datagram Protocol (Протокол UDP). Наблюдайте за портами источника и назначения.

Вопрос:

Назовите порты источника и назначения. Назовите номер порта DNS по умолчанию. Источника 59177, назначения 53 это порт DNS по умолчанию.

-

Вв Откройте командную строку и введите arp –a и ipconfig /all для записи MAC- и IP-адресов компьютера.

Вопрос:

Вопрос:

Сравните MAC- и IP-адреса в результатах программы Wireshark с результатами из ipconfig/all. Каковы ваши наблюдения? совпадают

Введите ваш ответ здесь.

-

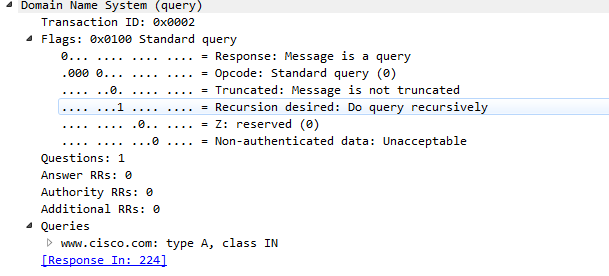

Разверните Domain Name System (query) (Система доменных имен (запрос)) в области сведений о пакетах. Затем разверните Flags (Флаги) и Queries (Запросы).

Изучите результаты. Флаг настроен для рекурсивного формирования запросов для IP-адреса на сайте www.cisco.com.

-

Изучение трафика DNS-ответа

-

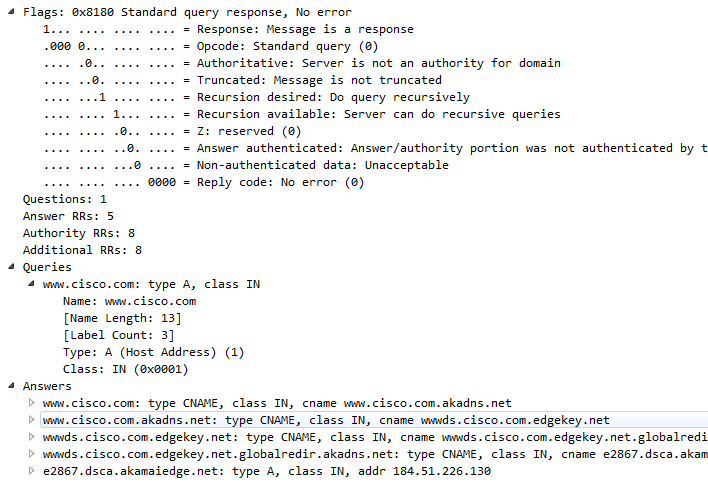

Выберите соответствующий пакет DNS-ответа с маркировкой Standard query 0x000# A www.cisco.co (Стандартный запрос 0x0002 A www.cisco.com).

-

Вопросы:

Назовите MAC- и IP-адреса источника и назначения и номера портов. Проведите их сравнение с адресами в пакетах DNS-запроса. Адреса назначения: с0:25:e9:54:c7:44 и 192.168.1.101, адреса источника: 18:d6:c7:27:c1:3e и 192.168.1.1. Порт назначения 59117, источника 53. Данные назначения и источника поменялись местами.

Введите ваш ответ здесь.

-

Разверните Domain Name System (response) (Система доменных имен (ответ). Затем разверните Flags (Флаги), Queries (Запросы) и Answers (Ответы). Изучите результаты.

Вопрос:

Может ли DNS-сервер выполнять рекурсивные запросы?да

Введите ваш ответ здесь.

-

Наблюдайте за записями CNAME и A в сведениях об ответах.

Вопрос:

Сравните эти результаты с результатами команды nslookup. Совпадают.

Введите ваш ответ здесь

-

Вопрос для повторения

-

На основании результатов Wireshark какие еще сведения можно почерпнуть о сети, когда удаляется фильтр? Без фильтров результаты отображают другие пакеты, такие как DHCP и ARP. Из этих пакетов и информации, содержащейся в этих пакетах, вы можете узнать о других устройствах и их функциях в локальной сети.

-

-

Как хакер может использовать программу Wireshark в целях нарушения безопасности сети?

Злоумышленник в локальной сети может использовать Wireshark для наблюдения за сетевым трафиком и может получить конфиденциальную информацию в деталях пакета, если трафик не зашифрован.

едите ваш ответ здесь.