ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 58

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

(Б-02) –

МДК.03.02. Безопасность функционирования информационных систем

2: Понятия угрозы, атаки, риска. Управление рисками

Уязвимость, угроза, атака 2

Уязвимость 2

Угроза и атака 3

Каналы несанкционированного доступа к информации 8

Методы хакеров 8

Ущерб и риск. Управление рисками 11

Контрольные вопросы 13

Информационное обеспечение:

ОИ1. Олифер, В. Компьютерные сети. Принципы, технологии, протоколы./ В.Олифер, Н.Олифер. – СПб.: Питер, 2021. – 1008 с.. – С. 807-811.

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровнываывавыя обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т. д.

С точки зрения информационной безопасности в отношении информационных систем применяются следующие категории:

надежность – гарантия того, что система ведет себя в нормальном и внештатном режимах так, как запланировано;

точность – гарантия точного и полного выполнения всех команд

контроль доступа – гарантия того, что различные группы лиц имеют различный доступ к информационным объектам, и эти ограничения доступа постоянно выполняются

контролируемость – гарантия того, что в любой момент может быть произведена полноценная проверка любого компонента программного комплекса ;

контроль идентификации – гарантия того, что клиент, подключенный в данный момент к системе, является именно тем, за кого себя выдает ;

устойчивость к умышленным сбоям – гарантия того, что при умышленном внесении ошибок в пределах заранее оговоренных норм система будет вести себя так, как оговорено заранее.

Уязвимость, угроза, атака

Уязвимость

Уязвимость (vulnerability) — это слабое звено ИС, которое, став известным злоумышленнику, может позволить ему нарушить ее безопасность.

Уязвимостями являются, например, ошибка в программе, примитивный пароль, неправильное назначение прав доступа к файлу с важными данными и множество других дефектов в разработке, эксплуатации или настройке системы.

Уязвимости системы могут быть

скрытыми, то есть еще не обнаруженными,

известными, но только теоретически, или же

общеизвестными и активно используемыми злоумышленниками.

Для общеизвестных уязвимостей в программных продуктах производители регулярно выпускают исправления, называемые патчами (patch — «заплатка»). Так, компания Microsoft даже назначила специальный день — каждый второй вторник каждого месяца, когда она объявляет о новых исправлениях в семействе ОС Windows. Многие из этих исправлений направлены на устранение уязвимостей. Однако к этой рутинной процедуре — регулярному внесению исправлений — не всаывае и не всегда относятся с должным вниманием, из-за чего общеизвестные, но неисправленные ошибки в программном обеспечении являются одним из самых распространенных типов уязвимостей.

Другим типом уязвимостей, которым часто пользуются злоумышленники, являются ошибки в конфигурировании программных и аппаратных средств.

Например, имена «администратор» и «гость», установленные по умолчанию во многих ОС, могут облегчить злоумышленникам доступ к системе, поэтому уже при начальном конфигурировании ОС они должны быть заменены другими, менее очевидными именами. С этой же целью администратор должен настроить подсистему интерактивного входа на то, чтобы она не показывала последнего имени пользователя, систему аудита (то есть настроить ее таким образом, чтобы подсистема фиксировала все успешные и неуспешные попытки входа пользователей), а также выполнить другие, столь же простые, но необходимые настройки.

Поиск уязвимостей — важная часть задачи обеспечения безопасности.

Эта работа включает в себя регулярное тестирование системы. В любой момент времени для любой системы можно указать множество различных видов уязвимостей.

Например, для ОС и приложений новые уязвимости появляются чуть ли не каждый день. Выявлять их вручную — задача очень трудоемкая, поэтому для автоматизации поиска уязвимостей используют различные программные инструменты — средства сканирования уязвимостей, такие, например, как McAfee, Nessus и др. Сканирование заключается в последовательном (адрес за адресом узла, или номер за номером порта, или идентификатор за идентификатором сетевого соединения) направлении запросов целевой системе. Затем на основании полученных ответов генерируется «информационный отпечаток», и, наконец, сравнением «отпечатка» с записями в базе данных выполняется идентификация уязвимости.

Угроза и атака

Другими базовыми понятиями информационной безопасности являются угроза и атака.

Угроза (threat) — набор обстоятельств и действий, которые потенциально могут привести к нарушению безопасности системы

(то есть к нарушению ее конфиденциальности, целостности и доступности, если пользоваться моделью КЦД).

Атака (attack) — это реализованная угроза.

В настоящее время известен достаточно обширный перечень угроз безопасности ИС, содержащий сотни позиций. Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты ИС.

Угрозы информационной безопасности классифицируются по нескольким признакам:

-

по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы; -

по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал); -

по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера); -

по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

При классификации угроз в первую очередь используют составляющие триады КЦД:

-

угрозы нарушения доступности (отказ в обслуживании), направленные на создание таких ситуаций, когда определенные действия либо блокируют доступ к некоторым ресурсам ИС, либо снижают ее работоспособность. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным; -

угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, которые направлены на ее изменение либо искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена преднамеренно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации – компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется полномочными лицами с обоснованной целью (например, таким изменением является периодическая коррекция какой-либо базы данных); -

угрозы нарушения конфиденциальности, направленные на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен несанкционированный доступ к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Наиболее общие угрозы вычислительным системам могут быть рассмотрены как относящиеся к раскрытию, целостности или отказу служб вычислительной системы.

Рассмотрим угрозы по характеру воздействия.

Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

-

аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия); -

отказы и сбои аппаратуры; -

ошибки в программном обеспечении; -

ошибки в работе персонала; -

помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например:

-

недовольством служащего служебным положением; -

любопытством; -

конкурентной борьбой; -

уязвленным самолюбием и т. д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние.

Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно.

Возможны и другие классификации угроз. Например, по способу доступа к ресурсам ИС различают:

-

– угрозы с использованием стандартного пути доступа к ресурсам ИС, например незаконное получение паролей и других реквизитов разграничения доступа с последующей маскировкой под зарегистрированного пользователя; -

– угрозы с использованием скрытого нестандартного пути доступа к ресурсам ИС, например несанкционированный доступ к ресурсам ИС путем использования недокументированных возможностей ОС.

Мы в основном ограничимся рассмотрением только технических угроз, то есть угроз, исходящих из искусственно созданного человеком мира техники и технологий (в частности, из Интернета).

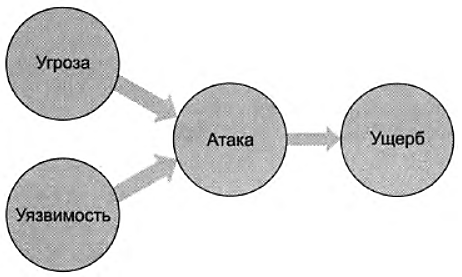

Атака может произойти только тогда, когда одновременно существуют уязвимость и направленная на использование этой уязвимости угроза (рис. 1).

Рис. 1. Логическая связь между понятиями «уязвимость», «угроза», «атака», «ущерб»

То есть вполне возможна ситуация, когда система имеет некую уязвимость, но эта уязвимость еще не стала известной злоумышленникам. В подобном случае соответствующая угроза отсутствует, а значит, и атака не может быть проведена.

Аналогично существование общеизвестной угрозы не влечет никакой опасности для системы, в которой нет соответствующей уязвимости. Например, появление информации о некоторой ошибке в коде ОС Windows может породить угрозу, но атака не осуществится, если эта уязвимость будет быстро устранена.

Таким образом,

любая угроза направлена на поиск и/или использование уязвимостей системы.

В некоторых случаях злоумышленник работает «на ощупь», пытаясь обнаружить тот или иной дефект системы. Система реагирует на такого рода угрозы выдачей сообщений о мелких, но странных неполадках, а также флуктуациями в статистических характеристиках работы системы, на основании которых администратор сети или специалист по безопасности может заподозрить подготовку атаки.

Другие угрозы выражаются в четкой последовательности действий и имеют формализованное воплощение в виде эксплойта

Эксплойт (exploit) — программы или просто последовательности командных строк, некоторой порции данных и/или пошаговом описании действий, которые, будучи выполненными, позволяют злоумышленнику воспользоваться некоторой конкретной уязвимостью ИС в своих интересах.

Особая опасность эксплойта состоит в том, что, имея его в своем распоряжении, даже малоподготовленный хакер способен провести успешную атаку. Для этого ему достаточно зайти на один из многочисленных сайтов, снабжающих всех желающих своей «продукцией». Более того, в придачу к инструкциям и программам в Интернете можно найти даже предложения о сдаче в аренду целых бот-сетей, готовых к реализации мощных кибер-атак. В то же время наличие у эксплойтов фиксированных признаков, таких, например, как специфические кодовые последовательности, облегчают распознавание и отражение соответствующих атак.

Угрозы могут исходить как от легальных пользователей сети, так и от внешних злоумышленников.

Примерно 2/3 от общего числа всех наиболее серьезных инцидентов,