ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 61

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

связанных с безопасностью, составляют нарушения или ошибки легальных пользователей сетей: сотрудников и клиентов предприятий, студентов, имеющих доступ к сети учебного заведения, и др.

Угрозы со стороны легальных пользователей могут быть как умышленными, так и неумышленными. К умышленным угрозам относятся, например, доступ и похищение конфиденциальных данных, мониторинг системы с целью получения информации об ее устройстве, посещение запрещенных веб-сайтов, вынос за пределы предприятия съемных носителей и т. п.

Безопасность может быть нарушена и в результате непреднамеренных нарушений пользователей и обслуживающего персонала — ошибок, приводящих к повреждению сетевых устройств, данных, программного обеспечения, ОС и приложений, беспечность в сохранении секретности паролей и др. Известно, что правильное конфигурирование устройств является одним из мощных средств обеспечения безопасности. Но, будучи выполненной с ошибками, эта операция способна обернуться своей противоположностью — угрозой. Как выяснилось, некоторые «атаки» на ИС были на самом деле не атаками, а ошибками администраторов сетей при выполнении конфигурирования элементов системы. Например, широко известен случай неверного конфигурирования протокола маршрутизации BGP в сети клиента провайдера AS7007, который привел к отказам работы большой части Интернета в 1997 году.

Угрозы внешних злоумышленников (хакеров) по определению являются умышленными и обычно квалифицируются как преступления. Отметим, что среди внешних нарушителей безопасности встречаются люди, занимающиеся этой деятельностью как профессионально, так и из хулиганских побуждений.

Одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности является несанкционированный доступ. Несанкционированный доступ возможен из-за ошибок в системе защиты, нерационального выбора средств защиты, их некорректной установки и настройки.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем:

Через человека:

Через программу:

Через аппаратуру:

Рассказ о безопасности будет неполным без лекции о хакерах и методах их работы. Термин хакер здесь используется в его современном значении - человек, взламывающий компьютеры. Надо заметить, что раньше быть хакером не считалось чем-то противозаконным, скорее, это была характеристика человека, умеющего профессионально обращаться с компьютерами.

В наши дни хакерами мы называем тех, кто ищет пути вторжения в компьютерную систему или выводит ее из строя.

Исследования показали, что хакерами чаще всего становятся:

Первоначальной мотивацией взломщиков компьютерных систем было привлечение внимания, желание "сделать это". И до сих пор оно остается наиболее общим побудительным мотивом.

Хакеров привлекает не просто взлом конкретной системы, а стремление сделать это первым либо взломать сразу много систем. В отдельных случаях взломщики специально удаляют уязвимое место, с помощью которого они вывели компьютер из строя, чтобы никто больше не смог повторить атаку.

Все чаще наблюдается еще одна форма мотивации - хактивизм (hactivism), или хакинг во имя общественного блага. Хактивизм связывает себя с политическими акциями и зачастую служит поводом для оправдания преступления. Он является более опасным, поскольку привлекает честных и наивных людей.

Алчность - один из самых старых мотивов для преступной деятельности. Для хакера это связано с жаждой получения любой наживы - денег, товаров, услуг, информации.

И последней мотивацией хакера может быть злой умысел, вандализм. В этом случае хакер не заботится о захвате управления системой (только если это не помогает ему в его целях). Вместо этого он старается причинить вред легальным пользователям, препятствуя их работе в системе, или законным владельцам сайта, изменяя его веб-страницы. Злонамеренные атаки обычно направлены на конкретные цели. Хакер активно стремится нанести ущерб определенному сайту или организации. Основная причина таких атак - желание отомстить за несправедливое обращение или сделать политическое заявление, а конечный результат - причинение вреда системе без получения доступа к ней.

Одним из первых хакерских механизмов было использование уязвимостей cетевой файловой системы (Network File System, NFS), которая позволяла одному компьютеру подключать диск другого компьютера через локальную сеть (local area network, LAN) или интернет. Если пользователь JOE с номером ID 104 имел разрешение на доступ к файлу на своем домашнем компьютере, то другой пользователь ALICE с номером ID 104 на удаленном компьютере также мог прочитать этот файл.

Уязвимое место в виде совместного доступа к файлам имеется не только в операционной системе Unix, но и в Windows NT, 95, 98.

Самый общий способ, который используют хакеры для входа в систему, - это слабые пароли. Пароли по-прежнему применяются для аутентификации пользователей. Так как это стандартный метод идентификации для большинства систем, он не связан с дополнительными расходами. Кроме того, пользователи понимают, как работать с паролями.

Короткий пароль позволяет применить атаку "в лоб", т. е. хакер будет перебирать предположительные пароли, пока не подберет нужный. Альтернативой паролям являются смарт-карты (маркеры аутентификации) и биометрия. Однако развертывание таких систем связано с дополнительными расходами. Кроме того, их можно использовать не всегда. Например, онлайновый продавец вряд ли воспользуется ими для аутентификации своих покупателей.

Хакеры пользовались дефектами программирования много раз. На некоторых веб-сайтах информация о покупках: номер товара, количество и даже цена - сохраняется непосредственно в строке адреса URL. Эта информация используется веб-сайтом, когда вы подсчитываете стоимость покупок и определяете, сколько денег снято с вашей кредитной карты. Оказывается, что многие сайты не проверяют информацию при упорядочивании списка, а просто берут ее из строки URL. Если хакер модифицирует URL перед подтверждением, он сможет получить пустой номер в списке. Бывали случаи, когда хакер устанавливал цену с отрицательным значением и, вместо того чтобы потратить деньги на покупку, получал от веб-сайта кредит.

Социальный инжиниринг - это получение несанкционированного доступа к информации или к системе без применения технических средств. Вместо использования уязвимых мест или эксплойтов хакер играет на человеческих слабостях. Самое сильное оружие хакера в этом случае - приятный голос и актерские способности.

Хакер может позвонить по телефону сотруднику компании под видом службы технической поддержки и узнать его пароль "для решения небольшой проблемы в компьютерной системе сотрудника". В большинстве случаев этот номер проходит.

Иногда хакер под видом служащего компании звонит в службу технической поддержки. Если ему известно имя служащего, то он говорит, что забыл свой пароль, и в результате либо узнает пароль, либо меняет его на нужный.

Социальный инжиниринг позволяет осуществить самые хитроумные проникновения, но требует времени и таланта. Он обычно используется хакерами, которые наметили своей жертвой конкретную организацию.

Известно, что абсолютная безопасность ИС не может быть обеспечена никакими средствами: всегда есть вероятность появления ошибок и проведения новых атак со стороны злоумышленников. Поэтому целью обеспечения информационной безопасности является не исключение, а минимизация возможного негативного влияния, которое могут оказать на ИС существующие угрозы. Из этого также следует, что надо каким-то образом ранжировать угрозы, чтобы решить, какими угрозами можно пренебречь, а на какие обратить основное внимание. Естественной мерой опасности атак и угроз является возможный ущерб, связанный с каждым из этих нарушений.

Ущерб (loss, impact) — это негативное влияние на систему, оказываемое проведенной атакой.

Подчеркнем, что в качестве ущерба рассматриваются не только и не столько потери, связанные с восстановлением работы ИС, в частности серверов, файловой системы или системы аутентификации, - главное внимание должно быть уделено потерям, которые в результате этих нарушений понесло предприятие, строящее свой бизнес на базе этой ИС.

Важнейшей задачей обеспечения информационной безопасности является управление рисками. Здесь риск определяется как оценка ущерба от атаки с учетом вероятностной природы атаки. Другими словами, риск характеризуется парой:{Ущерб от атаки, Вероятность атаки}.

Суть управления рисками — это системный анализ угроз, прогнозирование и оценка их последствий для предприятия,

ранжирование угроз по степени их вероятного осуществления и опасности последствий и, наконец, выбор на приоритетной основе контрмер, направленных на смягчение или исключение возможного негативного воздействия этих нарушений на деятельность предприятия.

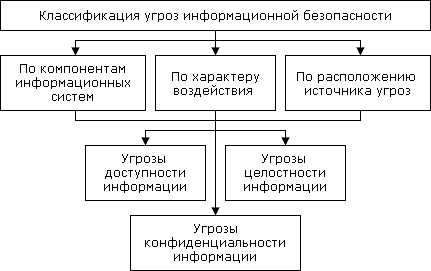

Управление рисками включает три укрупненных этапа (рис. 2):

1. Анализ уязвимостей.

2. Оценка рисков.

3. Управление рисками, или риск-менеджмент (принятие конкретных мер).

Рис. 2. Управление рисками

Анализ уязвимостей — объективное обследование реально существующих компьютерной сети, административных процедур и персонала. Угрозы определяются по отношению к активам предприятия, то есть ресурсам предприятия, представляющим для него ценность и являющимся объектом защиты (оборудование, недвижимость, транспортные средства, вычислительные устройства, ПО, документация и др.). Перечень угроз формулируется предположительно, то есть с использованием вероятностных категорий.

Оценка рисков — ранжирование возможных атак по степени опасности. Для этого вычисляются соответствующие риски — вероятностные оценки ущерба, который может быть нанесен предприятию каждой из атак в течение некоторого периода времени. Риск атаки тем выше, чем больше ущерб от нее и чем выше ее вероятность.

Риск-менеджмент — по каждому риску предпринимаются меры из следующего списка:

Принятие риска

Устранение риска

Снижение риска

Перенаправление риска

Принятие риска. Этот вариант касается неизбежных атак, наносящих приемлемый ущерб.

Устранение риска. Данный вариант имеет место, когда существующий риск можно свести на нет устранением либо уязвимости (например, сделать код коммерческого программного продукта открытым), либо угрозы (допустим, установить антивирусную систему).

Снижение риска. Если риск невозможно ни принять, ни устранить, то предпринимаются действия по его снижению. Например, всегда существует некоторая вероятность проникновения злоумышленников в систему путем подбора паролей. В таком случае риск несанкционированного доступа можно снизить, установив более строгие требования к длине и сменяемости паролей.

Перенаправление риска. Если риск невозможно ни принять, ни устранить, ни даже существенно снизить, то риск может быть перенаправлен страховой компании.

1. Дайте определение понятий «надежность», «контролируемость».

2. Дайте определение понятия «уязвимость».

3. Перечислите виды уязвимостей.

4. Дайте определение понятий «унроза», «атака», «риск».

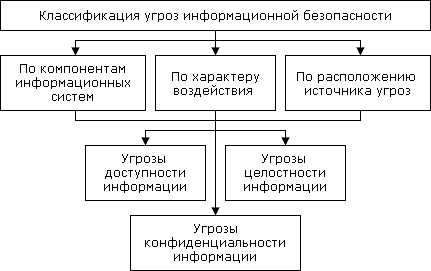

5. Классификация угроз по составляющим информационной безопасности.

6. Что такое «эксплойт»?

7. Дайте определение понятий «ущерб», «риск».

Угрозы со стороны легальных пользователей могут быть как умышленными, так и неумышленными. К умышленным угрозам относятся, например, доступ и похищение конфиденциальных данных, мониторинг системы с целью получения информации об ее устройстве, посещение запрещенных веб-сайтов, вынос за пределы предприятия съемных носителей и т. п.

Безопасность может быть нарушена и в результате непреднамеренных нарушений пользователей и обслуживающего персонала — ошибок, приводящих к повреждению сетевых устройств, данных, программного обеспечения, ОС и приложений, беспечность в сохранении секретности паролей и др. Известно, что правильное конфигурирование устройств является одним из мощных средств обеспечения безопасности. Но, будучи выполненной с ошибками, эта операция способна обернуться своей противоположностью — угрозой. Как выяснилось, некоторые «атаки» на ИС были на самом деле не атаками, а ошибками администраторов сетей при выполнении конфигурирования элементов системы. Например, широко известен случай неверного конфигурирования протокола маршрутизации BGP в сети клиента провайдера AS7007, который привел к отказам работы большой части Интернета в 1997 году.

Угрозы внешних злоумышленников (хакеров) по определению являются умышленными и обычно квалифицируются как преступления. Отметим, что среди внешних нарушителей безопасности встречаются люди, занимающиеся этой деятельностью как профессионально, так и из хулиганских побуждений.

Каналы несанкционированного доступа к информации

Одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности является несанкционированный доступ. Несанкционированный доступ возможен из-за ошибок в системе защиты, нерационального выбора средств защиты, их некорректной установки и настройки.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем:

Через человека:

-

хищение носителей информации; -

чтение информации с экрана или клавиатуры; -

чтение информации из распечатки.

Через программу:

-

перехват паролей; -

расшифровка зашифрованной информации; -

копирование информации с носителя.

Через аппаратуру:

-

подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации; -

перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т. д.

Методы хакеров

Рассказ о безопасности будет неполным без лекции о хакерах и методах их работы. Термин хакер здесь используется в его современном значении - человек, взламывающий компьютеры. Надо заметить, что раньше быть хакером не считалось чем-то противозаконным, скорее, это была характеристика человека, умеющего профессионально обращаться с компьютерами.

В наши дни хакерами мы называем тех, кто ищет пути вторжения в компьютерную систему или выводит ее из строя.

Исследования показали, что хакерами чаще всего становятся:

-

мужчины; -

в возрасте от 16 до 35 лет; -

одинокие; -

образованные; -

технически грамотные.

Первоначальной мотивацией взломщиков компьютерных систем было привлечение внимания, желание "сделать это". И до сих пор оно остается наиболее общим побудительным мотивом.

Хакеров привлекает не просто взлом конкретной системы, а стремление сделать это первым либо взломать сразу много систем. В отдельных случаях взломщики специально удаляют уязвимое место, с помощью которого они вывели компьютер из строя, чтобы никто больше не смог повторить атаку.

Все чаще наблюдается еще одна форма мотивации - хактивизм (hactivism), или хакинг во имя общественного блага. Хактивизм связывает себя с политическими акциями и зачастую служит поводом для оправдания преступления. Он является более опасным, поскольку привлекает честных и наивных людей.

Алчность - один из самых старых мотивов для преступной деятельности. Для хакера это связано с жаждой получения любой наживы - денег, товаров, услуг, информации.

И последней мотивацией хакера может быть злой умысел, вандализм. В этом случае хакер не заботится о захвате управления системой (только если это не помогает ему в его целях). Вместо этого он старается причинить вред легальным пользователям, препятствуя их работе в системе, или законным владельцам сайта, изменяя его веб-страницы. Злонамеренные атаки обычно направлены на конкретные цели. Хакер активно стремится нанести ущерб определенному сайту или организации. Основная причина таких атак - желание отомстить за несправедливое обращение или сделать политическое заявление, а конечный результат - причинение вреда системе без получения доступа к ней.

Одним из первых хакерских механизмов было использование уязвимостей cетевой файловой системы (Network File System, NFS), которая позволяла одному компьютеру подключать диск другого компьютера через локальную сеть (local area network, LAN) или интернет. Если пользователь JOE с номером ID 104 имел разрешение на доступ к файлу на своем домашнем компьютере, то другой пользователь ALICE с номером ID 104 на удаленном компьютере также мог прочитать этот файл.

Уязвимое место в виде совместного доступа к файлам имеется не только в операционной системе Unix, но и в Windows NT, 95, 98.

Самый общий способ, который используют хакеры для входа в систему, - это слабые пароли. Пароли по-прежнему применяются для аутентификации пользователей. Так как это стандартный метод идентификации для большинства систем, он не связан с дополнительными расходами. Кроме того, пользователи понимают, как работать с паролями.

Короткий пароль позволяет применить атаку "в лоб", т. е. хакер будет перебирать предположительные пароли, пока не подберет нужный. Альтернативой паролям являются смарт-карты (маркеры аутентификации) и биометрия. Однако развертывание таких систем связано с дополнительными расходами. Кроме того, их можно использовать не всегда. Например, онлайновый продавец вряд ли воспользуется ими для аутентификации своих покупателей.

Хакеры пользовались дефектами программирования много раз. На некоторых веб-сайтах информация о покупках: номер товара, количество и даже цена - сохраняется непосредственно в строке адреса URL. Эта информация используется веб-сайтом, когда вы подсчитываете стоимость покупок и определяете, сколько денег снято с вашей кредитной карты. Оказывается, что многие сайты не проверяют информацию при упорядочивании списка, а просто берут ее из строки URL. Если хакер модифицирует URL перед подтверждением, он сможет получить пустой номер в списке. Бывали случаи, когда хакер устанавливал цену с отрицательным значением и, вместо того чтобы потратить деньги на покупку, получал от веб-сайта кредит.

Социальный инжиниринг - это получение несанкционированного доступа к информации или к системе без применения технических средств. Вместо использования уязвимых мест или эксплойтов хакер играет на человеческих слабостях. Самое сильное оружие хакера в этом случае - приятный голос и актерские способности.

Хакер может позвонить по телефону сотруднику компании под видом службы технической поддержки и узнать его пароль "для решения небольшой проблемы в компьютерной системе сотрудника". В большинстве случаев этот номер проходит.

Иногда хакер под видом служащего компании звонит в службу технической поддержки. Если ему известно имя служащего, то он говорит, что забыл свой пароль, и в результате либо узнает пароль, либо меняет его на нужный.

Социальный инжиниринг позволяет осуществить самые хитроумные проникновения, но требует времени и таланта. Он обычно используется хакерами, которые наметили своей жертвой конкретную организацию.

Ущерб и риск. Управление рисками

Известно, что абсолютная безопасность ИС не может быть обеспечена никакими средствами: всегда есть вероятность появления ошибок и проведения новых атак со стороны злоумышленников. Поэтому целью обеспечения информационной безопасности является не исключение, а минимизация возможного негативного влияния, которое могут оказать на ИС существующие угрозы. Из этого также следует, что надо каким-то образом ранжировать угрозы, чтобы решить, какими угрозами можно пренебречь, а на какие обратить основное внимание. Естественной мерой опасности атак и угроз является возможный ущерб, связанный с каждым из этих нарушений.

Ущерб (loss, impact) — это негативное влияние на систему, оказываемое проведенной атакой.

Подчеркнем, что в качестве ущерба рассматриваются не только и не столько потери, связанные с восстановлением работы ИС, в частности серверов, файловой системы или системы аутентификации, - главное внимание должно быть уделено потерям, которые в результате этих нарушений понесло предприятие, строящее свой бизнес на базе этой ИС.

Важнейшей задачей обеспечения информационной безопасности является управление рисками. Здесь риск определяется как оценка ущерба от атаки с учетом вероятностной природы атаки. Другими словами, риск характеризуется парой:{Ущерб от атаки, Вероятность атаки}.

Суть управления рисками — это системный анализ угроз, прогнозирование и оценка их последствий для предприятия,

ранжирование угроз по степени их вероятного осуществления и опасности последствий и, наконец, выбор на приоритетной основе контрмер, направленных на смягчение или исключение возможного негативного воздействия этих нарушений на деятельность предприятия.

Управление рисками включает три укрупненных этапа (рис. 2):

1. Анализ уязвимостей.

2. Оценка рисков.

3. Управление рисками, или риск-менеджмент (принятие конкретных мер).

Рис. 2. Управление рисками

Анализ уязвимостей — объективное обследование реально существующих компьютерной сети, административных процедур и персонала. Угрозы определяются по отношению к активам предприятия, то есть ресурсам предприятия, представляющим для него ценность и являющимся объектом защиты (оборудование, недвижимость, транспортные средства, вычислительные устройства, ПО, документация и др.). Перечень угроз формулируется предположительно, то есть с использованием вероятностных категорий.

Оценка рисков — ранжирование возможных атак по степени опасности. Для этого вычисляются соответствующие риски — вероятностные оценки ущерба, который может быть нанесен предприятию каждой из атак в течение некоторого периода времени. Риск атаки тем выше, чем больше ущерб от нее и чем выше ее вероятность.

Риск-менеджмент — по каждому риску предпринимаются меры из следующего списка:

Принятие риска

Устранение риска

Снижение риска

Перенаправление риска

Принятие риска. Этот вариант касается неизбежных атак, наносящих приемлемый ущерб.

Устранение риска. Данный вариант имеет место, когда существующий риск можно свести на нет устранением либо уязвимости (например, сделать код коммерческого программного продукта открытым), либо угрозы (допустим, установить антивирусную систему).

Снижение риска. Если риск невозможно ни принять, ни устранить, то предпринимаются действия по его снижению. Например, всегда существует некоторая вероятность проникновения злоумышленников в систему путем подбора паролей. В таком случае риск несанкционированного доступа можно снизить, установив более строгие требования к длине и сменяемости паролей.

Перенаправление риска. Если риск невозможно ни принять, ни устранить, ни даже существенно снизить, то риск может быть перенаправлен страховой компании.

Контрольные вопросы

1. Дайте определение понятий «надежность», «контролируемость».

2. Дайте определение понятия «уязвимость».

3. Перечислите виды уязвимостей.

4. Дайте определение понятий «унроза», «атака», «риск».

5. Классификация угроз по составляющим информационной безопасности.

6. Что такое «эксплойт»?

7. Дайте определение понятий «ущерб», «риск».