Файл: Изучение и сравнение архитектур Dual Homed Host, Bastion Host, Perimeter.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 542

Скачиваний: 21

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Наиболее защищённая и наиболее дорогая конфигурация, применяемая, чаще всего, в крупных сетях. Сеть DMZ находится между двумя межсетевыми экранами. Кроме наилучшей защиты внутренней сети, эта конфигурация позволяет упростить настройку правил на индивидуальных межсетевых экранах.

Технология резервирования связей Dual Homing

Технология по принципу действия напоминает технологию «остового дерева» Spanning Tree, определенную стандартом IEEE 802.1d.

Полное восстановление работоспособности за 3 секунды

Технология по принципу действия напоминает технологию «остового дерева» Spanning Tree, определенную стандартом IEEE 802.1d.

Однако у Spanning Tree есть большой недостаток – время на определение неисправности и восстановление работоспособности может достигать нескольких минут, если в сети имеется более 7 коммутаторов. При этом сеть не функционирует. Для офисных сетей это может быть не критичным, но для производственных, транспортных предприятий и финансовых организаций потеря управления на несколько минут может обернуться катастрофами.

Главное отличие Dual Homing заключается в том, что указанные операции займут не более трех секунд.

Постоянная проверка функционирования сети

При включении сети автоматически или вручную определяется корневой коммутатор. Этот коммутатор является основным и в его задачи входит ежесекундно опрашивать через активные связи другие устройства.

Во время нормальной работы сети (без аварий) корневой коммутатор посылает тест-пакеты также и по резервной линии, чтобы в случае ее обрыва сразу оповестить обслуживающий персонал о необходимости устранения неисправности. Таким образом, поддерживается работоспособность резервной линии для немедленного активирования в случае возникновения сбоя в сети.

Немедленный обмен МАС-адресами в случае сбоя

В случае возникновения нештатной ситуации (разрыв линии, например) активизируется резервная линия, и все коммутаторы сети обмениваются таблицами MAC-адресов. После получения таблиц от других устройств, коммутаторы анализируют эти данные и заменяют устаревшие сведения в таблицах, а не формируют новые.

В Spanning Tree в такой ситуации происходит полное переконфигурирование сети с определением корневого коммутатора и созданием новых таблиц МАС-адресов во всех устройствах. В Dual Homing коммутаторы лишь изменяют номера портов, если путь к устройствам с данными MAC-адресами лежал по испорченной линии.

Таким образом, функционирование сети полностью восстанавливается за короткий промежуток времени, причем обслуживающий персонал немедленно получает всю информацию об ошибке.

Применение

Технология Dual Homing используется в магистральных коммутаторах семейства MACH 3000.

Dual Homed Host, Bastion Host, Perimeter

Ход работы

Изучить теоретические материалы и интернет-ресурсы и заполнить таблицу.

| Наименование архитектуры | Где применяется | Особенности | Достоинства | Недостатки |

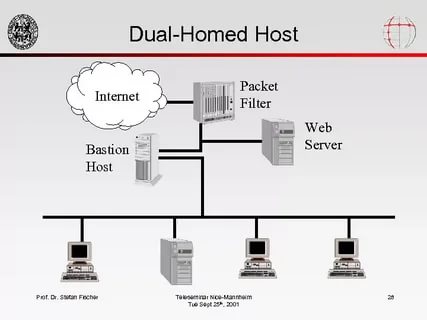

| Dual Homed Host | Технология Dual Homing используется в магистральных коммутаторах семейства MACH 3000. | Главное отличие Dual Homing заключается в том, что указанные операции займут не более трех секунд |

|

|

| Bastion Host |

| Публичное облако позволяет вам создать частный или изолированный раздел облака, который может использоваться пользователем для запуска других сервисов, известных как VPC (виртуальная частная сеть). |

|

|

| Perimeter Host | Настройка для защиты от атак или угроз | DMZ функционирует как небольшая изолированная сеть, расположенная между Интернетом и частной сетью. |

|

|

Контрольные вопросы:

-

Дайте определение защиты сетевого периметра.

Защита периметра считается обязательным элементом системы обеспечения информационной безопасности корпоративной сети и включает в себя шлюзы безопасности, средства межсетевого экранирования (FW), организацию виртуальных частных сетей (VPN), системы обнаружения и предотвращения вторжений (IDS/IPS). Ее реализация остается одной из основных задач ИБ и основой надежного функционирования критичных для компании информационных систем.

-

Какие наиболее распространенные угрозы информационным ресурсам организации вам известны?

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками – максимальная автоматизация и строгий контроль.

Другие угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы:

-

отказ пользователей; -

внутренний отказ информационной системы; -

отказ поддерживающей инфраструктуры.

Обычно применительно к пользователям рассматриваются следующие угрозы:

-

нежелание работать с информационной системой -

невозможность работать с системой в силу отсутствия соответствующей подготовки -

невозможность работать с системой в силу отсутствия технической поддержки

Основными источниками внутренних отказов являются:

-

отступление от установленных правил эксплуатации; -

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала -

ошибки при (пере)конфигурировании системы; -

отказы программного и аппаратного обеспечения; -

разрушение данных; -

разрушение или повреждение аппаратуры. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы: -

нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования; -

разрушение или повреждение помещений; -

невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности -

испортить оборудование; -

встроить логическую бомбу, которая со временем разрушит программы и/или данные; -

удалить данные.

-

Перечислите базовые элементы защит периметра.

Защита периметра считается обязательным элементом системы обеспечения информационной безопасности корпоративной сети и включает в себя шлюзы безопасности, средства межсетевого экранирования (FW), организацию виртуальных частных сетей (VPN), системы обнаружения и предотвращения вторжений (IDS/IPS). Её реализация остаётся одной из основных задач ИБ и основой надёжного функционирования критичных для компании информационных систем.

-

Из каких компонентов должна состоять защита периметра, обеспечивающая минимальный (начальный) уровень информационной безопасности?

Для минимизации угроз информационной безопасности необходимо внедрение многоуровневой системы защиты информации.

Первым уровнем обеспечения информационной безопасности, блокирующей несанкционированный доступ хакеров в корпоративную сеть, является межсетевой экран, который может быть нацелен на защиту как небольших, так и крупных территориально-распределённых информационных систем. В зависимости от технологии обработки информации в организации, межсетевые экраны (устройства защиты периметра) могут поставляться в различной комплектации и обеспечивать различный функционал, в том числе:

-

Разграничение и контроль доступа, выполнение аутентификации пользователей, трансляция IP-адресов (NAT); -

Организация демилитаризованных зон; -

Построение различных типов VPN (IPSec и SSL VPN, в том числе сертифицированные по требованиям ФСБ России решения); -

Функционал контроля контента. Анализ трафика на прикладном уровне, защита трафика от вирусов и различных типов spyware и malware, защита от спама, URL-фильтрация, антифишинг, и пр.; -

Функционал системы обнаружения и предотвращения сетевых атак и несанкционированной сетевой активности; -

Высокую доступность и кластеризацию; -

Балансировку нагрузки; -

Поддержка качества обслуживания (QoS); -

Механизмы аутентификации пользователей; -

Интеграцию с различными системами аутентификации и авторизации (RADIUS, TACACS+, LDAP и др.); -

Управление списками контроля доступа маршрутизаторов;

-

Что такое Система обнаружения вторжений (англ. Intrusion Detection System ?

Система обнаружения вторжений (СОВ) — программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет. Соответствующий английский термин — Intrusion Detection System (IDS). Системы обнаружения вторжений обеспечивают дополнительный уровень защиты компьютерных систем.

-

Какая сетевая конфигурация имеет наибольшую степень защиты? -

Сколько интерфейсов в конфигурации Three-legs firewall имеет сетевой экран?

межсетевой экран имеет три интерфейса

-

Перечислите основные характеристики сетевых экранов с технологией Stateful Inspection.

Межсетевые экраны с технологией Stateful Inspection (Stateful Inspection Firewalls) оперируют не с отдельными пакетами, а с соединениями. Только соединения, удовлетворяющие правилам фильтрации, могут проходить через межсетевой экран. Можно выделить следующие основные характеристики межсетевых экранов с технологией Stateful Inspection:

-

Пользователь может инициировать соединение с ресурсом во внешней сети (если это разрешено правилами) и межсетевой экран автоматически создаст правило на время соединения, разрешающее прохождение ответных пакетов в рамках этого соединения. -

Пакет, пришедший из внешней сети, может пройти во внутреннюю сеть, только если он является частью инициированного внутренним клиентом соединения или для него существует явное разрешительное правило. -

Конфигурирование межсетевого экрана требует меньших затрат времени, так как администратору не требуется задавать правила, разрешающие прохождение ответных пакетов (эти правила создаются динамически). -

Межсетевые экраны с технологией Stateful Inspection также являются прозрачными для клиентских приложений.

-

Что такое брандмауэр?

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус.

-

Какие источники сетевых угроз существуют?

-

Недостаточная аутентификация при доступе к ресурсам -

Недостаточная авторизация -

Подмена содержания (атаки на клиентов) -

Выполнение кода -

Разглашение информации -

DDoS-атаки

-

Что такое порт протокола TCP?

Протокол управления передачей (TCP) является одним из основных протоколов пакета интернет-протоколов. Он возник в первоначальной сетевой реализации, в которой он дополнял интернет-протокол (IP). Поэтому весь набор обычно называют TCP/IP. TCP обеспечивает надежную, упорядоченную и проверенную на ошибки доставку потока октетов (байтов) между приложениями, запущенными на хостах, обменивающихся данными через IP-сеть. Основные интернет-приложения, такие как Всемирная паутина, электронная почта, удаленное администрирование и передача файлов, полагаются на TCP, который является частью транспортного уровня пакета TCP / IP. SSL / TLS часто работает поверх TCP.