Файл: Тема 1. Введение Назначение и состав Государственная системы защиты информации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.11.2023

Просмотров: 208

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Тема №5. Защита телекоммуникационных систем и сетей от средств физического уничтожения.

-

Дайте определение средств физического уничтожения ТКС и их общую классификацию.

Физическое уничтожение включает в себя уничтожение носителей информации, таких как диски жестких дисков, чипы флэш-памяти, USB-флешки, мобильные телефоны, оптические носители

Механический способ – измельчение носителя, в том числе с использованием пиротехнических средств, обычно не обеспечивает гарантированного уничтожения информации. При механическом уничтожении носителя все-таки остается возможность восстановления фрагментов информации

экспертом.

Химический способ разрушения рабочего слоя или основы носителя агрессивными средами просто небезопасен и имеет существенные недостатки, которые делают сомнительным его широкое применение на практике.

Термический способ уничтожения информации (сжигание) основан на нагревании носителя до температуры разрушения его основы электродуговыми, электроиндукционными, пиротехническими и другими способами.

-

Перечислите наиболее применяемые типы наведения средств физического уничтожения на цель.

-

Прямое наведение: Это тип наведения, при котором средства физического уничтожения напрямую направляются на цель с использованием оптических или радиолокационных систем наведения. -

Инерциальное наведение: При этом типе наведения средства физического уничтожения оснащены инерциальными системами наведения, которые определяют и корректируют траекторию движения для достижения цели. -

Стрелковое наведение: Это тип наведения, при котором средства физического уничтожения управляются непосредственно стрелком, который вручную наводит оружие или управляет другими системами уничтожения. -

Радиокомандное наведение: При этом типе наведения средства физического уничтожения получают команды наведения через радиосвязь с удаленного пункта управления. -

Головное наведение: Это тип наведения, при котором средства физического уничтожения оснащены головками самонаведения, которые автоматически отслеживают и наводятся на цель.

-

Перечислите известные вам способы защиты элементов ТКС от инфракрасной разведки средств физического уничтожения.

СМОТРИТЕ ВОПРОС ПРО ПРОТИВОДЕЙСТВИЕ ИК-РАЗВЕДКЕ

Способы защиты элементов ТКС от инфракрасной разведки средств физического уничтожения включают использование инфракрасных поглощающих материалов, установку инфракрасных экранов, применение инфракрасно-прозрачных материалов, теплоизоляцию и вентиляцию, камуфляж и маскировку, а также использование активных систем подавления инфракрасного излучения.

-

Перечислите известные вам способы защиты элементов системы связи от радиолокационной разведки средств физического уничтожения.

СМОТРИТЕ ВОПРОС ПРО ПРОТИВОДЕЙСТВИЕ РАДИОЛОКАЦИОННОЙ РАЗВЕДКЕ

Способы защиты элементов системы связи от радиолокационной разведки средств физического уничтожения включают использование радиолокационных поглощающих материалов, создание радиолокационной маскировки, применение активных систем подавления радиолокационного излучения, а также использование технологий деформации или рассеяния радиолокационного сигнала.

-

Чем достигается повышение живучести элементов ТКС при защите от поражающих факторов средств физического уничтожения?

Повышение живучести элементов ТКС при защите от поражающих факторов средств физического уничтожения достигается за счет применения усиленных конструкций, использования амортизационных систем, применения защитных оболочек или бронирования.

Тема №6. Методика оценки комплексного информационного воздействия на информационно-телекоммуникационную сеть

-

В чем сущность методики оценки комплексного информационного воздействия на информационно-телекоммуникационную сеть?

Сущность методики оценки комплексного информационного воздействия на информационно-телекоммуникационную сеть заключается в систематическом анализе и оценке различных аспектов воздействия, таких как уязвимости сети, уровень защиты, потенциальные угрозы, а также последствия возможных атак или инцидентов. Цель методики заключается в определении уровня уязвимости и рисков для сети, а также разработке соответствующих мер защиты и реагирования на возможные угрозы.

-

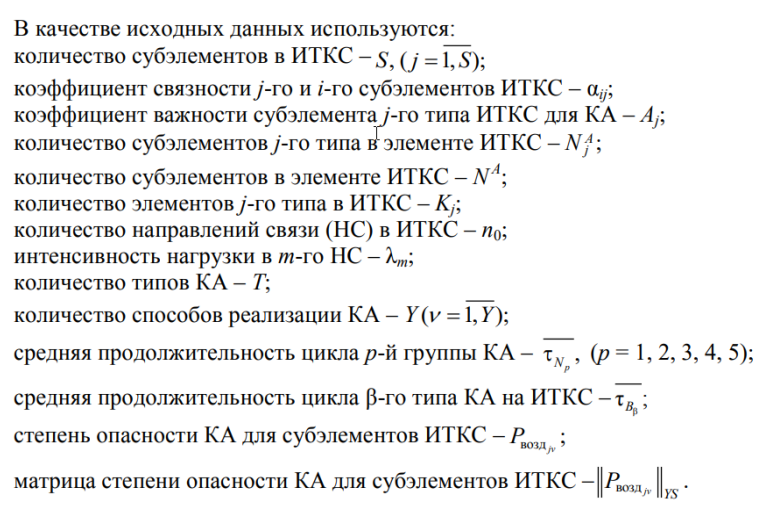

Каковы исходные данные методики оценки комплексного информационного воздействия на информационно-телекоммуникационную сеть?

-

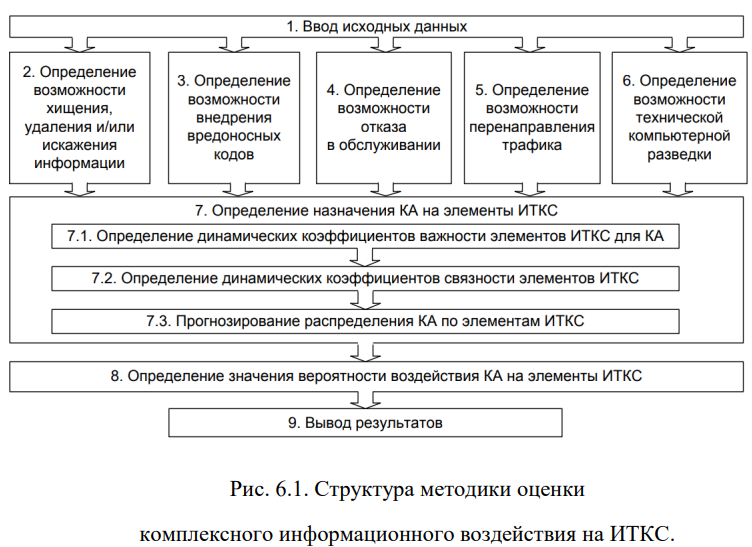

Какова структура методики оценки комплексного информационного воздействия?

Методика предназначена для обоснования принятия решений по защите элементов ИТКС от КА должностными лицами на этапах формирования, развёртывания и функционирования ИТКС

Тема №7. Методика оценки киберустойчивости информационно телекоммуникационной сети

-

Каковы основные показатели киберустойчивости информационнотелекоммуникационной сети?

В качестве показателя, характеризующего киберустойчивость ИТКС используется коэффициент исправного действия по киберустойчивости (Kику).

-

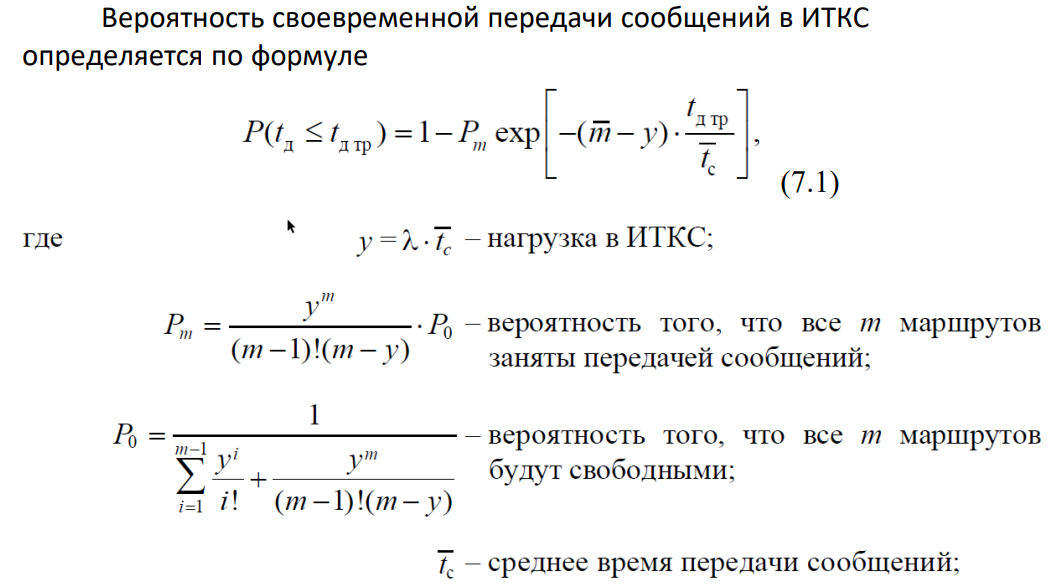

Назовите и охарактеризуйте основные показатели своевременности передачи сообщений.

Своевременность передачи сообщений – способность связи обеспечивать прохождение всех видов информации в заданные сроки или в режиме реального времени (при обеспечении требуемых значений показателей достоверности и безопасности связи).

Показателями своевременности являются среднее время пребывания сообщения в ИТКС

Среднее время пребывания сообщения в ИТКС

Среднее время передачи сообщения определяется по формуле

где: V - средний объем сообщения; R – средняя скорость передачи сообщения.

-

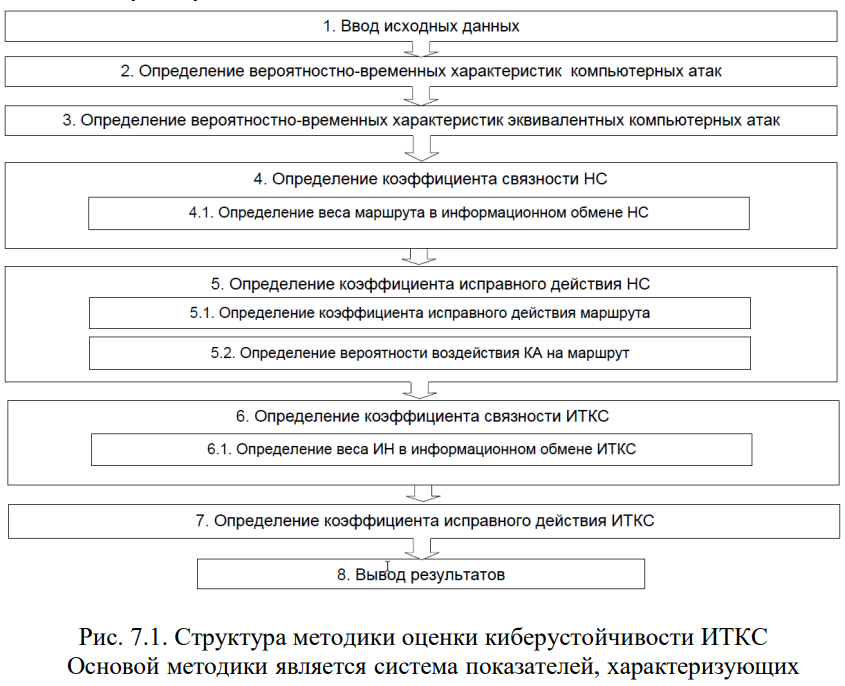

В чем сущность методики оценки киберустойчивости информационнотелекоммуникационной сети?

Целью методики является оценка киберустойчивости ИТКС и обоснование эффективных мер по защите ИТКС от воздействия КА. Результатом применения методики являются зависимости основных параметров киберустойчивости ИТКС от параметров воздействия КА.

-

Какова последовательность расчета коэффициента исправного действия ИТКС?

Живучесть ИТКС – способность ИТКС обеспечивать управление в условиях воздействия обычного и ядерного оружия противника. Живучесть количественно оценивается коэффициентом исправного действия ИТКС по живучести или коэффициентом простоя.

где Kп ув, Kпрзм, Kпэми – коэффициенты простоя ИТКС из-за воздействия ударной волны, радиоактивного заражения местности и электромагнитного импульса.

Помехоустойчивость ИТКС – способность ИТКС обеспечивать управление в условиях воздействия помех. Помехоустойчивость ИТКС оценивается коэффициентом исправного

действия по помехоустойчивости или коэффициентом простоя:

где Kпсл, Kпрэп, Kпэмс – коэффициенты простоя ИТКС из-за воздействия случайных помех, радиоэлектронного подавления и взаимных помех.

Надежность ИТКС – способность ИТКС обеспечивать связь, сохраняя во времени значения эксплуатационных показателей в пределах, соответствующих условиям эксплуатации, технического обслуживания, восстановления и ремонта.

Надежность ИТКС оценивается коэффициентом исправного действия по надежности:

В качестве показателя, характеризующего киберустойчивость ИТКС используется коэффициент исправного действия по киберустойчивости (Kику). Тогда

-

В чем суть метода топологического преобразования стохастических сетей?

Под стохастической сетью пронимается совокупность взаимоувязанных узлов (вершин) и ветвей, соединение которых соответствует алгоритму функционирования исследуемой системы.

Метод топологического преобразования стохастических сетей заключается в изменении структуры сети с целью повышения ее киберустойчивости. Этот метод основан на анализе топологии сети и ее уязвимостей, а затем на внесении изменений в структуру с целью улучшения ее способности справляться с возможными кибератаками или сбоями. Такие изменения могут включать добавление дополнительных связей, изменение маршрутов передачи данных или перераспределение ресурсов в сети.

-

Что такое профильная модель компьютерной атаки?

Профильная модель – последовательность (алгоритм) действий нарушителя при технической компьютерной разведке и реализации компьютерной атаки.

-

Охарактеризуйте основные модели компьютерных атак.

-

Модель проникновения (Intrusion model): Атакующий пытается проникнуть в систему или сеть, обходя или преодолевая существующие механизмы защиты, чтобы получить несанкционированный доступ к информации или функциональности. -

Модель отказа в обслуживании (Denial-of-Service model): Атакующий создает или использует методы, которые приводят к отказу в обслуживании системы или сети, нагружая их ресурсы или нарушая их нормальную работу. Это может привести к недоступности сервисов или ухудшению их производительности. -

Модель манипулирования (Manipulation model): Атакующий пытается изменить или подделать данные, информацию или функциональность системы или сети с целью введения в заблуждение пользователей, получения незаконного доступа или достижения других злонамеренных целей. -

Модель перехвата (Interception model): Атакующий стремится перехватывать или перехватить передаваемую информацию, такую как пароли, конфиденциальные данные или коммуникации, для получения несанкционированного доступа или использования этой информации в своих интересах. -

Модель эксплуатации (Exploitation model): Атакующий использует известные или новые уязвимости в системе или сети для выполнения злонамеренных действий, таких как запуск вредоносных программ, получение повышенных привилегий или удаленное управление системой.