Файл: 1 Анализ предметной области 7 1 Краткая характеристика предприятия 7.docx

Добавлен: 07.11.2023

Просмотров: 304

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Краткая характеристика предприятия

1.2 Особенности системы защиты информации в банковских системах

1.3 Анализ состояния информационной безопасности

2 Разработка комплекса мер по обеспечению защиты информации

2.2 Обоснование методов и средств обеспечения информационной безопасности

2.3 Определение мест размещения средств обеспечения информационной безопасности

2.4 Комплекс программно–аппаратных средств обеспечения информационной безопасности

Проверка полномочий заключается в определении прав лиц и обращений по каналам связи на доступ к защищаемой информации. Для доступа к информации уровень полномочий обращения не может быть ниже разрешенного. С целью обеспечения контроля над прохождением носителей с закрытой информацией производится регистрация (протоколирование) обращений к ним путем записи в карточках, журналах, на магнитных носителях.

Реагирование на любое обращение к информации заключается либо в разрешении доступа к информации, либо в отказе. Отказ может сопровождаться включением сигнализации, оповещением службы безопасности или правоохранительных органов, задержанием злоумышленника при его попытке несанкционированного доступа к защищаемой информации.

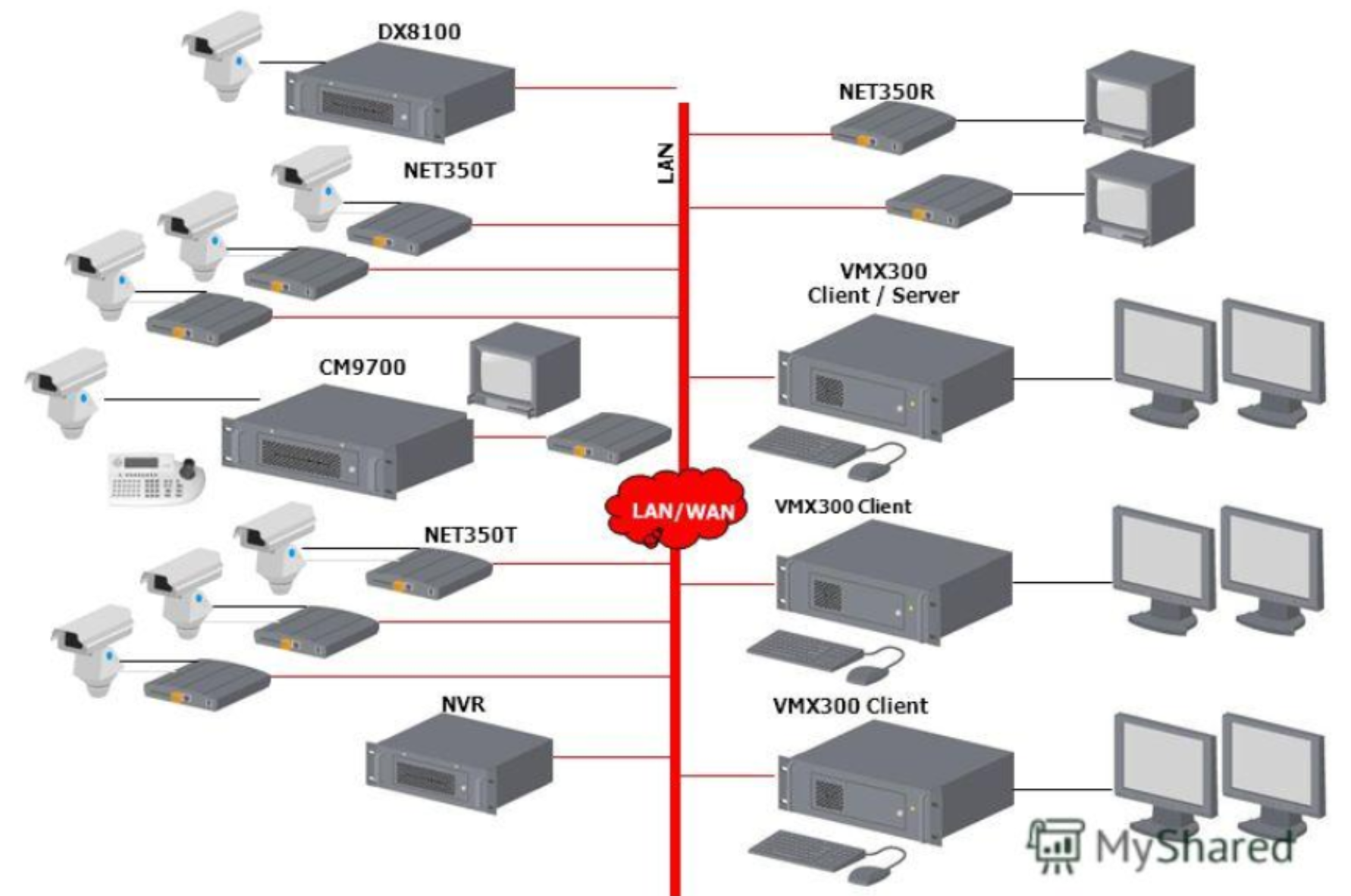

В системе безопасности Сбербанка применяются специальные средства видеоконтроля. Сетевой программно–аппаратный комплекс видеоконтроля и автоматизированного управления интегрированными системами безопасности «Инспектор+» сочетает в себе высокое качество компьютерных цифровых технологий с возможностью объединения автономных компонентов системы безопасности банка в профессиональную интегрированную систему безопасности. «Инспектор+» позволяет распределить приоритеты между видеоканалами таким образом, что в момент тревоги тревожной камере выделяется максимальный ресурс по скорости записи, который даже в режиме мультиплексирования составляет до 10–12,5 FPS. Помимо качественного видеоконтроля «Инспектор+» осуществляет синхронно с видеоконтролем аудио контроль.

Рисунок 1.3.1 – «Инспектор+»

Объединение сети банка в единое пространство безопасности в технологии «Инспектор+» происходит через видео шлюз, который призван сопрягать высокоскоростные характеристики локальных сетей с медленной работой межсетевых соединений.

Помимо видео шлюза, в арсенале технологии «Инспектор+» содержатся и другие полезные модули.

Модуль резервного копирования, или видео архивации, – это объект, управляющий процессами архивации видеоданных. Модуль видео архивации позволяет создавать централизованный архив видеоданных. Как правило, данная функция используется при решении задач долговременного хранения большого объема информации или информации, имеющей стратегическое значение.

Модуль телеметрического управления используется для дистанционного управления камерами, установленными на двухкоординатных поворотных устройствах. Управление всеми камерами может осуществляться как с любой клавиатуры, так и посредством управляющих окон на экране компьютера.

Для защиты банкоматов в технологии «Инспектор+» существует подсистема «Банкомат Инспектор». Данная подсистема позволяет создать интегрированную систему защиты требуемой конфигурации как для одного банкомата, так и для территориально– распределенной сети банкоматов, что является наиболее сложной задачей, которую невозможно решить обычными средствами обеспечения безопасности. В системе «Банкомат Инспектор» полностью интегрированы устройства видеонаблюдения, сенсоры и оборудование передачи сигналов с возможностью гибкой настройки логики системных реакций на входные события.

2 Разработка комплекса мер по обеспечению защиты информации

С учетом проведенной оценки киберугроз и возможных рисков выполняется анализ программно–технических средств защиты, прорабатывается архитектура решений для обеспечения информационной безопасности.

Для минимизации зависимости от продукции одного вендора, устанавливаемой на серверы, рабочие станции и сетевые шлюзы, рекомендуется использовать средства защиты нескольких производителей для различных сегментов инфраструктуры организации.

В настоящее время можно выделить следующие классы решений по защите от проникновения вредоносного ПО:

Комплексная защита рабочей станции, включающая классический антивирус, расширенные технологии безопасности (персональный межсетевой экран, система предотвращения вторжений, контроль приложений, управление съёмными носителями и др.) и инструменты расследования и восстановления.

Антивирусные решения, реализующие защиту от вредоносного ПО на конечных устройствах – рабочих станциях, серверах, мобильных устройствах – осуществляют детектирование преимущественно методом сигнатурного и эвристического анализа.

Песочницы представляют собой изолированную виртуальную среду для безопасного запуска и анализа поведения непроверенного кода. Многие современные вредоносные программы имеют функции анти–детектирования и не проявляют себя в случае обнаружения эмуляции среды запуска. Поэтому в песочницах выполняется анализ непроверенного кода в операционных средах с различными конфигурациями, характеристиками и наборами открытых уязвимостей.

Песочницы используются для обнаружения не известных ранее вирусов, не детектируемых методом сигнатурного анализа.

Anti–APT решения позволяют обнаружить атаки «нулевого дня», выявить факты проникновения в сеть, сетевые аномалии и подозрительное поведение устройств, детектируют атаки на Active Directory и горизонтальные перемещения злоумышленника в инфраструктуре организации. Решения для выявления и предотвращения целевых атак анализируют сетевой трафик, используя сигнатурный и поведенческий анализ, а также выявляют угрозы на сетевом уровне.

Технология сочетает в себе непрерывный мониторинг и сбор данных о конечных точках в режиме реального времени. EDR–системы обнаруживают признаки вторжения, анализируя отклонения в поведении приложений, формируют ответ на атаку, централизованно собирают данные для мониторинга состояния

конечных устройств и расследования инцидентов, анализируют сведения об источнике угрозы и выполняют проактивный поиск угроз.

Системы UEBA анализируют журналы конечных устройств и сетевого оборудования, оценивают данные систем аутентификации, строят модели поведения пользователей (UBA) и ИТ–объектов, выявляют отклонения.

Системы XDR выполняют расширенное обнаружение и автоматизированное реагирование на сложные угрозы и целевые атаки, представляют собой комплексное многомодульное решение одного вендора, обогащенное данными о киберугрозах.

Системы XDR функционирует в составе минимального набора модулей защиты:

-

конечных точек; -

сети; -

почтового трафика; -

веб трафика. -

Сенсорами XDR могут быть: -

EPP; -

EDR; -

почтовый шлюз; -

шлюз web–трафика; -

NTA/NTDR; -

IDM и др.

Автоматизированное реагирование на кибератаки позволяет снизить время реагирования на инцидент и принятие решения. Многомодульность систем XDR позволяет учитывать комплексный подход злоумышленников к проникновению в организацию, при котором атаке одновременно подвергаются различные элементы инфраструктуры.

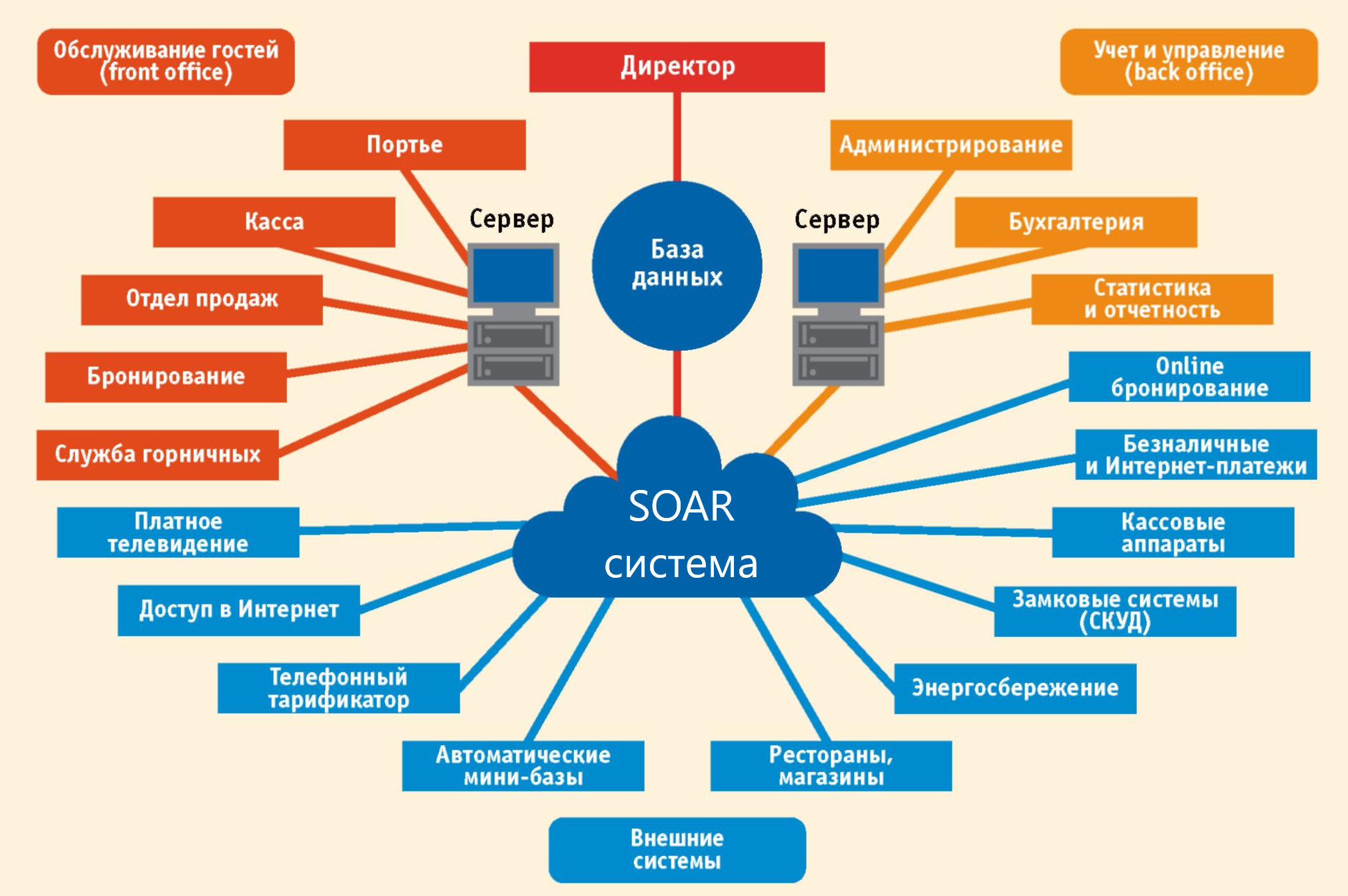

SOAR–системы анализируют события кибербезопасности, централизованно собранные сенсорами разных вендоров, выявляют инциденты и реагируют на них согласно заданному алгоритму. Также они автоматизируют операции реагирования на инциденты и расследование.

Рисунок 2.1 – SOAR–системы

Рисунок 2.1 – SOAR–системыСистемы обнаружения и предотвращения вторжений анализируют данные и сетевое поведение для отслеживания несанкционированной вирусной активности и на основании анализа трафика выявляют угрозы кибербезопасности.

IPS/IDS используют анализаторы, основанные на правилах, сигнатурах и обнаружении аномалий. Данные решения могут анализировать зашифрованный трафик.

Критически важной мерой защиты от кибератак и заражения вредоносным ПО является регулярное обновление программных и программно–технических средств защиты.

Эффективным способом обновления будет использование облачных механизмов обновлений сигнатурных баз и правил (если это приемлемо для организации).

Профилирование средств защиты должно осуществляться компетентными специалистами для исключения ошибок конфигурирования средств защиты и настройки политик.

По результатам регулярного анализа киберугроз должен выполняться контроль корректности и корректировка настроек конфигурации средств защиты.

Настройка фильтрации пакетов данных на межсетевых экранах конечных устройств предназначена для защиты корпоративной инфраструктуры от возможных вирусных сетевых атак. Должна обеспечиваться корректная фильтрация на канальном, сетевом, транспортном и прикладном уровнях модели OSI.

Необходимо проработать вопросы, связанные с применением, настройкой и контролем безопасности применяемых технологий и программного окружения. Например, обеспечить использование только безопасных протоколов, отключить загрузку активного содержимого в браузерах конечных устройств. Также нужно включить защиту cookie, рассмотреть возможность запрета включения макросов в офисном ПО, настроить защиту загрузочного сектора устройств, ограничить перечень загрузочных устройств и т.д.

Необходимо обеспечить контроль подключения внешних устройств и ограничить использование интерфейсов подключения в соответствии с принципом минимальных привилегий.

Должна выполняться антивирусная проверка файлов, размещенных на подключаемых съемных носителях.

Для обеспечения безопасной работы пользователей в интернете доступ к вредоносным web–ресурсам должен быть запрещен. Настроить данное ограничение можно, используя системы защищенного интернет–доступа.

Мера позволит защитить внутренние сегменты сети от проникновения вредоносного ПО при работе пользователя с внешними сайтами.

Необходимо реализовать управление доступом пользователей к ресурсам компании и обеспечить безопасные административные интерфейсы для управления инфраструктурой и программным окружением организации: обеспечить применение парольной политики с целью использования стойких паролей, использовать многофакторную аутентификацию, контролировать блокировку неиспользуемых учетных записей, а также использование технологических учетных записей.

С учетом вышеописанных мер защиты необходимо провести разработку сценариев реагирования на инциденты, реализовать мониторинг и оперативный ответ на ИБ–события.

Это позволит своевременно обнаружить, локализовать и блокировать вирусную атаку, устранить выявленные уязвимости, минимизировать ущерб от реализации киберугрозы, ликвидировать последствия и предотвратить повторные кибератаки.