ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 657

Скачиваний: 21

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

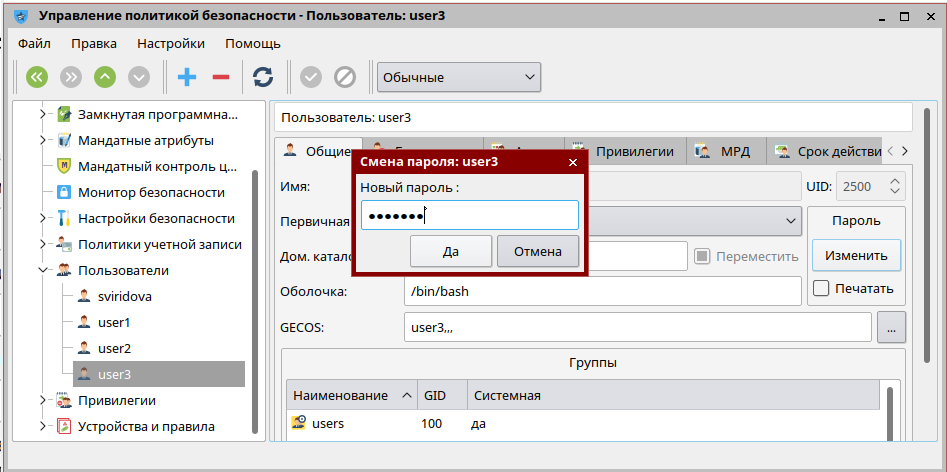

Рисунок 7, 8, 9 – с помощью графической утилиты создадим учетную запись user3 с указанными параметрами

7 Проверьте, что параметры учетной записи user3 соответствуют заданию.

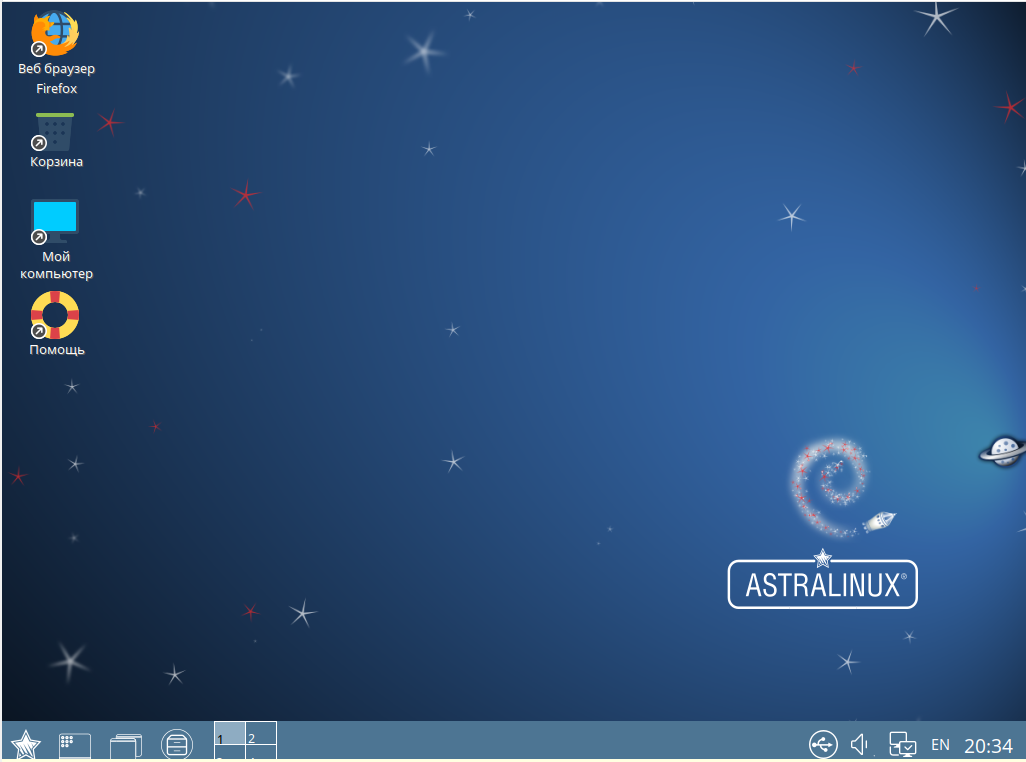

Зайдите этим пользователем в графическое окружение и убедитесь, что обои - новые.

Рисунок 10 – новые обои user3

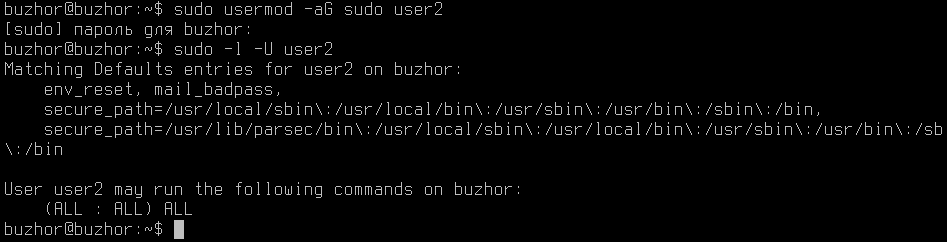

8 Сделайте пользователя user2 администратором. Проверьте, что данный

пользователь может выполнять команды от имени пользователя root.

Рисунок 11 – сделаем пользователя user2 администратором

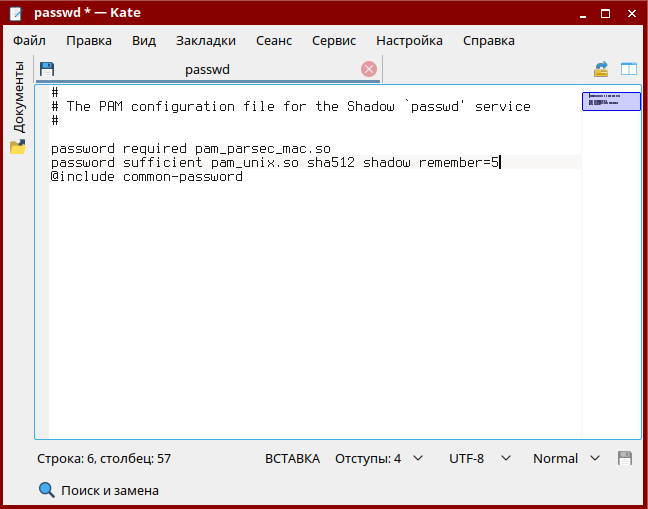

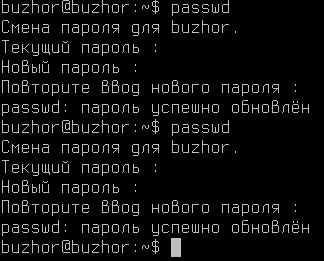

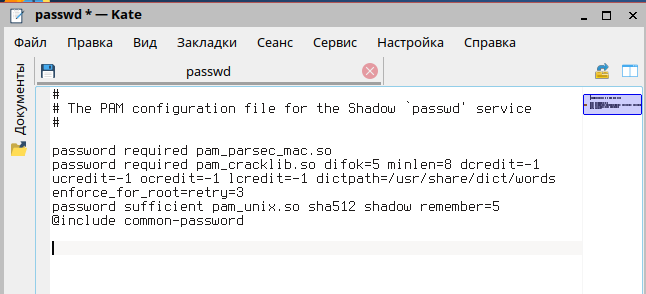

9 Настройте PAM так, чтобы запоминалось 5 последних паролей пользователей, не давая их использовать при очередной смене пароля. Проверьте, что нельзя использовать предыдущие пароли. Примечание: изучите man-страницу на английском языке по модулю pam_unix.

Рисунок 12, 13 – настройка и проверка PAM

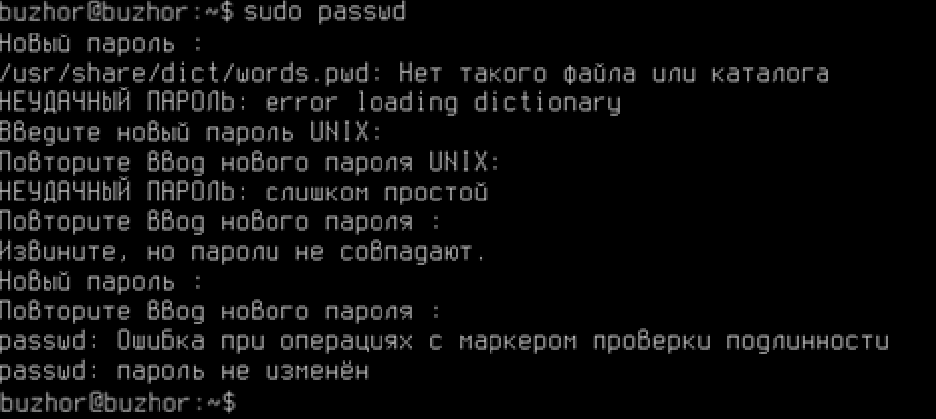

10 Когда passwd запускается от имени пользователя root, то можно задавать «плохие» пароли, несмотря на предупреждение команды passwd. Настройте PAM так, чтобы и пользователь root не мог задавать пароли из словаря. Проверьте, что пользователь root должен придерживаться тех же правил формирования пароля, что и обычные пользователи. Примечание: изучите man-страницу по модулю pam_cracklib.

Рисунок 14, 15 – настройка и проверка PAM для пользователя root

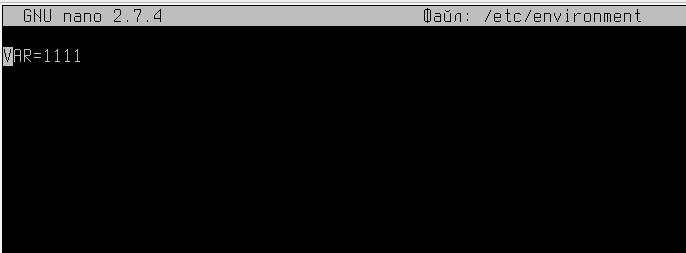

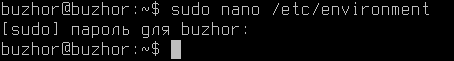

11 Задайте любое значение переменной окружения VAR в файле /etc/environment.

Рисунок 16, 17 – зададим переменной VAR значение

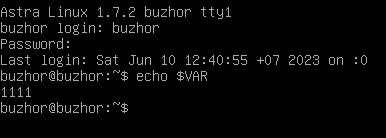

12 Проверьте, что при входе в систему с помощью виртуального терминала и графического окружения переменная VAR определена.

Рисунок 18 – проверка определения переменной VAR

13 Заблокируйте учетную запись user3

Рисунок 19 – блокировка учетной записи user3

Часть 2

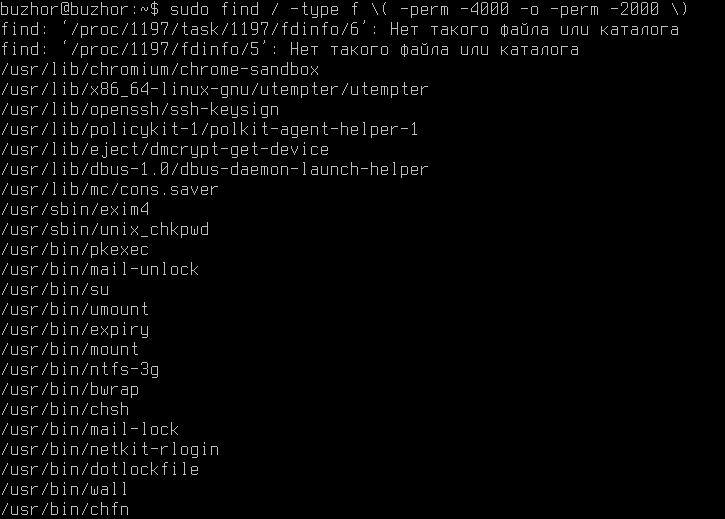

1 Поиск файлов с заданными правами доступа:

• Найдите все файлы, у которых установлены биты suid и/или sgid.

Рисунок 20 – все файлы, у которых установлены биты suid и/или sgid

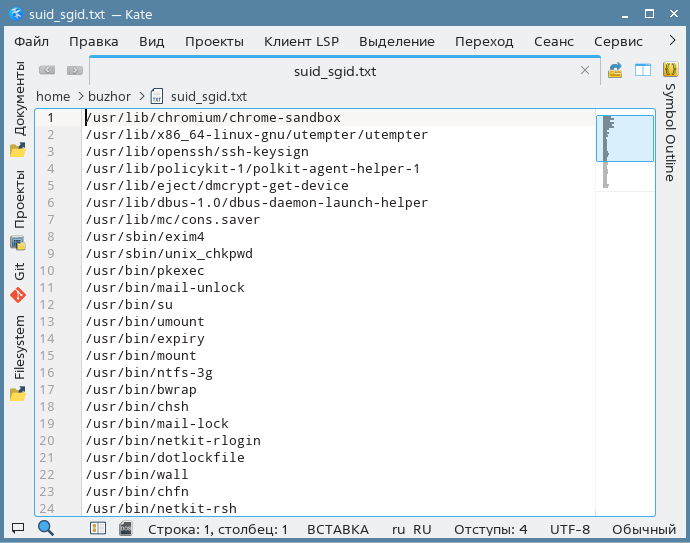

• Сохраните результат поиска (абсолютные имена файлов) в файл suid_sgid.txt

Рисунок 22 – файл suid_sgid.txt

• Сколько файлов имеют установленный бит suid?

Рисунок 23 – количество файлов, которые имеют установленный бит suid

• Сколько файлов имеют установленный бит sgid?

Рисунок 24 – количество файлов, которые имеют установленный бит sgid

• У скольких файлов установлен и suid и sgid биты?

Рисунок 25 – количество файлов, которые имеют установленные биты и suid и sgid

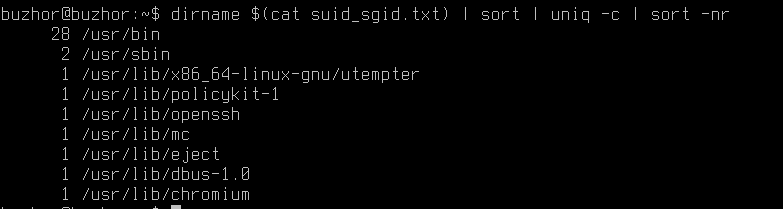

• В каких каталогах больше всего программ с установленными suid или sgid битами?

Рисунок 26 – каталоги и количество программ с установленными suid или sgid битами

2 Изменение дискреционных прав доступа:

• Задайте значение маски режима доступа (пользовательской маски) так, чтобы права были только у владельца

Рисунок 27 – зададим значение маски режима доступа (пользовательской маски) так, чтобы права были только у владельца

• В своем домашнем каталоге создайте ветку каталогов tmp1/tmp2/tmp3/tmp4/tmp5

Рисунок 28 – создадим ветку каталогов tmp1/tmp2/tmp3/tmp4/tmp5

• В каталогах tmp2 и tmp4 создайте файлы с именами file2 и file4 соответственно.

Рисунок 29 – в каталогах tmp2 и tmp4 создайте файлы с именами file2 и file4 соответственно

• Используя команду find, измените права доступа на все каталоги, начиная с tmp2 так, чтобы группа-владелец имела все права, а все остальные могли бы только просматривать содержимое каталогов.

Рисунок 30 – используя команду find, изменим права доступа на все каталоги, начиная с tmp2 так, чтобы группа-владелец имела все права, а все остальные могли бы только просматривать содержимое каталогов

3 Создание общих каталогов для пользователей с использованием общей группы и установкой бита sgid на каталог

• Создайте каталог /home/Dir1

Рисунок 31 – создание каталога /home/Dir1

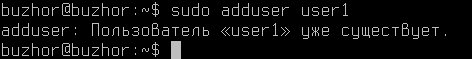

• Создайте учетные записи user1 и user2 (если они не были созданы ранее).

Рисунок 32 – создание учетных записей user1 и user2

• Создайте группу staff

Рисунок 33 – создание группы staff

• Поместите пользователей user1 и user2 в группу staff (вторичная группа)

Рисунок 34 – поместим пользователей user1 и user2 в группу staff

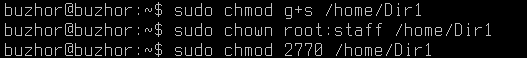

• Сделайте так, чтобы пользователи user1 и user2 могли создавать и редактировать файлы в каталоге /home/Dir1. При этом остальные пользователи не могли использовать файлы в /home/Dir1.

Рисунок 35 – используем команды chmod и chown для настройки прав пользователей

Рисунок 35 – используем команды chmod и chown для настройки прав пользователейТеперь пользователи user1 и user2 могут создавать и редактировать файлы в каталоге /home/Dir1, а остальные пользователи не могут использовать файлы в этом каталоге. Это достигается благодаря установке бита sgid на каталог, который обеспечивает сохранение группы владельца при создании новых файлов и каталогов внутри него

, а также благодаря установке прав доступа, которые позволяют только членам группы staff читать и записывать файлы в каталоге.

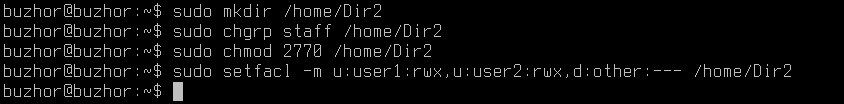

4 Создание общих каталогов для пользователей с использованием файловых списков доступа

• Создайте каталог /home/Dir2

• С помощью пользовательских списков доступа сделайте так, чтобы пользователи user1 и user2 могли создавать/удалять файлы и каталоги внутри /home/Dir2, а также изменять содержимое файлов. При этом, никто другой не может видеть содержимое внутри общего каталога.

Рисунок 36, 37 – использование пользовательских списков доступа для настройки прав пользователей

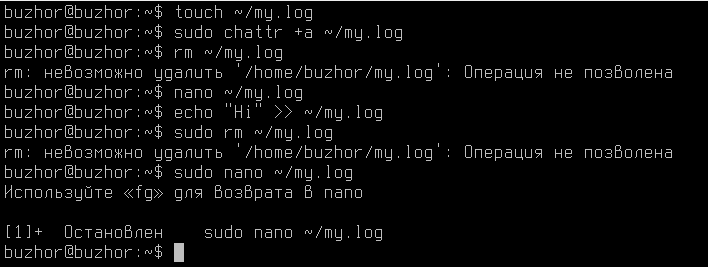

5 Использование атрибута файла a (append)

• Создайте в домашнем каталоге файл my.log

• Установите на файл my.log атрибут a

• Попробуйте: удалить файл, изменить файл в редакторе, добавить информацию в конец файла. Действия делайте как под своей учетной записью, так и под пользователем root

Рисунок 38 – использование атрибута файла a (append)

Часть 3

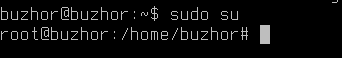

1 Зайдите в систему администратором. Получите права root

Рисунок 39 – получение прав root

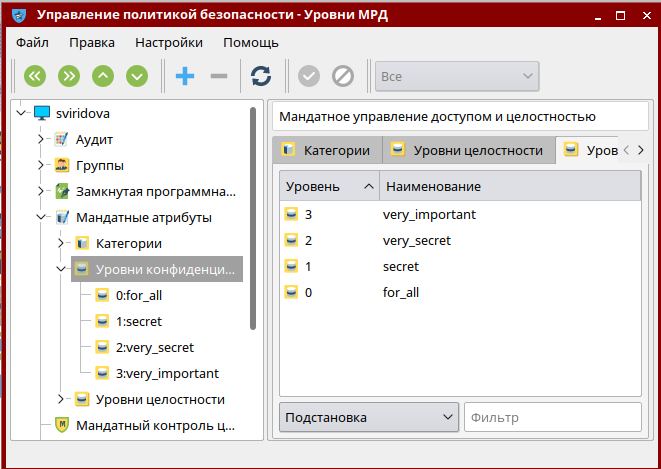

2 Переименуйте уровни конфиденциальности:

• 0 — for_all

• 1 — secret

• 2 — very_secret

• 3 — very_important

Рисунок 40 – переименуем уровни конфиденциальности

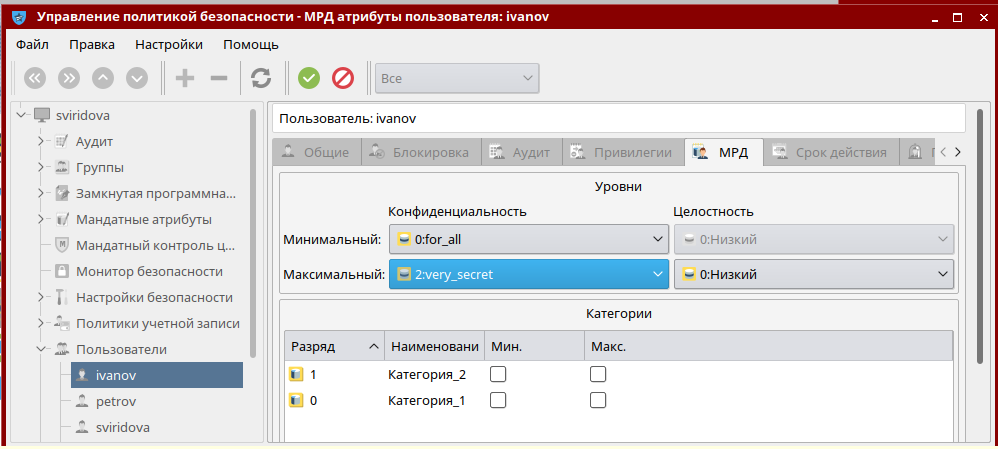

3 Создайте учетную запись для пользователя ivanov

• минимальный уровень конфиденциальности — for_all

• максимальный уровень конфиденциальности — very_secret

Рисунок 41 – создание учетной записи для пользователя ivanov

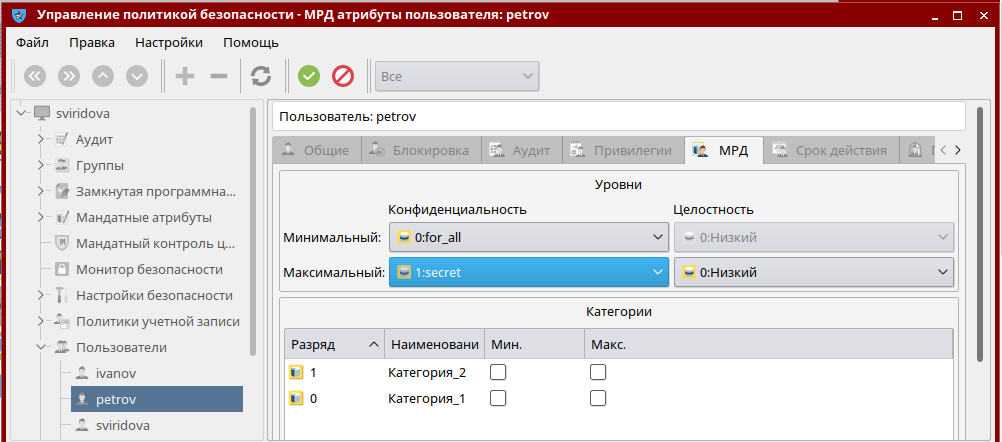

4 Создайте учетнущю запись для пользователя petrov

• минимальный уровень конфиденциальности — for_all

• максимальный уровень конфиденциальности — secret

Рисунок 42 – создание учетной записи для пользователя petrov

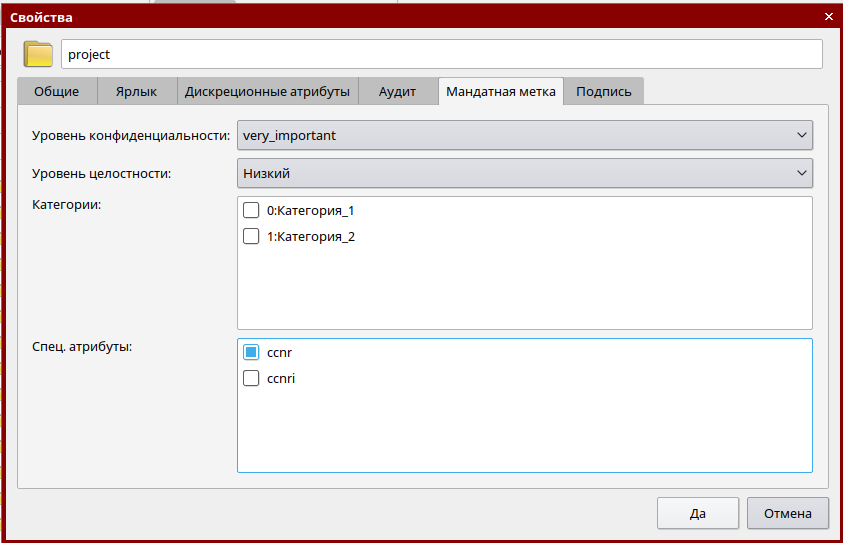

5 Создайте каталог /home/project. Установите на каталог уровень конфиденциальности равным very_important и установите дополнительный атрибут ccnr

Рисунок 43 – создание каталога /home/project

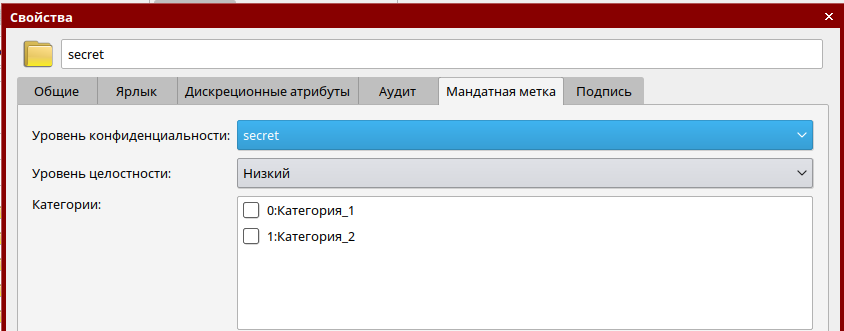

6 Создайте каталог /home/project/secret. Установите на каталог уровень

конфиденциальности равным secret

Рисунок 44 – создание каталога /home/project/secret

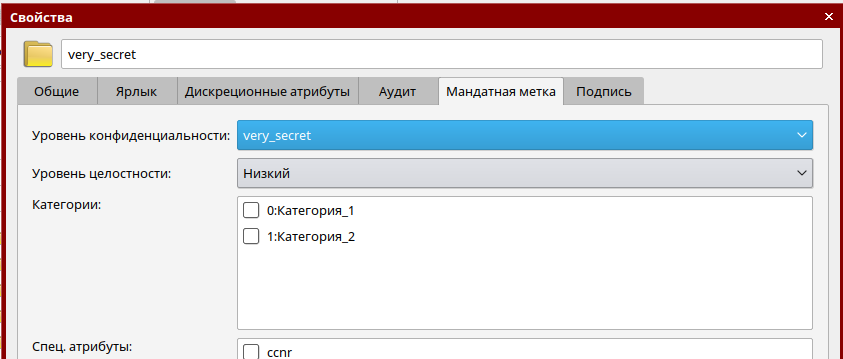

7 Создайте каталог /home/project/very_secret. Установите на каталог уровень конфиденциальности равным very_secret

Рисунок 45 – создание каталога /home/project/very_secret

8 Установите файловые списки доступа (ACL) и файловые списки доступа по умолчанию (default ACL) на каталоги /home/project/ secret и /home/project/very_secret, позволяющие пользователям ivanov и petrov создавать файлы и изменять их содержимое в этих каталогах.

Рисунок 46 – установим файловые списки доступа (ACL) и файловые списки доступа по умолчанию (default ACL) на каталоги /home/project/ secret и /home/project/very_secret

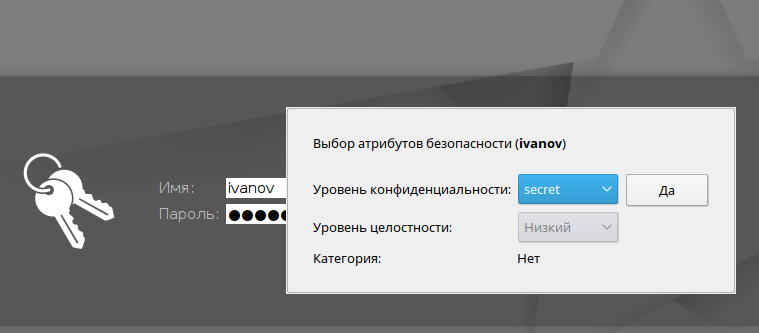

9 Зайдите пользователем ivanov в систему с уровнем конфиденциальности secret.

Рисунок 46 – зайдем пользователем ivanov в систему с уровнем конфиденциальности secret

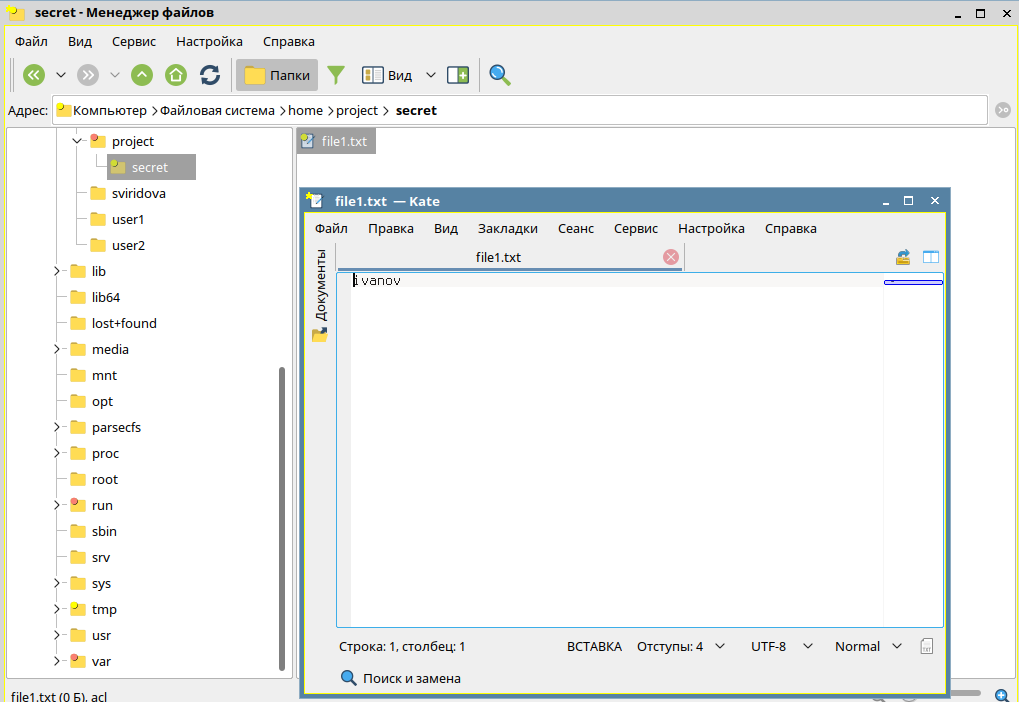

10 Создайте файл file1.txt в каталоге /home/project/secret. В этом файле добавьте строку ivanov. Сохраните файл.

Рисунок 47 – создадим файл file1.txt, внесем изменения и сохраним

11 Удалось ли создать файл и сохранить файл?

Да, удалось

12 Виден ли Вам каталог /home/project/very_secret?

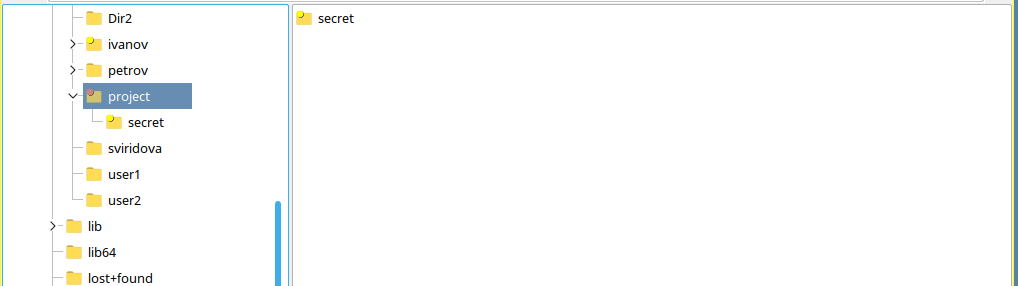

Рисунок 48 – каталог /home/project/very_secret не виден

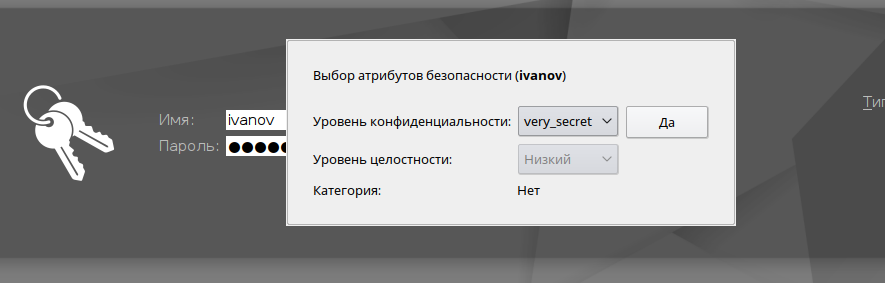

13 Зайдите пользователем ivanov в систему с уровнем конфиденциальности very_secret

Рисунок 49 – зайдем пользователем ivanov в систему с уровнем конфиденциальности very_secret

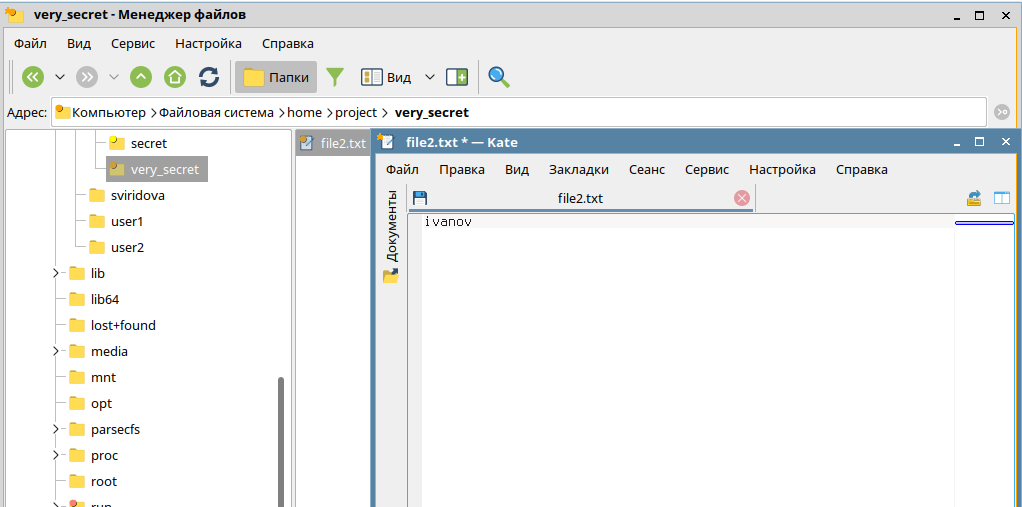

14 Создайте файл file2.txt в каталоге /home/project/very_secret. В этом файле добавьте строку ivanov. Сохраните файл.

Рисунок 50 – создадим файл file2.txt, внесем изменения и сохраним