Файл: Министерство образования и науки российской федерации брянский Государственный Технический Университет.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 82

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Общие законы, учитывающие вопросы ИБ

1.4 Конфиденциальная информация и Коммерческая тайна

1.5 Документы по защите персональных данных (карта)

1.7 Требования ИБ при выпуске и обслуживании банковских карт

1.8 Сертификация средств защиты информации

2.РЕФЕРАТ: «МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ В СИСТЕМАХ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА»

2.1. ЭЛЕКТРОННАЯ ДОКУМЕНТАЦИЯ: ОПРЕДЕЛЕНИЕ И ОСОБЕННОСТИ

2.2. ЗАЩИТА ЭЛЕКТРОННЫХ ДОКУМЕНТОВ

3.ИСТОРИЯ РАЗВИТИЯ КРИПТОГРАФИЧЕСКИХ МЕТОДОВ

– Периодический контроль целостности систем защиты, состояния охранной сигнализации и соблюдения режима охраны помещений, в которых расположены системы защиты.

– Хранение резервных копий ключевых носителей всех операторов, работающих в системах защиты.

– Предотвращение получения злоумышленниками ключевых носителей и их тиражирования владельцами. Рекомендуется использовать в качестве ключевых носителей микропроцессорные SC.

ЗАКЛЮЧЕНИЕ

Нужно четко представлять себе, что никакие аппаратные, программные и любые другие решения не смогут гарантировать абсолютную надежность и безопасность данных в информационных системах. В то же время можно существенно уменьшить риск потерь при комплексном подходе к вопросам безопасности. Средства защиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока специалистами не произведен соответствующий анализ. Анализ должен дать объективную оценку многих факторов (подверженность появлению нарушения работы, вероятность появления нарушения работы, ущерб от коммерческих потерь и др.) и предоставить информацию для определения подходящих средств защиты – административных, аппаратных, программных и прочих. В России на рынке защитных средств, присутствуют такие продукты как Кобра, Dallas Lock, Secret Net, Аккорд, Криптон и ряд других. Однако обеспечение безопасности информации - дорогое дело. Большая концентрация защитных средств в информационной системе может привести не только к тому, что система окажется очень дорогостоящей и потому нерентабельной и неконкурентноспособной, но и к тому, что у нее произойдет существенное снижение коэффициента готовности. Например, если такие ресурсы системы, как время центрального процессора будут постоянно тратиться на работу антивирусных программ, шифрование, резервное архивирование, протоколирование и тому подобное, скорость работы пользователей в такой системе может упасть до нуля.

Поэтому главное при определении мер и принципов защиты информации это квалифицированно определить границы разумной безопасности и затрат на средства защиты с одной стороны и поддержания системы в работоспособном состоянии и приемлемого риска с другой.

3.ИСТОРИЯ РАЗВИТИЯ КРИПТОГРАФИЧЕСКИХ МЕТОДОВ

Исходный текст: Проблема защиты информации волновала человеческий ум с древнейших времен.

3.1. Шифры перестановки.

а) табличная перестановка

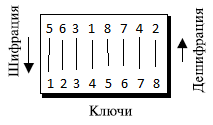

Шифрование проводится в следующем порядке:

-

Шифруемый текст записывается последовательными строками под числами ключевой последовательности, образуя блок шифрования размером 8*9. -

Зашифрованный текст выписывается колонками в порядке возрастания номеров колонок, задаваемых ключевой последовательностью. -

Заполняется новый блок и т.д.

| 5 | 6 | 3 | 1 | 8 | 7 | 4 | 2 |

| п | р | о | б | л | е | м | а |

| з | а | щ | и | т | ы | и | н |

| ф | о | р | м | а | ц | и | и |

| в | о | л | н | о | в | а | л |

| а | ч | е | л | о | в | е | ч |

| е | с | к | и | й | у | м | с |

| д | р | е | в | н | е | й | ш |

| и | х | в | р | е | м | е | н |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| б | а | о | м | п | р | е | л |

| и | н | щ | и | з | а | ы | т |

| м | и | р | и | ф | о | ц | а |

| н | л | л | а | в | о | в | о |

| л | ч | е | е | а | ч | в | о |

| и | с | к | м | е | с | у | й |

| в | ш | е | й | д | р | е | н |

| р | н | в | е | и | х | м | е |

Зашифрованный текст: бимнливр анилчсшп ощрлексв мииаемйё пзфвоеди раоочсрх еыцввуем лтаоойне

б) Решётка Кардано

Клетки в решётке вырезаются таким образом, чтобы при её поворотах можно было записать по букве в каждое место на бумаге. Клетки должны быть вырезаны так, чтобы при поворотах на 90 градусов не было таких пар, которые оказываются на одном и том же месте. Такая решётка может быть с чётным {\displaystyle N}числом клеток в одной строке или столбце.

| 1 | 2 | 3 | 4 | 13 | 9 | 5 | 1 |

| 5 | 6 | 7 | 8 | 14 | 10 | 6 | 2 |

| 9 | 10 | 11 | 12 | 15 | 11 | 7 | 3 |

| 13 | 14 | 15 | 16 | 16 | 12 | 8 | 4 |

| 4 | 8 | 12 | 16 | 16 | 15 | 14 | 13 |

| 3 | 7 | 11 | 15 | 12 | 11 | 10 | 9 |

| 2 | 6 | 10 | 14 | 8 | 7 | 6 | 5 |

| 1 | 5 | 9 | 13 | 4 | 3 | 2 | 1 |

| ф | п | а | д | ч | о | р | е |

| р | л | р | о | м | б | е | а |

| л | в | о | ц | н | е | в | й |

| и | е | е | ш | м | ч | и | а |

| е | и | з | с | в | а | к | х |

| о | щ | л | н | в | и | о | и |

| р | в | й | е | у | м | т | а |

| ы | м | ё | и | л | н | с | н |

Зашифрованный текст: фпадчоре рлоромбеа лвоцневй иеешмчиа еизсвакх ощлнвиои рвйеумта ымёилнсн