ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.11.2023

Просмотров: 32

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

7.1. Проблема обеспечения целостности информации

В настоящее время повсеместное внедрение информационных технологий отразилось и на технологии документооборота внутри организаций и между ними, между отдельными пользователями. Все большее значение в данной сфере приобретает электронный документооборот, позволяющий отказаться от бумажных носителей (или снизить их долю в общем потоке) и осуществлять обмен документами между субъектами в электронном виде. Преимущества данного подхода очевидны: снижение затрат на обработку и хранение документов, более быстрый их поиск и т.д. В эпоху «информационного бума» данный подход является единственным выходом из затруднительного положения, связанным с экспоненциальным ростом объемов обрабатываемой информации.

Однако переход от бумажного документооборота к электронному ставит ряд проблем, связанных с обеспечением целостности (подлинности) передаваемого документа и аутентификации подлинности его автора.

Как для отправителя, так и для получателя электронного сообщения необходима гарантия того, что данное сообщение не было изменено в процессе его передачи. Необходима реализация технологии документооборота, затрудняющей злоумышленнику вносить преднамеренные искажения в передаваемый документ. Если же искажения в документ были внесены, то его получатель должен иметь возможность с вероятностью близкой к 100% распознать этот факт.

Проблема аутентификации подлинности автора сообщения заключается в том, чтобы обеспечить гарантию того, что никакой субъект не сможет подписаться под сообщением ни чьим другим именем, кроме своего. Если же он подписался чужим именем, то опять же получатель должен иметь возможность с вероятностью близкой к 100% распознать этот факт.

В обычном, бумажном документообороте, эти проблемы решаются за счет того, что информация в документе и рукописная подпись автора жестко связаны с физическим носителем (бумагой). Элементами, обеспечивающими целостность передаваемых сообщений и подлинность авторства, в этом случае являются: рукописные подписи, печати, водяные знаки на бумаге, голограммы и т.д. Для электронного же документооборота жесткая связь информации с физическим носителем отсутствует, в связи с чем, требуется разработка иных подходов для решения перечисленных выше проблем.

Приведем несколько практических примеров, связанных с необходимостью обеспечения целостности и подлинности авторства электронных документов.

Пример 7.1. Подача налоговой и бухгалтерской отчетности в электронном виде по телекоммуникационным каналам.

Пример 7.2. Передача распоряжений, указов руководством компании своим отделениям по электронной почте.

В данном случае, у получателя и отправителя должна быть гарантия того, что отправленное сообщение не осело, например, где-либо на почтовом сервере, где его мог изменить другой пользователь и отправить по назначению далее, исходное письмо в этом случае до адресата не доходит.

В отдельных случаях, при пересылке электронных документов по открытым каналам связи сама информация может быть и открыта, однако любое незначительное ее изменение может привести к катастрофическим последствиям.

Рассмотрим возможности злоумышленника при реализации угроз, направленных на нарушение целостности передаваемых сообщений и подлинность их авторства [25].

1. Активный перехват. Нарушитель, имеющий доступ к каналу связи перехватывает передаваемые сообщения и изменяет их.

2. Маскарад. Нарушитель посылает документ абоненту B, подписавшись именем абонента A.

3. Ренегатство. Абонент А заявляет, что не посылал сообщения абоненту B, хотя на самом деле посылал. В этом случае, абонент А является злоумышленником и использует теоретическую возможность маскарада для того, чтобы «облагородить» себя.

4. Подмена. Абонент B изменяет или формирует новый документ и заявляет, что получил его от абонента A. В этом случае, в качестве недобросовестного пользователя выступает получатель сообщения.

5. Повтор. Злоумышленник повторяет ранее переданный документ, который абонент А посылал абоненту B.

Следует отметить, что известные в теории информации методы защиты сообщений, передаваемых по каналам связи, от случайных помех не работают в том случае, когда злоумышленник преднамеренно реализует угрозу нарушения целостности информации. Например, контрольные суммы, используемые для этой цели передатчиком и приемником, могут быть пересчитаны злоумышленником так, что приемником изменение сообщения не будет обнаружено. Таким образом, контрольные суммы могут быть скомпрометированы злоумышленником, они не защищают от активных изменений. Для обеспечения целостности электронных документов и установления подлинности авторства необходимо использовать иные методы, отличные от контрольных сумм. Для решения данных задач используют технологию электронно-цифровой подписи.

-

7.2. Функции хэширования и электронно-цифровая подпись

Электронно-цифровая подпись (ЭЦП) сообщения является уникальной последовательностью, связываемой с сообщением, подлежащей проверке на принимающей стороне с целью обеспечения целостности передаваемого сообщения и подтверждения его авторства.

Электронно-цифровая подпись (ЭЦП) используется для аутентификации текстов, передаваемых по открытым каналам связи. Ее использование позволяет гарантировать выполнение следующих условий.

-

Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления. -

Целостность передаваемой информации не нарушена. -

Не дает отказаться лицу, идентифицируемого как отправителя электронного документа, от обязательств, связанных с подписанным текстом.

ЭЦП представляет собой относительно небольшое количество цифровой информации, дополняющей электронный документ и передаваемой вместе с ним.

Использование ЭЦП предполагает введение асимметричной системы шифрования и, следовательно, ключевой пары (ОК,СК), а также двух процедур: 1. Процедуру установки ЭЦП (подписывание документа); и 2. процедуру проверки ЭЦП (аутентификация документа).

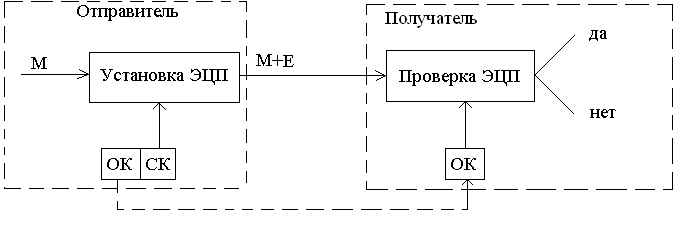

Процедура установки ЭЦП использует секретный ключ отправителя сообщения, а процедура проверки ЭЦП – открытый ключ отправителя сообщения (рис. 7.1). Здесь M – электронный документ, E – электронно-цифровая подпись.

Рис. 7.1. Схема использования ЭЦП

В технологии ЭЦП ведущее значение имеют однонаправленные функции хэширования. Использование функций хэширования позволяет формировать криптографически стойкие контрольные суммы передаваемых сообщений.

Функцией хэширования H называют функцию, сжимающую сообщение произвольной длины M, в значение фиксированной длины H(M) (несколько десятков или сотен бит), и обладающую свойствами необратимости, рассеивания и чувствительности к изменениям. Значение H(M) обычно называют дайджестом сообщения M.

Свойство необратимости

подразумевает вычислительную трудоемкость создания документа M с заданным хэш-образом H(M). Этот хэш-образ сложным образом зависит от документа M и не позволяет его восстановить.

Свойство рассеивания подразумевает то, что вероятность совпадения значений хэшей двух различных документов M1 и M2 должна быть чрезмерно мала.

Свойство чувствительности к изменениям подразумевает то, что хэш-функция должна быть очень чувствительна к всевозможным изменениям в документе M, таким, как вставки, выбросы, перестановки и т.д.

Наиболее известными алгоритмами хэширования являются MD4, MD5, SHA.

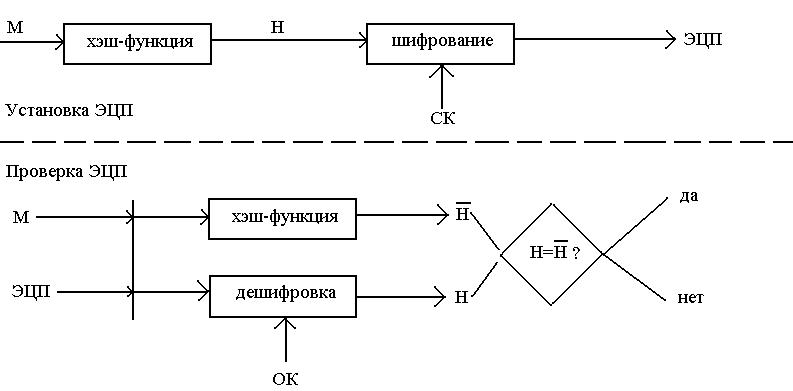

Электронно-цифровая подпись формируется как результат шифрования дайджеста сообщения с помощью секретного ключа, ставящего подпись. Схемы процедур установки и проверки ЭЦП представлены на рис. 7.2.

Рис. 7.2. Схема процедур установки и проверки ЭЦП

Таким образом, схемы установки и проверки ЭЦП выглядят следующим образом.

Схема установки ЭЦП

1. Для документа М формируется дайджест H с помощью заданного алгоритма хэширования.

2. Сформированный дайджест H шифруют на секретном ключе отправителя сообщения. Полученная в результате шифрования последовательность и есть ЭЦП.

3. Сообщение М и его ЭЦП передаются получателю сообщения.

Схема проверки ЭЦП

1. Получатель для проверки ЭЦП должен иметь доступ к самому сообщению М и его ЭЦП.

2. Зная алгоритм хэширования, который был использован при установке ЭЦП, получатель получает хэш

присланного сообщения М.

присланного сообщения М.3. Зная открытый ключ отправителя, получатель дешифрует ЭЦП, в результате чего получает хэш H, сформированный на этапе установки ЭЦП.

4. Критерием целостности присланного сообщения М и подтверждения его автора является совпадение хэшей H и

. Если это равенство не выполнено, то принимается решение о некорректности ЭЦП со всеми вытекающими отсюда последствиями.

. Если это равенство не выполнено, то принимается решение о некорректности ЭЦП со всеми вытекающими отсюда последствиями.Целостность передаваемого сообщения гарантируется свойствами функции хэширования. Подлинность авторства сообщения гарантируется используемой технологией асимметричного шифрования. Злоумышленник не сможет подписаться другим пользователем, так как не

имеет доступа к его секретному ключу, владелец же секретного ключа может ставить подпись на данном ключе.

Следует отметить, что использование секретного ключа на этапе установки ЭЦП защищает сообщение от активных изменений. Злоумышленник уже не способен скомпрометировать контрольную сумму, в качестве которой здесь выступает дайджест сообщения.

Наиболее известными алгоритмами ЭЦП являются RSA, Эль-Гамаля, DSA. Отечественным стандартом ЭЦП является ГОСТ 34.10-01.