ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.11.2023

Просмотров: 23

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Классификация всех возможных угроз ИБ: По природе возникновения; По степени преднамеренности проявления; По непосредственному источнику угроз; По положению источника угроз; По степени зависимости от активности АС; По степени воздействия на АС; По этапам доступа пользователей или программ к ресурсам АС; По способу доступа к ресурсам АС; По текущему месту расположения информации, хранимой и обрабатываемой в АС. -

Критическая информационная инфраструктура (КИИ) – Комплекс информационной безопасности для организации взаимодействия между ними. Субъекты: Здравоохранения; банковская сфера; топливо-энергетика; атомная-энергетика; военный комплекс; ракетно-космическая; Горнодобывающая промышленности; Металлургическая и химическая промышленность; наука, транспорт, связь; Лица, которые взаимодействуют с КИИ. -

Регуляторы информационной безопасности – организации, которые проводят проверку систем информационной безопасности. ОНИ же: ФСБ, МО, СВР, ФАПСИ, Роскомнадзор). -

Электронная подпись – это аналог рукописной подписи документа. Виды: простая, квалифицированная и не квалифицированная -

Система менеджмента информационной безопасности – это комплекс мероприятий, для обеспечения защиты информации от угроз, сохранения её конфиденциальности, целостности и доступности. Модель Plan-Do-Check-Act – это улучшение качества: Планирование, Выполнение, Проверка, Действие. -

Функции ФСТЭК: в контроле над обеспечением безопасности инф., борьбе с техникой разведки, а также контроле экспорта товаров двойного назначения. -

Государственная тайна – информация, охраняемая государством. Степени секретности: секретно, совершенно секретно, особой важности, -

Классы защищённости автоматизированных систем от НСД: 1-4. Различаются способом защиты и степени конфиденциальностью инф. -

Классы защищённости межсетевых экранов: А, Б, В, Г, Д.

А – на границе или между физическими границами, информационной системы.

Б – на логической границе, или между ними информационной системы

В – на узле (хосте) информационной системы.

Г – на сервере, или на физической границе сервера.

Д – на автоматизированной системе управления или производственными процессами.

-

Идентификация – процесс установления личности (адреса, телефон, почта).

Аутентификация – проверки подлинности информации, предоставленной пользователем.

Авторизация – предоставления прав доступа в систему. -

Группы методов биометрической идентификации: Отпечатков пальцев, распознавании лица, по глазам, голосу, геометрии ладони, ДНК, по рисунку венам, по почерку. -

RFID – (радиочастотная идентификация) – автоматическая идентификации объектов, в котором посредством радиосигналов считываются или записываются данные, хранящиеся в так называемых транспондерах, или RFID-метках. -

NFC – беспроводной передачи данных между устройствами. -

Сферы применения смарт-карт: финансовой сфере (карты банка), в системах контроля и управления доступом, в системах учета рабочего времени. -

Рутокен – устройство для защиты электронных документов или электронной почты. Сферы применения: защита данных, электронная подпись, шифрование информации. -

Электронный ключ eToken – устройство, для защиты данных и электронных переводов. Сферы применения: банковские операции, аутентификация пользователей, защита данных. -

Протокол ARP – предназначенный для определения MAC-адреса другого компьютера по известному IP-адресу. Недостаток – абсолютную незащищенность, так как не проверяет подлинность пакетов. Схема работы: генерация пароля на устройстве, ввод полученного пароля на сайте -

Варианты реализации систем аутентификации по одноразовым паролям: использование SMS, штрих-кодов, генерация пароля на специальном устройстве. -

Протоколы сетевой аутентификации: LAN Manager, NTLM, NTLMv2, Kerberos -

Локальная аутентификация Windows

1) Пользователь вводит логин и пароль

2) Данные передаются подсистеме локальной безопасности (LSA), которая сразу преобразует пароль в хэш. В открытом виде пароли нигде не хранятся.

3) Служба LSA обращается к диспетчеру учетных записей безопасности (SAM) и сообщает ему имя пользователя

4) Диспетчер обращается в базу SAM и извлекает оттуда хэш пароля указанного пользователя, сгенерированный при создании учетной записи (или в процессе смены пароля)

5) Затем LSA сравнивает хэши, в случае их совпадения аутентификация считается успешной, а хэш введенного пароля помещается в хранилище службы LSA и до окончания сеанса пользователя

-

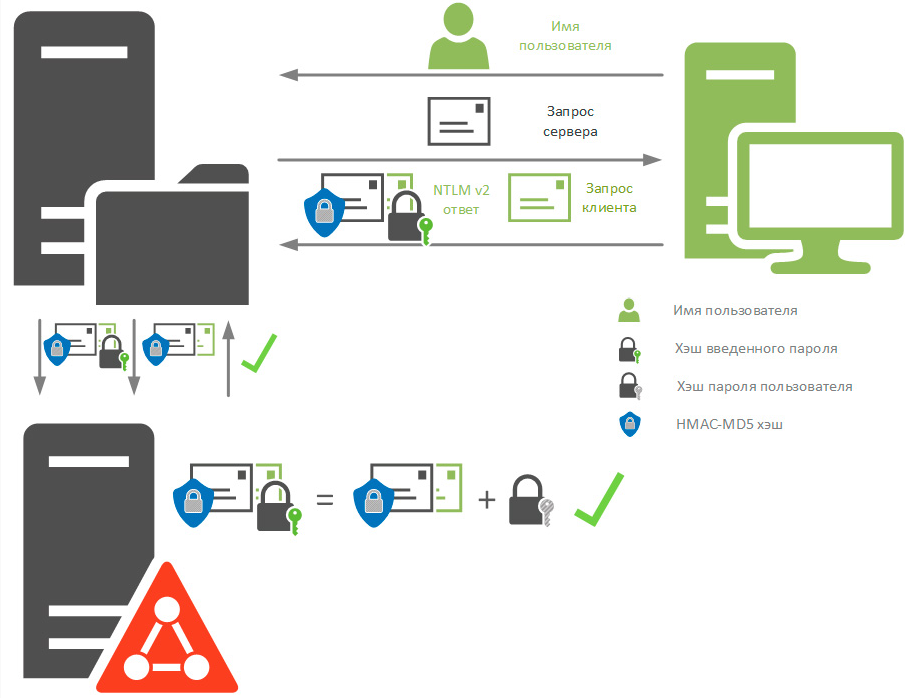

Схема работы протокола NTLMv2 с контроллером домена

-

Клиент при обращении к серверу сообщает ему имя пользователя и имя домена -

Сервер передает ему случайное число - запрос сервера -

Клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента -

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш -

От данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу -

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена (КД) -

КД извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом -

В случае совпадения серверу возвращается ответ об успешной аутентификации.

-

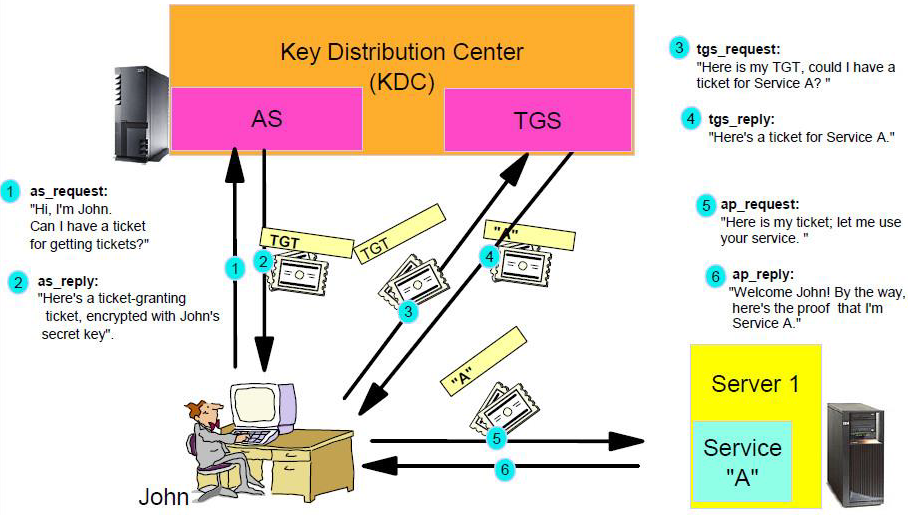

Аутентификации с Kerberos: клиент запрашивает билет аутентификации, сервер предоставляет билет в случае верных данных, клиент получает билет и предъявляет его на каждое новое подключение.

-

Протоколы удаленного доступа: PAP (Протокол аутентификации пароля), CHAP (Вызов протокола аутентификации рукопожатия), EAP (Расширяемый протокол аутентификации), RADIUS (Служба удаленной аутентификации пользователей по телефону), TACACS (Контроллер доступа к терминалу Система контроля доступа). -

Дискреционная модель разграничения доступа – на основе прав и разрешений, определенных владельцами ресурсов. Особенность: Индивидуальный контроль -

Мандатная модель разграничения доступа – назначения доступа с использованием меток конфиденциальности или мандатов, назначаемых субъектам и объектам доступа. Особенности: Женский контроль, упрощение задачи администрирования, Классификация информ. -

__________________________________________________________________________ -

Ролевая модель разграничения доступа – определяет разрешения пользователей на основе их ролей и обязанностей в организации (администратор бухгалтер, менеджер). Особенности: Упрощение управления доступом, отчетность персонала, адаптация. -

Модель разграничения доступа на основе атрибутов – определяет права доступа на основе атрибутов субъектов, объектов и окружения. Особенности: динамическая авторизация, Контроль доступа, Оценка атрибута. -

Уязвимость – наличие слабости или недостатка в системе безопасности. Пример: Переполнения буфера, инъекции SQL, Недостаточная аутентификация.

Дефект – ошибки или проблемы в программном обеспечении или системе. Пример: отсутствие оповещения DoS атак, Небезопасное хранение паролей, Недостаточное логирование и мониторинг.

-

Системы обнаружения вторжений с IDS: Повтор определенных событий; Неправильные или несоответствующие текущей ситуации команды; Использование уязвимостей; Несоответствующие параметры сетевого трафика; Непредвиденные атрибуты; Необъяснимые проблемы; Дополнительные знания о нарушениях. -

Классификация систем обнаружения атак по принципу реализации:

СОА на уровне узла – осуществляют мониторинг активности одного узла в сети.

СОА на уровне сети – объектом мониторинга является сетевой сегмент.

-

Существует два подхода к обнаружению атак:

1) Обнаружение злоупотреблений – поиск шаблонов известных атак в сетевом трафике или высокоуровневых данных.

2) Обнаружение аномалий – СОА обладают профилем нормальной активности системы и детектируют отклонения от него.

-

dIDS – направленной на нарушение доступности ресурса или сервиса для пользователей. Состоит из: центрального сервера, Агентов сети, Сервера сбора инфо. об атаке. -

IDS/NIDS только обнаруживают инциденты безопасности и уведомляют об этом, А IPS/NIPS не только обнаруживают, но и активно предотвращают эти инциденты, принимая меры по блокированию и предотвращению атак. -

Задачи SIEM: Консолидация и хранение журналов событий от различных источников, Предоставление инструментов для анализа событий и разбора инцидентов, Корреляция и обработка по правилам, Автоматическое оповещение и инцидент-менеджмент. -

Основные источники SIEM:

-

Контроль доступа и аутентификация пользователей. -

Записи о действиях пользователей. -

Контроль изменений трафика. -

Обнаружение сетевых атак. -

Антивирусная защита. -

Сканеры уязвимостей. -

GRC-системы. -

Прочие системы защиты и контроля политик ИБ. -

Системы инвентаризации и asset-management. -

Netflow и системы учета трафика.

-

SOC (Ситуационный центр управления информационной безопасностью) – комплекс, для сбора и анализа информации о событиях, из автоматизированной системы.

Задачи SOC: Консолидация событий из множества источников; Проведение определенной аналитики; Оповещение уполномоченных сотрудников об инцидентах ИБ или иных происшествиях.

Обязанности SOC: проводят расследование; Принимают меры, чтобы исключить возможность повторения события; Минимизируют потери.

-

DLP-система – программа для предотвращения утечек конфиденциальной информации за пределы корпоративной сети. По способу обнаружения утечки данных при: использовании, передаче, хранении. -

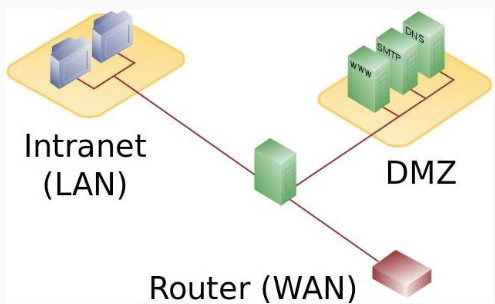

Конфигурация с одним межсетевого экрана

Конфигурация с одним межсетевого экрана

Особенность: Внутренняя сеть и внешняя сеть подключаются к разным портам роутера, контролирующего соединения между сетями.

-

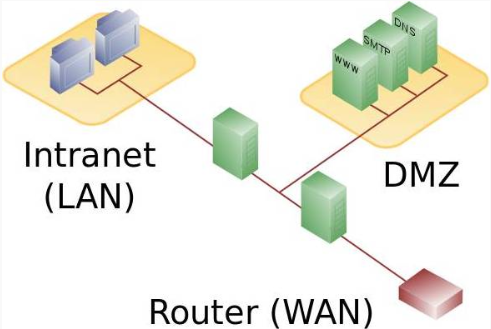

Конфигурация с двумя межсетевого экрана

О

собенность: DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети, а второй контролирует соединения из DMZ во внутреннюю сеть.

собенность: DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети, а второй контролирует соединения из DMZ во внутреннюю сеть.-

DPI (Глубокая проверка пакетов) – технология накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому. -

Аудит ИБ – независимая оценка текущего состояния системы безопасности, устанавливающая уровень ее соответствия определенным критериям, и предоставление результатов в виде рекомендаций -

Тестирование на проникновение – метод оценки безопасности систем или сетей средствами моделирования атак. -

APT проводится с адаптацией под применяемые средства защиты информации, чтобы для скрытности . APT применяется в целевых атаках на хорошо защищенные системы, когда более простые методы направленного вторжения не срабатывают. -

Криптография с открытым ключом – это асимметричная схема, в которой применяются пары ключей: открытый, который зашифровывает данные, и закрытый, который их расшифровывает. Открытый ключ можно распространять без ограничений, в то время как закрытый держится в тайне. -

Генерация подписи, мы шифруем её своим собственным закрытым ключом

-

Цифровой сертификат ключа – информация, прикреплённая к открытому ключу пользователя, помогающая другим установить, является ли ключ верным. Состоит из трёх компонентов: Открытого ключа, к которому он приложен; Данных, или записей, сертификата;

Одной или нескольких цифровых подписей. -

Инфраструктура открытых ключей PKI состоит из Удостоверяющего центра, Открытых/Закрытых ключей, И сертификации ключа. -

Межселенный экран функции: Ограничивает доступ во внутреннюю сеть со стороны общедоступной сети; Контроля и регулирования доступа во внутренней сети к ресурсам общедоступной сети. -

Функциями сетевой фильтрации: Фильтрация пакетов, Управление доступом, Разделение сетей, Маршрутизация, Анализ трафика.